Guía completa para la política de contraseñas de Active Directory

Aug 9, 2024

Las contraseñas débiles o robadas siguen siendo un punto de entrada principal para los atacantes que se dirigen a Active Directory. Políticas de password policies fuertes — que abarcan longitud, complejidad, reutilización, bloqueo y auditoría — son esenciales para reducir los riesgos de toma de control de cuentas y garantizar el cumplimiento. Las mejores prácticas modernas favorecen contraseñas largas y complejas, apoyadas por herramientas como restablecimientos de autoservicio y ejecución de políticas, para equilibrar la seguridad con la facilidad de uso.

Una de las formas más comunes en que los atacantes se infiltran en una red corporativa es comprometiendo el nombre de usuario y la contraseña de una cuenta de usuario legítima. Los nombres de usuario suelen ser fáciles de adivinar porque siguen un estándar establecido en una organización dada, como FirstnameLastname@domain.com.

Lamentablemente, comprometer contraseñas básicas también es sorprendentemente fácil para los actores de amenazas hoy en día. Por ejemplo, pueden ejecutar un programa que prueba diversas contraseñas potenciales para una cuenta de usuario en particular. Cuando aciertan con la correcta, pueden infiltrarse en la red y comenzar a moverse lateralmente para robar datos sensibles, desatar ransomware o causar otros daños.

Por lo tanto, es esencial establecer una política de contraseñas fuerte que haga que las contraseñas sean difíciles de adivinar. Si su organización utiliza Active Directory (AD) como su principal almacén de identidades, este artículo puede ayudar. Explica los ajustes disponibles de la política de contraseñas de dominio en AD, muestra cómo verificar su política actual y detalla las password policy best practices modernas a seguir. Luego explora cómo las soluciones de terceros pueden ayudarlo a obtener los beneficios de políticas de contraseñas fuertes sin frustrar a los usuarios o aumentar el volumen de llamadas al servicio de asistencia.

Beneficios de políticas de contraseñas robustas

Las políticas de contraseñas establecen estándares para la composición de las contraseñas, como la longitud mínima de la contraseña y los requisitos de complejidad. También pueden evitar la reutilización de contraseñas anteriores, controlar con qué frecuencia deben cambiarse las contraseñas e incluso asegurar que un número excesivo de intentos fallidos de inicio de sesión resultará en el bloqueo de la cuenta.

Tener requisitos de contraseña fuertes y consistentes para todas las políticas de cuentas de usuario puede reducir significativamente el riesgo de compromiso de cuentas al frustrar el password spraying, ataques de fuerza bruta y relleno de credenciales. Además, contar con políticas de contraseña fuertes es necesario para el cumplimiento de una amplia gama de regulaciones y estándares de la industria, como HIPAA y GDPR.

Cómo configurar las políticas de contraseña de Active Directory

Cómo configurar su política de contraseñas

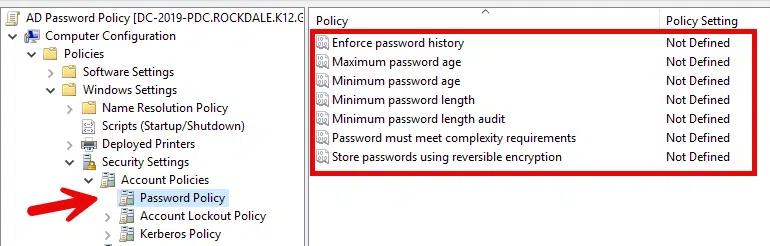

Para configurar la Política de Contraseñas, abra la Group Policy Management Console (GPMC) en un servidor Windows y navegue a Configuración del Equipo > Configuración de Windows > Configuración de Seguridad > Directivas de Cuenta. Seleccione Password Policy y configure cada una de las configuraciones de la política a la derecha.

¿Qué configuraciones debería elegir? Los enfoques para la gestión de contraseñas han evolucionado significativamente en los últimos años, con las mejores prácticas actuales poniendo menos énfasis en los cambios frecuentes de contraseña y más en la fortaleza de la contraseña. Las configuraciones predeterminadas de Microsoft deben considerarse como un punto de partida; para una seguridad sólida y cumplimiento, considere la siguiente orientación:

Configuración | Descripción | Default | Mejores prácticas |

|---|---|---|---|

|

Hacer cumplir el historial de contraseñas |

El número de contraseñas únicas que un usuario debe crear antes de reutilizar una contraseña antigua |

24 |

Haga cumplir el historial de contraseñas para evitar que los usuarios reutilicen contraseñas antiguas repetidamente. |

|

Edad máxima de la contraseña |

Cuánto tiempo puede existir una contraseña antes de que expire y el usuario deba elegir otra diferente |

42 días |

Considere establecer una edad máxima alta para las contraseñas y obligar a los usuarios a cambiarlas solo cuando un evento, como una violación de seguridad, lo haga prudente. |

|

Edad máxima de la contraseña |

Cuánto tiempo debe existir una contraseña antes de que se permita al usuario cambiarla |

1 día |

Mantenga la configuración predeterminada para evitar que los usuarios eludan la configuración de “enforce password history” realizando varios restablecimientos de contraseña seguidos con el fin de reutilizar una contraseña preferida. |

|

Longitud mínima de la contraseña |

El menor número de caracteres que puede tener una contraseña |

7 |

Microsoft recomienda una configuración de al menos 12 caracteres porque las herramientas modernas de cracking de contraseñas pueden descifrar cadenas de 8 caracteres en segundos. |

|

Auditoría de longitud mínima de contraseña |

Permite a los administradores auditar los cambios de contraseña que violarían una posible nueva política de longitud mínima de contraseña antes de aplicarla realmente. |

1 |

Microsoft recomienda mantener la política de auditoría activada durante tres a seis meses para detectar todo el software que no admite la longitud mínima de contraseña propuesta. |

|

La contraseña debe cumplir con los requisitos de complejidad |

Controla si las contraseñas deben cumplir con los siguientes dos requisitos: Una contraseña no puede not contener el valor del nombre de cuenta del usuario o el nombre para mostrar. Una contraseña must incluir caracteres de 3 de las siguientes categorías: Letras mayúsculas Letras minúsculas Dígitos base 10 Caracteres especiales, como $ o % |

Habilitado |

Mantenga habilitada la configuración de complejidad de la contraseña. Exigir que las contraseñas cumplan con los requisitos de complejidad puede ralentizar los ataques automatizados y reducir la probabilidad de que los usuarios reutilicen contraseñas en múltiples cuentas. |

|

Almacene contraseñas utilizando cifrado reversible |

Admite aplicaciones que requieren que los usuarios ingresen una contraseña para autenticarse |

Deshabilitado |

Mantenga esta configuración desactivada para evitar que los atacantes descifren contraseñas que logren robar. |

Fortalezca la seguridad con Netwrix Password Policy Enforcer

Vea cómo Netwrix simplifica la aplicación de políticas de contraseñas seguras y conformes

Cómo configurar su política de bloqueo de cuenta

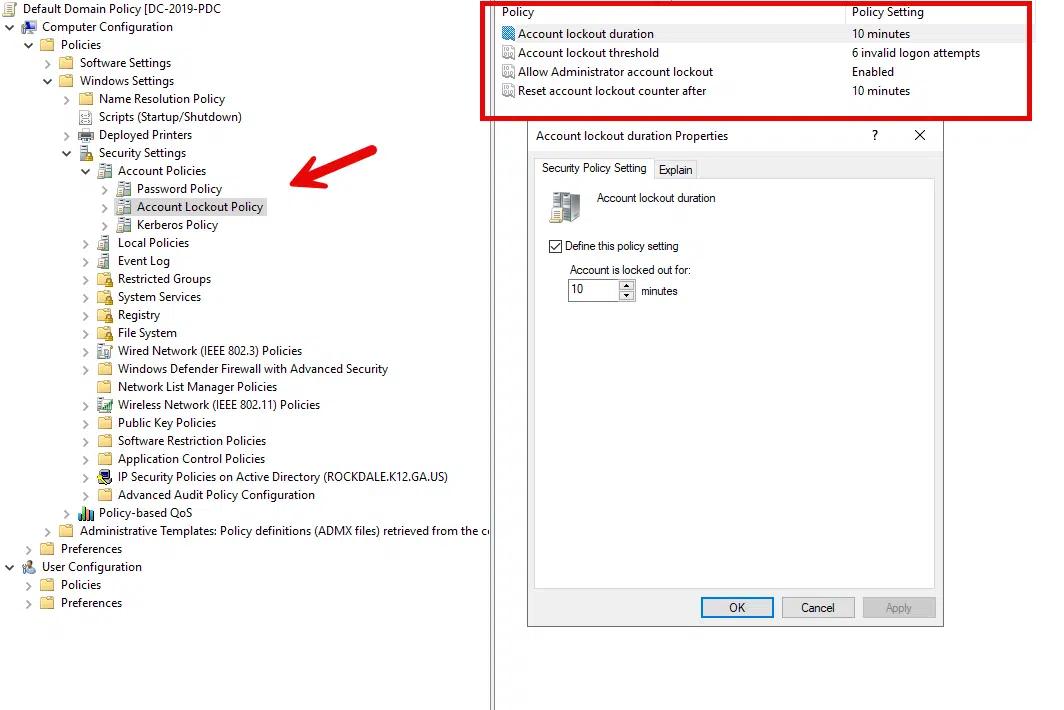

Debe complementar su Política de Contraseñas con una Política de Bloqueo de Cuentas para asegurarse de que los adversarios no tengan intentos ilimitados para adivinar una contraseña de cuenta.

En GPMC, bajo Políticas de cuenta, seleccione Account Lockout Policies. Los ajustes disponibles aparecerán a la derecha. En particular, puede especificar cuántos intentos fallidos de inicio de sesión provocarán un bloqueo y cuánto tiempo durará el bloqueo.

Duración del bloqueo de cuenta: La cantidad de minutos que una cuenta estará bloqueada una vez que se haya alcanzado el número máximo de intentos fallidos de inicio de sesión.

Umbral de bloqueo de cuenta: El número de intentos fallidos de inicio de sesión que provocará un bloqueo de la cuenta

Permitir el bloqueo de la cuenta de Administrador: Determina si la cuenta de Administrador integrada estará sujeta a la política de bloqueo de cuenta.

Restablecer el contador de bloqueo de cuenta después de: Determina el número de minutos que deben transcurrir después de un intento fallido de inicio de sesión antes de que el contador de intentos fallidos se restablezca a cero.

Cómo modificar sus políticas de contraseñas

En algún momento, puede que necesite actualizar su Política de Contraseñas o Política de Bloqueo de Cuentas. Por ejemplo, podría querer una configuración diferente después de un incidente de seguridad o necesitar cumplir con nuevos requisitos regulatorios. Modificar su GPO de política de contraseñas existente es tan fácil como volver a GPMC y cambiar las configuraciones. El proceso solo toma unos minutos para completarse.

Cómo crear diferentes políticas de contraseñas para diferentes grupos

Active Directory admite políticas de contraseñas de granularidad fina, que le permiten aplicar diferentes políticas a diferentes grupos y usuarios. (Tenga en cuenta que su nivel funcional de bosque debe ser al menos Windows Server 2008.) Por ejemplo, puede requerir que grupos de alto riesgo como los administradores tengan contraseñas más largas y las cambien con más frecuencia que otros usuarios.

Puede crear y gestionar políticas de contraseñas con granularidad de dos maneras:

- En el Centro de Administración de Active Directory (ADAC), haga clic en su dominio, navegue hasta la carpeta del Sistema, haga clic en el contenedor de Configuración de Contraseñas y configure un objeto de Configuración de Contraseñas (PSO). Luego aplique el PSO a los grupos deseados.

- Alternativamente, puede usar el comando de PowerShell New-ADFineGrainedPasswordPolicy.

Cómo monitorear y solucionar problemas de la política de contraseñas

Cómo verificar la política de contraseñas en Active Directory

Debe vigilar de cerca la política de contraseñas de su Active Directory settings. Los métodos para hacerlo incluyen lo siguiente:

- Group Policy Management Console — Una opción es utilizar GPMC, como se mostró anteriormente.

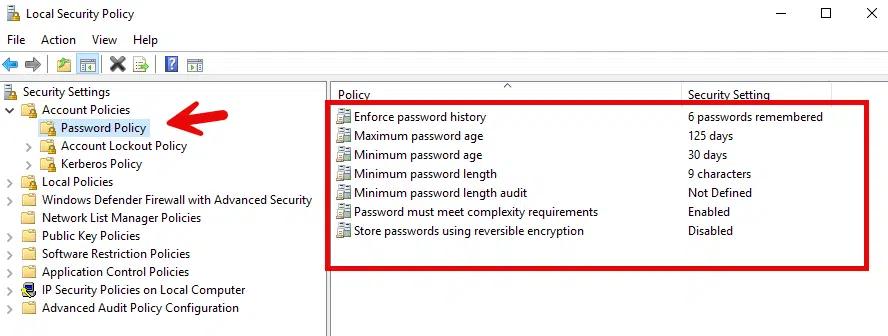

- Política de Seguridad Local — Para abrir esta herramienta en un equipo unido a un dominio, escriba secpol.msc en el cuadro de diálogo Ejecutar o en la barra de búsqueda. Luego navegue hasta la configuración de Política de Contraseñas.

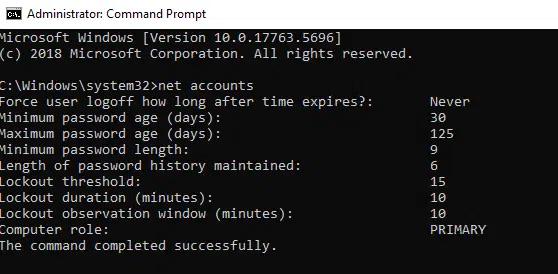

- Símbolo del sistema — Puede abrir un símbolo del sistema con privilegios administrativos y usar el comando net accounts para mostrar la configuración actual de la política de contraseñas.

- PowerShell — Otra forma de mostrar la configuración de la política de contraseñas del dominio es utilizar el comando Get-ADDefaultDomainPasswordPolicy.

Cómo solucionar problemas de políticas de contraseñas

Si un usuario no está recibiendo la política de contraseñas más actualizada, puede ejecutar los siguientes comandos en su máquina para investigar y tratar de resolver el problema:

- gpresult /r — Muestra las GPOs aplicadas al usuario y al ordenador

- gpupdate /force — Aplica la configuración actual de GPO

Los problemas de la política de contraseñas también pueden estar relacionados con problemas en la replicación del controlador de dominio (DC) — si no todos los DC tienen los mismos ajustes de política de contraseñas, los usuarios podrían experimentar resultados inconsistentes dependiendo de a qué DC se autentiquen. Para ver cualquier fallo o retraso en la replicación entre controladores de dominio, utilice el comando repadmin /replsummary.

Superando los desafíos comunes de las políticas de contraseñas

El desafío más fundamental al implementar políticas de contraseñas es equilibrar el deseo de una seguridad robusta con la realidad de que los usuarios a menudo responden a reglas demasiado estrictas de maneras que comprometen la seguridad. Por ejemplo, requerir cambios frecuentes de contraseña mitiga el riesgo de bases de datos de contraseñas robadas, pero puede llevar a los usuarios a buscar soluciones alternativas que comprometan la seguridad, como elegir contraseñas más débiles o simplemente incrementar un número al final de su contraseña cada vez. De manera similar, requerir que los usuarios creen contraseñas largas y complejas reduce el riesgo de que los hackers puedan adivinar o descifrar esas contraseñas para acceder a la red corporativa. Sin embargo, los usuarios podrían recurrir a anotar sus contraseñas para evitar bloqueos frustrantes.

Una comunicación adecuada puede ayudar a mitigar este problema. Los equipos de seguridad no solo deben informar a los usuarios cuáles son los requisitos de la contraseña sino también explicar por qué son necesarios y cómo intentar eludirlos puede llevar a violaciones y otros incidentes de seguridad. Siempre que se cambie la política de contraseñas, asegúrese de tener a su equipo de soporte técnico listo para brindar apoyo adicional a los usuarios.

También existen herramientas de terceros que pueden ayudar. En particular, considere los siguientes tipos de soluciones:

- El software de Netwrix Password Policy Enforcer le permite implementar cambios en la política de contraseñas de manera gradual, proporcionando un período de gracia durante el cual se anima a los usuarios, pero no se les obliga a cumplir con los nuevos requisitos.

- Las herramientas de gestión de contraseñas facilitan a los usuarios el cumplimiento de políticas estrictas. El software generará y almacenará una contraseña fuerte y única para cada una de sus cuentas e ingresará la misma por ellos cuando sea necesario. De esta manera, un usuario necesita crear y recordar solo una contraseña: la de la aplicación de gestión de contraseñas.

- El software de autogestión de restablecimiento de contraseña permite a los usuarios restablecer o cambiar sus propias contraseñas de manera segura y desbloquear sus cuentas sin tener que llamar al servicio de asistencia técnica. Dado que los bloqueos son menos problemáticos, los usuarios tienen menos probabilidades de intentar evitarlos con soluciones inseguras.

Conclusión

Las políticas de contraseñas seguras son un elemento clave en una estrategia de ciberseguridad robusta. Al seguir las mejores prácticas detalladas aquí, puedes reducir el riesgo de toma de control de cuentas por adversarios, mejorando así la seguridad y el cumplimiento.

Para agregar una capa adicional de seguridad, requiera autenticación multifactor (MFA) en lugar de solo un ID de usuario y contraseña, especialmente para casos de uso riesgosos como inicios de sesión administrativos y solicitudes de acceso a datos sensibles o regulados.

Para obtener más información, lea nuestras mejores prácticas de políticas de contraseñas para una seguridad sólida en AD.

Prevención de la expiración de contraseñas

Aprenda cómo detener la caducidad de las contraseñas manteniendo la seguridad intacta

Aprende másFAQ

Compartir en

Aprende más

Acerca del autor

Ian Andersen

VP de Ingeniería de Preventas

Ian tiene más de dos décadas de experiencia en TI, con un enfoque en la gobernanza de datos y acceso. Como VP de Ingeniería de Pre-Ventas en Netwrix, es responsable de asegurar una implementación de producto sin problemas e integración de Identity Management para clientes en todo el mundo. Su larga carrera lo ha posicionado para atender las necesidades de organizaciones de todos los tamaños, con cargos que incluyen dirigir el equipo de arquitectura de seguridad para una institución financiera estadounidense Fortune 100 y proporcionar soluciones de seguridad a pequeñas y medianas empresas.

Aprende más sobre este tema

Crear usuarios de AD en masa y enviar sus credenciales por correo electrónico usando PowerShell

Cómo crear, cambiar y probar contraseñas usando PowerShell

Usando Windows Defender Credential Guard para proteger credenciales Privileged

¿Qué es Microsoft LAPS: Cómo puede mejorar su seguridad?

Pasos para controlar los derechos de administrador local