Pros, contras y alternativas de AppLocker

Dec 2, 2021

AppLocker es una característica de control de aplicaciones que se encuentra en las ediciones empresariales de Windows. La herramienta le permite gestionar qué aplicaciones y archivos pueden ejecutar los usuarios. Windows AppLocker tiene como objetivo limitar el acceso al software y los datos relacionados de usuarios específicos y grupos empresariales. El resultado es una mayor seguridad, una reducción de la carga administrativa y menos llamadas al servicio de asistencia.

¿Por qué AppLocker, por qué ahora?

Vivimos en un mundo lleno de malware. Nuevas cepas de malware surgen en todo el mundo hoy en día como malas hierbas en un cálido día de primavera. Según Infosecurity Group, los investigadores detectaron más de 360,000 nuevos archivos maliciosos en 2017. Eso equivale a aproximadamente cuatro nuevas muestras de malware cada segundo. Aunque es una cantidad considerable, el número de nuevas explotaciones maliciosas no es sorprendente. Los malhechores utilizan la automatización para generar y distribuir variantes de malware. Como resultado, la comunidad antimalware lucha por mantener el ritmo.

Microsoft AppLocker ofrece capacidades de lista blanca de aplicaciones (AWL) listas para usar que impiden que los usuarios ejecuten aplicaciones potencialmente peligrosas. La Lista Blanca de Aplicaciones (AWL) es una estrategia de Defence in Depth que especifica las aplicaciones autorizadas para su uso dentro de una red informática. Hay múltiples formas en que los usuarios pueden descargar software malicioso de manera intencional y no intencional.

- El usuario hizo clic inadvertidamente en un archivo EXE arbitrario depositado en su computadora

- Un usuario descontento descargó a propósito un caballo de Troya

- Quizás alguien en la organización colocó un archivo

En última instancia, cuando utilizas Windows AppLocker para crear una lista blanca de aplicaciones, estás especificando las aplicaciones exactas y archivos .exe que los usuarios pueden abrir. El malware se mantiene a raya porque estás limitando la capacidad de un usuario final para causar daño. La belleza de AppLocker es que si una extensión no está en la lista blanca, no se abre. Simplicidad en su máxima expresión, al menos en teoría. En la realidad, la lista de aplicaciones autorizadas dentro de la mayoría de las empresas cambia continuamente. Es decir, las listas blancas requieren mantenimiento constante y modificaciones. Este defecto es la debilidad inherente de la mayoría de las soluciones de lista blanca.

Pros de AppLocker

AppLocker ofrece varios beneficios significativos. Primero, Microsoft incluye AppLocker con la edición empresarial de Windows Server, lo que significa que no cuesta extra. Segundo, AppLocker viene como una parte integrada de Group Policy. La mayoría de los administradores de Windows ya están familiarizados con Group Policy, lo que hace que la experiencia de usuario de AppLocker sea fluida y natural. Tercero, puedes importar cualquier política de AppLocker a Intune como un archivo XML. Así, posees casi el mismo control de aplicaciones para dispositivos inscritos en MDM como lo harías para dispositivos unidos al dominio y en las instalaciones. Finalmente, AppLocker automáticamente incluye en la lista blanca aplicaciones internas de Windows, ahorrándote tiempo y eliminando complejidad.

Contras de AppLocker

Sin embargo, AppLocker tiene numerosas desventajas que disminuyen la productividad y aumentan el riesgo. Para empezar, AppLocker, como la mayoría de las soluciones de lista blanca, requiere que actualices y ajustes continuamente tu índice de aplicaciones autorizadas. En realidad, el proceso de mantener una lista blanca a nivel de empresa es largo, arduo y requiere una cantidad significativa de tiempo y esfuerzo. Además, cualquier persona con derechos de administrador en su dispositivo local puede eludir las Políticas de AppLocker. Como resultado, puedes exponer tu entorno a malware a pesar de tus mejores esfuerzos por restringir las aplicaciones.

Por encima de todo, AppLocker tiene un defecto evidente. Vea si puede descubrirlo. A continuación se presentan los sistemas operativos Windows que AppLocker admite.

- Ediciones Ultimate y Enterprise de Windows 7

- Edición Enterprise de Windows 8

- Ediciones Education y Enterprise de Windows 10

- Server 2008 R2, Server 2012, Server 2012 R2, Server 2016 y Server 2019

Si notaste que las ediciones Professional de Windows faltan en esta lista, adivinaste correctamente. Cuando se aplica con Group Policy, AppLocker no funciona bien con Windows 10 Professional. Es decir, tendrás que buscar en otro lado para restringir aplicaciones en máquinas unidas a un dominio.

Alternativas a AppLocker

Antes de comprometerse con AppLocker, debe realizar un análisis de diligencia debida de soluciones alternativas. Al buscar en otros lugares, tendrá un mejor entendimiento del panorama competitivo y podrá tomar una decisión más informada.

PolicyPak es una solución de seguridad y gestión de endpoints de Windows que proporciona más control sobre las configuraciones de usuarios y computadoras. La solución incluye Least Privilege Manager, que bloquea todos los permisos excepto aquellos que los usuarios requieren para realizar funciones críticas de negocio. PolicyPak Least Privilege Manager permite a los usuarios estándar realizar sus trabajos sin poseer derechos de administrador local. Además, PolicyPak protege las computadoras Windows de malware sin sacrificar la productividad. A diferencia de AppLocker, PolicyPak está diseñado para acelerar el proceso de lista blanca. En otras palabras, los Administradores de Windows tienen mucho más tiempo para trabajar en tareas críticas de infraestructura. A diferencia de AppLocker, PolicyPak funciona con la edición Professional de Windows 7 y posteriores. Los beneficios de la lista blanca no están limitados solo a unos pocos sistemas operativos seleccionados.

AppLocker vs. PolicyPak

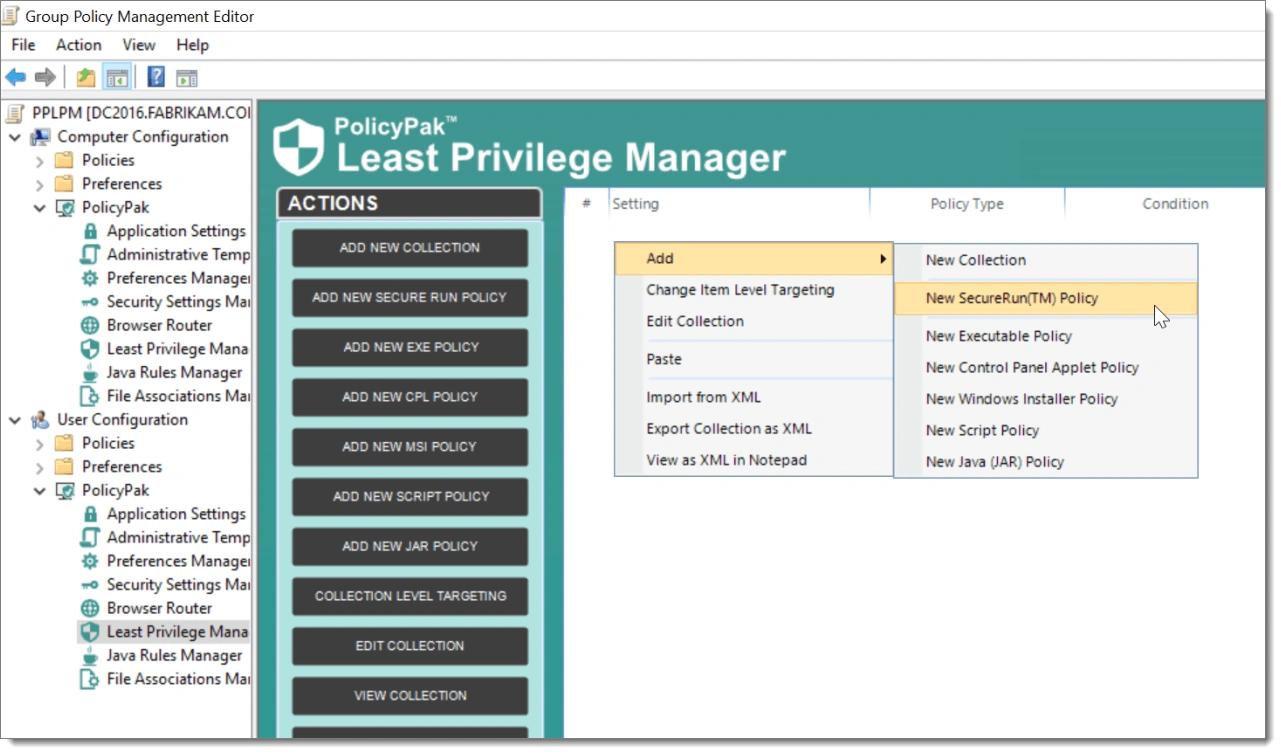

PolicyPak Least Privilege Manager se diferencia de AppLocker en varios aspectos. Primero, PolicyPak eleva los privilegios de un usuario estándar cuando lo necesitan. Por ejemplo, un diseñador gráfico puede necesitar instalar una aplicación para crear un prototipo de una nueva interfaz de usuario. En este caso, PolicyPak Least Privilege Manager les permitiría realizar la instalación. Como otro ejemplo, considere a un empleado remoto que necesita agregar una impresora. PolicyPak Least Privilege les permitiría evitar los avisos de UAC o concederles acceso a applets específicos del Panel de Control. Segundo, PolicyPak incluye SecureRun™, que solo permite a los usuarios ejecutar aplicaciones si están “correctamente instaladas o sancionadas por el administrador”. Al igual que AppLocker, PolicyPak se integra con Group Policy y permite la creación, asignación e implementación de políticas. Vea un ejemplo del proceso de creación de políticas a continuación.

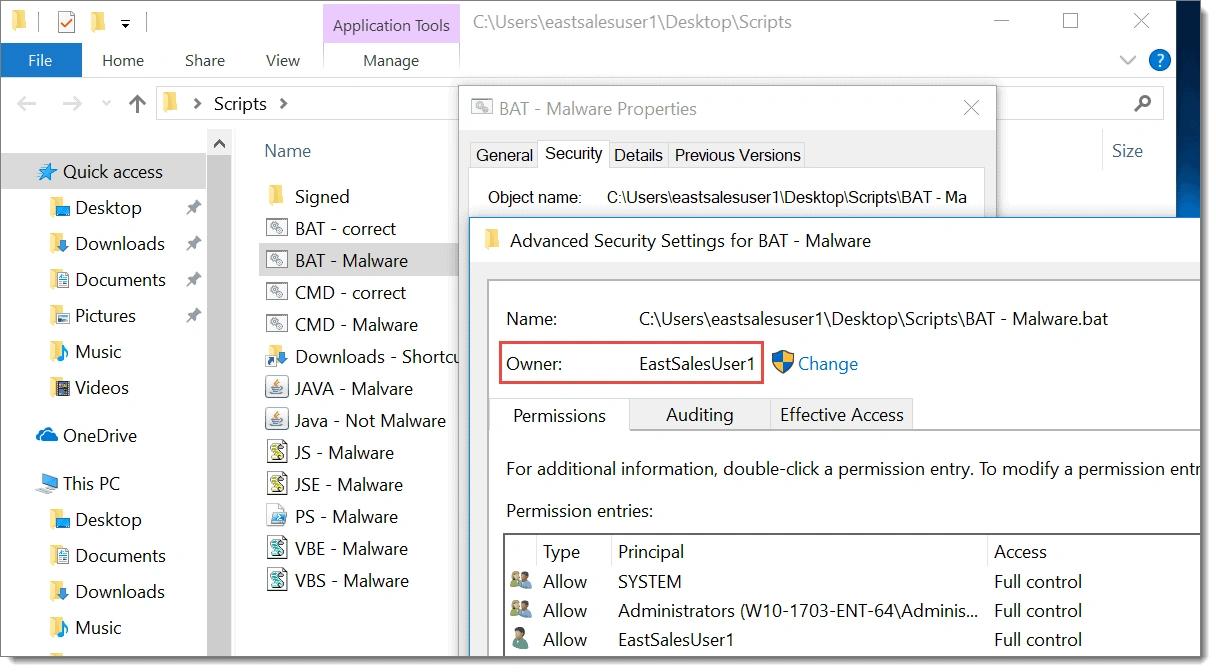

La premisa detrás de SecureRun™ es sencilla. Alguien es dueño de cada aplicación, archivo ejecutable, MSI, script o archivo JAR de Java. Cuando los usuarios descargan un archivo de internet o lo copian de una unidad compartida, ellos lo poseen. Vea un ejemplo a continuación:

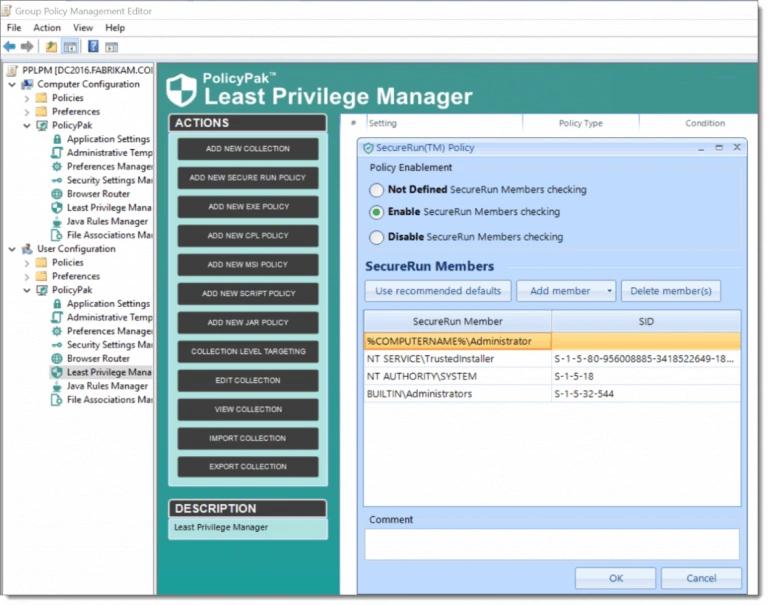

SecureRun™ verifica quién es el propietario de uno de estos archivos cuando un usuario desea abrirlo. Luego compara esto con una lista de propietarios que usted define. Vea un ejemplo de una lista predeterminada aquí:

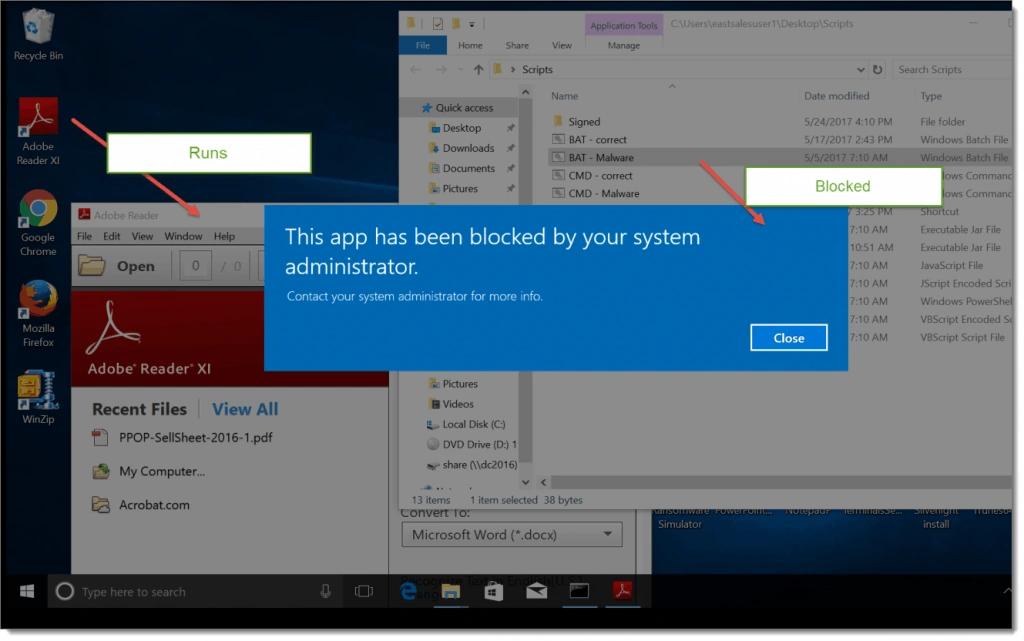

Entonces, una aplicación que fue instalada correctamente por un administrador o especialista de soporte técnico se ejecuta perfectamente bien como siempre. Una aplicación descargada y luego ejecutada por un Usuario Estándar recibe el mensaje de denegación que se ve a continuación.

Uno de los aspectos más elegantes y convenientes de PolicyPak Least Privilege Manager es que no tienes que actualizar tu lista de aplicaciones aprobadas regularmente. A diferencia de AppLocker, PolicyPak no depende de las aplicaciones en sí. En cambio, aprovecha el rol de Administrador que otorga acceso a las aplicaciones. En resumen, las aplicaciones pueden aparecer y desaparecer, pero el grupo de administradores permanece constante para siempre. Puedes ver un breve video que demuestra el proceso SecureRun™ y cómo asegura el escritorio aquí.

Reflexiones finales y próximos pasos de AppLocker

A diferencia de Applocker, PolicyPak Least Privilege Manager hace más que solo listar aplicaciones en la lista blanca. Funciona en cualquier situación que requiera que los usuarios estándar superen los avisos de UAC. Además, eleva la situación y no a la persona.

Ya sea una aplicación, un applet del Panel de Control o un script de PowerShell distribuido, los usuarios estándar pueden ejecutar y elevar permisos según sea necesario. Al delegar estos privilegios, les das a los usuarios estándar la capacidad de realizar su trabajo sin que interfieran en el tuyo. En otras palabras, puedes poner fin a las constantes llamadas y apertura de tickets de ayuda cuando se encuentran con un aviso de UAC. La combinación de elevar derechos, junto con la lista blanca a través de PolicyPak SecureRun™ es lo que diferencia a PolicyPak Least Privilege Manager de AppLocker y otras soluciones estándar de AWL.

Compartir en

Aprende más

Acerca del autor

Jeremy Moskowitz

Vicepresidente de Gestión de Producto (Productos de Endpoint)

Jeremy Moskowitz es un experto reconocido en la industria de la seguridad informática y de redes. Cofundador y CTO de PolicyPak Software (ahora parte de Netwrix), también es un Microsoft MVP 17 veces en Group Policy, Enterprise Mobility y MDM. Jeremy ha escrito varios libros superventas, incluyendo “Group Policy: Fundamentals, Security, and the Managed Desktop” y “MDM: Fundamentals, Security, and the Modern Desktop”. Además, es un conferenciante muy solicitado en temas como la gestión de configuraciones de escritorio, y fundador de MDMandGPanswers.com.

Aprende más sobre este tema

Gestión de configuración para el control seguro de Endpoint

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

¿Qué es la gestión de registros electrónicos?