Mapeo de rutas de ataque con BloodHound AD

Jan 20, 2023

Ataque AD - Mapeo de Administrador Local

Una vez que un atacante establece una posición en su Active Directory (AD), comienza a buscar maneras de lograr su objetivo final, como acceder a datos sensibles en servidores de archivos o en bases de datos, propagar ransomware o derribar su infraestructura de TI. Para hacerlo, primero deben obtener derechos de acceso adicionales — idealmente, la membresía en grupos altamente privilegiados como Domain Admins.

BloodHound Active Directory les ayuda a encontrar caminos para hacer precisamente eso. Esta aplicación web descubre y visualiza rutas de ataque — series de movimientos laterales estratégicos que permiten al atacante incrementar sus privilegios. Siguiendo una ruta de ataque trazada por la herramienta, un adversario a menudo puede pasar rápidamente de una cuenta de usuario ordinaria al control de Active Directory.

Las organizaciones también pueden usar BloodHound como una herramienta defensiva para asegurarse de que no haya caminos viables para comprometer cuentas y computadoras críticas en su entorno de TI.

Contenido relacionado seleccionado:

Cómo funciona BloodHound AD

Bajo el capó, la herramienta de seguridad BloodHound depende de PowerSploit y el comando Invoke-UserHunter para construir sus rutas de ataque. Para comenzar, Bloodhound enumera dos conjuntos de datos críticos en un dominio de Active Directory:

- Primero, construye un mapa de información de relaciones, como quién tiene acceso a qué computadoras en la empresa. Esto se centra en la membresía del grupo de Administradores Locales (mapeo de Admin Local).

- A continuación, BloodHound enumera las sesiones activas y los usuarios que han iniciado sesión en computadoras unidas al dominio. Esta recolección de datos revela quién accede a qué sistemas y qué credenciales de usuario están almacenadas en esos sistemas, listas para ser robadas de la memoria.

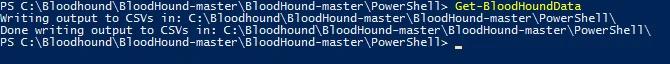

Recolección de datos de ataque BloodHound

Para realizar la recolección de datos, los adversarios pueden ejecutar el siguiente comando de PowerShell, que recopila la información y la escribe en un archivo CSV:

Alternativamente, se puede recopilar datos utilizando el siguiente comando SharpHound:

C:> SharpHound.exe

Se recopilará la siguiente información del controlador de dominio:

- Membresías de grupo de seguridad

- Confianzas de dominio

- Derechos susceptibles de abuso en objetos de Active Directory

- Group Policy enlaces

- Estructura del árbol de OU

- Varias propiedades de objetos de computadora, grupo y usuario

- Enlaces de administrador de SQL

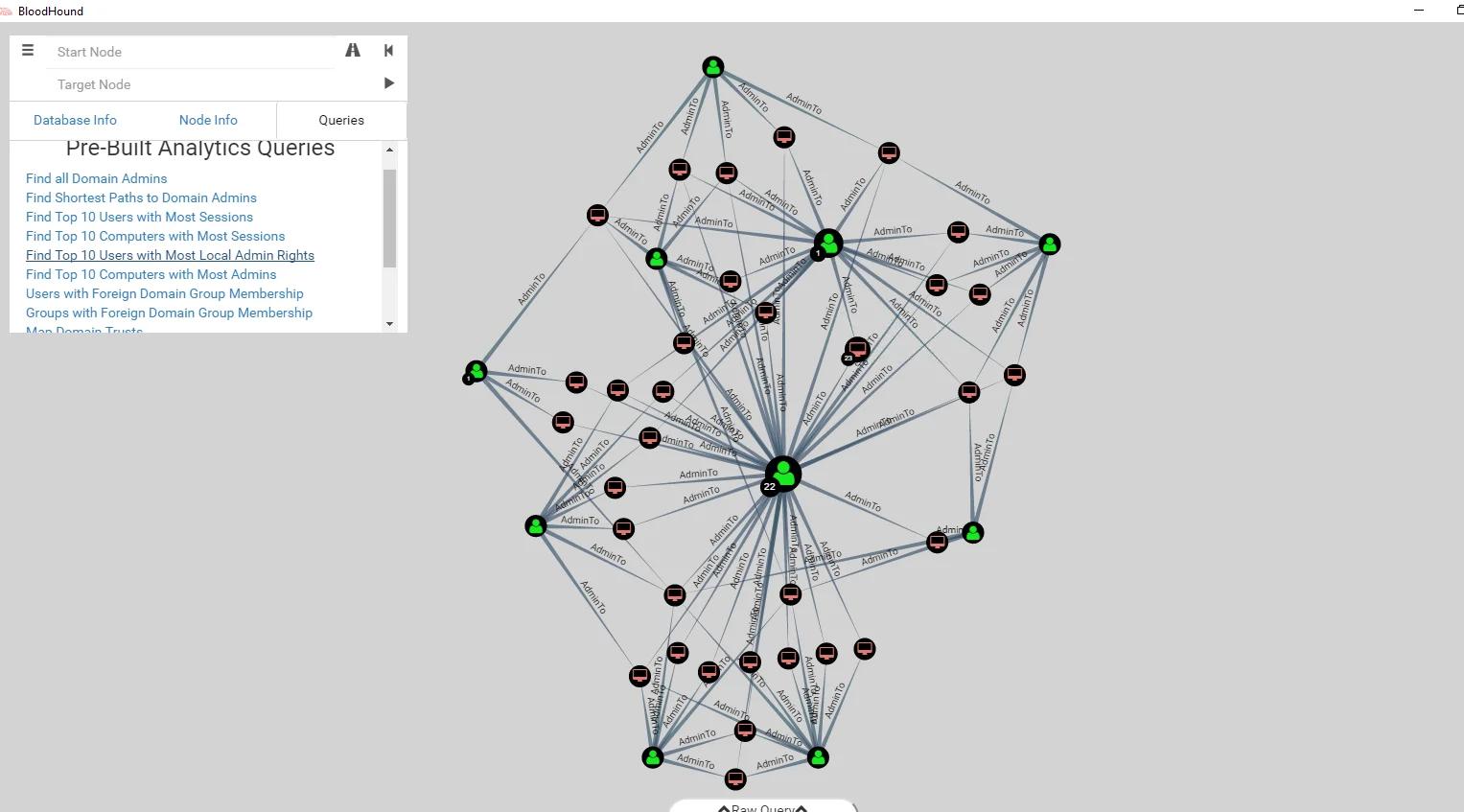

Visualizando y consultando datos de BloodHound

La herramienta de ciberseguridad Bloodhound analiza los datos y produce visualizaciones de las rutas de ataque en el dominio. Aquí hay una versión de ejemplo de las rutas de ataque:

Ejecutando consultas en BloodHound AD

BloodHound facilita la planificación de un ataque a un dominio tanto como planificar un viaje por carretera usando Google Maps. Incluye una serie de consultas preconstruidas, incluyendo una para encontrar el camino más corto para comprometer el grupo de Domain Admins, como puede ver en la lista a continuación:

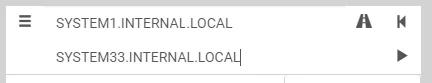

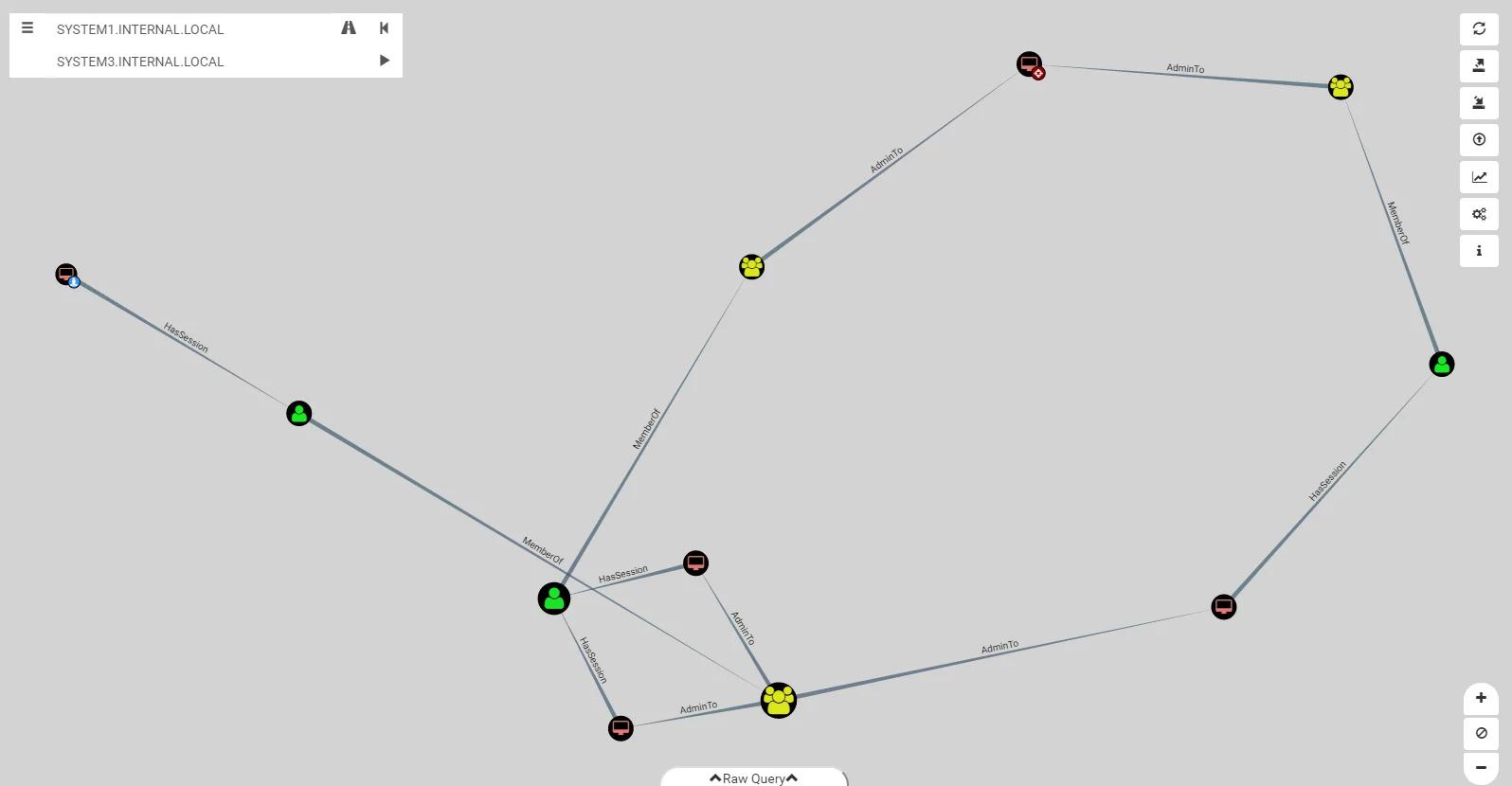

Alternativamente, puede especificar su propio origen y destino, y BloodHound trazará cualquier ruta de ataque posible, como se ilustra a continuación:

Figura 1. Especificando las máquinas de origen y destino

Figura 2. Visualización de las rutas de ataque trazadas por BloodHound

Protección contra ataques utilizando BloodHound

BloodHound AD es tremendamente útil para mapear vulnerabilidades en su dominio. Una buena manera de reducir esas vulnerabilidades es controlar estrictamente el acceso privilegiado a los servidores. Por ejemplo, Microsoft Windows proporciona las mejores prácticas de estrategia de acceso privilegiado para la seguridad de Active Directory utilizando el modelo de acceso empresarial y plan de modernización rápida (RaMP).

Además, el monitoreo de actividad sospechosa de autenticación e inicio de sesión puede exponer intentos de aprovechar rutas de ataque.

Cómo Netwrix puede ayudar

Para una forma integral de proteger su dominio, consulte la Netwrix Active Directory Security Solution. Le ayudará a:

- Realice evaluaciones de riesgo regulares que identifiquen brechas de seguridad en su entorno de AD.

- Identifique y limite el acceso a sus datos más valiosos y otros recursos de TI.

- Restrinja la membresía en grupos privilegiados como Domain Admin.

- Detecte actividades sospechosas a tiempo para prevenir violaciones de seguridad graves.

Compartir en

Aprende más

Acerca del autor

Jeff Warren

Director de Producto

Jeff Warren supervisa el portafolio de productos de Netwrix, aportando más de una década de experiencia en gestión y desarrollo de productos enfocados en la seguridad. Antes de unirse a Netwrix, Jeff lideró la organización de productos en Stealthbits Technologies, donde utilizó su experiencia como ingeniero de software para desarrollar soluciones de seguridad innovadoras y escalables para empresas. Con un enfoque práctico y un talento para resolver desafíos de seguridad complejos, Jeff se centra en construir soluciones prácticas que funcionen. Tiene un BS en Sistemas de Información de la Universidad de Delaware.

Aprende más sobre este tema

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

¿Qué es la gestión de registros electrónicos?

Análisis Cuantitativo de Riesgo: Expectativa de Pérdida Anual