Deteniendo ataques de BadUSB, Rubber Ducky y Flipper Zero

Sep 22, 2025

Los dispositivos BadUSB, Rubber Ducky y Flipper Zero evitan el bloqueo tradicional de USB al hacerse pasar por teclados y ejecutar comandos a la velocidad de la máquina. Netwrix Endpoint Management combina el control de dispositivos de Endpoint Protector con la aplicación de privilegios de Policy Manager para bloquear dispositivos no autorizados, eliminar derechos de administrador innecesarios y contener el movimiento lateral antes de que se intensifique.

Un dispositivo de $50 puede socavar tus defensas en segundos. BadUSB, Rubber Ducky y Flipper Zero son dispositivos que imitan teclados, lanzando comandos a la velocidad de la máquina para desactivar protecciones y crear puertas traseras. Estos no son escenarios de ciencia ficción; son ataques reales que muchas defensas USB no detectan.

Aquí se explica cómo funcionan, por qué los controles tradicionales fallan y cómo prevenirlos de manera efectiva.

Una memoria USB de $50 puede arruinar tu Network

Imagina esto: Una memoria USB se queda en tu estacionamiento. Un empleado la conecta, solo por curiosidad.

En cuestión de segundos, el dispositivo se hace pasar por un teclado y escribe cientos de comandos a velocidad de máquina. Desactiva protecciones, instala malware y abre puertas traseras.

Todo lo que se necesita es un complemento. Un momento de descuido. Un dispositivo de 50 dólares.

Esto no es ciencia ficción. Es real. Estos ataques son conocidos como BadUSB, Rubber Ducky, o Flipper Zero exploits, y son una de las amenazas de endpoint más ignoradas hoy en día.

¿Qué son los ataques BadUSB, Rubber Ducky y Flipper Zero?

Estos ataques se clasifican como HID (Human Interface Device) exploits. El truco es simple pero devastador:

- No actúan como almacenamiento. En lugar de aparecer como una unidad USB, imitan a un teclado.

- Se mueven más rápido que cualquier humano. Los comandos se escriben a una velocidad vertiginosa antes de que alguien pueda reaccionar.

- Explotan la confianza. Los sistemas operativos los tratan como teclados legítimos, otorgándoles un pase libre.

Anatomía de un ataque

Los ataques USB HID son el equivalente en ciberseguridad a la prestidigitación: engañosamente simples pero altamente efectivos:

- Entrega: El atacante coloca el dispositivo en un lugar donde sus empleados podrían encontrarlo o lo envía directamente por correo.

- Ejecución: El dispositivo está conectado y las pulsaciones de teclas comienzan de inmediato.

- Escalada de privilegios: Si el usuario tiene derechos de administrador local, el teclado falso puede efectivamente deshabilitar el software antivirus, lanzar malware o crear nuevas cuentas.

- Movimiento lateral: Si las credenciales de administrador se reutilizan en varias máquinas, los atacantes se propagan rápidamente a través de su red.

¿El resultado? Un pequeño dispositivo desencadena una brecha potencialmente catastrófica.

Por qué fallan las antiguas defensas

La mayoría de las organizaciones bloquean el almacenamiento USB. Pero bloquear USB no es lo mismo que bloquear HID. Un BadUSB no se presenta como almacenamiento; se identifica como un nuevo teclado. Por eso las defensas tradicionales no detectan la amenaza, creando un punto ciego para muchos equipos de seguridad.

Para ver estos puntos ciegos en acción y aprender cómo cerrarlos, vea nuestro seminario web: Modern Device Control & USB Security: Beyond Blocking.

Bloquee las amenazas internas donde comienzan: en el endpoint

Vea ahoraCómo Netwrix detiene el ataque

Netwrix Endpoint Protector: Control de dispositivos para ataques HID

Con el Device Control module de Endpoint Protector, puedes prevenir rogue HID attacks en tiempo real:

- Bloquear teclados adicionales: Una política de un solo clic bloquea el funcionamiento de todos los “teclados extra”.

- Lista blanca de ID de proveedor: Solo funcionan los teclados confiables y reconocidos. Cualquier dispositivo que se haga pasar por un teclado pero que carezca de un ID de proveedor aprobado (como Rubber Ducky o Flipper Zero) es denegado.

- Aplicación multiplataforma: Alertas y bloqueos en Windows, macOS y Linux.

Resultado: Protección de bajo mantenimiento y alto impacto que neutraliza los ataques HID.

Aquí está el proceso de dos pasos utilizando Endpoint Protector.

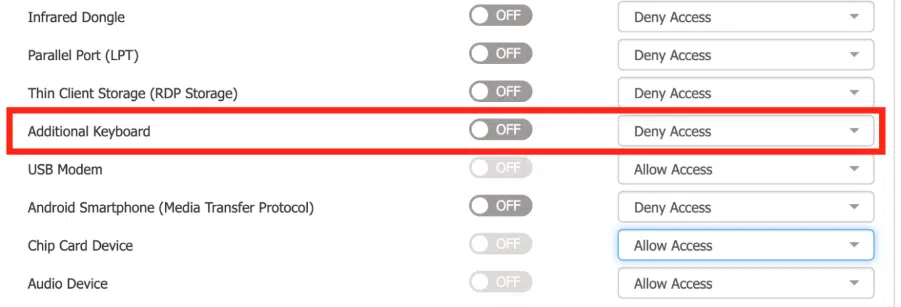

Paso 1: Denegar acceso para teclados adicionales.

Paso 2: Utilice la lista blanca de ID de proveedor para asegurarse de que solo los teclados confiables y reconocidos en su entorno funcionen. Cualquier dispositivo que intente hacerse pasar por un teclado pero que falle en la verificación de ID de proveedor (por ejemplo, un Rubber Ducky) se bloquea al instante.

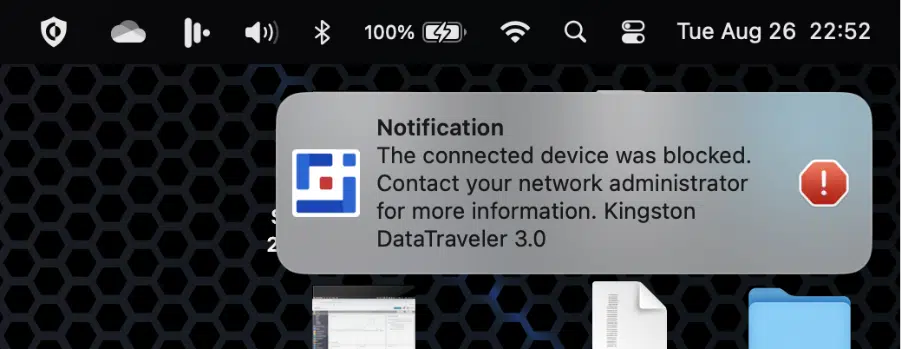

Los resultados son evidentes para los usuarios finales. Aquí hay un ejemplo de bloqueo de un dispositivo no deseado (ventanas emergentes similares para máquinas Windows, Mac y Linux).

Netwrix Policy Manager: Defensa en profundidad

Si los atacantes obtienen acceso físico o remoto, el control de dispositivos por sí solo no es suficiente. Ahí es donde Netwrix Policy Manager (anteriormente PolicyPak) entra en juego:

- Elimine los derechos de administrador local por defecto, reduciendo el riesgo de privilege escalation.

- Habilite el acceso justo a tiempo integrando con ServiceNow o su mesa de ayuda para aprobar las solicitudes legítimas de administrador según sea necesario.

- Restrinja el uso de herramientas de alto riesgo como PowerShell, CMD y Ejecutar, permitiendo excepciones para aplicaciones y scripts aprobados.

- SecureRun™ – Bloqueo automático de aplicaciones autodescargadas no confiables.

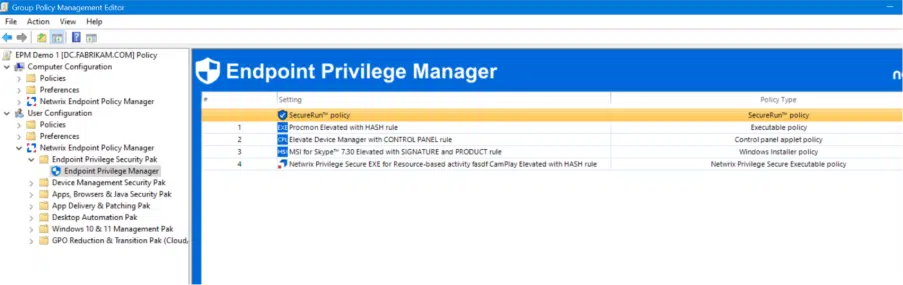

Juntos, estos controles aseguran que los atacantes no puedan usar dispositivos no autorizados o privilegios robados para tomar control de sus sistemas. Crear reglas de EPM para superar los avisos de UAC es fácil.

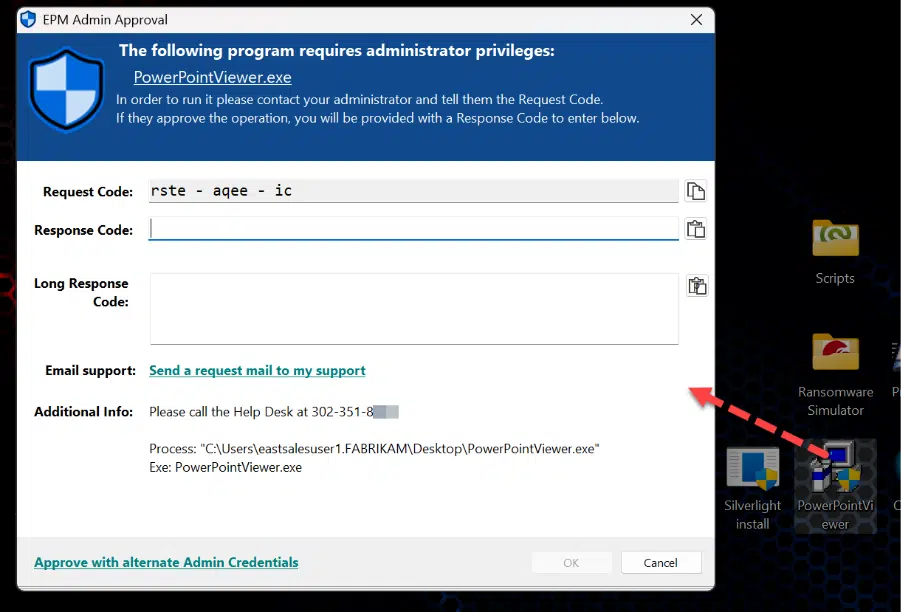

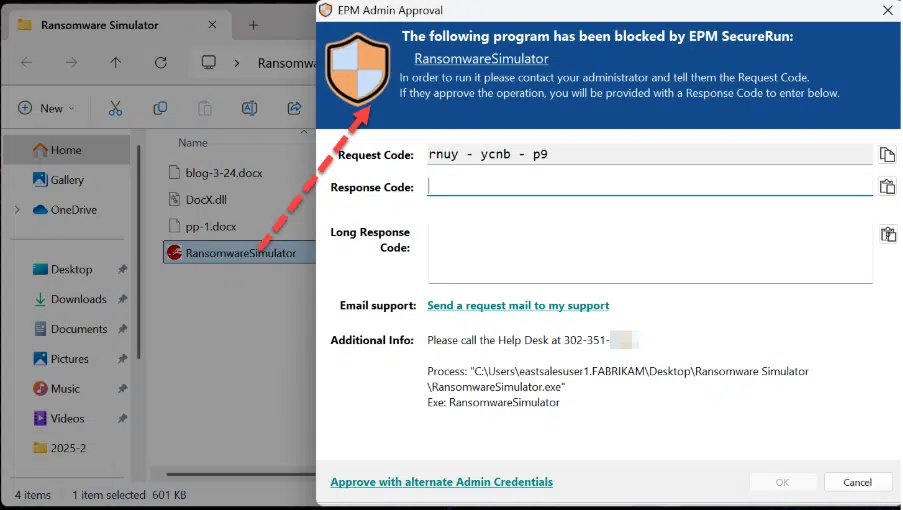

Y para aquellos elementos que aún no tienen reglas, los usuarios pueden utilizar el acceso de aprobación de administrador Just-in-time como el que se ve aquí.

Los elementos que son bloqueados automáticamente por SecureRun también pueden ser gestionados por su Servicenow / HelpDesk.

Valor empresarial para líderes de seguridad

Netwrix Endpoint Management (Endpoint Protector + Policy Manager) no se trata solo de detener dispositivos; se trata de reducir el riesgo organizacional mientras se mantiene la eficiencia de TI:

- Listo para cumplimiento: Cumple con las directrices de NIST, CIS y ISO para medios extraíbles y Privileged Access Management.

- Simplicidad operativa: No hay pérdida de productividad, los usuarios mantienen sus dispositivos de confianza mientras que los atacantes no.

- Reducción de riesgos: Detecta y bloquea intentos de movimiento lateral antes de que el ransomware pueda propagarse.

- Evitación de costos: Previene la respuesta a incidentes de alto costo y tiempos de inactividad por una única acción descuidada.

Punto clave

Los ataques BadUSB, Rubber Ducky y Flipper Zero tienen como objetivo el dispositivo más confiable de su entorno: el teclado.

Con Netwrix Endpoint Management, impulsado por Endpoint Protector y Policy Manager, usted:

- Bloquee dispositivos USB HID no autorizados antes de que se ejecuten.

- Elimine los derechos de administrador local innecesarios y aplique el principio de mínimo privilegio.

- Contenga el movimiento lateral con just-in-time access y controles de sesión privilegiada.

Un vector de ataque de alto riesgo se convierte en un problema menor, y ahora un dispositivo de $50 ya no representa un riesgo de un millón de dólares.

Netwrix Endpoint Protector

Compartir en

Aprende más

Acerca del autor

Jeremy Moskowitz

Vicepresidente de Gestión de Producto (Productos de Endpoint)

Jeremy Moskowitz es un experto reconocido en la industria de la seguridad informática y de redes. Cofundador y CTO de PolicyPak Software (ahora parte de Netwrix), también es un Microsoft MVP 17 veces en Group Policy, Enterprise Mobility y MDM. Jeremy ha escrito varios libros superventas, incluyendo “Group Policy: Fundamentals, Security, and the Managed Desktop” y “MDM: Fundamentals, Security, and the Modern Desktop”. Además, es un conferenciante muy solicitado en temas como la gestión de configuraciones de escritorio, y fundador de MDMandGPanswers.com.

Aprende más sobre este tema

Usando Windows Defender Credential Guard para proteger credenciales Privileged

Cómo implementar cualquier script con MS Intune

Una guía práctica para implementar y gestionar soluciones de acceso remoto

Cómo gestionar VMware Snapshots

Pros, contras y alternativas de AppLocker