Qué es una Configuración de Línea Base y Cómo Prevenir la Deriva de Configuración

May 13, 2023

La deriva de configuración parece inevitable: la divergencia gradual pero no intencionada de los ajustes de configuración actuales de un sistema respecto a su configuración de línea base segura. La configuración adecuada de los componentes de su infraestructura es vital para la seguridad, el cumplimiento y la continuidad del negocio, pero los cambios de configuración a menudo se realizan sin aprobación formal, pruebas adecuadas y documentación clara.

Esta deriva de configuración en sus sistemas y aplicaciones con el tiempo puede crear brechas de seguridad que ponen en riesgo a su organización. De hecho, se estima que 1 de cada 8 brechas son el resultado de errores como entornos en la nube mal configurados, y la mala configuración de seguridad ocupa el puesto #5 en la lista OWASP de los 10 principales riesgos de seguridad en aplicaciones web. Cuanto más grave sea la deriva de configuración, mayor será el riesgo, pero la realidad es que incluso un solo ajuste mal configurado puede exponer a una organización a violaciones de datos y tiempos de inactividad.

Este artículo explica algunas de las causas comunes de la deriva de configuración y cómo implementar una gestión de configuración adecuada para reducir su riesgo de violaciones, tiempo de inactividad y sanciones de cumplimiento.

Contenido relacionado seleccionado:

¿Qué causa la deriva de configuración?

En la mayoría de los casos, la deriva de configuración no es intencional. Suele deberse a uno de los siguientes culpables:

- Parches de software — Aunque la aplicación regular de parches de software y firmware es una buena práctica, puede resultar en cambios inesperados en los elementos de configuración.

- Actualizaciones de hardware — Las actualizaciones de hardware también son necesarias, pero pueden llevar a cambios de configuración en los niveles de hardware y software.

- Configuración y resolución de problemas ad-hoc — Casi todos los equipos de TI recurren a veces a una solución rápida para abordar una interrupción de la carga de trabajo o de la red y permitir que las operaciones comerciales vuelvan a la normalidad. Aunque las soluciones rápidas pueden resolver el problema inmediato, pueden implicar cambios de configuración que perjudican la seguridad a largo plazo.

- La mala comunicación en TI — La deriva de configuración puede ocurrir porque un equipo de TI no informa a otros equipos sobre una modificación de configuración que realizó, o un nuevo miembro del equipo no sabe cuáles son los estados de configuración aprobados.

- Documentación deficiente — Si los cambios de configuración no están debidamente documentados, los miembros del equipo podrían no ser capaces de determinar si los sistemas están configurados correctamente.

La deriva de configuración resultante de estos factores puede provocar un rendimiento deficiente o tiempo de inactividad, problemas de cumplimiento o una violación de datos completa.

Consejos para evitar la deriva de configuración

NIST Special Publication 800-128 ofrece orientación para evitar la deriva de configuración. Aquí algunas de las recomendaciones clave:

- Implemente un monitoreo continuo de los cambios de configuración para que las modificaciones inapropiadas puedan ser identificadas de inmediato. Los esfuerzos de monitoreo deben ser complementados con auditorías regulares.

- Implemente herramientas de configuración que automaticen la creación, modificación e implementación de ajustes de configuración en toda su infraestructura de servidores y red utilizando plantillas establecidas. Los esfuerzos manuales son propensos a errores humanos y más lentos que los procesos automatizados, por lo que los ajustes permanecen en un estado vulnerable durante más tiempo.

- Utilice un repositorio de puntos de referencia y líneas base que los equipos de TI puedan usar para identificar la deriva de configuración. Considere usar puntos de referencia de líderes de la industria como CIS o NIST como puntos de partida para construir sus configuraciones base.

- Estandarice sus procesos de gestión de cambios de configuración para minimizar la posibilidad de desviación de configuración. Cada cambio de configuración debe ser aprobado y documentado utilizando este sistema.

Desarrollando una configuración de línea base segura para cada punto final de TI

Todos sus escritorios, servidores, aplicaciones, network devices, contenedores y plataformas de hipervisor deben ser reforzados con una configuración segura. Al establecer una configuración estándar para cada tipo de punto final, puede aplicar una configuración consistente en todos ellos. Por ejemplo, al crear una configuración estándar para sus estaciones de trabajo del centro de llamadas, puede asegurarse de que compartirán un sistema operativo idéntico, nivel de parcheo, cartera de software y Group Policy.

Las configuraciones de referencia cambiarán con el tiempo, por ejemplo, debido a parches de software y actualizaciones del sistema operativo. Cada cambio necesita ser cuidadosamente revisado por su potencial impacto en la entrega de servicios y la seguridad. Una vez que una configuración actualizada es aprobada y autorizada, puede ser promovida a la configuración de referencia, y todos los dispositivos deberían entonces ser auditados de acuerdo con el nuevo estándar. El estándar NERC CIP requiere una auditoría de este tipo cada 30 días para todos los sistemas SCADA, interfaz hombre-máquina (HMI) y controlador lógico programable (PLC) requeridos para la producción de energía.

Automatización de la gestión de configuración con Netwrix Change Tracker

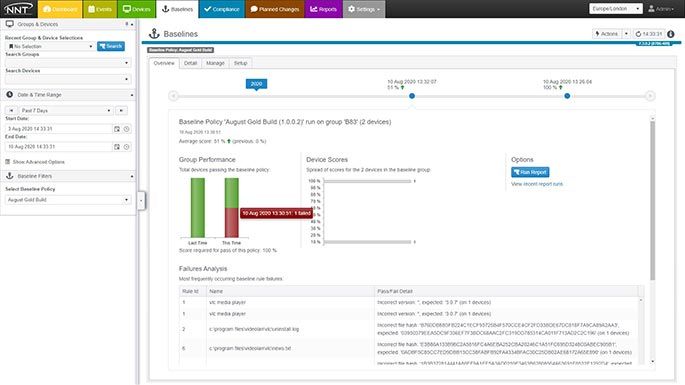

¿Busca una forma de establecer líneas base seguras e implementar un control de cambios sólido para prevenir la deriva de configuración? Netwrix Change Tracker puede ayudar. Escanea su red para encontrar dispositivos y facilita la creación de configuraciones seguras para ellos utilizando plantillas de construcción certificadas por CIS. Luego monitorea cualquier cambio en estas configuraciones y le alerta en tiempo real sobre cualquier modificación no planificada.

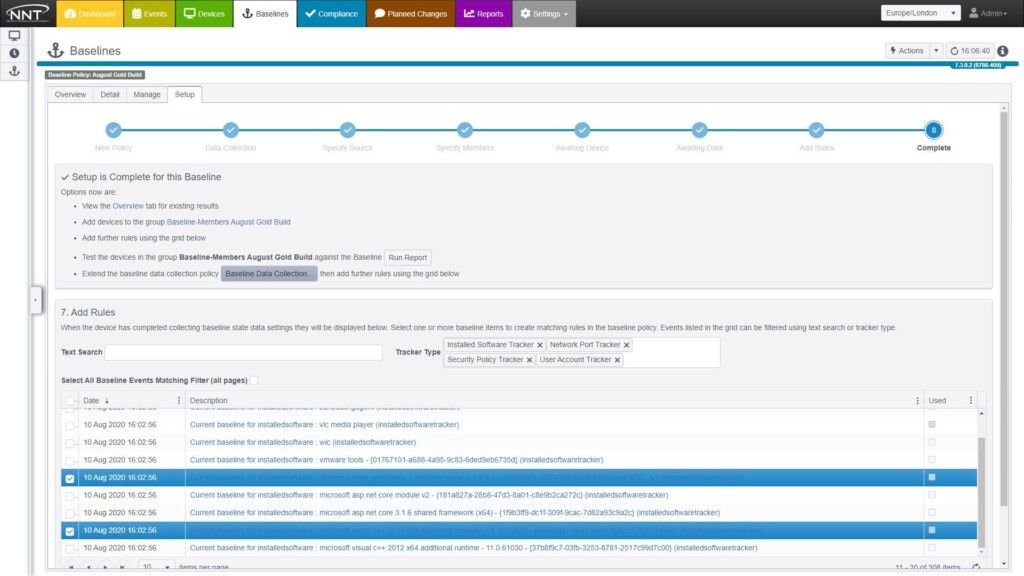

Estableciendo tus puntos de referencia

Netwrix Change Tracker te brinda acceso a más de 250 informes de referencia certificados por CIS que cubren NIST, PCI DSS, CMMC, HIPAA, los CIS Controls y más. Utilizando un asistente intuitivo, puedes ajustar estos estándares para satisfacer tus necesidades específicas en minutos. Puedes crear fácilmente configuraciones estándar para todos tus sistemas, desde sistemas IoT como PLCs, relés y actuadores hasta infraestructuras complejas de nube y contenedores. Además, cualquier imagen base puede ser reutilizada para evaluar otros sistemas.

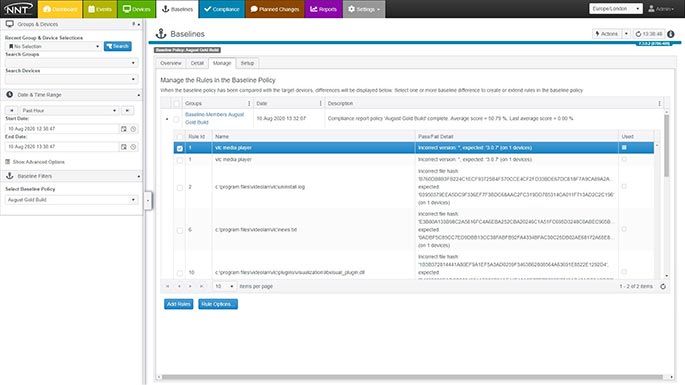

Manteniendo tus líneas base

Como se mencionó anteriormente, sus líneas base cambiarán con el tiempo. En particular, los parches y actualizaciones pueden iniciar cambios en la configuración, el registro y los ajustes de los puertos, así como en el sistema de archivos subyacente. Netwrix Change Tracker le permite decidir qué configuraciones se promueven a sus líneas base.

Todos los procesos de construcción están anclados en las mejores prácticas de seguridad. Los permisos de usuario se controlan para todas las etapas de promoción, edición y creación de la línea base. Además, obtienes un registro de auditoría detallado de los detalles de quién, qué, cuándo y por qué, para que puedas ver exactamente cómo se ha modificado cualquier imagen de línea base a lo largo del tiempo.

Detección y remediación de la deriva de configuración

Netwrix Change Tracker también ofrece un control de cambios avanzado, utilizando inteligencia de amenazas para identificar cambios no deseados y potencialmente peligrosos en los archivos del sistema. De hecho, utiliza miles de millones de hashes aprobados para verificar archivos nuevos y modificados en tus dispositivos. De esta manera, los cambios masivos de los Patch Tuesday de Microsoft no te inundarán con alertas, pero sabrás de inmediato sobre la modificación maliciosa que se esconde en el montón de agujas.

Conclusión

El cambio es inevitable, pero no tienes que permitir que la configuración de tus sistemas se desvíe de su línea base segura. Con una herramienta automatizada de gestión de configuración como Netwrix Change Tracker, puedes establecer y mantener configuraciones seguras en tus sistemas para evitar costosos problemas de rendimiento y tiempos de inactividad, violaciones de seguridad y sanciones de cumplimiento.

FAQ

¿Qué es una configuración de línea base segura?

Una configuración de referencia, o construcción dorada, es la configuración estándar y aprobada de un sistema. Puede especificar cosas como el sistema operativo aprobado, los niveles de parcheo y el software instalado. Para hacer que sus referencias sean seguras, considere construirlas basándose en la orientación de CIS Benchmark o DoD STIG.

¿Cómo determino cuál debería ser la configuración de línea base para mis sistemas?

Establezca una configuración de referencia para cada conjunto de sistemas similares. Por ejemplo, todas las estaciones de trabajo utilizadas en el departamento de contabilidad deben compartir la misma configuración de referencia.

Las mejores prácticas para el endurecimiento de configuración incluyen lo siguiente:

- Desinstale cualquier software que no sea necesario y elimine todos los roles y características no utilizados.

- Elimine o deshabilite cualquier servicio o demonio innecesario.

- Elimine o bloquee cualquier puerto de red lógico innecesario.

- Mantenga todo el software actualizado a los últimos niveles.

Sin embargo, tenga en cuenta que probablemente necesitará equilibrar las prioridades de seguridad y comerciales al crear sus configuraciones de referencia. Donde la seguridad tenga que ceder ante la funcionalidad requerida, puede compensar utilizando otros controles de seguridad, como un firewall de aplicaciones web (WAF) o servicios de firewall.

¿Con qué frecuencia se debe actualizar una configuración de referencia?

Los cambios en sus configuraciones de línea base son inevitables y necesarios. En particular, las actualizaciones y parches regulares son vitales para defenderse contra vulnerabilidades recién descubiertas y para acceder a nuevas funcionalidades del software. Cuando estos procesos resultan en cambios de configuración, debe evaluar cuidadosamente su impacto en la entrega de servicios y la seguridad, y luego determinar si y cómo actualizar su configuración de línea base. Una línea base actualizada debe aplicarse prontamente a todos los sistemas relevantes.

El estándar NERC CIP requiere la auditoría de las configuraciones de línea base de todos los sistemas SCADA, HMI y PLC necesarios para la producción de energía cada 30 días.

¿Qué es un plan de gestión de configuración?

Un plan de gestión de configuración define un proceso para establecer configuraciones de referencia, monitorear sistemas para cambios de configuración, remediar modificaciones inapropiadas o autorizadas y mantener las configuraciones de referencia a lo largo del tiempo.

¿Cómo detengo la deriva de configuración?

La deriva de configuración es un problema común que se puede gestionar con una sólida gestión de configuración. En particular, usted debería:

- Establezca una configuración de referencia para cada clase de sistema y aplicación.

- Planifique todos los cambios de configuración, valide que se realicen según lo planeado y documéntelos.

- Monitoree los cambios en sus configuraciones y clasifíquelos.

- Evite aplicar soluciones ad-hoc o rápidas para resolver problemas con rapidez.

Compartir en

Aprende más

Acerca del autor

Dirk Schrader

Vicepresidente de Investigación de Seguridad

Dirk Schrader es un Resident CISO (EMEA) y VP de Security Research en Netwrix. Con 25 años de experiencia en seguridad informática y certificaciones como CISSP (ISC²) y CISM (ISACA), trabaja para promover la ciberresiliencia como un enfoque moderno para enfrentar las amenazas cibernéticas. Dirk ha trabajado en proyectos de ciberseguridad en todo el mundo, comenzando en roles técnicos y de soporte al inicio de su carrera y luego pasando a posiciones de ventas, marketing y gestión de productos tanto en grandes corporaciones multinacionales como en pequeñas startups. Ha publicado numerosos artículos sobre la necesidad de abordar la gestión de cambios y vulnerabilidades para lograr la ciberresiliencia.

Aprende más sobre este tema

Diez comandos de PowerShell más útiles para Office 365

Cómo copiar una configuración en ejecución de Cisco a la configuración de inicio para preservar los cambios de configuración

Cómo implementar cualquier script con MS Intune

RBAC frente a ABAC: ¿Cuál elegir?

Una guía práctica para implementar y gestionar soluciones de acceso remoto