¿Qué es Commando VM?

Commando VM es una plataforma de pruebas que Mandiant FireEye creó para los probadores de penetración que están más cómodos con el sistema operativo Windows.

Básicamente, Commando VM es el equivalente a Kali, una plataforma de pruebas en Linux ampliamente utilizada en la comunidad de pruebas de penetración. Estas plataformas de pruebas vienen con todas las herramientas y scripts comunes que los evaluadores utilizan durante un compromiso. Los evaluadores pueden instalar Commando VM en Windows 7 SP1 o Windows 10, y el programa es fácilmente accesible en GitHub.

Contenido relacionado seleccionado:

¿Por qué es esto importante?

Comprender qué son estas plataformas de prueba y cómo utilizarlas es importante tanto para los equipos rojos como para los azules. Cuando trabajo con clientes, una pregunta común que hago es si están familiarizados con herramientas como Mimikatz o Bloodhound. Sorprendentemente, muchos clientes no lo están. Este hecho me preocupa un poco, ya que una idea central que aprendí en la escuela es que pensar como un atacante es esencial para protegerse de los ataques. ¿Qué mejor manera de pensar como un atacante que utilizar todas las herramientas que podrían aprovechar contra ti y el entorno que estás intentando asegurar?

Commando VM facilita el pensar como un atacante. Viene empaquetado con las herramientas y scripts más recientes y mejores para asistir en la educación de un equipo azul sobre cómo funcionan.

¿Para qué se puede utilizar?

Commando VM viene empaquetado con muchas herramientas para diversos propósitos. Algunas de las categorías con las que Commando VM puede ayudar son:

- Recolección de información

- Explotación

- Pruebas de aplicaciones web

Tan pronto como instale Commando VM, todas las herramientas listadas a continuación estarán disponibles para su uso.

Recolección de información

La recopilación de información es una parte importante de la evaluación de su entorno. Identificar lo que está expuesto a un atacante sin privilegios es clave para comprender lo que necesita asegurar y proteger. Solo sepa: si usted puede verlo con algunas de estas herramientas y scripts, ellos también pueden.

- Nmap – Escanear y enumerar son clave para comprender el entorno. Los resultados de los escaneos de Nmap pueden determinar qué hosts están disponibles en la red, qué servicios ejecutan esos hosts y qué puertos están abiertos en esos hosts.

- BloodHound – Escanear un entorno de Active Directory y comprender los complejos caminos de ataque que pueden existir debido a las configuraciones de permisos es algo que todos los defensores deben hacer. Una herramienta como Bloodhound te ayuda a identificar dónde existen estos caminos y priorizar de manera eficiente los pasos de remediación.

Explotación

Una vez que hayas realizado un reconocimiento, el siguiente paso es intentar explotar lo que has encontrado. Por ejemplo, si has identificado que existían sesiones en una cierta máquina o permisos existían para un cierto usuario, hay herramientas para aprovechar esos permisos o sesiones a tu favor.

- Invoke-ACLpwn – Esta herramienta aprovecha algunas de las funcionalidades de Bloodhound para descubrir las relaciones de permisos existentes en AD. Descubrirá estos permisos y automáticamente intentará explotarlos en cadena para escalar privilegios hasta llegar a Domain Admin.

- Mimikatz – Esta herramienta explota Windows y Active Directory, que es más comúnmente utilizada para ataques como Pass-the-Hash o DCSync. La enumeración de sesiones realizada a través de la recopilación de información puede resultar en la identificación de un objetivo para aprovechar para la escalada de privilegios. Si un usuario administrativo o con más privilegios tiene una sesión en una máquina a la que tienes acceso, puedes usar Mimikatz para acceder a su cuenta y escalar o moverte lateralmente a través del entorno.

Pruebas de aplicaciones web

Si su empresa o entorno utiliza aplicaciones web internas, es de su mayor interés realizar pruebas de penetración. Una vez que alguien ingresa en su entorno, si descubren que estas aplicaciones existen, sería sencillo para ellos utilizar herramientas de Commando VM para encontrar vulnerabilidades. Esta lección es fundamental, ya que algunas de las vulnerabilidades fácilmente encontradas pueden ser abordadas antes de cualquier compromiso oficial.

- Burp Suite – esta herramienta ayuda a encontrar y explotar vulnerabilidades en una aplicación web. Simplemente configurando un proxy/oyente mientras navegas por todas las páginas web de tu aplicación te permite iniciar muchos escaneos automáticos que identifican y explican las vulnerabilidades. Si un escaneo simple de Burp Suite puede encontrarlo, un atacante experimentado también puede.

Obtendrás acceso a estas herramientas al descargar Commando VM, y es esencial comprender la aplicación y el alcance de uso de cada una. De lo contrario, tendrás dificultades para identificar vulnerabilidades, entender las relaciones de permisos y evaluar tus entornos — aspectos que te dejan expuesto a ataques. Sin embargo, el primer paso es saber cómo acceder a ellas, lo cual cubriremos a continuación.

Instalación y configuración de Commando VM

En este momento, hemos explorado una visión general de alto nivel de Commando VM, por qué es importante y algunas de las herramientas existentes a las que puede acceder tras la instalación. A continuación, cubriremos la instalación y configuración paso a paso de la plataforma.

Requisitos previos

Puede instalar Commando VM en una máquina virtual o física. Sin embargo, sugeriría usar una máquina virtual por la facilidad de despliegue, gestión y uso. Las máquinas virtuales también le permiten tomar instantáneas a lo largo del proceso y revertir cualquier problema que encuentre.

Para ejecutar Commando VM, tendrás que cumplir con algunos requisitos mínimos. Para mis pruebas, utilicé lo siguiente:

- 60 GB de espacio de almacenamiento

- 2 GB de memoria

Sin embargo, si miras la página de GitHub, ellos recomiendan:

- Más de 80 GB de espacio de almacenamiento

- 4+ GB de memoria

- 2 adaptadores de red

Como se mencionó anteriormente, el paquete Commando VN se puede instalar en Windows 7 SP1 o Windows 10, aunque Windows 10 te permite instalar más características. En cualquier caso, asegúrate de que tu sistema esté completamente actualizado. Además, toma una instantánea antes de comenzar el proceso de instalación.

Instalación de Commando VM

Puede descargar Commando VM desde GitHub aquí.

Una vez descargado, Commando VM se instala en tres pasos sencillos:

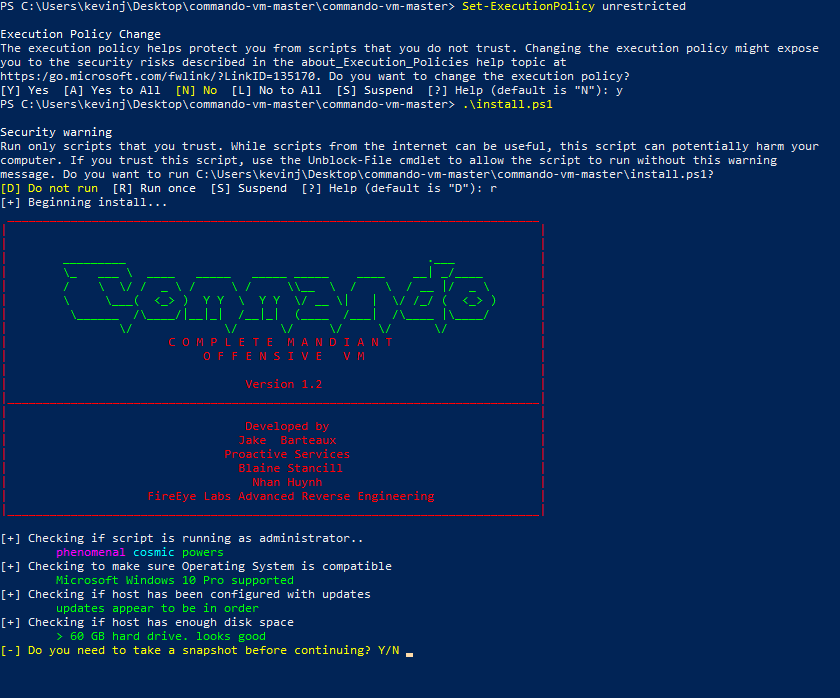

- Inicie un PowerShell elevado.

- Establezca la política de ejecución en sin restricciones con el siguiente comando (por defecto, está deshabilitado): Set-ExecutionPolicy unrestricted.

- Ejecute el script de instalación ps1 en el paquete commando-vm-master:

Configuración de Commando VM

Como puede ver, a medida que se ejecuta el script de instalación, realiza algunas comprobaciones y pregunta si le gustaría tomar una instantánea antes de la instalación. Después de cada reinicio, solicitará sus credenciales para iniciar sesión y continuar con la instalación. Durante el proceso, la ventana de PowerShell le informará sobre lo que está instalando. También verá varias ventanas emergentes para el software que se instala automáticamente. Commando VM elimina o desactiva muchas características que vienen preinstaladas con Windows, ya que no son necesarias en una máquina utilizada para pruebas de penetración.

El proceso completo toma aproximadamente una hora y media de principio a fin, con cinco o más reinicios. Cada reinicio tarda de 10 a 15 minutos, momento en el cual se inicia de nuevo, inicia sesión automáticamente y continúa instalando más aplicaciones. Dependiendo de los recursos de tu máquina virtual y la velocidad de internet, el proceso puede ser más corto o más largo. Sabrás que ha terminado cuando te vuelva a iniciar sesión con un nuevo fondo y ventana de comandos. De nuevo, toma otra instantánea para que puedas empezar de cero si es necesario.

Una vez que haya completado el proceso de instalación y reinicio, puede revisar las diversas herramientas. Luego, puede configurar su sistema para que refleje sus necesidades y preocupaciones.

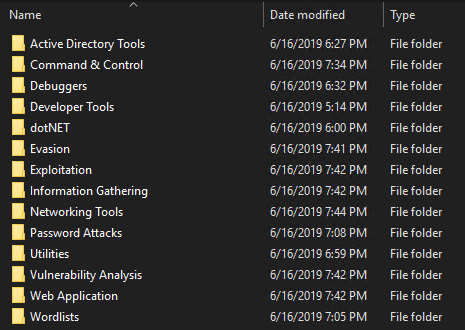

Resumen de las herramientas incluidas

Como se mencionó anteriormente, Commando VM incluye una gran cantidad de herramientas. De hecho, durante el proceso de instalación, se instalaron más de 2GB de herramientas en nuestro disco duro. Afortunadamente, la lista de herramientas está dividida en categorías, lo que facilita la búsqueda de la que necesitas:

Aquí hay algunas de las herramientas que encuentro particularmente interesantes:

- Herramientas de Active Directory

- Herramientas de Administración de Servidores Remotos (RSAT)

- Utilidades de línea de comandos de SQL Server

- Sysinternals

- Recolección de Información

- BloodHound

- nmap

- ADACLScanner

- Herramientas de Networking

- WireShark

- Explotación

- PrivExchange

- Invoke-ACLPwn

- metasploit

- Ataques de contraseña

- DSInternals

- hashcat

- DomainPasswordSpray

- mimikatz

- ASREPRoast

- Análisis de Vulnerabilidades

- Grouper2

- zBang

- Aplicación web

- OWASP ZAP

- BurpSuite

FAQ

¿Qué es FireEye Commando VM?

Commando VM es una plataforma de pruebas creada por Mandiant FireEye para pentesters que están más cómodos con el sistema operativo Windows.

¿Cuánto tiempo tarda en instalarse Commando VM?

La instalación de Commando VM toma alrededor de una hora y media.

Compartir en

Aprende más

Acerca del autor

Kevin Joyce

Director de Product Management

Director de Product Management en Netwrix. Kevin tiene una pasión por la ciberseguridad, específicamente en comprender las tácticas y técnicas que los atacantes utilizan para explotar los entornos de las organizaciones. Con ocho años de experiencia en product management, enfocándose en Active Directory y la seguridad de Windows, ha llevado esa pasión a ayudar a construir soluciones para que las organizaciones protejan sus identidades, infraestructura y datos.

Aprende más sobre este tema

Gestión de configuración para el control seguro de Endpoint

Cómo crear, cambiar y probar contraseñas usando PowerShell

Cómo crear, eliminar, renombrar, deshabilitar y unir computadoras en AD usando PowerShell

Cómo deshabilitar cuentas de usuario inactivas usando PowerShell

Cómo copiar una configuración en ejecución de Cisco a la configuración de inicio para preservar los cambios de configuración