Entendiendo los roles FSMO en Active Directory

Sep 6, 2024

Comprender los roles FSMO en Active Directory es crítico para garantizar la estabilidad y prevenir conflictos en un entorno multi-maestro. Los cinco roles: Maestro de Esquema, Maestro de Nombres de Dominio, Maestro RID, Emulador PDC e Infraestructura Maestra, asignan responsabilidades específicas a controladores de dominio designados. La colocación adecuada, el monitoreo y la auditoría de los roles FSMO ayudan a mantener la integridad de la replicación, soportan la autenticación y la sincronización de tiempo, y reducen el tiempo de inactividad o los riesgos de seguridad en entornos de Active Directory.

Si su organización funciona con Microsoft Active Directory, depende de uno o más controladores de dominio para mantener las operaciones de AD en marcha. En la superficie, Active Directory parece funcionar en un modelo de igual a igual en el que cada controlador de dominio (DC) tiene la autoridad para crear, modificar y eliminar objetos de AD. Esto se debe a que cada controlador de dominio contiene una copia editable de la partición de su dominio, siendo la única excepción los DC de solo lectura. Una vez que se realizan cambios o adiciones, se sincronizan con otros DC a través de la replicación multi-maestro. Sin embargo, algunas operaciones cruciales están limitadas a ciertos DC que se les asignan roles especiales conocidos como roles de Operaciones de Maestro Único Flexible (FSMO) o roles de maestro de operación.

A continuación, detallamos la importancia de los roles FSMO en Active Directory y compartimos algunas de las mejores prácticas para garantizar una gestión y protección efectivas.

Introducción a los roles FSMO

FSMO significa Operaciones de Maestro Único Flexible, un término que se originó a partir del trabajo de Microsoft para abordar las limitaciones del modelo de replicación multi-maestro en AD. Los roles FSMO aseguran el funcionamiento y la consistencia del Active Directory a través de un dominio de Windows al asignar una tarea crítica específica a controladores designados y proporcionar un proceso de cambio de autoridad único. Al centralizar estas operaciones dentro de controladores de dominio específicos, los roles FSMO ayudan a mantener la integridad y estabilidad de los entornos de Active Directory.

Hay cinco roles únicos de FSMO. Por defecto, cuando creas un dominio de Active Directory, todos los roles FSMO se asignan al primer controlador de dominio en el bosque. Los administradores de dominio pueden reasignar los roles FSMO a otros controladores de dominio si es necesario.

La necesidad de los roles FSMO

Antes de adentrarnos en los roles FSMO propiamente dichos, es importante comprender la arquitectura multi-maestro que crea la necesidad de los mismos.

Modelo multi-master frente a modelo single-master

La arquitectura de red inicial de Microsoft se construyó sobre un Modelo de Único Maestro en el que un solo servidor contenía la copia editable de la base de datos con todas las cuentas de objetos de usuario y computadora. Este servidor era el único responsable de realizar adiciones o modificaciones en la base de datos de cuentas. Otros servidores en la red mantenían copias de solo lectura de la base de datos. Aunque estos servidores podían autenticar usuarios, no podían cambiar la base de datos. Si el maestro se desconectaba o funcionaba mal, no se podían crear cuentas nuevas y las cuentas existentes no podían ser modificadas. Esto creaba un único punto de fallo.

Para abordar las limitaciones del Modelo de Único Maestro, Microsoft realizó la transición a un Modelo de Múltiples Maestros en Active Directory (AD), donde cada controlador de dominio (DC) mantiene una copia editable de la base de datos de cuentas. Este diseño asegura redundancia y resiliencia, ya que las operaciones pueden continuar incluso si un DC se vuelve no disponible. Sin embargo, este enfoque de múltiples maestros introdujo el potencial de conflictos, donde diferentes DCs podrían intentar realizar cambios en conflicto simultáneamente. Para prevenir tales inconsistencias y mantener la integridad y el rendimiento de AD, Microsoft introdujo los roles de Flexible Single Master Operations (FSMO).

Importancia de los roles FSMO en AD

Al asignar roles FSMO, Active Directory asegura que operaciones esenciales—como actualizaciones al esquema, nombramiento de dominio y sincronización de tiempo—se manejen de manera ordenada y consistente. Si el DC que sostiene un rol FSMO específico se cae, el rol puede ser transferido a otro DC, asegurando la continuidad. La distribución de roles FSMO es crucial para mantener una red equilibrada y eficiente, y las organizaciones pueden personalizar esta distribución basándose en sus necesidades específicas y las mejores prácticas para rendimiento y redundancia.

Las 5 funciones FSMO de Active Directory explicadas

Active Directory tiene cinco roles FSMO únicos:

- Schema Master (nivel de bosque)

- Maestro de Nombres de Dominio (nivel de bosque)

- Maestro de ID relativo (RID) (nivel de dominio)

- Emulador del Controlador de Dominio Primario (PDC) (nivel de dominio)

- Infrastructure Master (nivel de dominio)

Aprendamos más sobre cada rol FSMO y su función específica dentro de la infraestructura de Active Directory:

Maestro de Esquema

¿Qué es el rol FSMO de maestro de esquema?

El Schema Master es un rol FSMO a nivel empresarial, por lo que solo hay un Schema Master en un Bosque de Active Directory. El esquema define las clases de objetos (tipos de objetos, como usuarios, grupos y computadoras) y sus atributos que pueden existir en la base de datos de AD database.

Cuándo y cómo se utiliza el maestro de esquema

A veces, es necesario cambiar el esquema, por ejemplo, para agregar un nuevo tipo de objeto o atributo requerido. Para evitar actualizaciones superpuestas o conflictivas, solo el DC con el rol de Schema Master puede procesar cambios en el esquema de AD. Siempre que se realiza una actualización de esquema, el Schema Master asegura que los cambios se repliquen en todos los demás DCs del bosque.

Si se requiere una actualización de esquema, el Schema Master debe estar disponible. Sin embargo, los cambios de esquema son relativamente infrecuentes en la mayoría de los entornos. Las circunstancias que pueden requerir un cambio de esquema incluyen la actualización de Active Directory, la integración de ciertos tipos de software empresarial, elevar el nivel funcional del bosque y actualizar el sistema operativo de un DC a una versión más alta que la que actualmente existe en el bosque.

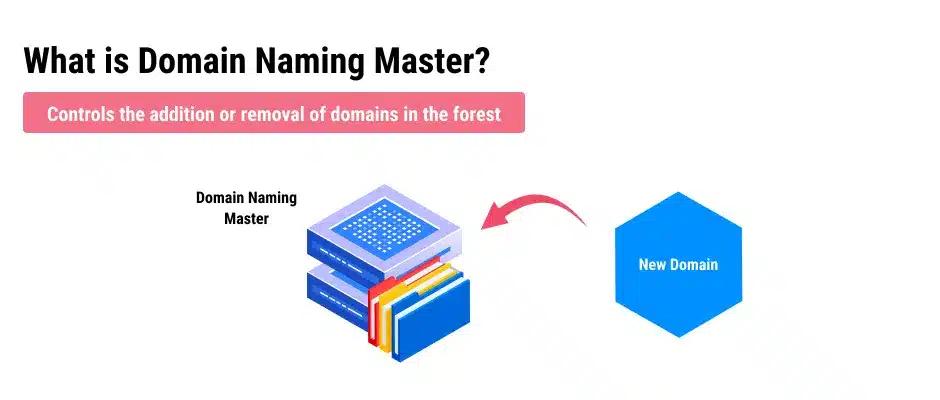

Maestro de Nombres de Dominio

Roles y responsabilidades del Domain Naming Master

El Domain Naming Master es un rol a nivel empresarial; solo hay un Domain Naming Master en un Bosque de Active Directory. Es el único DC capaz de agregar nuevos dominios y particiones de aplicación al bosque o eliminar los existentes del bosque.

Escenarios comunes que involucran Domain Naming Master

Puede que necesite modificar su bosque de AD a medida que su negocio evoluciona, o se pueden agregar dominios adicionales a su bosque debido a una fusión o adquisición. Dado que la adición y eliminación de dominios y particiones son operaciones poco frecuentes y raramente críticas en tiempo, el rol de Domain Naming Master tiene poca carga de trabajo, y se espera que su pérdida tenga poco o ningún impacto operativo.

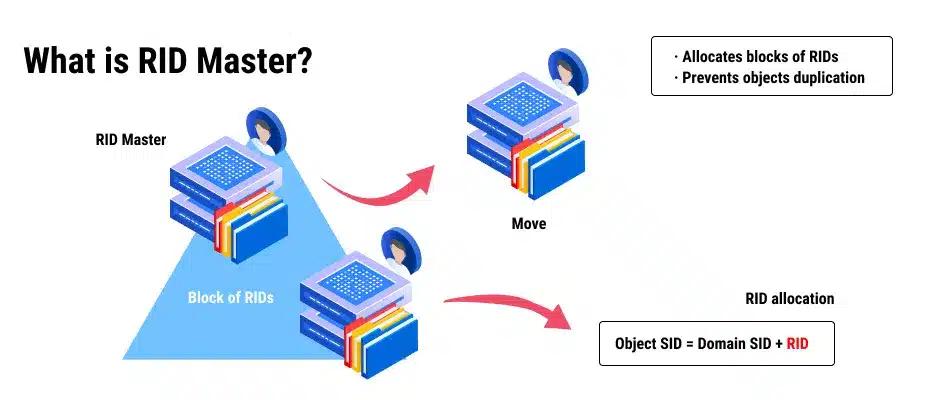

RID Master

¿Qué es el rol de RID Master?

El Relative Identifier Master (RID Master) es un rol a nivel de dominio; hay un RID Master en cada dominio de un bosque de AD. Es responsable de asignar los grupos de RID a los DCs en el orden de su dominio para garantizar que cada principal de seguridad (como un usuario o grupo) tenga un identificador de seguridad único.

Un (SID) es una cadena alfanumérica de longitud variable que se ve así:

`S-1-5-21-1234567890-1234567890-1234567890-1001`

La primera parte de la cadena es el SID del dominio, que es el mismo para todos los SIDs en un dominio. La última parte es el RID, que es único para cada SID en el dominio. En el ejemplo anterior, 1001 es el RID asignado a un principal de seguridad específico en el dominio.

Funcionalidad y uso del RID Master

El RID Master asigna grupos de RID a los DCs. Cada grupo consta de un rango único y contiguo de RIDs, que el DC puede utilizar para generar un SID único cuando crea un principal de seguridad. Al gestionar centralmente la distribución de RIDs, el RID Master garantiza que ningún controlador de dominio asigne el mismo RID a diferentes principales de seguridad, asegurando la unicidad de cada SID dentro del dominio.

Una vez que a un DC se le asigna un grupo de RID del RID Master, no necesita comunicarse con el RID Master cada vez que crea un objeto de AD. Sin embargo, perder el RID Master de un dominio eventualmente llevará a la incapacidad de crear nuevos objetos en el dominio ya que los grupos en los DCs se agotarán. En entornos de AD maduros, esto tomaría un tiempo considerable ya que se crean relativamente pocos objetos.

Generalmente, el rol de RID Master se asigna al controlador de dominio principal (PDC) en un dominio porque el PDC normalmente recibe la mayor atención de los administradores y, por lo tanto, tiene alta disponibilidad. En dominios maduros, la sobrecarga generada por el rol de RID Master es insignificante. Aunque este rol no es tan crítico como algunos de los otros roles, sigue siendo importante asegurar la conectividad con el RID Master.

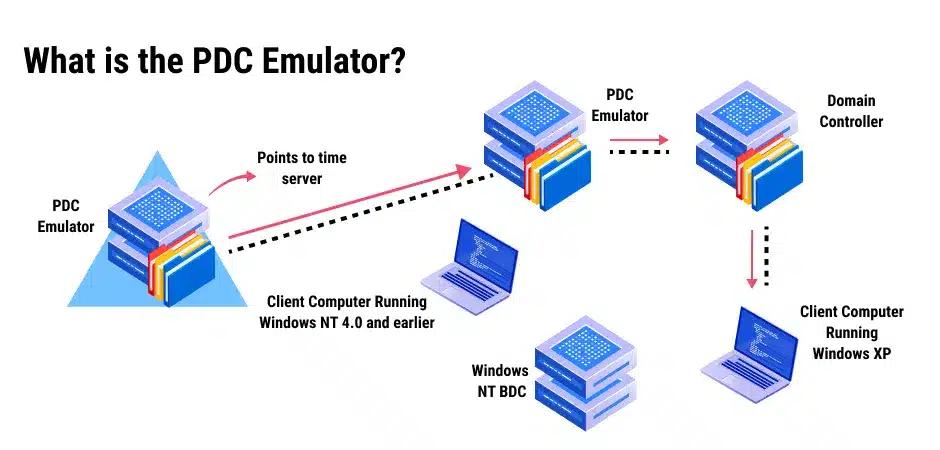

PDC Emulator (PDCE)

Comprender el rol del Emulador PDC: explicación e historia

El Controlador de Dominio Primario (PDC) es un término de los tiempos de Windows NT, cuando un único DC tenía una copia editable del directorio. Hoy en día, la mayoría de los DCs en un dominio son editables, pero todavía hay un DC designado que emula el rol de un PDC. Cada dominio en un Bosque de Active Directory contiene un DC con el rol de PDCE.

Las funciones de PDC Emulator en AD

El Emulador del Controlador de Dominio Primario es responsable de lo siguiente:

- Sincronización de tiempo — El PDCE es la fuente autorizada de tiempo para el dominio; todas las estaciones de trabajo y servidores miembros sincronizan su tiempo con el emulador de PDC. En un bosque con múltiples dominios, el PDCE en el dominio raíz del bosque es el guardián del tiempo para todos los demás emuladores de PDC en el bosque. Para mantener una cronometría precisa en todo el bosque, el emulador de PDC en el dominio raíz debe configurarse para sincronizarse con una fuente de tiempo externa confiable. El tiempo es un asunto muy importante. Por ejemplo, la autenticación Kerberos fallará si la diferencia entre el reloj de un host solicitante y el reloj del DC autenticador supera el máximo especificado (5 minutos por defecto); esto ayuda a contrarrestar ciertas actividades maliciosas, como los ataques de repetición.

- Cambios de contraseña y autenticación—Cuando se cambia la contraseña de un usuario, el cambio se realiza inicialmente en el DC que autenticó al usuario. Esta actualización de contraseña comprometida se replica inmediatamente al PDCE del dominio. Si una cuenta intenta autenticarse contra un DC que aún no ha recibido un cambio de contraseña reciente a través de la replicación programada, la solicitud se pasa al PDCE del dominio, que procesará la solicitud de autenticación e instruirá al DC solicitante a aceptarla o rechazarla. Este comportamiento asegura que las contraseñas puedan procesarse de manera confiable incluso si los cambios recientes no se han propagado completamente a través de la replicación programada.

- Estado de bloqueo de cuenta — De manera similar, si una cuenta se bloquea debido a múltiples intentos fallidos de inicio de sesión, el bloqueo se procesa de inmediato en el emulador PDC, y el estado de bloqueo se replica en todos los DCs del dominio para asegurar que una cuenta bloqueada no pueda iniciar sesión en otro DC. Cuando un administrador desbloquea una cuenta, ese cambio se replica inmediatamente a través del dominio.

- Actualizaciones de Directiva de grupo — Si se realizan actualizaciones a un objeto de Group Policy (GPO), inicialmente se confirman en el DC con el rol de Emulador PDC. Esto previene conflictos de versiones que podrían ocurrir si un GPO fuera modificado en dos DCs aproximadamente al mismo tiempo.

- Compatibilidad hacia atrás — En organizaciones que aún cuentan con dispositivos o software heredados que dependen de Windows NT, el emulador PDCE puede funcionar como un PDC. Esto incluye actuar como el Master Browser, que recopila y distribuye información sobre aplicaciones y dispositivos en una red.

- Sistema de archivos distribuidos (DSF) — Por defecto, los servidores raíz DFS solicitarán periódicamente información actualizada del espacio de nombres DFS del PDCE. Este comportamiento puede provocar cuellos de botella de recursos, pero habilitar el Dfsutil.exe RootScalability parameter permitirá que los servidores raíz DFS soliciten actualizaciones del DC más cercano.

El rol de Emulador PDC debe colocarse en un DC altamente accesible, bien conectado y de alto rendimiento, ya que la pérdida del DC con este rol puede tener un impacto inmediato y significativo en las operaciones.

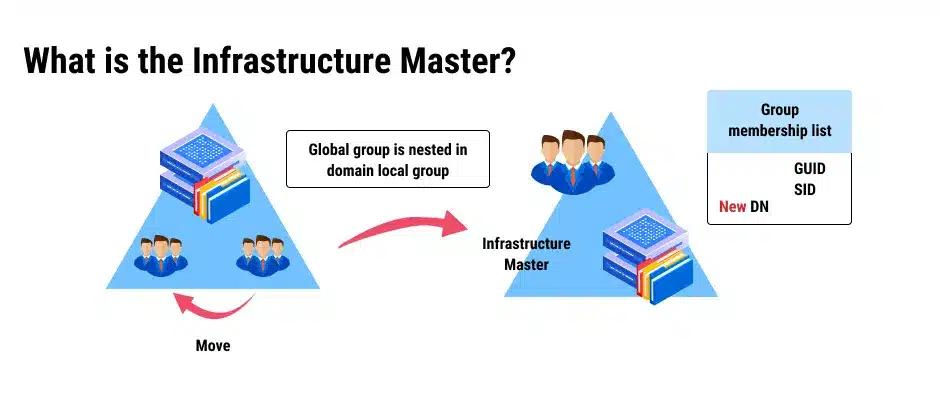

Maestro de infraestructura

Función del Infrastructure Master FSMO

El Infrastructure Master es un rol a nivel de dominio cuya función principal es manejar las referencias de objetos entre dominios en un bosque multi-dominio. El Infrastructure Master compara objetos en su dominio contra objetos en otros dominios en el mismo bosque y los sincroniza con los servidores de global catalog.

Cuándo y por qué se necesita Infrastructure Master

Estas acciones no son necesarias en ciertos casos. Obviamente, en entornos con solo un AD domain, no hay referencias cruzadas de dominio que manejar. Y si todos los DCs en un dominio son anfitriones de global catalog (lo cual es común hoy en día debido al mejor ancho de banda de red), todos tendrán información actualizada sin depender del Infrastructure Master.

El Infrastructure Master tiene asignadas las siguientes responsabilidades:

- Referencias cruzadas de objetos entre dominios — En un bosque con múltiples dominios, los objetos de un dominio pueden ser referenciados en otro dominio. Un ejemplo típico es cuando a un usuario de un dominio se le agrega a un grupo de seguridad en otro dominio. En este escenario, se crea un marcador de posición (llamado un “objeto fantasma”) en el dominio del grupo para representar al usuario del otro dominio. Los objetos fantasma rastrean y gestionan referencias persistentes a objetos eliminados y atributos de valor de enlace que se refieren a objetos en otro dominio del bosque.

- Actualizando referencias de grupo a usuario —El Infrastructure Master es responsable de actualizar el SID de un objeto y el nombre distinguido (DN) en una referencia de objeto entre dominios y de traducir GUIDs, SIDs y DNs entre dominios en un bosque.

- Limpieza de objetos obsoletos — El Infrastructure Master verifica regularmente su dominio en busca de objetos que ya no son válidos (como objetos de confianzas eliminadas) y los elimina.

Si un DC con el rol de Infrastructure Master falla, el impacto es principalmente administrativo. Aunque los nombres de enlaces de objetos entre dominios podrían no resolverse correctamente durante su ausencia, las membresías de grupos entre dominios seguirán funcionando.

Roles FSMO en contextos de bosque y dominio

Roles FSMO a nivel de bosque

Como puede ver en la lista anterior, los dos últimos roles FSMO operan en todo el bosque, lo que significa que solo un DC en el bosque puede ser el titular del rol. En otras palabras, cada Active Directory Forest tiene un único Schema Master y un único Domain Naming Master.

Roles FSMO a nivel de dominio

Los otros tres roles FSMO operan dentro de la jurisdicción de un único dominio. En cada dominio, hay un Maestro de Infraestructura, un Maestro RID y un Emulador de PDC. Cada dominio alojará estos tres roles FSMO en entornos con múltiples dominios en uno o más DCs.

Gestión de roles FSMO

Identificación de los titulares de roles FSMO

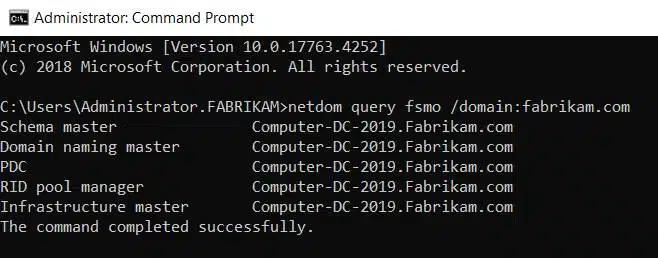

Saber cuáles DCs en su entorno de AD albergan los 5 roles FSMO es importante. Hay múltiples maneras de identificar los DCs que poseen los roles FSMO. Una forma rápida es utilizando el símbolo del sistema con el siguiente comando:

netdom query fsmo /domain:<DomainName>

Aquí hay un ejemplo:

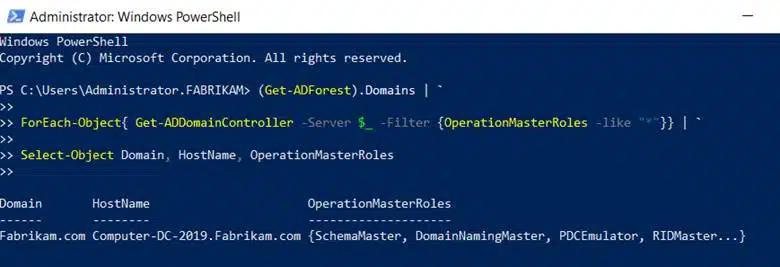

También puedes utilizar PowerShell usando el siguiente script:

(Get-ADForest).Domains |

ForEach-Object{ Get-ADDomainController -Server $_ -Filter {OperationMasterRoles -like "*"}} | `

Select-Object Domain, HostName, OperationMasterRoles

Aquí hay un ejemplo a continuación utilizando PowerShell:

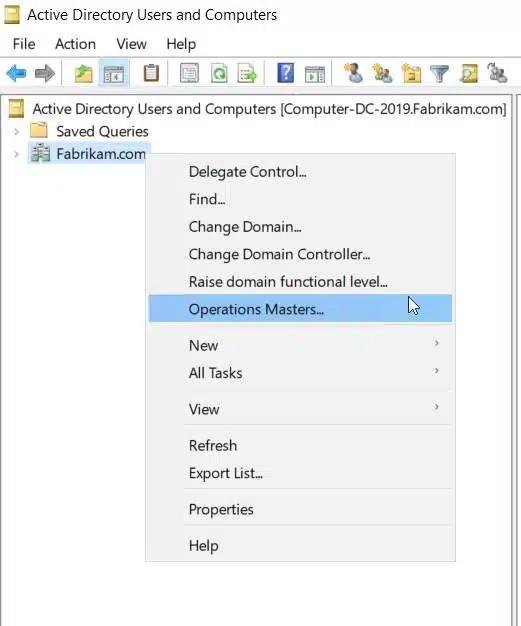

También puede encontrar qué DC están asignados a los roles FSMO utilizando las herramientas de Active Directory Tools. Usando Active Directory Users and Computers, haga clic derecho en su dominio y seleccione Maestros de operaciones como se muestra a continuación:

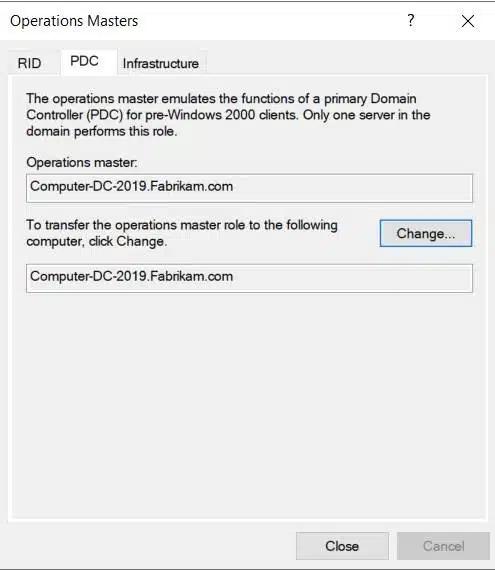

Luego haga clic en cada pestaña para encontrar los tres FSMOs de dominio.

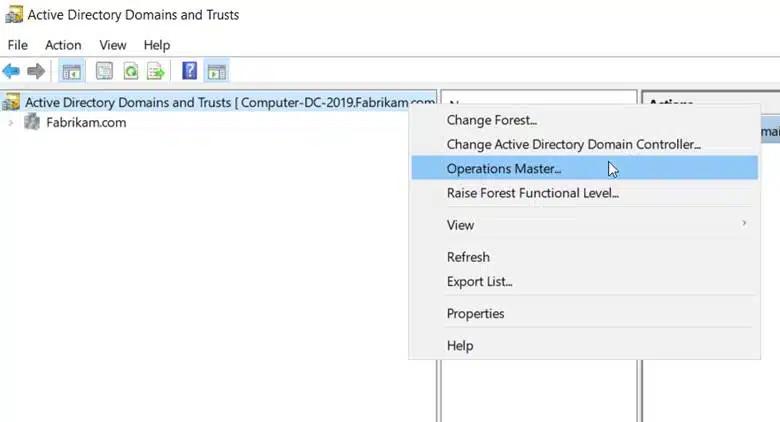

You can use Active Directory Domains and Trusts to find which DC holds the Domain Naming Master role by right-clicking on Active Directory Domains and Trust and then selecting Operations Master, as shown below.

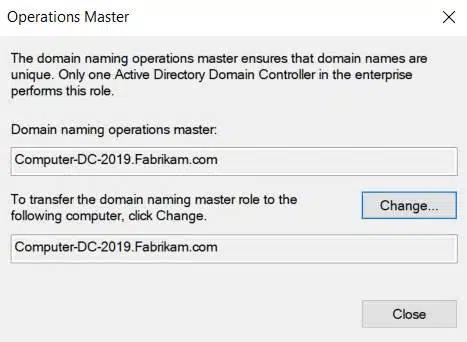

Lo que a continuación mostrará el siguiente mensaje emergente para identificar al actual titular del rol.

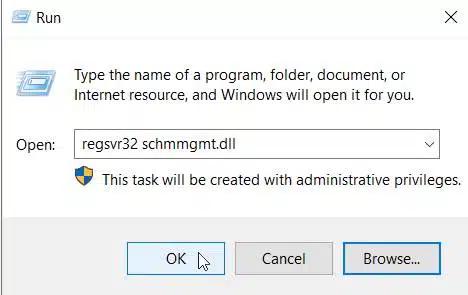

El proceso para identificar el FSMO del Schema Master es un poco más complejo. Puedes encontrar su identidad utilizando el complemento de Active Directory Schema, sin embargo, el complemento no aparece por defecto en Windows Server. Para acceder a él necesitas registrarlo usando el archivo Schmmgmt.dll. Para hacer esto, haz clic en Inicio > Ejecutar, y escribe regsvr32 schmmgmt.dll en el cuadro Abrir. Luego haz clic en Aceptar como se muestra a continuación.

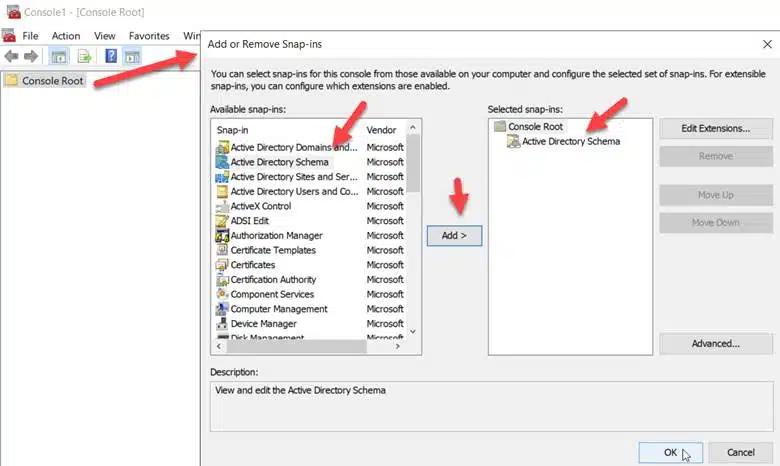

Una vez registrado con éxito, necesita hacer lo siguiente:

- En el menú de la consola, haga clic en Add/Remove Snap-in, haga clic en Agregar, haga doble clic en Esquema de Active Directory, haga clic en Cerrar y luego en Aceptar.

- Haga clic con el botón derecho en Active Directory Schema en el panel superior izquierdo y luego haga clic en Operations Masters para ver el servidor que tiene el rol de maestro de esquema.

Se muestra un ejemplo en la captura de pantalla a continuación:

Esto le dará acceso al complemento desde el cual puede hacer clic derecho en Active Directory Schema y elegir Operations Master.

Transferencia y toma de roles FSMO

Cuándo y cómo transferir los Roles FSMO

Aunque Active Directory asignará automáticamente los roles FSMO a sus DCs, hay ocasiones en las que puede querer transferir un rol a otro DC. Por ejemplo, puede necesitar apagar un DC para mantenimiento que actualmente tiene asignado un rol. Tanto los administradores de dominio como los de empresa tienen la discreción de mover estos roles entre controladores de dominio según sea necesario.

Apropiándose de los roles FSMO

Para las transferencias de roles FSMO, tanto el poseedor actual como los roles del controlador de dominio objetivo deben estar activos y conectados a la red. Si el poseedor actual del rol FSMO no está disponible y no puede ser restaurado, un administrador de dominio o de empresa necesitará tomar control del rol. Dado que esta es una acción más abrupta, la toma de control de un rol FSMO solo debe realizarse cuando sea necesario.

Mejores prácticas y resolución de problemas

Optimización de la colocación de roles FSMO para una mayor eficiencia

Aunque no hay reglas estrictas y rápidas con respecto a la colocación de FSMO dentro de Active Directory, las siguientes recomendaciones te proporcionarán los mejores resultados:

- Coloque el Emulador PDC y el Maestro RID en un controlador de dominio confiable con buena conectividad, que esté fácilmente disponible para otros controladores de dominio, ya que sus roles son críticos para las actividades diarias de Active Directory.

- Si es posible, el Infrastructure Master no debe colocarse en un servidor de catálogo global. Esto no es posible, por supuesto, si todos los DCs son servidores de catálogo global.

- Coloque los dos roles del lado del bosque (Schema Master y Domain Naming Master) en el mismo DC, ya que no se utilizan muy a menudo.

Problemas comunes y soluciones

Existen algunas instancias clave que podrían indicar que un FSMO no está disponible. Por ejemplo, cualquier intento de actualizar el esquema de AD resultará en un error si el Schema Master está inactivo. También será imposible agregar o eliminar dominios en el bosque si el Domain Naming Master no es accesible. En estas circunstancias, necesitas confirmar qué DC tiene ese rol y verificar que esté accesible.

La incapacidad de acceder a un DC con un rol FSMO asignado puede resultar de múltiples factores, incluyendo:

- El servidor está fuera de línea o apagado

- Problemas de conectividad de red

- Errores o fallos en la configuración de DNS

La resolución de estos problemas puede requerir que utilices herramientas de diagnóstico de red para verificar la conectividad en toda la red, verificar la configuración de DNS incluyendo los registros SRV y asegurar la salud física y lógica del servidor que tiene el rol FSMO. Si el problema persiste, considera transferir el rol a otro DC saludable o, como último recurso, tomar el rol si el titular actual está permanentemente indisponible.

Monitoreo y auditoría de roles FSMO

Debido a que estos roles FSMO son tan críticos, deberías monitorear regularmente los servidores que contienen estos roles. A un nivel muy básico, puedes verificar los registros de eventos en tus controladores de dominio. Eventos específicos pueden indicar cuándo los roles FSMO fueron transferidos o tomados por la fuerza. Tu organización también puede utilizar software de monitoreo o gestión que podría tener datos históricos o alertas relacionadas con cambios en los roles FSMO. También existen herramientas de terceros que ofrecen mucha más funcionalidad. Un ejemplo es Netwrix Auditor for Active Directory automatiza el monitoreo de los roles FSMO y puede alertarte sobre cualquier cambio sospechoso o imprevisto. También se considera una mejor práctica documentar cuándo tienen lugar estos cambios de rol FSMO para que este tipo de historial pueda ser accedido si es necesario.

Cómo Netwrix puede ayudar

Como hemos visto, los roles FSMO son importantes tanto para la continuidad del negocio como para la seguridad. Por lo tanto, es vital auditar todos los cambios en sus roles FSMO. Netwrix Auditor for Active Directory automatiza este monitoreo y puede alertarlo sobre cualquier cambio sospechoso para que pueda actuar antes de que provoque tiempo de inactividad o una data breach.

Por supuesto, proteger los roles FSMO es solo una parte de una estrategia de seguridad. Netwrix Auditor for Active Directory ofrece una visibilidad y control completos sobre los sistemas centrales que necesita. Monitorea y analiza continuamente los cambios y otras actividades en Active Directory para detectar amenazas emergentes y le empodera para responder de manera rápida y efectiva para minimizar el impacto en los procesos de negocio, la productividad de los usuarios y la seguridad.

Conclusión

Los roles FSMO en AD son un ejemplo de cuánto ocurre bajo la superficie. Aunque los roles FSMO a nivel de bosque pueden no ser críticos todos los días, su negocio sí depende de sus roles y servicios FSMO de dominio. Además de la amenaza de fallos esperados que ocurren periódicamente, estos roles son objetivos ideales para actores de amenazas maliciosos que buscan interrumpir las operaciones comerciales. Esto significa que necesita visibilidad en las complejidades de su entorno de AD.

Los equipos de soporte de AD están adoptando cada vez más herramientas de monitoreo automatizadas para abordar estos desafíos. Estas soluciones pueden proporcionar:

- Mejor visibilidad del estado y rendimiento de los poseedores de roles FSMO

- Alertas en tiempo real sobre cualquier cambio o anomalía en las asignaciones de roles FSMO

- Identificación proactiva de posibles problemas antes de que puedan escalar

- Amplias capacidades de auditoría que pueden rastrear cambios históricos.

Este enfoque proactivo puede ayudar a los administradores de AD a mantener la salud y estabilidad de una infraestructura de AD y fortalecer la postura de seguridad general de la organización.

FAQ

¿Qué es FSMO?

FSMO significa Operaciones de Maestro Único Flexible. Estas operaciones son responsabilidades especiales asignadas a controladores de dominio específicos para prevenir conflictos y asegurar el funcionamiento fluido de la red.

¿Qué son FSMO y sus roles?

Active Directory se basa en un modelo multi-master en el que FSMO asigna autoridad designada a controladores de dominio designados.

¿Cuáles son los 5 roles FSMO y cómo verificarías los titulares de los roles?

Los 5 roles FSMO son los siguientes:

- Schema Master: Responsable de las actualizaciones al esquema de AD.

- Domain Naming Master: Controla la adición o eliminación de dominios en el bosque.

- RID (Relative ID) Master: Asigna grupos de RID a los DCs para crear identificadores de seguridad únicos (SIDs).

- Emulador de PDC (Controlador de Dominio Primario): Este maneja los cambios de contraseña y la sincronización de tiempo y actúa como respaldo para ciertos tipos de autenticación.

- Infrastructure Master: Administra referencias a objetos en otros dominios

Usando herramientas estándar de Active Directory y PowerShell, puede averiguar cuáles controladores de dominio son los poseedores de estos FSMOs.

¿Dónde se encuentran los roles FSMO?

De forma predeterminada, el primer controlador de dominio del dominio raíz de un Bosque de Active Directory alberga el Maestro de Esquema y el Maestro de Nombres de Dominio. El primer controlador de dominio de cada dominio alberga el Emulador de PDC, Maestro RID y Maestro de Infraestructura. Los administradores de Active Directory pueden trasladar estos roles a otros DC si así lo desean.

¿Por qué tomamos los roles FSMO?

Si un controlador de dominio se desconecta repentinamente, su rol FSMO se vuelve inaccesible. No es posible realizar una transferencia de rol si no hay conectividad con el titular original del rol. En ese caso, el rol tendrá que ser tomado y asignado a otro DC.

¿Cuál es el rol FSMO más importante?

Mientras que todos los roles FSMO son importantes, el Emulador PDC es el más crucial ya que gestiona el tiempo para el dominio, los cambios de contraseña y la configuración de group policy. En algunos casos, los sistemas heredados pueden depender de él como el único medio para manejar las solicitudes de autenticación.

¿Cómo encuentro los roles FSMO?

Hay varias maneras de averiguar qué controladores de dominio tienen los roles FSMO de Active Directory. Una es usar el comando “netdom query fsmo” mediante el símbolo del sistema. También puedes utilizar herramientas de Active Directory y PowerShell para descubrir qué servidor hospeda cada rol.

¿Dónde deben colocarse los roles FSMO?

Si solo tiene uno o dos controladores de dominio en su entorno de AD, no tiene muchas opciones al respecto. Todos los roles FSMO deben asignarse a un DC que tenga buena conectividad con todos los demás DCs en el bosque. Si es posible, el Infrastructure Master no debe colocarse en un servidor de catálogo global.

¿Qué roles FSMO deben estar juntos?

Los dos roles FSMO a nivel de bosque del Schema Master y del Domain Naming Master deben colocarse en el mismo DC, pero es solo una recomendación.

Compartir en

Aprende más

Acerca del autor

Jonathan Blackwell

Jefe de Desarrollo de Software

Desde 2012, Jonathan Blackwell, un ingeniero e innovador, ha proporcionado liderazgo en ingeniería que ha colocado a Netwrix GroupID a la vanguardia de la gestión de grupos y usuarios para entornos de Active Directory y Azure AD. Su experiencia en desarrollo, marketing y ventas permite a Jonathan comprender completamente el mercado de Identity Management y la forma de pensar de los compradores.

Aprende más sobre este tema

Crear usuarios de AD en masa y enviar sus credenciales por correo electrónico usando PowerShell

Cómo crear, cambiar y probar contraseñas usando PowerShell

Cómo agregar y eliminar grupos de AD y objetos en grupos con PowerShell

Confianzas en Active Directory

Ataques de ransomware a Active Directory