La importancia de las evaluaciones de riesgo de seguridad y cómo realizarlas

Aug 4, 2023

Las evaluaciones de riesgo de TI son vitales para la ciberseguridad y la gestión de riesgos de seguridad de la información en todas las organizaciones hoy en día. Al identificar amenazas a sus sistemas de TI, datos y otros recursos y comprender sus posibles impactos comerciales, puede priorizar sus esfuerzos de mitigación para evitar interrupciones comerciales costosas, violaciones de datoses, sanciones de cumplimiento y otros daños.

Este artículo explica qué es una evaluación de riesgos de seguridad, los beneficios de realizar evaluaciones de riesgos de seguridad de manera regular y los pasos involucrados en el proceso de evaluación de riesgos.

¿Qué son las evaluaciones de riesgo de TI y las evaluaciones de riesgo de seguridad?

La evaluación de riesgos de seguridad es el proceso de identificar vulnerabilidades en el ecosistema de TI y comprender la amenaza financiera que representan para la organización, desde el tiempo de inactividad y la pérdida de beneficios relacionada hasta los honorarios legales y las sanciones de cumplimiento hasta la pérdida de clientes y negocios perdidos. Una evaluación de riesgos cuidadosa y exhaustiva risk assessment le ayudará a priorizar con precisión sus esfuerzos de seguridad como parte de su programa de cybersecurity program más amplio.

Las evaluaciones de riesgo de seguridad son un subconjunto de un proceso más amplio: la evaluación de riesgo de TI. Las evaluaciones de riesgo de TI no solo consideran amenazas a la ciberseguridad, sino una serie de cyber risks. El Institute of Risk Management define el riesgo cibernético como “Cualquier riesgo de pérdida financiera, interrupción o daño a la reputación de una organización por algún tipo de fallo en sus sistemas de tecnología de la información.” De manera similar, Gartner define el riesgo cibernético de la siguiente manera: “El potencial de un resultado empresarial negativo no planificado que involucre el fallo o mal uso de la TI.”

Ejemplos de riesgos cibernéticos incluyen:

- Exfiltración de datos sensibles o importantes

- Credenciales comprometidas

- Ataques de phishing

- Ataques de denegación de servicio (DoS)

- Ataques a la cadena de suministro

- Configuraciones mal configuradas

- Fallos de hardware

- Desastres naturales

- Errores humanos

Es importante señalar que ambos tipos de evaluaciones de riesgo no son eventos únicos. Deben realizarse de manera regular debido a la naturaleza dinámica tanto de los entornos de TI como de las metodologías de ataque. Los beneficios y procedimientos explicados a continuación se aplican tanto a las evaluaciones de riesgo de TI como a las evaluaciones de riesgo de seguridad.

Reduzca su riesgo de una violación de datos extendiendo la visibilidad más allá de SIEM

Obtén la guía para aprender cómo mitigar las amenazas cibernéticas hoy

Aprende másBeneficios de las evaluaciones de riesgos de seguridad

Las evaluaciones de riesgo de TI y las evaluaciones de riesgo de ciberseguridad aportan un valor significativo a la organización. Los beneficios clave incluyen:

- Visión detallada de dónde residen sus activos de TI más valiosos — Algunos almacenes de datos, máquinas y otros activos de TI son más importantes que otros. Dado que los activos de TI que posee y su valor pueden cambiar con el tiempo, es importante repetir el proceso de evaluación de riesgos regularmente.

- Comprensión del riesgo — Al identificar y analizar las posibles amenazas para su negocio, puede centrarse primero en los riesgos que tienen el mayor impacto potencial y la mayor probabilidad.

- Identificación y remediación de vulnerabilidades — Una metodología de evaluación de riesgos de TI centrada en las brechas puede ayudarte a identificar y cerrar vulnerabilidades que los actores de amenazas pueden aprovechar. Ejemplos incluyen software sin parches, políticas de acceso demasiado permisivas y datos sin cifrar.

- Mitigación de costos — Realizar una evaluación de riesgos de seguridad no solo protege a su negocio del alto costo de una violación de datos, sino que también permite el uso prudente del presupuesto para iniciativas de seguridad que brindan el mayor valor.

- Cumplimiento regulatorio — Las evaluaciones regulares de riesgo de seguridad pueden ayudar a las organizaciones a cumplir con los requisitos de de mandatos como HIPAA, PCI DSS, SOX y GDPR, y así evitar multas costosas y otras penalizaciones.

- Mejora de la confianza del cliente — Demostrar un compromiso con la seguridad puede aumentar la confianza del cliente, lo que puede llevar a una mejor retención de clientes.

- Toma de decisiones informada — La perspectiva detallada proporcionada por una evaluación de riesgos de ciberseguridad facilitará una mejor toma de decisiones con respecto a inversiones en seguridad, infraestructura y personal.

Pasos en una evaluación de riesgo de seguridad

Ahora repasemos los pasos en una evaluación de riesgo de seguridad adecuada:

- Identifique y priorice los activos.

- Identificar amenazas.

- Identifique vulnerabilidades.

- Analice los controles existentes.

- Determine la probabilidad de un incidente.

- Evalúe el impacto que podría tener una amenaza.

- Priorice los riesgos.

- Recomiende controles.

- Documente los resultados de la evaluación.

Tenga en cuenta que, mientras que las entidades más grandes pueden encargar a sus equipos de TI internos este proceso, las organizaciones sin un departamento de TI dedicado podrían beneficiarse al delegarlo a un especialista externo.

Paso 1. Identificar y priorizar los activos de TI

Los activos de TI incluyen servidores, impresoras, portátiles y otros dispositivos, así como datos como información de contacto de clientes, mensajes de correo electrónico y propiedad intelectual. Durante este paso, asegúrese de solicitar la opinión de todos los departamentos y unidades de negocio; ese enfoque ayuda a garantizar que obtenga una comprensión completa de los sistemas que utiliza la organización y los datos que crea y recopila.

También necesita determinar la importancia de cada activo cibernético. Los criterios que comúnmente se utilizan incluyen el valor monetario del activo, su papel en procesos críticos y su estado legal y de cumplimiento. Luego puede clasificar sus activos en categorías, como críticos, mayores o menores.

Paso 2. Identificar amenazas

Una amenaza es cualquier cosa que pueda causar daño a su organización. Ejemplos incluyen actores de amenazas externas, malware, actos maliciosos por parte de usuarios empresariales y errores de administradores insuficientemente capacitados.

Paso 3. Identificar vulnerabilidades

Una vulnerabilidad es una debilidad que podría permitir que una amenaza dañe su organización. Las vulnerabilidades se pueden identificar mediante análisis, informes de auditoría, la base de datos de vulnerabilidades de NIST vulnerability database, datos de proveedores, procedimientos de prueba y evaluación de seguridad de la información (ST&E), pruebas de penetración y herramientas automatizadas de escaneo de vulnerabilidades.

Paso 4. Analizar los controles existentes

Analice los controles que están en marcha para reducir la probabilidad de que una amenaza explote una vulnerabilidad. Ejemplos de controles técnicos incluyen cifrado, sistemas de detección de intrusiones y autenticación multifactor (MFA). Los controles no técnicos incluyen políticas de seguridad, procedimientos administrativos y protecciones físicas o ambientales.

Tanto los controles técnicos como los no técnicos pueden subdividirse en categorías preventivas o de detección. Los controles preventivos, como el cifrado y la MFA, están diseñados para frustrar ataques. Los controles de detección, como los registros de auditoría y los sistemas de detección de intrusiones, se utilizan para identificar amenazas que han ocurrido o que están desarrollándose actualmente.

Paso 5. Determinar la probabilidad de un incidente

Evalúe la probabilidad de que cada vulnerabilidad pueda ser explotada utilizando factores como la naturaleza de la vulnerabilidad, la capacidad e intención de la fuente de amenaza y la presencia y eficacia de sus controles. En lugar de una puntuación numérica, muchas organizaciones utilizan etiquetas como alta, media y baja para denotar la probabilidad de una amenaza.

Paso 6. Evaluar el impacto que podría tener una amenaza

Evalúe las posibles consecuencias de un incidente en el que se pierda o se vea comprometido un activo. Los factores clave a considerar incluyen:

- El papel del activo y cualquier proceso dependiente

- El valor del activo para la organización

- La sensibilidad del activo

Para este paso, comience con un análisis de impacto empresarial (BIA) o un informe de análisis de impacto de la misión. Estos documentos utilizan medidas cuantitativas o cualitativas para evaluar las repercusiones del daño a los activos de información de la organización, incluyendo impactos en su confidencialidad, integridad y disponibilidad. El impacto puede ser categorizado cualitativamente como alto, medio o bajo.

Paso 7. Priorizar los Riesgos

Para cada par amenaza/vulnerabilidad, determine el nivel de riesgo al sistema de TI, basándose en lo siguiente:

- La probabilidad de que la amenaza explote la vulnerabilidad

- El costo aproximado de cada uno de estos sucesos

- La adecuación de los controles de seguridad del sistema de información existentes o planificados para eliminar o reducir el riesgo

Una herramienta útil para estimar el riesgo de esta manera es una matriz de nivel de riesgo. Una alta probabilidad de que ocurra la amenaza se le asigna un valor de 1.0; a una probabilidad media se le asigna un valor de 0.5; y a una baja probabilidad de ocurrencia se le da una calificación de 0.1. De manera similar, a un nivel de impacto alto se le asigna un valor de 100, a un nivel de impacto medio 50 y a un nivel de impacto bajo 10. El riesgo se calcula multiplicando el valor de la probabilidad de la amenaza por el valor del impacto, y los riesgos se categorizan como alto, medio o bajo basándose en el resultado.

Paso 8. Recomendar controles

Utilizando el nivel de riesgo como base, determine las acciones necesarias para mitigar el riesgo. Aquí hay algunas pautas generales para cada nivel de riesgo:

- Alta — Se debe desarrollar un plan de medidas correctivas lo antes posible.

- Medium — Se debe desarrollar un plan de medidas correctivas dentro de un plazo razonable.

- Bajo — El equipo debe decidir si acepta el riesgo o implementa acciones correctivas.

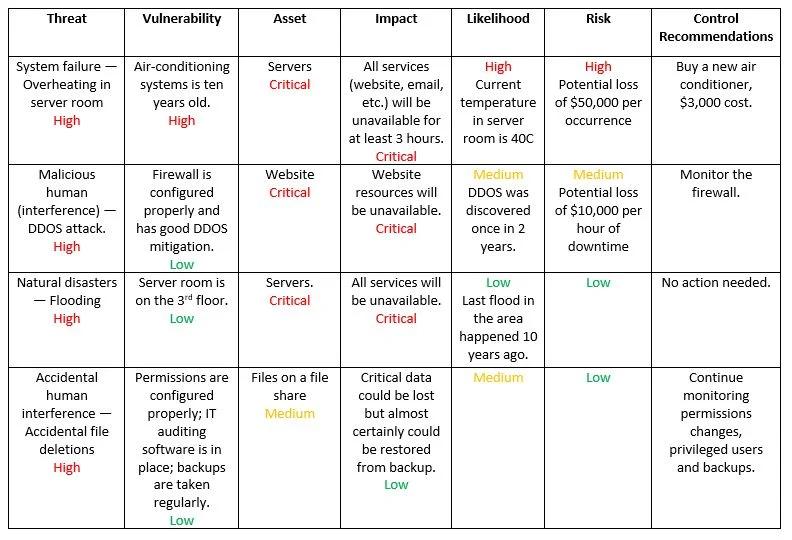

Paso 9. Documente los Resultados

El último paso del proceso de evaluación de riesgos es crear un informe exhaustivo que ayude a la dirección a tomar decisiones informadas sobre el presupuesto, políticas, procedimientos y más. El informe debe detallar cada amenaza, vulnerabilidades asociadas, activos en riesgo, impacto potencial en su infraestructura de TI, probabilidad de ocurrencia y medidas de control recomendadas y coste. A menudo, un informe de evaluación de riesgos identificará pasos clave de remediación que pueden mitigar múltiples riesgos.

Resumen

Las evaluaciones de riesgos de seguridad y los procesos de gestión de riesgos son la base de cualquier estrategia de gestión de seguridad, ya que proporcionan una visión detallada de las amenazas y vulnerabilidades que podrían causar daños financieros al negocio y de cómo deben mitigarse. Con una evaluación clara de las vulnerabilidades de seguridad de tu sistema informático y una comprensión del valor de tus activos de datos, puedes perfeccionar tu política y prácticas de seguridad para defenderte mejor de los ciberataques y proteger tus activos críticos.

Optimice sus evaluaciones de riesgos de seguridad con Netwrix Auditor

Preguntas frecuentes

¿Qué es la evaluación de riesgos de TI?

La evaluación de riesgos de TI es el proceso de identificar los activos críticos de TI de una organización, las posibles amenazas que podrían dañar o comprometer esos activos y las vulnerabilidades en la infraestructura de TI, y analizar esa información con el fin de mejorar los controles de seguridad para prevenir violaciones de datos y la interrupción de las operaciones comerciales esenciales.

¿Cómo se realiza una evaluación de riesgos de TI?

Los pasos en una evaluación de riesgos de TI incluyen lo siguiente: Identificar los activos de TI y su valor; descubrir posibles amenazas para cada activo; descubrir vulnerabilidades que pueden ser explotadas por esas amenazas; y estimar la probabilidad de los posibles eventos de amenaza. Además, es importante crear un informe de análisis de riesgos de TI que incluya un plan para abordar los riesgos según su prioridad.

¿Cuáles son los componentes de la evaluación de riesgos de seguridad?

Los componentes clave de una evaluación de riesgos incluyen lo siguiente:

- Un catálogo de activos de TI y los procesos y operaciones comerciales que dependen de ellos

- Una lista detallada de las amenazas potenciales a cada uno de esos activos y la probabilidad de su ocurrencia

- Un análisis de vulnerabilidades que podrían llevar a la pérdida o compromiso de activos de TI

- Una lista de los controles de seguridad actualmente en vigor para mitigar el riesgo

- Una evaluación del impacto financiero que sufriría la organización si ocurriera el evento de amenaza

Compartir en

Aprende más

Acerca del autor

Ilia Sotnikov

VP de Experiencia del Usuario

Ilia Sotnikov es Estratega de Seguridad y Vicepresidente de Experiencia del Usuario en Netwrix. Cuenta con más de 20 años de experiencia en ciberseguridad, así como experiencia en gestión de TI durante su tiempo en Netwrix, Quest Software y Dell. En su rol actual, Ilia es responsable de la habilitación técnica, diseño de UX y visión de producto en todo el portafolio de productos. Las principales áreas de especialización de Ilia son la seguridad de datos y la gestión de riesgos. Trabaja estrechamente con analistas de firmas como Gartner, Forrester y KuppingerCole para obtener una comprensión más profunda de las tendencias del mercado, los desarrollos tecnológicos y los cambios en el panorama de la ciberseguridad. Además, Ilia es un colaborador habitual en Forbes Tech Council donde comparte sus conocimientos y perspectivas sobre amenazas cibernéticas y mejores prácticas de seguridad con la comunidad de TI y negocios más amplia.

Aprende más sobre este tema

Mercado de soluciones de Privileged Access Management: guía 2026

Los próximos cinco minutos de cumplimiento: construyendo seguridad de datos basada en la identidad a través de APAC

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real