Tipos comunes de dispositivos de red y sus funciones

Aug 1, 2024

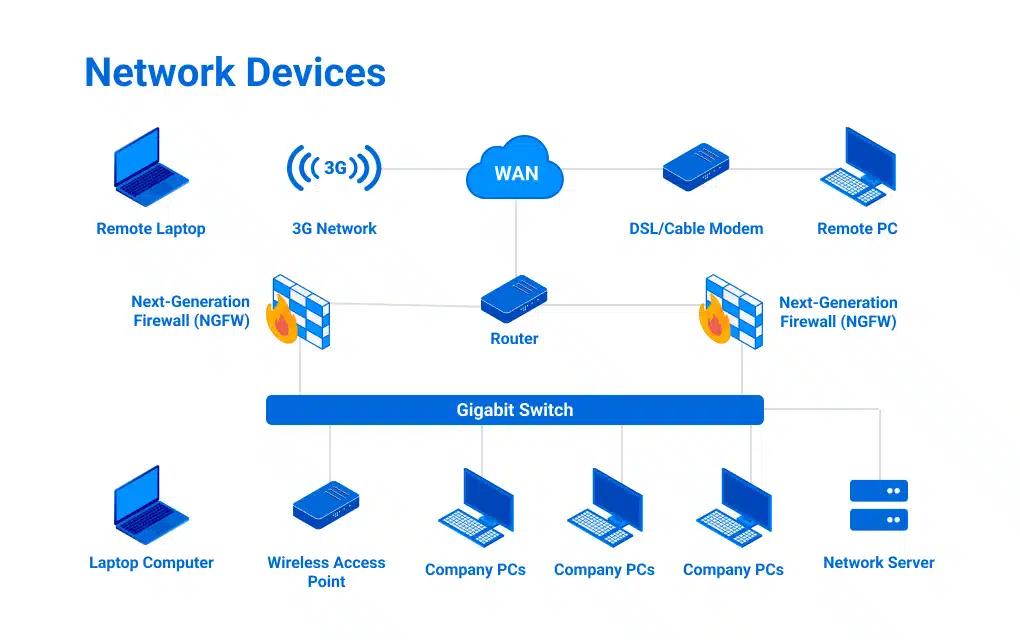

La infraestructura de TI moderna está compuesta por varios componentes de red interconectados que hacen posible la comunicación y el intercambio de recursos en toda su organización. Ya sea asegurando datos sensibles, facilitando la colaboración o simplemente garantizando el acceso ininterrumpido, una red de dispositivos está en juego, y los elementos de estos dispositivos son críticos para el funcionamiento exitoso de un negocio.

A continuación, exploramos la definición, tipos, funciones e importancia de los network devices para mantener la eficiencia, seguridad y fiabilidad empresarial.

Definición de dispositivo de red

Un dispositivo de red es un componente de hardware o software esencial para la comunicación entre una computadora y una red de internet. Los dispositivos de red comunes son:

- Routers

- Conmutadores

- Hubs

- Módems

- Cortafuegos

- Puntos de acceso

Los dispositivos de red gestionan el flujo de tráfico y dirigen los paquetes de datos, proporcionan seguridad y permiten la conectividad entre segmentos de red o Internet. Cada dispositivo cumple un propósito específico que permite un flujo de información y conectividad sin interrupciones en todo el ecosistema de TI de una organización.

Importancia de los dispositivos de red

Los dispositivos de red desempeñan dos roles clave:

- El primero es establecer una conexión de red, como lo hace un enrutador o un módem.

- El segundo consiste en mantener, proteger y mejorar esa conexión, como con un concentrador, repetidor, conmutador o puerta de enlace

Los dispositivos de red son críticos para establecer y gestionar redes. El propósito de una red de computadoras es compartir recursos como archivos, impresoras y conexiones a internet entre los usuarios y dispositivos de una organización. Aseguran que los datos sean enrutados y protegidos correctamente, apoyando la operación efectiva y confiable de servicios de red y aplicaciones. Sin dispositivos de red, su infraestructura de TI carecería de la capacidad para gestionar el tráfico de datos, lo que llevaría a ineficiencias, pérdida de datos y vulnerabilidades de seguridad. Los dispositivos de red también permiten la escalabilidad para los negocios, permitiendo que las redes se adapten a las cambiantes necesidades empresariales, lo cual es esencial para mantener un rendimiento óptimo y protegerse contra amenazas cibernéticas.

Funciones de los dispositivos de red

Los dispositivos de red cumplen los siguientes propósitos generales:

- Facilitar la transmisión de datos y la comunicación entre dispositivos

- Habilite una conectividad de red eficiente y segura

- Mejore el rendimiento de la red y optimice el flujo de tráfico

- Proporcione seguridad de red mediante la aplicación de control de acceso y prevención de amenazas

- Simplifique la gestión y configuración de la red

- Extienda la cobertura de la red y supere las limitaciones de señal

Asegure su red con Netwrix Auditor for Network Devices

Descubra cómo monitorear, auditar y asegurar sus dispositivos de red con facilidad

Tipos de dispositivos de red

Comprender los diferentes tipos de dispositivos de red es importante para optimizar y asegurar la infraestructura de red de su organización. A continuación, proporcionamos una lista de ejemplos de dispositivos de red que forman la base de una gestión y comunicación de red efectivas:

- Repetidor

- Hub

- Puente

- Cambiar

- Routers

- Gateway

- Brouter

- Tarjeta de Interfaz de Red

Analicemos cada uno de estos tipos y subtipos de dispositivos de red.

Repetidor

Una señal digital solo puede viajar una cierta distancia a través de un cable hasta que se degrada. Este debilitamiento gradual se conoce como tasa de atenuación. Un repetidor que opera en la capa física (Capa 1) del modelo OSI es un dispositivo alimentado que reenergiza la señal para que continúe viajando más lejos. Hoy en día, se usan raramente repetidores dedicados, ya que los concentradores alimentados, los conmutadores y los enrutadores realizan la función de un repetidor. Sin embargo, ocasionalmente se emplean repetidores para ampliar el alcance de puntos de acceso inalámbricos remotos.

Hub

Un concentrador de red es un dispositivo multipuerto esencial que conecta múltiples dispositivos Ethernet en un único segmento de red de difusión, lo que los hace propensos a la congestión del tráfico. Existen tres tipos de concentrador:

- Hub pasivo

- Hub activo

- Centro inteligente

Veamos cada uno de estos:

- Hub pasivo: No se necesita una fuente de alimentación para conectar dispositivos sin amplificación.

- Hub activo: Este hub amplifica las señales entrantes antes de transmitirlas y requiere energía externa. Por lo tanto, actúa como un repetidor.

- Hub inteligente: Incluye gestión de red, monitoreo y características de diagnóstico.

Antes comunes, los hubs ahora rara vez se utilizan ya que los switches los han reemplazado. Al igual que los repetidores, los hubs operan en la capa física (Capa 1) del modelo OSI.

Puente

Mientras que un concentrador conecta múltiples dispositivos, un puente de red conecta dos o más segmentos de red y filtra el tráfico entre ellos. Su función es aislar el tráfico del segmento local y reducir la congestión del tráfico para un mejor rendimiento de la red. Un puente local conecta dos o más segmentos de red dentro de la misma ubicación física o LAN. En contraste, un puente remoto conecta segmentos de red que están geográficamente separados, a menudo a través de un enlace WAN.

Tipos de puentes

Hay dos tipos de puentes:

- Puentes transparentes

- Puentes de origen

Analicemos cada uno de estos:

- Los puentes transparentes construyen y mantienen una tabla de direcciones MAC examinando las direcciones de origen de los marcos entrantes y tomando decisiones de reenvío al verificar la dirección MAC de destino contra esta tabla.

- Los puentes de origen utilizaban un enfoque diferente y se usaban comúnmente con redes de anillo de tokens, las cuales son prácticamente obsoletas. Los puentes operan en la capa de enlace de datos (Capa 2) del modelo OSI. Es muy probable que hoy en día nunca trabajes con ninguno de los dos tipos de puentes.

Cambiar

Hoy en día hay muchos tipos diferentes de interruptores disponibles, tales como:

- Conmutadores no gestionados

- Switches administrados

- Interruptor inteligente

- Switch de capa 2

- Switch de capa 3

- Switch PoE

- Conmutador Gigabit

- Switch montado en rack

- Cambio de escritorio

- Interruptor modular

Tipos de interruptores | Funciones de los switches |

|---|---|

|

Switches no gestionados |

Los switches no administrados son dispositivos plug-and-play con una configuración fija que no puede ser modificada ni optimizada. Tienen funcionalidad limitada y no ofrecen medios de acceso remoto o monitoreo. Estos switches están diseñados para redes pequeñas o uso doméstico. |

|

Switches administrados |

Los switches gestionados son completamente configurables y pueden ser administrados o monitoreados a través de una interfaz web, interfaz de línea de comandos o sesión SNMP. |

|

Switches inteligentes |

Los switches inteligentes equilibran los switches no administrados y completamente administrados. Básicamente proporciona lo esencial, con una interfaz web que accede a las características de gestión. |

|

Switch de capa 2 |

El switch de Capa 2 opera en la capa de enlace de datos del modelo OSI (Capa 2) y utiliza direcciones MAC para reenviar datos dentro de una LAN. Conecta dispositivos locales dentro del mismo segmento de red y utiliza direcciones MAC para gestionar su tráfico. Estos switches mejoran la eficiencia de la red al reducir colisiones y segmentar el tráfico en dominios de colisión separados. |

|

Switch de capa 3 |

Combina la funcionalidad de un switch de Capa 2 y un router. A menudo se utilizan en sitios con múltiples LAN virtuales (VLANs). El conmutado de paquetes se basa en direcciones MAC como un switch tradicional, pero este dispositivo también incorpora capacidades de enrutamiento utilizando direcciones IP, permitiéndoles dirigir el tráfico entre diferentes VLANs y subredes. |

|

Switch PoE |

Esto suministra datos y energía eléctrica a dispositivos de red a través de un único cable Ethernet, eliminando la necesidad de fuentes de alimentación separadas. Debido a que los dispositivos PoE conectados no tienen cables de alimentación, simplifica la instalación y reduce el cableado. Ejemplos de dispositivos PoE incluyen cámaras, teléfonos VoIP y puntos de acceso inalámbricos. |

|

Conmutador Gigabit |

Este switch de alta velocidad soporta tasas de transferencia de datos de 1 gigabit por segundo (Gbps) o más. |

|

Switch montado en rack |

Un switch montado en rack es un switch de red diseñado para ajustarse a un rack de servidor estándar de 19 pulgadas. |

|

Cambio de escritorio |

Este tipo de interruptor se utiliza comúnmente para un entorno de oficina pequeña o doméstica y generalmente se coloca sobre un escritorio o mesa. |

|

Interruptor modular |

Un switch de red flexible que permite la adición de varios módulos o tarjetas de expansión para futura personalización y escalabilidad |

Routers

La función principal de un enrutador es dirigir el tráfico. Los enrutadores transfieren paquetes a sus destinos trazando una ruta a través de dispositivos de red interconectados utilizando diferentes topologías de red. Son dispositivos inteligentes que almacenan información sobre sus redes conectadas. Los enrutadores comúnmente utilizan listas de control de acceso (ACL) para filtrar el tráfico; algunos incluso pueden funcionar como cortafuegos de filtrado de paquetes.

Los routers también dividen las redes internas en dos o más subredes y pueden conectarse internamente a otros routers, creando zonas que operan de manera independiente. Los routers establecen comunicación manteniendo tablas sobre destinos y conexiones locales. Un router también contiene información sobre los routers a los que está conectado y utiliza esta información para reenviar paquetes a cualquier destino desconocido. Los routers operan en la capa de red del modelo OSI (Capa 3). Hay dos tipos de router:

- Router estático

- Router Dinámico

Echemos un vistazo a cada uno de ellos.

Router estático

Un router estático utiliza rutas configuradas manualmente para dirigir el tráfico de red y garantizar trayectorias de paquetes de datos consistentes y predefinidas sin ajustarse automáticamente a los cambios de la red. Son ideales para redes más pequeñas.

Router Dinámico

Un router dinámico se comunica automáticamente con otros routers dinámicos para modificar su tabla de enrutamiento en función de las condiciones de la red en tiempo real. Utiliza protocolos de enrutamiento dinámico como OSPF, RIP o BGP para intercambiar información sobre la topología de la red y los estados de los enlaces con otros routers. Estos protocolos permiten a los routers descubrir rutas óptimas, adaptarse a los cambios en la red y redirigir el tráfico de manera eficiente. Los routers dinámicos actualizan continuamente sus tablas de enrutamiento, lo que permite una conmutación por error automática (failover) y un balanceo de carga. Pueden responder rápidamente a fallos o congestiones en la red encontrando rutas alternativas. Esta flexibilidad los hace ideales para redes grandes y complejas, donde la configuración manual sería poco práctica.

Gateway

Un dispositivo de red común utilizado para conectar redes es una puerta de enlace. Una puerta de enlace conecta diferentes redes y permite la comunicación entre ellas. Piénselo como un traductor que convierte datos de un protocolo o formato a otro. Esto ayuda a garantizar la compatibilidad entre diversos entornos de red. Una puerta de enlace es esencial para la comunicación que debe atravesar diferentes arquitecturas de red.

Ejemplo de Gateway

Un ejemplo típico de dispositivo de red Gateway es una LAN que se conecta a una red de área extensa (WAN) o a internet. Estos dispositivos generalmente funcionan en las capas de Transporte y Sesión del modelo OSI (Capa 5 y 6). Los Gateways también pueden proporcionar características de seguridad, como cortafuegos, y ofrecer características de optimización del rendimiento de la red.

Brouter

Un brouter es un término abreviado para “bridge router” y combina las funciones de ambos, un puente y un router. Debido a esto, opera en la capa de enlace de datos (Capa 2) y la capa de red (Capa 3) del modelo OSI. Un brouter reenvía paquetes de datos basándose en direcciones MAC (como un puente) y direcciones IP (como un router). Los brouters ya no se utilizan hoy en día, ya que la mayoría de las redes usan routers y switches especializados.

Tarjeta de Interfaz de Red

Cualquier dispositivo conectado a la red incluye una Tarjeta de Interfaz de Red (NIC). Esta tarjeta proporciona una conexión dedicada entre una computadora y una red y gestiona la transmisión y recepción de datos. Se le conoce como tarjeta, originalmente diseñada como una tarjeta de expansión insertada en una ranura de la placa base. La mayoría de las NICs hoy en día están integradas directamente en la placa base. Vienen en varios tipos, incluyendo:

- Cableado (p. ej., Ethernet)

- Inalámbrico (p. ej., Wi-Fi)

- Fibra óptica

Las NICs suelen constar de varios componentes clave:

- Un controlador para procesar datos

- Un puerto para la conexión de cable o transceptor

- Una interfaz de bus para conectar al ordenador

- Una dirección MAC única para la identificación en la red

Dispositivos de red virtual

La computación en la nube ha dado lugar a una variación de todo tipo de dispositivos de red. Operar una infraestructura virtualizada (IaaS) incluye los tipos de dispositivos de red discutidos, como enrutadores, conmutadores, cortafuegos y tarjetas de interfaz. Pueden existir como una máquina virtual propia operada por la organización o ser parte del entorno proporcionado por el servicio de nube en uso.

Componentes adicionales de red

Los siguientes son componentes adicionales de la red:

- Módems

- Cables de red

- Cortafuegos

- Puntos de acceso inalámbrico (WAPs)

- Sistemas de Detección y Prevención de Intrusiones (IDPS)

- Dispositivos de Virtual Private Network (VPN)

Módems

Un módem (abreviatura de modulador-demodulador) es un dispositivo que convierte señales digitales en señales analógicas de diferentes frecuencias y las transmite a un módem en la ubicación receptora. Estas señales del módem pueden transmitirse a través de líneas telefónicas, sistemas de cable u otros medios de comunicación. Un módem también trabaja para convertir las señales analógicas entrantes de nuevo en datos digitales. Son comúnmente utilizados para facilitar el acceso a internet por parte de los clientes de un Proveedor de Servicios de Internet (ISP).

Tipos de módems

Existen cuatro tipos principales de módems:

- Módem DSL: Utiliza cables telefónicos y se considera la conexión más lenta.

- Módem por cable: Transmite información a través de líneas de TV más rápido que DSL.

- Módem inalámbrico: Conecta dispositivos utilizando redes Wi-Fi y depende de señales Wi-Fi cercanas.

- Módem celular: Permite que un dispositivo se conecte a internet utilizando una red celular en lugar de conexiones Wi-Fi o fijas.

Cables de red

Un cable de red es un medio físico para conectar dispositivos en una red de computadoras. Los tipos comunes incluyen:

- Cables Ethernet (p. ej., Cat5e, Cat6)

- Cables coaxiales

- Cables de fibra óptica.

Estos cables difieren en velocidad, ancho de banda y capacidades de distancia de transmisión. Un cable Ethernet se utiliza comúnmente para conectar dispositivos como una computadora o cámara a un conmutador de red. En contraste, un cable de fibra óptica conecta enrutadores a una tubería para transportar cargas de tráfico elevadas. Independientemente del tipo, los cables típicamente consisten en conductores aislados, blindaje y conectores en cada extremo para facilitar las conexiones de dispositivos. Todos los cables de red tienen una longitud de atenuación, lo que significa que solo pueden transportar señales digitales durante un tiempo determinado antes de que una fuente de energía deba energizarlos. Esta longitud varía dependiendo del tipo de cable, calidad y frecuencia de señal transmitida.

Cortafuegos

Un firewall es un dispositivo de seguridad de red que establece una barrera entre redes internas confiables y redes externas no confiables. Un firewall conecta múltiples áreas denominadas zonas, tales como:

- LAN

- WAN

- DMZ

Mediante el uso de políticas de seguridad asignadas, filtran el tráfico examinando los paquetes de datos que fluyen entre las diferentes zonas. Internet es, por supuesto, la red menos confiable de todas. Los firewalls también pueden colocarse dentro de la red interna para aislar departamentos internos que albergan datos sensibles, como Recursos Humanos o Finanzas. Los firewalls pueden ser basados en hardware, basados en software, o una combinación de ambos.

Los firewalls pueden hacer cumplir listas de bloqueo (también conocidas como listas de denegación) que permiten todo el tráfico excepto ciertos tipos. Para una seguridad más restrictiva, puedes implementar una lista de permisos (también llamada lista de permitidos) que bloquea todo el tráfico excepto lo que se especifica. Existen varios tipos de firewalls, y cuál es el adecuado para ti depende de tu operación. Algunos de los tipos de firewall más comunes incluyen:

- Filtrado de paquetes

- Inspección con mantenimiento de estado

- Firewall de próxima generación (NGFW)

Profundicemos en cada uno de los tres tipos de firewalls.

Filtrado de paquetes

Actúa como un punto de control de la capa de red, analizando paquetes de datos por dirección IP, tipo de paquete, número de puerto o protocolos de red

Inspección de estado

Analiza datos en las capas de red y transporte, inspeccionando la IP de origen, la IP de destino, el puerto de origen y el puerto de destino.

Firewall de próxima generación (NGFW)

Este dispositivo avanzado de seguridad de red va más allá de las capacidades tradicionales de un firewall e integra múltiples características de seguridad en el producto. Algunos ejemplos incluyen inspección profunda de paquetes, sistemas de prevención de intrusiones (IPS), conciencia y control de aplicaciones, y detección avanzada de amenazas. Los NGFW también pueden utilizar IA para combatir amenazas sofisticadas examinando el contenido de los paquetes e identificando aplicaciones y posibles amenazas dentro del tráfico.

Puntos de acceso inalámbrico (WAPs)

Un punto de acceso inalámbrico (WAP) es un dispositivo de red con una antena integrada, transmisor y adaptador. Los WAP utilizan el modo de red de infraestructura inalámbrica para proporcionar un punto de conexión entre las WLAN y una LAN Ethernet cableada. Una WLAN sirve esencialmente como un punto de interconexión entre la WLAN y una red de cable fija.

Un nombre de identificador de conjunto de servicios (SSID) es necesario para conectarse a una red inalámbrica. El SID se utiliza para identificar todos los sistemas que pertenecen a la misma red, y las estaciones cliente deben estar configuradas con el SSID para ser autenticadas al WAP. El WAP podría transmitir el SSID, permitiendo que todos los clientes inalámbricos en el área vean el SSID del WAP. Sin embargo, por razones de seguridad, los AP pueden configurarse para no transmitir el SSID, lo que significa que un administrador necesita proporcionar a los sistemas cliente el SSID en lugar de permitir que se descubra automáticamente. Los dispositivos inalámbricos se envían con SSIDs predeterminados, configuraciones de seguridad, canales, contraseñas y nombres de usuario. Por razones de seguridad, se recomienda encarecidamente cambiar estos ajustes predeterminados lo antes posible, ya que muchos sitios de internet enumeran las configuraciones predeterminadas utilizadas por los fabricantes.

Dependiendo del tamaño de la red, se podrían requerir uno o más WAPs para proporcionar cobertura completa. WAPs adicionales permiten el acceso a más clientes inalámbricos y expanden el alcance de la red inalámbrica. Cada WAP está limitado por su alcance de transmisión — la distancia a la que un cliente puede estar de un WAP y aún así obtener una señal razonable y velocidad de procesamiento de datos. La distancia depende del estándar inalámbrico, las obstrucciones y las condiciones ambientales entre el cliente y el WAP. Los WAPs de gama alta tienen antenas de alta potencia, lo que les permite extender hasta dónde puede viajar la señal inalámbrica.

Hay muchos tipos de WAPs, como:

- Puntos de acceso independientes:

- Puntos de acceso basados en controlador

- Puntos de acceso administrados en la nube:

- Puntos de acceso USB

Puntos de acceso independientes

Estos dispositivos independientes proporcionan conectividad inalámbrica a los clientes. Estas unidades son adecuadas para pequeñas empresas o redes domésticas que necesitan un número limitado de puntos de acceso.

Puntos de acceso basados en controlador

Estos WAPs son gestionados por un controlador LAN inalámbrico central para simplificar la administración de múltiples puntos de acceso. Son ideales para redes más extensas, donde la gestión centralizada es crucial para una operación eficiente y la escalabilidad.

Puntos de acceso gestionados en la nube

Estos se gestionan a través de una plataforma basada en la nube y ofrecen capacidades de gestión y monitoreo remotos. Son muy adecuados para redes distribuidas y negocios con múltiples sitios, donde la gestión centralizada en la nube proporciona una supervisión y control eficientes en múltiples ubicaciones.

Puntos de acceso USB

Los puntos de acceso USB son dispositivos pequeños y portátiles que se conectan a un puerto USB para crear un punto de acceso inalámbrico. Son útiles para configuraciones temporales, viajes o para ampliar una red doméstica pequeña.

Sistemas de Detección y Prevención de Intrusiones (IDPS)

Un Sistema de Detección y Prevención de Intrusiones (IDPS) es una herramienta de seguridad de red que monitorea, detecta y previene actividades maliciosas y amenazas de seguridad en redes informáticas.

Its core functions are to monitor network traffic for suspicious activity, detect potential threats, and take action to prevent or mitigate possible attacks. The critical components of an IDPS include the Intrusion Detection System (IDS), which monitors and creates alerts on suspicious activities, and the Intrusion Prevention System (IPS), which actively blocks or prevents identified threats.

Gestión Unificada de Amenazas (UTM)

Un dispositivo UTM es un equipo de seguridad que combina múltiples funciones de protección en una sola solución de hardware o software.

Un IDPS suele estar incluido en un dispositivo de Gestión Unificada de Amenazas (UTM), como ocurre con un NGFW (Next-Generation Firewall).

Dispositivos de Red Privada Virtual (VPN)

Una red privada virtual (VPN) tradicional es un método de conexión segura que utilizan los usuarios remotos para conectarse a una red corporativa.

Una conexión VPN consta de dos componentes principales:

- Servidor VPN (un cortafuegos o un dispositivo VPN dedicado)

- Aplicación cliente VPN instalada en el dispositivo que se conecta

La conexión crea un túnel cifrado a través de Internet que protege todos los datos que fluyen entre el dispositivo cliente VPN y la red corporativa.

También existen servicios VPN de terceros por suscripción que pueden ayudar a los usuarios a proteger información sensible, eludir restricciones geográficas y proteger su identidad.

Componentes de la Arquitectura de Red

Los siguientes son componentes adicionales de la arquitectura de red:

- Medios de transmisión

- Protocolos

- Topología

Medios de transmisión

Los medios de transmisión se refieren a las rutas físicas que sirven como el sistema vial de la red por donde viajan los datos.

Ejemplos incluyen cables Ethernet, fibra óptica y señales inalámbricas.

La elección del medio de transmisión influirá en la velocidad, distancia y fiabilidad de la transmisión de datos.

Protocolos

Los protocolos son conjuntos de reglas y convenciones que rigen el intercambio de datos entre los dispositivos de la red.

El establecimiento de un estándar común garantiza la interoperabilidad entre productos de distintos fabricantes.

Entre los protocolos más comunes dentro de la familia basada en IP para los dispositivos de red y su gestión se encuentran:

- TCP

- UDP

- (S)HTTP

- SSL/TLS

- DHCP (Protocolo de Configuración Dinámica de Host)

Los protocolos de enrutamiento para redes de área amplia incluyen BGP, Traducción de Direcciones de Red (NAT), Traducción de Direcciones de Puerto (PAT) y su uso combinado, así como rutinas de conmutación como fast forward o store and forward.

Topología

La topología describe la disposición y estructura de la red, detallando cómo están interconectados los diferentes nodos y dispositivos.

Las topologías comunes incluyen estrella, bus, anillo y malla.

En una topología en estrella, todos los componentes de la red están conectados a un nodo central.

El ejemplo clásico es un grupo de computadoras de escritorio conectadas a un conmutador centralizado.

Esta es, con diferencia, la opción de topología más popular en la actualidad.

Cada topología tiene ventajas y desventajas que pueden afectar el rendimiento, la escalabilidad y la tolerancia a fallos de la red.

Desafíos comunes en la gestión de dispositivos de red

Hoy en día existen muchos componentes en movimiento dentro de una red moderna, y muchas cosas pueden salir mal.

Con la complejidad de los dispositivos interconectados y los diversos protocolos, la gestión de redes se convierte en un desafío multifacético.

Los profesionales de TI deben desenvolverse en un entorno donde las fallas de hardware, los errores de software, los problemas de ancho de banda y los problemas relacionados con los usuarios pueden surgir en cualquier momento.

Veamos algunos de los desafíos comunes que enfrentan los equipos de soporte de red al gestionar dispositivos de red:

- Problemas de conectividad física

- Dispositivos de hardware con mal funcionamiento

- Problemas de DNS

- Problemas de temperatura y ventilación

- Sobreutilización de la capacidad

- Fluctuaciones en el suministro eléctrico

- Uso excesivo de la batería

Veamos cada uno de los desafíos para la gestión de dispositivos de red en redes informáticas.

Problemas de conectividad física

Un problema de conectividad surge cuando el tráfico no puede fluir entre dos puntos. Este problema puede deberse a cables dañados, conectores defectuosos o hardware con fallos, lo que provoca interrupciones de red, conectividad intermitente, transferencia de datos lenta y mayor tiempo de inactividad. Aunque los problemas de conectividad pueden interrumpir significativamente las operaciones, suelen ser de los más fáciles de diagnosticar.

Dispositivos de hardware con mal funcionamiento

Cuando los dispositivos de red fallan o funcionan por debajo de lo óptimo, pueden provocar tasas de transferencia de datos lentas, aumento de la latencia, pérdida de paquetes e incluso una interrupción total de la red. Perder un solo componente centralizado de la red puede interrumpir gravemente las operaciones empresariales y reducir la productividad, razón por la cual la resiliencia incorporada es fundamental hoy en día.

Problemas de DNS

DNS significa Domain Name System (Sistema de Nombres de Dominio). Es un sistema de nombres jerárquico y distribuido para computadoras, servicios y otros recursos conectados a Internet o a una red privada. Los problemas de DNS pueden afectar significativamente la funcionalidad de la red al interrumpir los procesos de resolución de nombres. Sin un servidor DNS disponible, no se puede navegar por Internet, revisar el correo electrónico o incluso iniciar sesión en un dominio de Windows.

Problemas de temperatura y ventilación

Los servidores y los dispositivos de red contienen procesadores que generan una gran cantidad de calor. El sobrecalentamiento puede dañar un dispositivo de red, reducir su vida útil o provocar un apagado inesperado. Por esta razón, las salas que albergan el equipo de red deben tener refrigeración y ventilación adecuadas. La temperatura del centro de datos o del armario que contiene el equipo debe monitorearse constantemente para contrarrestar cualquier aumento de temperatura.

Sobreutilización de la capacidad

La sobreutilización de la red es análoga a una autopista congestionada durante la hora punta. Cuando el tráfico de red supera su capacidad diseñada, se produce un embotellamiento digital. Esta congestión se manifiesta en tiempos de respuesta más lentos, aumento de la latencia y pérdida de paquetes. Los usuarios pueden experimentar síntomas frustrantes, como buffering durante la transmisión de video, llamadas VoIP interrumpidas y un rendimiento deficiente de las aplicaciones web.

Fluctuaciones en el suministro eléctrico

La red de su empresa funciona gracias a la energía eléctrica. Las fluctuaciones en el suministro eléctrico pueden causar problemas de conectividad intermitente, pérdida de paquetes y aumento de la latencia. Las variaciones constantes de energía también pueden reducir la vida útil de los equipos de red, lo que resulta en mayores costos operativos debido a reemplazos más frecuentes. El uso de fuentes de alimentación ininterrumpida (UPS), protectores de sobretensión y un mantenimiento eléctrico adecuado es esencial para minimizar estos riesgos.

Uso excesivo de la batería

Las baterías que se descargan rápidamente hacen que los dispositivos reduzcan su rendimiento y, con el tiempo, pueden disminuir la capacidad de respuesta de la red y los tiempos de conexión. Este ciclo frecuente de desconexión y reconexión aumenta la carga de señalización y el uso de datos, lo que puede contribuir a la congestión de la red.

Mejores prácticas para la seguridad de los dispositivos de red

Comprender los diferentes tipos de dispositivos de red disponibles hoy en día es el primer paso para construir una red confiable. Sin embargo, también es esencial garantizar que su red sea segura, funcione de manera eficiente y no se vuelva vulnerable con el tiempo. A continuación se presentan algunas mejores prácticas que le ayudarán a evitar problemas de conexión y seguridad:

- Optar por soporte de múltiples proveedores

- Priorizar alertas críticas

- Monitorear y solucionar problemas de forma proactiva

- Obtener una visibilidad más profunda

- Automatizar tareas básicas

- Aclarar dependencias y procesos de hardware

- Solucionar problemas de conectividad de cables

- Manejar puertos defectuosos

- Verificar sobrecarga de tráfico

- Realizar actualizaciones regulares de firmware y software

- Endurecer todos los dispositivos de red

- Implementar una gestión sólida de usuarios y control de acceso

- Usar segmentación de red y VLANs

- Monitorear actividades anómalas

- Realizar evaluaciones de seguridad periódicas

Optar por soporte de múltiples proveedores

Diversificar las relaciones con proveedores es un enfoque estratégico para las organizaciones que buscan soluciones de TI óptimas. Al evitar la dependencia de un solo proveedor, las empresas pueden seleccionar los mejores productos y servicios según sus necesidades y cambios. Esta estrategia les otorga mayor poder de negociación, precios más competitivos y acuerdos de soporte más favorables. También les permite aprovechar las innovaciones de varios proveedores, asegurando que sus operaciones de TI sean ágiles y eficientes.

Priorizar alertas críticas

Los dispositivos de red generan numerosas alertas, notificaciones y archivos de registro. Los equipos de soporte de TI necesitan un método para filtrar este ruido e identificar los eventos relevantes. Priorizar las alertas críticas es esencial para garantizar que los problemas más importantes se aborden de manera rápida y eficiente, reduciendo los tiempos de detección y corrección.

Monitorear y solucionar problemas de forma proactiva

Un enfoque proactivo significa evitar posibles problemas de red en lugar de reaccionar ante ellos cuando ocurren. Al anticipar los problemas con antelación, puede evitar tiempos de inactividad, cuellos de botella de rendimiento e incidentes de seguridad. Este enfoque ayuda a optimizar los recursos de red, mejorar la experiencia del usuario, mantener el cumplimiento normativo y aumentar la resiliencia de la red.

Obtener una visibilidad más profunda

En una red de TI moderna suceden muchas cosas “bajo el capó”, y se necesita acceso visual a todo para gestionarla eficazmente. Cuanta más visibilidad tenga, mejor podrá identificar y solucionar problemas. Tampoco se puede proteger lo que no se ve. La visibilidad en todas las áreas de la red permite la detección temprana de actividades sospechosas y posibles amenazas, reduciendo el MTTR (Mean Time To Respond). Además, ayuda a planificar la capacidad y asignar recursos de red para satisfacer las demandas actuales y futuras.

Automatizar tareas básicas

La automatización garantiza que los procedimientos estándar y los procesos repetitivos se realicen de manera estable y coherente cada vez. Automatizar tareas manuales rutinarias reduce el error humano y libera tiempo valioso del personal de TI, que puede dedicarse a tareas más críticas. La automatización también puede generar ahorros de costos significativos a largo plazo.

Aclarar dependencias y procesos de hardware

Dado que una red depende de muchos componentes diferentes, puede comportarse como una fila de fichas de dominó: si un dispositivo falla, otros pueden hacerlo rápidamente. El resultado puede ser una cascada de problemas de rendimiento y fallos en toda la red. Comprender las dependencias de las aplicaciones y cargas de trabajo de la red permite a los equipos de soporte identificar y resolver proactivamente pequeños problemas antes de que se conviertan en fallos mayores.

Solucionar problemas de conectividad de cables

Los cables defectuosos pueden causar conexiones intermitentes, transferencias de datos lentas e incluso caídas completas de la red. Identificar y resolver estos problemas de manera oportuna reduce cualquier posible interrupción en la red. En la mayoría de los casos, reemplazar los cables es una solución sencilla.

Manejar puertos defectuosos

Es fácil descartar un problema de puerto defectuoso simplemente conectando un cable en otro puerto. Esta acción rápida puede confirmar si el problema está en el puerto. Si es así, el siguiente paso es verificar la configuración del puerto mediante la interfaz de administración del conmutador. Un ejemplo típico de configuración incorrecta es una asignación errónea de VLAN. A veces, el problema puede ser de hardware, lo que requeriría reemplazo.

Verificar sobrecarga de tráfico

Cuando las áreas de la red se sobreutilizan, los usuarios comienzan a reportar lentitud y bajo rendimiento. Los administradores de red deben identificar posibles cuellos de botella donde el tráfico converge y supera la capacidad. El uso de herramientas de monitoreo de red permite detectar picos inusuales o aumentos sostenidos en el tráfico. Una utilización consistentemente alta suele indicar la necesidad de aumentar el ancho de banda.

Realizar actualizaciones regulares de firmware y software

Todos los dispositivos requieren actualizaciones periódicas para eliminar errores y seguir funcionando correctamente. Los dispositivos de red necesitan actualizaciones frecuentes, ya que los atacantes constantemente desarrollan nuevas formas de infiltrarse en las redes y robar información. Revisar las actualizaciones de firmware y software es esencial para mantener una infraestructura operativa a plena capacidad.

Endurecer todos los dispositivos de red

A menudo, las configuraciones predeterminadas de los dispositivos de red son demasiado permisivas, lo que aumenta el riesgo de que actores maliciosos penetren la red. Siempre asegúrese de que las configuraciones de cada dispositivo estén endurecidas de acuerdo con sus protocolos y los estándares de la industria. Desactive todas las funciones, servicios y puertos innecesarios, y requiera contraseñas seguras para la autenticación.

Implementar una gestión sólida de usuarios y control de acceso

Implemente el principio de mínimo privilegio para restringir los derechos de acceso de los usuarios al mínimo necesario para realizar sus funciones. Este enfoque limita el acceso a datos y redes sensibles por parte de usuarios autorizados, reduciendo el riesgo de acciones no autorizadas o filtraciones de datos. Mantenga listas de acceso e implemente controles para garantizar que nadie acceda a lugares no autorizados. Idealmente, las cuentas con privilegios permanentes deben sustituirse por acceso just-in-time para mejorar la seguridad.

Usar segmentación de red y VLANs

La segmentación de red crea subredes dentro de una red más amplia para mantener alejados a visitantes no deseados de archivos sensibles. Esto ayuda a reducir el alcance de un ciberataque y proporciona al personal de seguridad más tiempo para responder y mitigar la amenaza. Implemente una VLAN para garantizar que solo dispositivos específicos puedan acceder a redes segmentadas, proporcionando una protección adicional.

Monitorear actividades anómalas

Aunque una actividad anómala o sospechosa puede indicar actividad maliciosa, a menudo es una señal crítica de que algo dañino puede ocurrir. Aquí es donde entra en juego el monitoreo constante de la actividad de la red. Determinar qué constituye un comportamiento “normal” dentro de su red es clave. Esto se logra manteniendo registros completos de todos los usuarios y dispositivos a lo largo del tiempo. Una vez establecida una línea base de comportamiento, puede detectar y abordar de manera más efectiva las actividades sospechosas que se desvíen de los patrones normales.

Realizar evaluaciones de seguridad periódicas

Nunca asuma que su red está completamente protegida solo porque tiene dispositivos de seguridad implementados. Siempre debe existir un mecanismo de verificación. Las auditorías regulares de la infraestructura de red proporcionan ese mecanismo de verificación.

Estas auditorías pueden realizarse internamente o a través de una empresa externa especializada. Las evaluaciones periódicas de seguridad no solo son una buena práctica, sino que a menudo son requeridas por marcos regulatorios o normativos como HIPAA o GDPR.

Cómo puede ayudar Netwrix

Netwrix Auditor for Network Devices proporciona una visibilidad integral de los dispositivos de red. Automatiza la auditoría de cambios de configuración, rastrea los inicios de sesión de dispositivos desde accesos remotos y direcciones IP sospechosas, y analiza amenazas de seguridad y fallos de dispositivos desde una plataforma unificada. Con Netwrix Auditor, podrá mejorar la continuidad del negocio y mantenerse al tanto de las amenazas a la seguridad de la red con facilidad.

Conclusión

Desde routers y switches hasta firewalls y puntos de acceso, cada dispositivo de su red desempeña un papel importante. Gestionar adecuadamente estos dispositivos permite optimizar el rendimiento de la red y solucionar problemas rápidamente. Una comprensión integral de la composición de su red facilitará su evolución a medida que cambien las necesidades comerciales y tecnológicas de su organización. Los equipos de TI también deben comprometerse con las mejores prácticas al administrar y asegurar la red. Al priorizar el conocimiento y las habilidades en esta área, los profesionales de TI pueden garantizar que sus redes sigan siendo resilientes, receptivas y preparadas para enfrentar los desafíos del mundo interconectado en el que opera su empresa.

Preguntas frecuentes

Compartir en

Aprende más

Acerca del autor

Dirk Schrader

Vicepresidente de Investigación de Seguridad

Dirk Schrader es un Resident CISO (EMEA) y VP de Security Research en Netwrix. Con 25 años de experiencia en seguridad informática y certificaciones como CISSP (ISC²) y CISM (ISACA), trabaja para promover la ciberresiliencia como un enfoque moderno para enfrentar las amenazas cibernéticas. Dirk ha trabajado en proyectos de ciberseguridad en todo el mundo, comenzando en roles técnicos y de soporte al inicio de su carrera y luego pasando a posiciones de ventas, marketing y gestión de productos tanto en grandes corporaciones multinacionales como en pequeñas startups. Ha publicado numerosos artículos sobre la necesidad de abordar la gestión de cambios y vulnerabilidades para lograr la ciberresiliencia.

Aprende más sobre este tema

Gestión de configuración para el control seguro de Endpoint

Cómo crear, cambiar y probar contraseñas usando PowerShell

Cómo crear, eliminar, renombrar, deshabilitar y unir computadoras en AD usando PowerShell

Cómo deshabilitar cuentas de usuario inactivas usando PowerShell

Cómo copiar una configuración en ejecución de Cisco a la configuración de inicio para preservar los cambios de configuración