¿Qué es el cumplimiento de NIST SP 800-171? Una guía para proteger sus datos sensibles

Nov 20, 2023

NIST SP 800-171 detalla los requisitos que todos los contratistas del Departamento de Defensa (DoD) han tenido que seguir durante años. Las directrices se actualizaron en 2020 y la Revisión 3 se publicó en mayo de 2023.

Netwrix está listo para ayudar a las organizaciones a lograr, mantener y demostrar el cumplimiento de NIST 800-171. A continuación, resumimos sus requisitos clave y compartimos recomendaciones para comenzar con la regulación.

Contenido relacionado seleccionado:

¿Qué es NIST 800-171?

NIST Special Publication 800-171 cubre la protección de la información no clasificada controlada (CUI) en sistemas de información y organizaciones no federales. Su objetivo es ayudar a las organizaciones que brindan servicios a agencias federales o estatales a asegurar que los sistemas que procesan o almacenan CUI sean seguros y estén bajo estricto control.

Orden Ejecutiva 13556 estableció un programa gubernamental amplio de CUI con el fin de “estandarizar la manera en que la rama ejecutiva maneja la información no clasificada que necesita protección.” Información no clasificada controlada es cualquier información creada por el gobierno que es no clasificada pero que aún necesita protección. Esto incluye correos electrónicos, archivos electrónicos, planos, dibujos, información de propiedad de la empresa o del contratista (como órdenes de venta y contratos), y registros físicos. Todas las categorías de información sensible protegidas por NIST 800-171 están delineadas en el CUI registry.

¿Quién debe cumplir con los requisitos de NIST SP 800-171?

El cumplimiento de NIST SP 800-171 es obligatorio para organizaciones no federales que procesan, almacenan o transmiten CUI. Ejemplos pueden incluir:

- Contratistas de defensa

- Organizaciones cuyos contratos con agencias federales implican la creación, manejo o almacenamiento de CUI

- Instituciones sanitarias que colaboran con el gobierno de EE. UU., especialmente aquellas que atienden a veteranos a través de la VA

- Universidades e instituciones de investigación financiadas por agencias federales que utilizan CUI

- Empresas aeroespaciales y de aviación que tienen contratos con NASA u otros organismos gubernamentales

- Fabricantes de productos para uso del gobierno federal, como equipos militares

- Proveedores de servicios de TI que manejan sistemas de TI gubernamentales o que ofrecen servicios en la nube a agencias federales

- Instituciones financieras que gestionan datos financieros para agencias gubernamentales o que prestan servicios financieros al gobierno

- Despachos de abogados que trabajan en casos gubernamentales o asuntos legales sensibles

- Organizaciones que forman parte de la cadena de suministro de un contratista gubernamental y tienen acceso a CUI

¿Cómo demuestran las organizaciones el cumplimiento?

Mientras que la NIST SP 800-171 original permitía a las organizaciones autoevaluarse en su nivel de cumplimiento, a partir de la Rev 2, deben someterse a evaluaciones por parte de evaluadores certificados para determinar su nivel de cumplimiento, basado en el Cybersecurity Maturity Model Certification (CMMC).

CMMC es un marco de evaluación y programa de certificación que detalla un conjunto de niveles de madurez en ciberseguridad. En el CMMC original, los niveles van desde el Nivel 1 (Higiene Cibernética Básica) hasta el Nivel 5 (Avanzado/Progresivo); la versión 2 simplificará el modelo a tres niveles de ciberseguridad y alineará los requisitos de cada nivel con los estándares de ciberseguridad de NIST. Cualquier empresa que maneje CUI debe estar certificada para adherirse al nivel de CMMC requerido para sus contratos.

Controles NIST SP 800-171

NIST SP 800-171 consta de 14 familias de controles que proporcionan pautas para proteger la CUI. Aquí están esas familias de controles y listas de verificación cortas para ayudarlo a asegurarse de que se está alineando de la manera más efectiva posible con los requisitos de seguridad de NIST más importantes

Control de Acceso

Esta familia es la más grande en NIST SP 800-171, con 22 controles. Necesita monitorear todos los eventos de acceso en el entorno de TI y limitar el acceso a los sistemas y datos.

NIST SP 800-171 recomienda centrarse en las siguientes acciones:

- Implemente el principio de mínimo privilegio.

- Controle el flujo de CUI dentro de la organización y cifrelo en dispositivos móviles.

- Monitoree y controle el acceso remoto.

- Controle y restrinja el uso de dispositivos móviles.

- Separe las funciones de los individuos para ayudar a prevenir actividades anómalas.

- Autorice y proteja el acceso inalámbrico utilizando cifrado y autenticación.

Concienciación y Formación

Este conjunto de controles requiere que usted se asegure de que los gerentes, administradores de sistemas y otros usuarios estén conscientes de los riesgos de seguridad asociados con sus actividades. Deben estar familiarizados con las políticas de seguridad de la organización y las prácticas básicas de ciberseguridad para que puedan reconocer y responder a amenazas internas y externas.

La mejor manera de garantizar una conciencia adecuada es proporcionar a los empleados capacitación en seguridad de manera regular.

Auditoría y Responsabilidad

Esta familia consta de 9 controles y requiere que retenga registros de auditoría para usarlos en investigaciones de seguridad y para mantener a los usuarios responsables de sus acciones. Las organizaciones necesitan recopilar y analizar los registros de auditoría para detectar actividades no autorizadas y responder a ellas con prontitud.

Los siguientes pasos le ayudarán a implementar estos controles:

- Revise y actualice los eventos auditados.

- Informe sobre los fallos en el proceso de auditoría.

- Genere informes para apoyar el análisis bajo demanda y proporcionar evidencia de cumplimiento.

- Proteja los sistemas de auditoría del acceso no autorizado.

Gestión de Configuración

Esta familia también consta de 9 controles. Debes establecer y mantener configuraciones de referencia, lo que implica controlar y monitorear el software instalado por los usuarios y todos los cambios realizados en los sistemas organizacionales.

Deberá centrarse en las siguientes actividades:

- Documente todos los eventos donde el acceso fue restringido debido a cambios en los sistemas de TI.

- Aplique el principio de la mínima funcionalidad configurando los sistemas para proporcionar solo las capacidades esenciales.

- Restrinja, deshabilite o prevenga el uso de programas, funciones, protocolos y servicios que no sean esenciales.

- Bloquee el software no autorizado.

Identificación y Autenticación

Esta familia incluye 11 controles diseñados para prevenir el acceso no autorizado a sistemas críticos y mitigar el riesgo de pérdida de datos. Necesitas poder verificar las identidades de usuarios, procesos y dispositivos en tu red.

Asegúrese de seguir estas mejores prácticas:

- Utilice la autenticación multifactor (MFA) para el acceso a la red y local.

- Deshabilite las cuentas de usuario que hayan estado inactivas durante mucho tiempo.

- Cree una password policy fuerte, que implica hacer cumplir un nivel mínimo de complejidad de la contraseña y almacenar solo contraseñas encriptadas.

Respuesta a incidentes

Las organizaciones deben tener una estrategia de respuesta ante incidentes que permita una respuesta rápida a cualquier incidente que pueda resultar en una data breach o tiempo de inactividad del sistema.

Las mejores recomendaciones aquí son:

- Implemente capacidades para detectar, analizar, responder y reportar incidentes de seguridad.

- Pruebe su plan de respuesta a incidentes regularmente.

Mantenimiento

Un mantenimiento inadecuado del sistema puede resultar en la divulgación de CUI, por lo que representa una amenaza para la confidencialidad de esa información. Por lo tanto, se requiere que realice mantenimiento de manera regular.

En particular, asegúrese de:

- Mantenga una estrecha vigilancia sobre individuos y equipos que realizan actividades de mantenimiento.

- Asegúrese de que el equipo retirado para mantenimiento fuera de las instalaciones no contenga datos sensibles.

- Asegúrese de que los medios que contienen programas de diagnóstico y prueba estén libres de código malicioso.

Protección de Medios

Esta familia de controles requiere que asegure la seguridad de los medios del sistema que contienen CUI, lo que incluye tanto medios en papel como digitales.

Necesitará adoptar varias medidas:

- Controle y limite el acceso a los medios.

- Implemente mecanismos criptográficos para proteger la CUI almacenada en medios digitales.

- Antes de desechar, asegúrese de que los medios del sistema no contengan ninguna CUI.

- Prohíba el uso de dispositivos de almacenamiento portátiles cuando no tengan un propietario identificable.

Seguridad del personal

Este grupo relativamente pequeño de controles requiere que monitoree las actividades de los usuarios y asegure que todos los sistemas que contienen CUI estén protegidos durante y después de acciones del personal, como terminaciones de empleados y transferencias de datos.

Protección física

La protección física incluye la protección del hardware, software, redes y datos contra daños o pérdidas debido a eventos físicos.

NIST SP 800-171 requiere que las organizaciones:

- Limite el acceso físico a sistemas y equipos solo a usuarios autorizados.

- Mantenga registros de auditoría del acceso físico.

- Controle los dispositivos de acceso físico.

Evaluación de riesgos

Las organizaciones que están sujetas a NIST SP 800-171 tienen que evaluar los riesgos potenciales a sus entornos de TI de manera regular. También necesitan escanear en busca de vulnerabilidades en sistemas y aplicaciones críticos y remediarlas de acuerdo con los resultados de la evaluación de riesgos.

Evaluación de seguridad

Su organización debe monitorear y evaluar sus controles de seguridad para determinar si son lo suficientemente efectivos para ayudar a mantener sus datos seguros. Usted necesita:

- Tenga un plan que describa los límites del sistema, las relaciones entre sistemas y los procedimientos para implementar los requisitos de seguridad.

- Actualice ese plan periódicamente.

- Implemente un plan de acción para reducir o eliminar vulnerabilidades en sistemas críticos.

Protección de Sistemas y Comunicaciones

Esta familia bastante grande consta de 16 controles para monitorear, controlar y proteger la información que es transmitida o recibida por los sistemas de TI.

En particular, usted necesita:

- Evite la transferencia no autorizada de información.

- Construya subredes para componentes de sistemas accesibles al público que estén separados de las redes internas.

- Implemente mecanismos criptográficos para prevenir la divulgación no autorizada de CUI.

- Denegar el tráfico de comunicaciones de red por defecto.

- Controle y monitoree el uso de código móvil y tecnologías VoIP.

Integridad de Sistema e Información

Este grupo de controles requiere que usted identifique y corrija rápidamente las fallas del sistema, así como proteger los activos críticos del código malicioso.

Esto incluye las siguientes tareas:

- Monitoree y responda inmediatamente a las alertas de seguridad que podrían indicar el uso no autorizado de sistemas informáticos u otra amenaza cibernética.

- Realice escaneos periódicos de los sistemas de TI y escanee archivos de fuentes externas a medida que se descargan, abren o ejecutan.

- Actualice el antivirus, el antimalware y las herramientas relacionadas tan pronto como estén disponibles nuevas versiones.

Contenido relacionado seleccionado:

Mejores prácticas para el cumplimiento de NIST SP 800-171

Las siguientes mejores prácticas le ayudarán a cumplir con NIST SP 800-171:

- Comprenda los requisitos: Dedique tiempo a estudiar detenidamente la Publicación Especial 800-171 de NIST, incluyendo sus requisitos, controles y prácticas de seguridad recomendadas.

- Clasifique sus datos: Para cumplir con NIST SP 800-171, necesita saber qué CUI maneja su organización para poder aplicar los controles de seguridad adecuados para protegerlo.

- Implemente controles de acceso estrictos: Controle el acceso a CUI utilizando estrategias como autenticación robusta, políticas de password efectivas, acceso basado en roles y revisiones regulares de acceso.

- Proporcione capacitación regular en seguridad: Eduque a sus empleados sobre las mejores prácticas de ciberseguridad y la importancia del cumplimiento de NIST. El error humano es una causa común de violaciones de seguridad, por lo que mantener a su fuerza laboral informada y vigilante es crucial.

- Auditoría de actividad: Implemente monitoreo continuo para detectar y responder rápidamente a amenazas de seguridad.

- Tenga un plan de respuesta ante incidentes: Desarrolle un plan exhaustivo que detalle los pasos a seguir en caso de una violación de seguridad. Estar preparado para responder de manera efectiva puede minimizar significativamente el impacto de un incidente de seguridad.

- Gestione los riesgos de terceros: Si trabaja con proveedores o prestadores de servicios de terceros, asegúrese de que también cumplan con los estándares de cumplimiento de NIST. Evalúe sus prácticas de seguridad y establezca pautas claras para la protección de datos en sus contratos.

- Mantenga registros: Mantenga registros detallados de sus esfuerzos de cumplimiento, evaluaciones e incidentes de seguridad. La documentación no solo ayuda a demostrar el cumplimiento, sino que también ayuda en el análisis posterior al incidente y en la mejora.

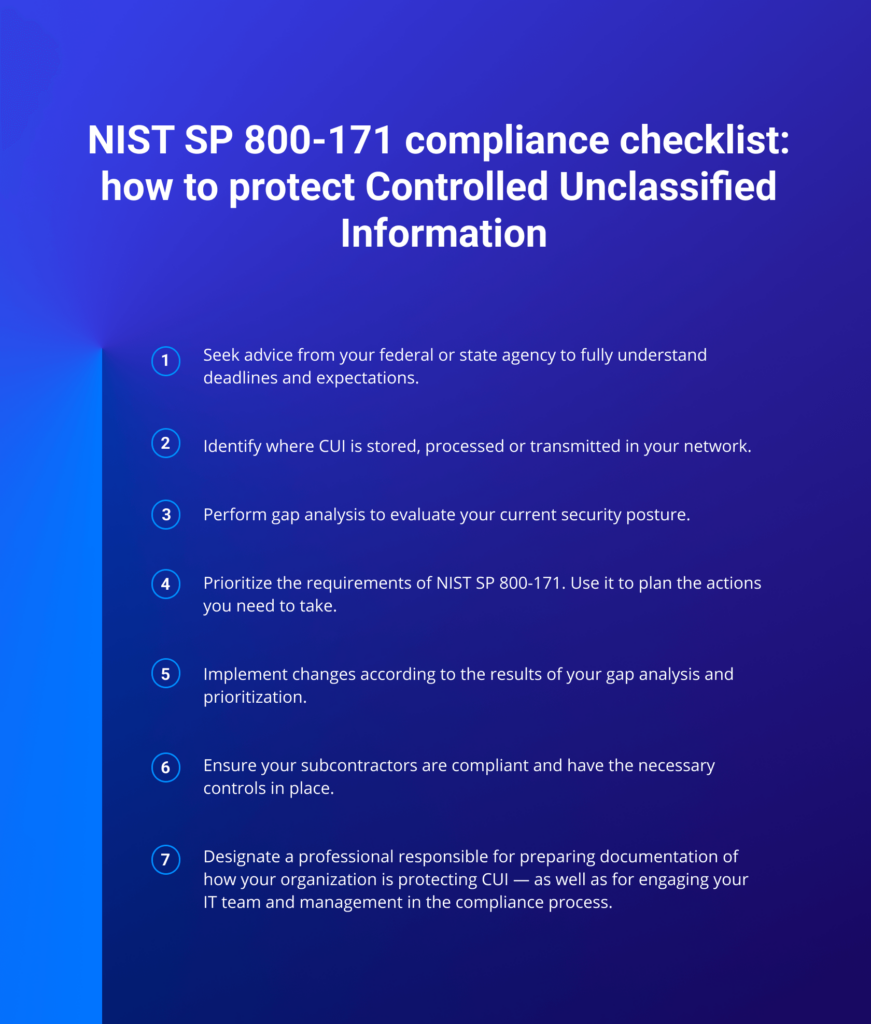

Lista de verificación de cumplimiento de NIST SP 800-171

La siguiente lista de verificación le ayudará a asegurar el cumplimiento con NIST 800-171:

- Busque asesoramiento de su agencia federal o estatal. Incluso si no es un contratista del DoD, si proporciona servicios a otras agencias del gobierno federal, hay una buena posibilidad de que esas agencias le pidan que demuestre su cumplimiento con NIST SP 800-171. Necesita asegurarse de que comprende completamente lo que su agencia federal o estatal espera de usted y sus plazos.

- Defina CUI tal como se aplica a su organización. Identifique dónde se almacena, procesa o transmite CUI en su red.

- Realice un análisis de brechas. Evalúe su postura de seguridad para determinar dónde está actualmente en cumplimiento y dónde necesita trabajo adicional.

- Priorice y planifique las acciones que necesita llevar a cabo.

- Implemente cambios de acuerdo con los resultados de su análisis de brechas y priorización.

- Asegúrese de que sus subcontratistas cumplan con NIST SP 800-171.

- Designe a una persona que será responsable de preparar la documentación sobre cómo su organización está protegiendo la CUI, así como de involucrar a su equipo de TI y la gerencia en el proceso de cumplimiento. Hay consultores que ofrecen servicios de asesoramiento y evaluación para ayudarlo con el cumplimiento de NIST SP 800-171.

Apéndice: Directrices relacionadas

Como hemos visto, NIST 900-171 cubre cómo los contratistas no federales deben proteger la CUI. Aquí hay dos publicaciones relacionadas que debe conocer.

NIST SP 800-53

NIST 800-53 cubre cómo las agencias federales deben construir y gestionar sistemas de seguridad de la información. Es un suplemento a la Ley de Gestión de Seguridad de la Información Federal (FISMA), que se aplica a todas las agencias federales. Solo tiene alrededor de 125 páginas y cubre principalmente la protección de la información CUI que se transmite a los sistemas internos de organizaciones no federales. Por ejemplo, si eres un contratista para una agencia gubernamental, estarás guiado por NIST 800-171. Sin embargo, si eres un trabajador federal, tu departamento debe alinearse con NIST 800-53.

NIST 800-53 incluye cuatro controles de seguridad adicionales que no están en NIST-800-171:

- Planificación de contingencias — Cubre las acciones para prepararse ante un ataque cibernético, como la planificación y prueba de procesos de respaldo y recuperación.

- Planificación (Específica de la Organización) — Cubre la planificación de seguridad, incluyendo el propósito de la política, alcance, roles y responsabilidades

- Evaluación de Seguridad y Autorización — Cubre la realización de evaluaciones de seguridad y la autorización de acceso a datos sensibles

- Adquisición de Sistemas y Servicios — Se refiere a la adquisición, desarrollo y gestión de sistemas y servicios a lo largo de su ciclo de vida.

ISO 27001

ISO 27001 es una norma para sistemas de gestión de seguridad de la información diseñada para organizaciones a nivel mundial. Es más flexible que NIST SP 800-171, detallando 114 controles en lugar de requisitos de seguridad específicos. ISO 27001 ofrece una opción de certificación formal.

Aunque estos marcos de trabajo tienen diferentes áreas de enfoque, ambos enfatizan la importancia de:

- Conducting risk assessments

- Estableciendo políticas y procedimientos de seguridad de la información exhaustivos

- Restringir el acceso a la información y los sistemas de información basándose en roles y responsabilidades

- Capacitación del personal en cómo proteger la seguridad de la información

- Desarrollando procedimientos de respuesta a incidentes

- Mantenimiento de documentación y registros relacionados con la seguridad de la información

- Evaluando las prácticas de seguridad de los socios de la cadena de suministro y estableciendo requisitos de seguridad en los contratos

¿Quieres saber más sobre NIST Special Publication 800-171? Visita la página oficial en el Computer Security Resource Center (CSRC) de NIST: https://csrc.nist.gov/publications/detail/sp/800-171/rev-1/final

Compartir en

Aprende más

Acerca del autor

Craig Riddell

Field CISO NAM

Craig es un líder en seguridad de la información galardonado, especializado en gestión de identidades y accesos. En su rol de Field CISO NAM en Netwrix, aprovecha su amplia experiencia en la modernización de soluciones de identidad, incluyendo experiencia con Privileged Access Management, privilegio cero permanente y el modelo de seguridad Zero Trust. Antes de unirse a Netwrix, Craig ocupó roles de liderazgo en HP y Trend Micro. Posee las certificaciones CISSP y Certified Ethical Hacker.

Aprende más sobre este tema

Mercado de soluciones de Privileged Access Management: guía 2026

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

¿Qué es la gestión de registros electrónicos?