La guía completa sobre NTFS vs Share Permissions

Jan 21, 2025

La base de la seguridad de Windows es simple: si quieres acceder a un recurso de red como un archivo o carpeta, necesitas los permisos apropiados. Pero la implementación es más compleja porque el sistema operativo Windows tiene dos tipos de permisos: permisos NTFS, que funcionan a nivel del sistema de archivos, y permisos de compartición, que regulan el acceso a recursos compartidos en la red.

En este artículo, exploraremos los permisos NTFS frente a los permisos de compartición, incluyendo lo que cada uno de estos tipos de permisos puede hacer, cómo son diferentes y cómo puedes usar los permisos NTFS y de compartición juntos para hacer cumplir el principle of least privilege en todas tus máquinas Windows.

Mejores prácticas de gestión de permisos NTFS

Aprende más¿Qué es NTFS?

NTFS (New Technology File System) es el sistema de archivos estándar para Microsoft Windows NT y sistemas operativos posteriores, reemplazando un sistema de archivos más antiguo llamado File Allocation Table (FAT). Sin embargo, FAT (especialmente FAT32) todavía se utiliza, especialmente en dispositivos de almacenamiento extraíbles.

NTFS soporta un almacenamiento y recuperación eficientes a través de su Master File Table (MFT), que rastrea todos los archivos y directorios en el disco. Esta estructura permite que NTFS gestione grandes cantidades de datos de manera efectiva mientras mantiene tiempos de acceso rápidos. Además, su soporte de tamaño de archivo puede manejar las demandas de las aplicaciones modernas de hoy y el almacenamiento de medios. En términos de seguridad, soporta encriptación tanto a nivel de archivo como de carpeta, y permite a los administradores establecer permisos detallados para archivos y carpetas también.

¿Qué son los permisos NTFS?

Los permisos NTFS se utilizan para gestionar el acceso a los datos almacenados en sistemas de archivos NTFS. Las principales ventajas de los permisos de compartición NTFS son que afectan tanto a usuarios locales como a usuarios de red y que se basan en los permisos otorgados a un usuario individual en el inicio de sesión de Windows, independientemente de dónde se esté conectando el usuario.

Existen permisos NTFS básicos y avanzados. Puede configurar cada uno de los permisos para Permitir o Denegar y controlar el acceso a objetos NTFS. Aquí están los tipos básicos de permisos de acceso:

- Control total — Los usuarios pueden agregar, modificar, mover y eliminar archivos y directorios, así como sus propiedades asociadas. Además, los usuarios pueden cambiar la configuración de permisos para todos los archivos y subdirectorios.

- Modificar — Los usuarios pueden ver y modificar archivos y propiedades de archivos, incluyendo agregar archivos a un directorio o eliminarlos de este, o propiedades de archivos a un archivo o eliminarlas de este.

- Leer y ejecutar — Los usuarios pueden ejecutar archivos ejecutables, incluidos scripts.

- Leer — Los usuarios pueden ver archivos, propiedades de archivos y directorios.

- Escribir — Los usuarios pueden escribir en un archivo y añadir archivos a directorios.

Cómo establecer permisos NTFS (Guía paso a paso)

- Haga clic derecho en la carpeta compartida.

- Abra la pestaña Seguridad y haga clic en Edit, como se muestra a continuación:

- Haga clic en Agregar. Luego seleccione el grupo deseado (HR Personnel en el ejemplo de abajo), y use las casillas de verificación Permitir y Denegar para asignar los permisos deseados, como se muestra a continuación.

- Haga clic en Apply para aplicar los permisos.

¿Qué son los permisos de SharePoint?

Los permisos de compartición gestionan el acceso a carpetas compartidas en una red, como una carpeta compartida ubicada en un servidor de archivos centralizado. Los permisos de compartición no se aplican a usuarios que inician sesión localmente. Los permisos de compartición se aplican a todos los archivos y carpetas en la compartición; no se puede controlar de manera granular el acceso a subcarpetas u objetos en una compartición. Puede especificar el número de usuarios que tienen permitido acceder a la carpeta compartida. Los permisos de carpetas compartidas pueden utilizarse con sistemas de archivos NTFS, FAT y FAT32.

Existen tres tipos de permisos de compartición:

- Read — Los usuarios pueden ver nombres de archivos y subcarpetas, leer datos en archivos y ejecutar programas. Por defecto, al grupo Everyone se le asignan permisos de Read.

- Cambiar — Los usuarios pueden hacer todo lo permitido por el permiso de Lectura, además de agregar archivos y subcarpetas, cambiar datos en archivos y eliminar subcarpetas y archivos. Este permiso no se asigna de manera predeterminada.

- Control total — Los usuarios pueden realizar todas las acciones permitidas por los permisos de Lectura y Cambio, y también pueden cambiar los permisos para archivos y carpetas NTFS únicamente. Por defecto, al grupo de Administradores se le otorgan permisos de Control total.

Cómo configurar los permisos de Share (Guía paso a paso)

- Haga clic derecho en la carpeta compartida.

- Haga clic en Properties.

- Abra la pestaña Compartir y haga clic en el botón Share para compartir la carpeta:

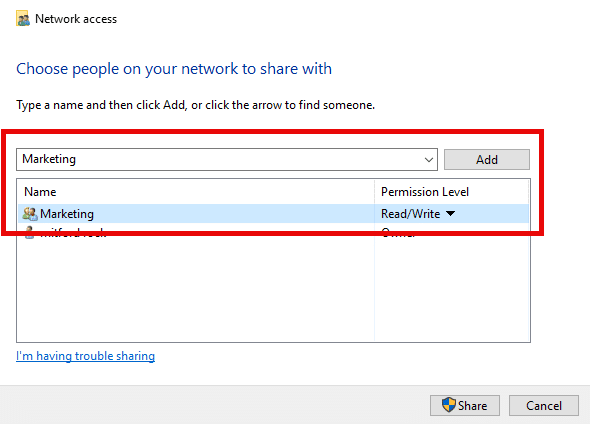

- Elija el grupo con el que desea compartir la carpeta y asigne permisos de compartición como se muestra aquí:

- Haga clic en el botón Share en la parte inferior derecha.

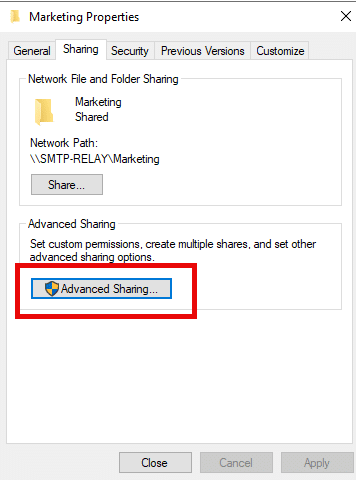

- Una vez que se comparte una carpeta, configuras opciones avanzadas. Primero, haz clic en Advanced Sharing:

Luego haga clic en el botón de Permissions . En la ventana emergente, elija un usuario o grupo y asigne los permisos deseados, como se muestra a continuación. Luego haga clic en OK para completar la asignación.

Principales diferencias entre los permisos NTFS y de Share

Comprender las diferencias entre los permisos de compartición y NTFS permissions es esencial para gestionar adecuadamente el acceso a archivos y carpetas en un entorno Windows. Aquí hay algunas diferencias clave entre los dos:

Característica | Permisos de compartición | Permisos NTFS |

|---|---|---|

|

Facilidad de gestión |

Fácil de aplicar y gestionar |

Control más granular de la carpeta y su contenido |

|

Compatibilidad del sistema de archivos |

Funciona tanto con sistemas de archivos NTFS como con FAT o FAT32 |

Disponible solo para sistemas de archivos NTFS |

|

Restricciones de conexión |

Puede limitar las conexiones concurrentes |

No se pueden limitar las conexiones |

|

Ubicación de la configuración |

Compartir avanzado > Permisos |

Propiedades de archivo/carpeta > pestaña de seguridad |

|

Alcance del Control de Acceso |

Regula únicamente el acceso remoto a la red |

Asegura tanto el acceso local como el remoto |

|

Impacto del Acceso Local |

No afecta el acceso local |

Controla el acceso local y remoto |

|

Cobertura de seguridad |

Limitado a entornos en red |

Asegura tanto el acceso local como el remoto |

|

Uso complementario |

Requiere permisos NTFS para una protección completa |

Funciona de manera independiente pero mejora la seguridad general |

Cómo interactúan los permisos NTFS y de compartición

¿Qué sucede cuando se utilizan simultáneamente los permisos NTFS y de compartición y estos se solapan? Por ejemplo, si una carpeta tiene permisos de compartición de Control total pero solo permisos NTFS de Lectura, ¿cuál es el resultado final?

Cuando se utilizan simultáneamente los permisos NTFS y de compartición, siempre prevalece el permiso más restrictivo. Por ejemplo, si el permiso de la carpeta compartida para el grupo Todos está configurado como Lectura y el permiso NTFS está configurado como Modificación, se aplica el permiso de compartición porque es más restrictivo; al usuario no se le permite cambiar archivos en la unidad compartida.

Generalmente se recomienda que establezca permisos de compartición en un nivel superior mientras utiliza permisos NTFS para hacer cumplir controles de acceso específicos. Por ejemplo, considere una carpeta compartida en un entorno colaborativo donde un equipo necesita acceder a archivos con frecuencia. Establecer permisos de compartición a Control total para un grupo de usuarios les permite crear, modificar y eliminar archivos fácilmente sin encontrar problemas de acceso cuando se conectan a la carpeta compartida a través de la red. Sin embargo, para proteger datos sensibles dentro de esa carpeta compartida, puede aplicar permisos NTFS más restrictivos que limiten el acceso a archivos específicos o subcarpetas. Este enfoque asegura que, mientras los usuarios pueden interactuar libremente con la mayoría del contenido en la carpeta compartida, la información sensible sigue estando protegida por controles NTFS más estrictos.

Netwrix Identity Manager

Mejores prácticas para la gestión de permisos

A continuación se presentan algunas de las mejores prácticas para gestionar permisos de manera efectiva y segura:

- Siempre asigne permisos a grupos en lugar de a usuarios individuales a menos que sea absolutamente necesario. Asignar permisos a cuentas de usuario individuales puede llevar a una estructura de permisos compleja y difícil de gestionar. Por ejemplo, cuando se elimina un usuario, cualquier entrada de permiso para ese usuario permanecerá como SIDs huérfanos en la Lista de Control de Acceso (ACL), saturando el sistema y complicando la gestión de permisos.

- Implemente el principio de menor privilegio (PoLP): Otorgue a los usuarios los permisos que necesitan y nada más. Por ejemplo, si un usuario necesita leer la información en una carpeta pero nunca tiene una razón legítima para eliminar, crear o cambiar archivos, asegúrese de que solo tenga el permiso de Lectura.

- Asigne permisos a grupos, no a cuentas de usuario: Asignar permisos a grupos simplifica la gestión de recursos compartidos. Si el rol de un usuario cambia, simplemente agréguelo a los nuevos grupos apropiados y retírelo de cualquier grupo que ya no sea relevante.

- Utilice solo permisos NTFS para usuarios locales: Los permisos de compartición se aplican solo a los usuarios que acceden a recursos compartidos a través de la red; no se aplican a los usuarios que inician sesión localmente.

- Coloque objetos con los mismos requisitos de seguridad en la misma carpeta: Por ejemplo, si los usuarios de un departamento necesitan permiso de lectura para varias carpetas, almacene esas carpetas en la misma carpeta principal y comparta esa carpeta principal, en lugar de compartir cada carpeta individualmente.

- Administre los grupos Everyone y Administrators con prudencia: Limite el grupo Everyone a recursos públicos o no sensibles y evite otorgarle acceso a sistemas críticos o datos. Mantenga la membresía del grupo Administrators al mínimo, y utilice cuentas separadas para tareas administrativas en lugar de otorgar derechos de administrador a cuentas de uso diario.

- Evite conflictos de permisos anidados: Establezca permisos en el nivel más alto posible en la estructura de carpetas y limite el uso de grupos anidados profundamente o estructuras de carpetas para prevenir la herencia no deseada. Evite romper la herencia de permisos utilizando las negaciones explícitas con moderación.

- Utilice herramientas para la gestión de permisos y auditorías: Emplee herramientas de auditoría para generar informes sobre quién tiene acceso a qué y cuándo se cambiaron los permisos, y configure alertas para cambios de permisos inesperados e intentos de acceso.

- Documente y describa su estrategia y procesos de permisos: El manejo de permisos NTFS y de compartidos de forma ad-hoc puede crear una complejidad innecesaria y brechas de seguridad. Lo mejor es definir su filosofía y estrategia de permisos de antemano y combinarlas con un proceso probado de otorgamiento, monitoreo y eliminación de permisos de manera frecuente y regular.

Solución de problemas de permisos

Diagnóstico y reparación de permisos rotos

Los permisos rotos ocurren cuando los usuarios no pueden acceder a los recursos que están autorizados a usar o ganan acceso a áreas no intencionadas debido a configuraciones erróneas. Para identificar y abordar estos problemas:

- Utilice herramientas o características del sistema operativo para verificar los permisos efectivos de un usuario o grupo en un recurso específico.

- Compruebe y elimine cualquier SID (identificador de seguridad) desconocido o no resuelto en las entradas de permisos, lo que puede indicar cuentas huérfanas.

- Asegúrese de que el usuario o grupo correcto sea el propietario del recurso, ya que la propiedad puede anular otros permisos. Como administrador, es posible que tenga que tomar posesión del archivo o carpeta y restablecer los permisos.

- Para grupos críticos, considere asignar explícitamente los permisos necesarios en lugar de depender únicamente de la herencia.

Abordando conflictos de permisos anidados en Share

Los permisos superpuestos o heredados por anidación causan problemas de acceso inesperados o conflictos. Para abordar estos problemas:

- Revise los permisos efectivos combinando los permisos de compartición y NTFS, recordando que el permiso más restrictivo tiene prioridad.

- Si es posible, evite usar comparticiones anidadas cuando sea posible, ya que pueden crear escenarios de permisos confusos.

- Rastree las jerarquías de permisos mapeando los permisos heredados entre niveles para comprender el flujo e identificar conflictos.

- Verifique los permisos de Denegar en cualquier nivel, ya que pueden anular los permisos de Permitir más arriba en la jerarquía.

Uso efectivo de la herencia de permisos

Puede simplificar la gestión permitiendo que los recursos hereden permisos de los objetos padre. Sin embargo, asegúrese de entender cómo funciona la herencia, ya que los permisos heredados de las carpetas padre pueden sobrescribir los permisos explícitos asignados a las carpetas hijo, otorgando potencialmente un acceso más amplio del previsto. Estas mejores prácticas pueden ayudar:

- Revise periódicamente los ajustes heredados para asegurarse de que se alinean con las políticas organizacionales.

- Para actualizar todas las subcarpetas y archivos al modificar los permisos de una carpeta, utilice la opción Reemplazar todas las entradas de permisos de objetos secundarios con entradas de permisos heredables de este objeto.

- Sea cauteloso al romper la herencia, ya que puede llevar a problemas de acceso inesperados. Deshabilite la herencia solo cuando sea absolutamente necesario y asegúrese de entender las implicaciones.

NTFS vs. Share Permissions: Elegir la estrategia adecuada

En la mayoría de las situaciones, los permisos NTFS van a ser tu mejor opción ya que están vinculados al propio sistema de archivos. En casos donde los usuarios accedan a recursos directamente en una máquina Windows en la que han iniciado sesión, NTFS es la única opción, dado que los permisos de compartición de archivos no limitan el acceso local. Los permisos NTFS también ofrecen un control más detallado sobre archivos y subcarpetas dentro de una carpeta compartida, y pueden acomodar estructuras de permisos más complejas cuando necesitas establecer diferentes permisos para varios usuarios o grupos en archivos o subcarpetas específicos.

Existen casos en los que los permisos de compartición de Windows pueden ser más adecuados. En particular, para cualquier unidad particionada con FAT32, los permisos NTFS no son una opción. Además, los permisos de compartición te permiten restringir el número de usuarios remotos que pueden acceder simultáneamente a una carpeta compartida. Los permisos de compartición también pueden ser adecuados en una pequeña oficina donde los recursos solo se acceden a través de la red y no hay un administrador dedicado para gestionar el entorno.

Obtendrá los mejores resultados, sin embargo, cuando combine permisos NTFS y de compartición, recordando que el permiso más restrictivo siempre tendrá prioridad. Mantenga los permisos de compartición amplios y utilice permisos NTFS para un control de acceso detallado. Una buena regla general es establecer los permisos de compartición a Control total para los administradores y Cambiar para los usuarios del dominio, y utilizar permisos NTFS para un control más granular.

Automatización de la gestión de permisos

La gestión manual de permisos puede ser una tarea tediosa y que consume mucho tiempo, y es susceptible a errores humanos que pueden comprometer la seguridad. La automatización puede mejorar la seguridad y reducir la carga de trabajo administrativo.

Control de Acceso Basado en Roles (RBAC) y Herramientas de Automatización

Con RBAC, los derechos de acceso se otorgan a roles en lugar de a usuarios individuales, y luego a cada usuario se le asigna el rol o roles apropiados basados en sus funciones laborales. Cuando las necesidades de un rol cambian, como cuando se adopta una nueva aplicación o base de datos, al rol se le otorgan los nuevos permisos apropiados y todos los usuarios con ese rol heredan automáticamente esos permisos. Cuando las funciones de un usuario en particular cambian, sus permisos pueden actualizarse simplemente cambiando sus asignaciones de rol.

Una herramienta nativa para gestionar el acceso y los permisos de los usuarios es Active Directory (AD). AD proporciona plantillas de usuario que simplifican la creación de cuentas, permiten la asignación de permisos basada en grupos e integran sin problemas con numerosas aplicaciones de terceros. También hay algunas excelentes herramientas de terceros en el mercado. Por ejemplo, SolarWinds Access Rights Manager (ARM) y Lepide pueden ayudar a automatizar la provisión de usuarios, mientras que Netwrix Identity Manager ofrece gestión del ciclo de vida de la identidad, certificación de acceso e informes de auditoría para asegurar que los usuarios tengan acceso adecuado a los recursos basados en sus roles

Conclusión

Dominar los matices de los permisos de share permissions vs NTFS es esencial para hacer cumplir el principio de mínimo privilegio en un entorno Windows. Aprovechar la herencia de permisos, utilizar el control de acceso basado en roles y emplear herramientas avanzadas de automatización puede simplificar mucho la gestión de acceso para ti como administrador. Al adoptar las mejores prácticas descritas en esta guía e invertir en las herramientas adecuadas, puedes asegurar una gestión efectiva de permisos y una ciberseguridad más robusta.

FAQ

¿Cuál es la diferencia entre los permisos de share y NTFS?

Los permisos de Share y NTFS cumplen roles diferentes pero complementarios en la seguridad de Windows:

- Los permisos de SharePoint controlan el acceso a la red solo para recursos compartidos. Estos permisos no afectan el acceso local a archivos y carpetas. Hay tres niveles básicos: Leer, Cambiar y Control total.

- Los permisos NTFS proporcionan una protección integral tanto para el acceso local como en red, con seis niveles de permisos granulares: Leer, Escribir, Listar Contenido de Carpeta, Leer y Ejecutar, Modificar y Control Total. Los permisos NTFS se aplican a todos los archivos y carpetas en volúmenes NTFS, admiten herencia y permisos especiales, y habilitan la encriptación de archivos.

¿Qué tiene prioridad, los permisos NTFS o los permisos de compartición?

Cuando están presentes tanto los permisos NTFS como los de compartición, Windows hace cumplir el permiso más restrictivo. Por ejemplo, si los permisos de compartición permiten Control total pero NTFS restringe a Lectura, el usuario solo tendrá acceso de Lectura.

¿Qué sucede cuando se combinan los permisos de compartición y los permisos NTFS?

Cuando se combinan los permisos de compartición y NTFS, siempre se aplica el permiso más restrictivo. Esto proporciona una capa adicional de seguridad al garantizar que los usuarios no puedan exceder su nivel de permiso más restringido, independientemente de si proviene de permisos de compartición o NTFS.

¿Cuál es el propósito de los permisos NTFS?

El propósito principal de los permisos NTFS es habilitar un control de acceso de mínimo privilegio consistente, ya sea que el recurso se acceda localmente o a través de la red. También:

- Soporte de herencia a través de jerarquías de carpetas

- Proporcione un control granular sobre las carpetas compartidas y su contenido

- Permitir el cifrado de archivos y carpetas

- Habilite la auditoría de intentos de acceso

¿Las permisos NTFS anulan los permisos de compartición?

Los permisos NTFS no anulan los permisos de compartición por defecto. Sin embargo, si se accede a un recurso a través de la red, los permisos de compartición no pueden otorgar un nivel de acceso más alto que el permiso NTFS activo. Cuando ambos tipos de permisos están habilitados, el permiso más restrictivo prevalece.

¿Qué sucede cuando combinas permisos de share y NTFS en un share?

Cuando se combinan los permisos de compartición y NTFS en un recurso compartido, el permiso más restrictivo tiene prioridad. Aunque los permisos de compartición no se aplican para el acceso local, tanto los permisos de compartición como los de NTFS pueden aplicarse para el acceso a través de la red. Por ejemplo, si los permisos de compartición son Control total y los permisos NTFS son de Lectura, el usuario solo tendrá acceso de Lectura

¿Cuáles son las mejores prácticas para los permisos de share y NTFS?

- Utilice permisos de compartición para el control de acceso general y confíe en NTFS para la gestión detallada de permisos.

- Mantenga los permisos simples y organizados

- Excepto por los archivos que residen en una partición que no es NTFS, nunca confíe únicamente en los permisos de compartición.

- Elimine cualquier derecho de administrador innecesario.

- Utilice permisos de Denegación explícitos solo para circunstancias especiales.

- Monitoree patrones de acceso para identificar intentos sospechosos de acceder a datos sensibles.

- Realice revisiones periódicas de la configuración de sus permisos para asegurarse de que se alinean con las prácticas comerciales actuales y los requisitos de seguridad.

Compartir en

Aprende más

Acerca del autor

Dirk Schrader

Vicepresidente de Investigación de Seguridad

Dirk Schrader es un Resident CISO (EMEA) y VP de Security Research en Netwrix. Con 25 años de experiencia en seguridad informática y certificaciones como CISSP (ISC²) y CISM (ISACA), trabaja para promover la ciberresiliencia como un enfoque moderno para enfrentar las amenazas cibernéticas. Dirk ha trabajado en proyectos de ciberseguridad en todo el mundo, comenzando en roles técnicos y de soporte al inicio de su carrera y luego pasando a posiciones de ventas, marketing y gestión de productos tanto en grandes corporaciones multinacionales como en pequeñas startups. Ha publicado numerosos artículos sobre la necesidad de abordar la gestión de cambios y vulnerabilidades para lograr la ciberresiliencia.

Aprende más sobre este tema

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

¿Qué es la gestión de registros electrónicos?

Expresiones Regulares para Principiantes: Cómo Empezar a Descubrir Datos Sensibles

Compartir externamente en SharePoint: Consejos para una implementación prudente