12 Riesgos Críticos de Seguridad de Shadow AI que Su Organización Necesita Monitorear en 2026

Feb 13, 2026

¿Qué datos están alimentando sus empleados en herramientas de IA no aprobadas? Si no puede responder a esa pregunta, entonces podría tener riesgos de seguridad de IA en la sombra que no conoce.

El Netwrix Cybersecurity Trends Report 2025 encontró que el 37% de las organizaciones ya han tenido que ajustar sus estrategias de seguridad debido a amenazas impulsadas por IA, mientras que el 30% no ha comenzado la implementación de IA en absoluto. Esa brecha entre la rapidez con que evolucionan las amenazas de IA y la lentitud con que las organizaciones están respondiendo es donde prospera la IA en la sombra.

IA en el trabajo no es el problema. Usarlo fuera de los canales aprobados por TI lo es. Cuando los empleados adoptan herramientas de IA sin supervisión, los riesgos se acumulan rápidamente: filtraciones de datos a través de modelos no verificados, brechas de cumplimiento que surgen durante las auditorías y vías de exposición que los equipos de seguridad no pueden monitorear.

Cuanto más rápido puedas nombrar esos riesgos específicos, más rápido podrás construir una respuesta que equilibre la habilitación con la protección. En este artículo, te guiaremos a través de cuáles son los riesgos de seguridad de la IA en la sombra, los 12 riesgos que necesitas monitorear y cómo evaluarlos y priorizarlos.

Resumen:

La IA en la sombra introduce riesgos de seguridad y cumplimiento cuando los empleados utilizan herramientas de IA no aprobadas que mueven datos sensibles fuera del control organizacional. Dado que la adopción de IA supera la gobernanza, las organizaciones enfrentan exposición a filtraciones de datos, brechas de auditoría, comportamiento agente y ataques a nivel de modelo. Una gobernanza efectiva de la IA en la sombra requiere visibilidad sobre los datos y la identidad, clasificación basada en riesgos y controles que permitan el uso seguro de la IA sin ralentizar a los equipos.

¿Cuáles son los riesgos de seguridad de la IA en la sombra?

Shadow AI es un subconjunto de shadow IT que se refiere específicamente al uso de herramientas o plataformas de IA sin la aprobación o supervisión del departamento de TI. Un riesgo de seguridad de shadow AI ocurre siempre que los datos de la empresa se mueven a través de herramientas y canales de IA que TI no puede ver ni controlar.

La IA sombra generalmente ocurre porque los empleados quieren aprovechar los sistemas existentes para acelerar su trabajo. Pero cuando un representante de ventas pega una lista de clientes con nombres y correos electrónicos en ChatGPT para redactar mensajes de alcance personalizados, esos datos ahora residen en servidores fuera de su perímetro de seguridad. Esto introduce riesgos que los equipos de seguridad no pueden monitorear o mitigar.

Las repercusiones de la IA en la sombra pueden ser severas. Las organizaciones con un alto uso de IA en la sombra experimentan costos de violación que promedian $4.63 millones, lo que representa $670,000 más por violación que aquellas con bajo o ningún uso.

Esto es lo que hace que la IA en la sombra sea difícil de gestionar:

- Se oculta a plena vista: Shadow AI a menudo está incrustado en extensiones de navegador, complementos o funciones habilitadas para IA dentro de herramientas SaaS ya aprobadas, lo que lo hace invisible para los métodos tradicionales de descubrimiento de TI.

- Procesa datos a través de indicaciones: A diferencia del software tradicional, las herramientas de IA en la sombra reciben datos sensibles a través de entradas en lenguaje natural que se procesan y potencialmente se almacenan en servidores de terceros.

- Los marcos tradicionales no lo cubren: Mientras los marcos de ciberseguridad como NIST CSF, ISO 27001 y CIS Controls siguen siendo fundamentos esenciales, no fueron diseñados con flujos de datos específicos de IA en mente. Esto significa que los métodos de detección, las vías de exposición y los requisitos de gobernanza son fundamentalmente diferentes de la TI sombra tradicional.

- Los agentes autónomos añaden complejidad: La IA sombra puede incluir agentes que toman decisiones y realizan acciones más allá del simple acceso a datos, creando una exposición de seguridad impredecible.

Estas características son las razones por las que la IA en la sombra no se puede gestionar con el mismo manual que la TI en la sombra tradicional. Los métodos de detección, las vías de exposición de datos y las brechas de gobernanza son todas diferentes.

Los 12 riesgos críticos de seguridad de la IA en la sombra

Los riesgos de seguridad de la IA en la sombra pueden existir de forma independiente, pero en la práctica, se acumulan. Un empleado que utiliza una cuenta de IA personal para procesar datos regulados a través de una herramienta sin registro de auditoría, por ejemplo, crea una exposición de cumplimiento que es mayor que cualquier riesgo individual.

1. Exposición no autorizada de datos a modelos de IA de terceros

Cada solicitud enviada a un modelo de IA de terceros es datos que salen de su entorno. A menos que la herramienta haya sido evaluada y aprobada, no tiene control sobre cómo se almacenan esos datos, se utilizan para el entrenamiento del modelo o se retienen. Ese es el riesgo principal: información sensible fluyendo hacia servidores fuera de su perímetro de seguridad sin medidas de protección.

Piense en lo que sucede cuando sus empleados pegan datos de clientes en ChatGPT para redactar una respuesta más rápido. Ese aviso podría contener código propietario, proyecciones financieras, documentos de fusiones y adquisiciones, o PII de clientes, todo lo cual se procesa y potencialmente se almacena en servidores de terceros fuera de su control.

2. Uso de cuentas personales eludiendo controles empresariales

Este riesgo es sorprendentemente común, y los empleados a menudo no se dan cuenta de la diferencia entre sus cuentas de IA personales y laborales. Cuando los empleados utilizan sus cuentas personales de ChatGPT o Claude para tareas laborales, pierdes visibilidad, registros de auditoría, y cualquier capacidad para hacer cumplir las políticas de manejo de datos.

3. Brechas en el marco de gobernanza

La adopción de herramientas de IA supera constantemente los marcos de gobernanza destinados a gestionarlas. Cuando los empleados pueden registrarse para una nueva herramienta de IA en minutos, pero su proceso de aprobación tarda semanas, la brecha se llena con IA en la sombra.

Como resultado, su equipo de seguridad no puede hacer cumplir políticas sobre herramientas que no saben que existen, y su equipo legal no puede revisar los términos de manejo de datos para servicios que nadie reportó haber adoptado.

4. Integraciones de IA y herramientas no sancionadas

Una categoría emergente de riesgo de IA en la sombra abarca modelos de IA no autorizados, herramientas y agentes autónomos integrados en los flujos de trabajo empresariales. Esto incluye complementos, servidores del Protocolo de Contexto del Modelo (MCP) y herramientas de LangChain que pueden acceder a datos de producción más allá de su visibilidad de seguridad.

A diferencia de la TI en la sombra tradicional, estos agentes toman decisiones autónomas, encadenan acciones a través de sistemas y pueden escalar sus propios privilegios dependiendo de cómo estén configurados.

5. Ataques de inyección de comandos

Inyección de prompt explota un defecto de diseño fundamental en los modelos de lenguaje grandes: la entrada del usuario y las instrucciones del sistema se procesan como el mismo tipo de datos. Un atacante que elabora la entrada correcta puede extraer información sensible, manipular las salidas de IA o activar acciones no autorizadas, todo a través de una interfaz conversacional que no fue diseñada con un uso adversarial en mente.

6. Filtración de mensajes del sistema que expone credenciales

Cuando las herramientas de IA están configuradas con claves API, credenciales de bases de datos u otros secretos incrustados en sus mensajes del sistema, los ataques de ingeniería de mensajes pueden extraerlos. Una interfaz conversacional se convierte en un vector de ataque cuando la entrada correcta hace que el modelo revele información que se suponía que debía permanecer oculta.

7. Envenenamiento de la cadena de suministro de IA

La cadena de suministro de IA introduce nuevas vías de riesgo a través de dependencias maliciosas en modelos preentrenados, conjuntos de datos y marcos de ML. Estos apuntan específicamente a desarrolladores de IA e integraciones de LLM, y son difíciles de detectar con análisis estándar de composición de software.

Debido a que las herramientas de IA en la sombra eluden por completo su proceso de evaluación, su equipo no tiene la oportunidad de evaluar la procedencia de los modelos o los datos de entrenamiento antes de que los empleados comiencen a introducir información sensible.

8. Aplicaciones de alto riesgo con controles de seguridad inadecuados

Las aplicaciones de IA en la sombra adoptadas sin la validación de TI a menudo carecen de controles de seguridad fundamentales, incluidos cifrado, autenticación multifactor, registro de auditoría y garantías de residencia de datos. Sin estos controles, los datos sensibles procesados a través de estas herramientas no tienen protección en reposo ni en tránsito.

9. Brechas en la evidencia de cumplimiento para controles específicos de IA

Su programa de cumplimiento existente probablemente genere evidencia para controles de acceso, gestión de cambios y manejo de datos. Pero cuando los auditores preguntan cómo gobierna el uso de herramientas de IA, qué datos envían los empleados a través de los mensajes de IA, o cómo monitorea el comportamiento de los agentes de IA, la mayoría de las organizaciones no tienen nada que mostrar.

Esta brecha solo aparece cuando alguien la solicita, y para entonces, el hallazgo de la auditoría ya está escrito.

10. Registro y visibilidad inadecuados

Sin una infraestructura de registro para las interacciones de IA, no puedes detectar comportamientos anómalos ni llevar a cabo investigaciones efectivas de incidentes. Un registro de auditoría inadecuado viola el Requisito 10 de PCI DSS, el requisito de controles de auditoría de HIPAA (45 CFR §164.312(b)) y SOC 2 CC7.2.

11. Agentes de IA, complementos y extensiones de navegador

Los agentes de IA, las extensiones de navegador y los complementos introducen riesgos en la capa de integración. Cada uno opera con sus propios permisos, se conecta a sistemas externos y procesa datos de maneras que son difíciles de monitorear a gran escala.

Una extensión que solicita amplios permisos puede acceder a tokens de sesión, leer el contenido de la página o exfiltrar datos a través de conexiones en segundo plano, y la mayoría de las organizaciones no tienen visibilidad sobre qué extensiones han instalado los empleados.

12. Contaminación de la propiedad intelectual y sesgo algorítmico

El uso de IA de sombra crea riesgos de propiedad intelectual, ya que los datos propietarios entrenan modelos comerciales fuera del control organizacional. Cuando los empleados copian y pegan código fuente, hojas de ruta de productos o datos de clientes en herramientas de IA no aprobadas, esa información puede ser incorporada en el entrenamiento del modelo, haciéndola potencialmente accesible a otros usuarios o competidores.

Por separado, las organizaciones enfrentan responsabilidad por sesgo algorítmico si los empleados utilizan herramientas de IA no autorizadas para decisiones de empleo o interacciones con clientes. La organización puede ser considerada responsable de resultados discriminatorios independientemente de si la dirección aprobó la herramienta, lo que convierte a la IA no autorizada en una exposición legal que se extiende mucho más allá de la seguridad de los datos.

Cómo evaluar y priorizar los riesgos de la IA en la sombra

Si su organización no tiene una evaluación de riesgos de TI formal aún, comience allí. Pero la IA en la sombra introduce riesgos que los marcos tradicionales no fueron diseñados para detectar, por lo que necesitará una capa específica para la IA.

El Marco de Gestión de Riesgos de IA de NIST proporciona esa estructura a través de cuatro funciones: Gobernar, Mapear, Medir y Gestionar. Comience clasificando las herramientas descubiertas según el riesgo de manejo de datos:

- Riesgo crítico: Herramientas que procesan datos regulados (PCI, PHI, PII). Requieren acción inmediata.

- Alto riesgo: Herramientas con acceso a datos comerciales propietarios. Requieren evaluación y controles.

- Riesgo medio: Herramientas que procesan datos internos pero no sensibles. Requieren cobertura de políticas.

- Bajo riesgo: Herramientas sin acceso a datos sensibles. Solo requieren monitoreo.

Una vez que hayas clasificado cada herramienta según el riesgo de manejo de datos, el siguiente paso es mapear esas clasificaciones contra los requisitos de cumplimiento específicos a los que está sujeta tu organización.

Aquí es donde la IA en la sombra crea la exposición de auditoría más aguda: una herramienta clasificada como "riesgo crítico" que procesa datos de titulares de tarjetas, por ejemplo, activa mandatos específicos de registro y control de acceso que no puedes cumplir si no sabes que la herramienta existe.

Para las industrias reguladas, mapee las herramientas de IA en la sombra descubiertas contra requisitos de cumplimiento específicos:

- Requisito 10 de PCI DSS exige el registro del acceso a los entornos de datos de titulares de tarjetas

- Controles de auditoría HIPAA (45 CFR §164.312(b)) requieren el seguimiento del acceso a PHI

- SOC 2 CC7.2 requiere monitorear los componentes del sistema en busca de anomalías

- Artículo 28 del GDPR requiere acuerdos de procesamiento de datos documentados con cualquier procesador que maneje datos personales

Un modelo de gobernanza centrado en la visibilidad proporciona la secuencia más práctica: detectar todas las herramientas de IA en uso, clasificarlas según el riesgo de manejo de datos, restringir las herramientas de alto riesgo y proporcionar alternativas de IA aprobadas y seguras.

Asegurando agentes de IA en la sombra, complementos e integraciones

Según el estudio de implementación de McKinsey, el 80% de las organizaciones ya han encontrado comportamientos riesgosos de los agentes de IA, incluyendo la exposición inadecuada de datos y el acceso no autorizado al sistema.

La capa de integración es donde tienes el mayor control. Aquí es donde comenzar:

- Implementar arquitectura de privilegio mínimo para agentes de IA: Restringir los permisos de los agentes solo a los sistemas y datos específicos requeridos para sus tareas definidas. Un agente de servicio al cliente debe acceder solo a datos de tickets y bases de conocimiento, no a sistemas financieros o registros de recursos humanos. Revisar y documentar cada concesión de permiso e implementar acceso limitado en el tiempo que expire automáticamente.

- Evalúa los complementos y extensiones antes de la implementación: Antes de aprobar cualquier complemento de IA o extensión de navegador, evalúa las prácticas de seguridad del proveedor, las políticas de manejo de datos y los requisitos de permisos. Busca extensiones que soliciten permisos amplios más allá de lo que su función declarada requiere, políticas de retención de datos poco claras o proveedores sin certificaciones de seguridad documentadas.

- Hacer cumplir los controles de extensiones del navegador: Implementar una lista blanca para las extensiones de navegador aprobadas a través de políticas de grupo o gestión de endpoints. Monitorear instalaciones de extensiones no autorizadas y crear alertas cuando aparezcan nuevas extensiones relacionadas con IA en los dispositivos gestionados.

- Asegure los servidores del Protocolo de Contexto del Modelo y las herramientas de LangChain: Estos puntos de integración pueden acceder a datos de producción más allá de su visibilidad de seguridad. Implemente el registro de todas las acciones de los agentes, supervise los patrones de acceso a datos que superen el comportamiento esperado y requiera una revisión de seguridad antes de conectar cualquier nueva integración a los sistemas empresariales.

- Registra las acciones del agente de manera integral:Dado que muchas empresas no pueden rastrear el uso de datos de los agentes de IA, implementa un registro detallado que capture qué datos accede cada agente, qué acciones realiza y a qué sistemas externos se conecta. Este registro es esencial tanto para la monitorización de seguridad como para la evidencia de cumplimiento.

Hacer todo esto manualmente en un entorno híbrido es donde la mayoría de los equipos se estancan. Los controles anteriores son claros, pero ejecutarlos requiere visibilidad tanto de sus datos como de sus identidades en una sola vista.

Cómo Netwrix apoya la seguridad de la IA en la sombra

La gobernanza de la IA en la sombra se descompone cuando puedes ver tus datos pero no quién los está accediendo, o cuando puedes rastrear identidades pero no qué datos sensibles están tocando. Necesitas ambas vistas a la vez, y ese es el problema que resuelve Netwrix.

La plataforma Netwrix proporciona gestión de la postura de seguridad de datos (DSPM) a través de 1Secure y descubrimiento y clasificación de datos a través de Access Analyzer, cubriendo datos sensibles en entornos híbridos, incluyendo fuentes que las herramientas nativas de Microsoft no alcanzan, como arreglos de almacenamiento NetApp y buckets de Amazon S3 a través de los más de 40 módulos de recolección de datos de Access Analyzer.

Para la IA en la sombra específicamente, 1Secure proporciona visibilidad sobre la exposición de Microsoft Copilot al informar qué datos sensibles puede acceder Copilot y presentando evaluaciones de riesgo para apoyar decisiones informadas sobre el despliegue de IA.

En el lado de la identidad, la detección y respuesta a amenazas de identidad de Netwrix (ITDR) revela picos inusuales de acceso a datos, cambios de permisos o patrones de autenticación fallidos que podrían indicar el uso de herramientas de IA en la sombra.

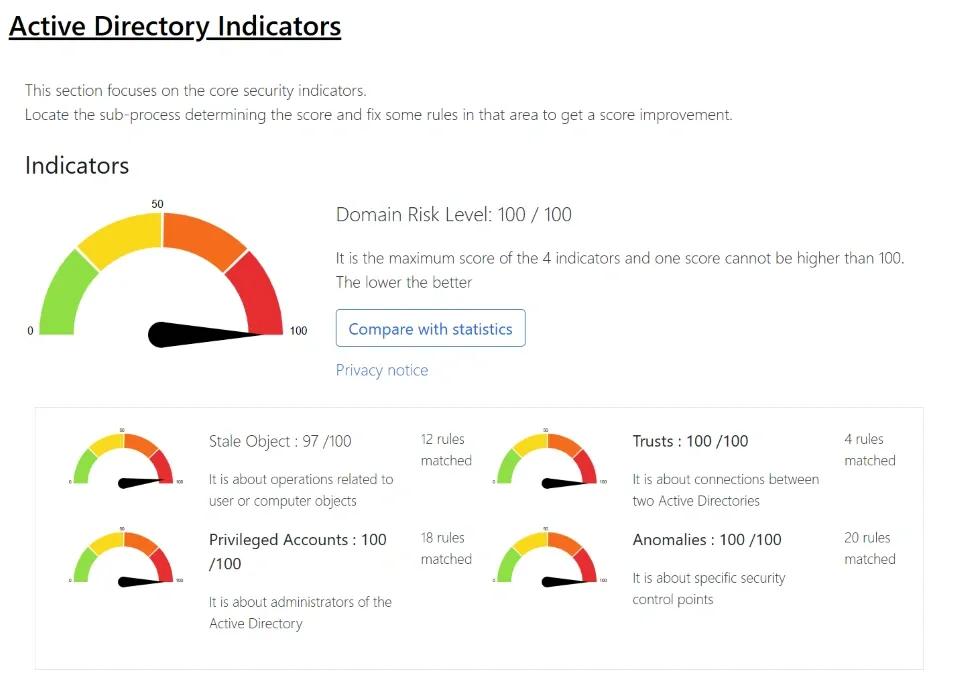

Los paneles de evaluación de riesgos destacan los problemas de higiene de identidad que hacen que la IA en la sombra sea más peligrosa. Piensa en cuentas inactivas, privilegios excesivos y brechas de sincronización entre Active Directory local y Entra ID.

Netwrix está diseñado para un rápido retorno de inversión. 1Secure ofrece resultados de alto impacto desde el primer día sin implementaciones complejas, mientras que Netwrix Auditor proporciona informes listos para usar y legibles por humanos, para que los equipos puedan comenzar a responder preguntas de auditoría sobre el acceso a datos relacionados con la IA en minutos en lugar de horas.

Los informes de cumplimiento se mapean directamente a los marcos de PCI DSS, HIPAA, SOC 2, GDPR y CMMC, por lo que la evidencia que su auditor solicita es un informe, no un ejercicio manual de recolección de evidencia.

Si su equipo necesita visibilidad sobre el riesgo de la IA en la sombra pero no puede esperar un proyecto de implementación de seis meses, necesita una plataforma que comience a ofrecer respuestas desde el primer día.Solicite una demostración de Netwrix para comenzar.

Preguntas frecuentes sobre los riesgos de seguridad de la IA en la sombra

¿Cómo deberíamos manejar a los empleados que utilizan cuentas de IA personales para trabajar?

El uso de cuentas de IA personal representa una vía significativa de exposición de datos. En lugar de enfoques punitivos, concéntrese en entender por qué los empleados prefieren cuentas personales y aborde esas brechas.

Las razones comunes incluyen un acceso más rápido, mejores características o frustración con los procesos de aprobación de herramientas empresariales. Proporcione alternativas de IA empresarial que coincidan con las capacidades de las herramientas personales, agilice su proceso de aprobación para nuevas características de IA y comunique claramente los riesgos sin crear una cultura de miedo.

¿Podemos simplemente bloquear las herramientas de IA a nivel de red?

Puedes bloquear dominios de IA conocidos en el firewall o proxy, pero eso no resolverá el problema. Nuevas herramientas de IA se lanzan constantemente, muchas operan en infraestructura compartida como AWS y Azure que no puedes bloquear de manera general, y las funciones de IA están cada vez más integradas en herramientas que ya has aprobado.

Una plataforma SaaS que su equipo utiliza a diario podría agregar un asistente de IA de la noche a la mañana sin notificarle. Bloquear también impulsa el uso en la clandestinidad: los empleados cambian a dispositivos móviles en redes personales, lo que elimina por completo su visibilidad.

¿Cuenta Microsoft Copilot como IA oculta si la hemos licenciado?

No si se ha implementado con una gobernanza intencionada, pero aún puede crear riesgos similares a la IA en la sombra. Copilot hereda los permisos que los usuarios ya tienen en su entorno de Microsoft. Si su modelo de permisos es demasiado permisivo, Copilot puede mostrar datos sensibles a los que los usuarios técnicamente tenían acceso, pero que nunca habrían encontrado manualmente.

Eso no es IA en la sombra en el sentido tradicional, pero el resultado de la exposición de datos es el mismo. Antes de implementar Copilot, audita quién tiene acceso a qué y limpia los permisos excesivos primero.

¿Cuál es la primera cosa que debo hacer si hoy no tenemos un programa de IA en la sombra?

Comience con el descubrimiento, no con la política. Escribir una política de uso aceptable antes de entender qué herramientas están utilizando realmente los empleados y por qué conduce a políticas que se ignoran.

Consulta tus registros DNS y de proxy para conexiones a dominios de servicios de IA conocidos, revisa los consentimientos de aplicaciones OAuth en Entra ID y realiza una encuesta anónima preguntando a los empleados qué herramientas de IA utilizan y qué problemas resuelven esas herramientas.

Eso te da una imagen realista para construir la gobernanza en torno a ella en lugar de un marco teórico que nadie sigue.

¿Cómo puedo argumentar a favor de la gobernanza de la IA en la sombra ante la dirección?

Enmarcarlo en términos que ya le importan a la dirección: riesgo de cumplimiento, responsabilidad por exposición de datos y preparación para auditorías. La mayoría de las juntas y equipos ejecutivos no necesitan ser convencidos de que la adopción de IA está ocurriendo.

Necesitan entender que la adopción de IA no gestionada crea brechas de evidencia que los auditores encontrarán, riesgos en el manejo de datos que los reguladores penalizarán y exposición de propiedad intelectual que los competidores podrían explotar.

Aporta ejemplos específicos de tu propio entorno si puedes, incluso anécdotas de la fase de descubrimiento, que tienen más peso que las estadísticas de la industria.

Compartir en

Aprende más

Acerca del autor

Dirk Schrader

Vicepresidente de Investigación de Seguridad

Dirk Schrader es un Resident CISO (EMEA) y VP de Security Research en Netwrix. Con 25 años de experiencia en seguridad informática y certificaciones como CISSP (ISC²) y CISM (ISACA), trabaja para promover la ciberresiliencia como un enfoque moderno para enfrentar las amenazas cibernéticas. Dirk ha trabajado en proyectos de ciberseguridad en todo el mundo, comenzando en roles técnicos y de soporte al inicio de su carrera y luego pasando a posiciones de ventas, marketing y gestión de productos tanto en grandes corporaciones multinacionales como en pequeñas startups. Ha publicado numerosos artículos sobre la necesidad de abordar la gestión de cambios y vulnerabilidades para lograr la ciberresiliencia.

Aprende más sobre este tema

Identidades no humanas (NHIs) explicadas y cómo asegurarlas

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

¿Qué es la gestión de registros electrónicos?

Expresiones Regulares para Principiantes: Cómo Empezar a Descubrir Datos Sensibles

Compartir externamente en SharePoint: Consejos para una implementación prudente