Detección de tácticas avanzadas de manipulación de procesos con Sysmon v13

Jul 6, 2023

Sysmon es un componente de la Suite Sysinternals de Microsoft, un conjunto completo de herramientas para monitorear, gestionar y solucionar problemas en sistemas operativos Windows. La versión 13 de Sysmon introdujo el monitoreo de dos tácticas avanzadas de malware: el proceso de hollowing y herpaderping. Este artículo explica qué son estas tácticas, por qué son tan peligrosas y cómo ahora puedes detectarlas utilizando Sysmon.

¿Qué son Process Hollowing y Herpaderping?

La versión 13 de Sysmon introdujo el monitoreo de dos tácticas avanzadas de malware:

- Hollowing de procesos– Se utiliza para reemplazar el código en un proceso de Windows con código malicioso, de modo que el código malicioso se ejecute bajo la apariencia de un proceso legítimo de Windows. Esta táctica ha existido durante años.

- Procesar herpaderping– Utilizado para modificar los contenidos de un proceso en disco después de que la imagen haya sido mapeada, de modo que el archivo en disco parezca ser el proceso confiable mientras el código malicioso se ejecuta en memoria. Esta es una técnica relativamente nueva.

Ambas tácticas pueden causar daños graves. Por ejemplo, supongamos que se empleó el proceso herpaderping para ejecutar Mimikatz bajo el proceso legítimo de un navegador web (por ejemplo, Google Chrome). Para el sistema operativo parecería que Google Chrome (en lugar de Mimikatz) está en ejecución — ¡y el proceso incluso tendría una firma válida de Google! Por lo tanto, un atacante que ejecute Mimikatz podría permanecer completamente indetectado a menos que se cuente con software de seguridad que esté monitoreando específicamente el proceso herpaderping.

Además, la carga útil no tiene que ser Mimikatz — los actores maliciosos podrían usar esta táctica para ejecutar lo que quieran en su red: TrickBot, Emotet, Ryuk, Mirai, etc. Por lo tanto, que Sysmon ahora pueda detectar estas tácticas es invaluable.

¿Cómo registra Sysmon 13 el Process Hollowing y el Process Herpaderping?

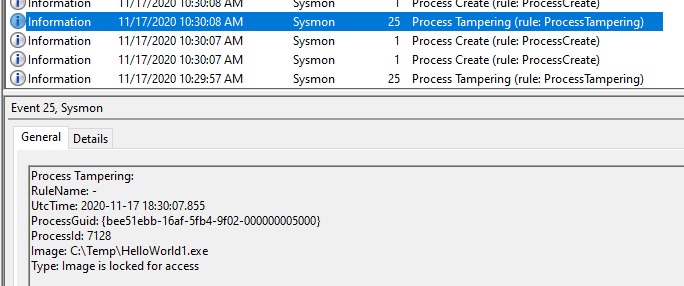

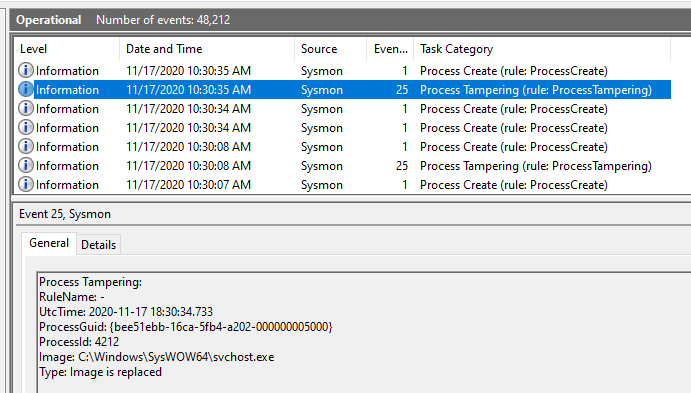

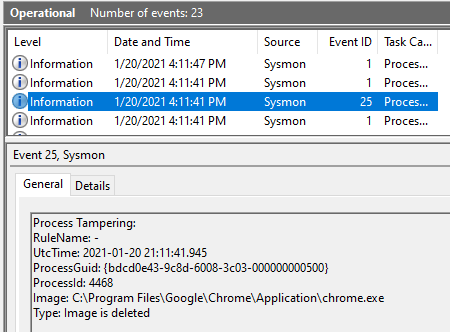

Sysmon 13 puede detectar ataques tanto de vaciado de procesos como de herpaderping. Se registran en el Visor de Eventos de Windows como Evento ID 25, Manipulación de Procesos:

Imágenes cortesía de la cuenta pública de Twitter de Mark Russinovich (autor de Sysmon a través de Sysinternals)

Configuración de Sysmon 13 para detectar el vaciado de procesos y el herpaderping de procesos

Siga los siguientes pasos para instalar Sysmon y configurar el monitoreo para la suplantación de procesos y el herpaderping de procesos:

- Descargue Sysmon, descomprima el archivo y ejecute Sysmon.exe en un símbolo del sistema elevado:

>> Sysmon.exe -i -accepteula

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Sysmon installed.

SysmonDrv installed.

Starting SysmonDrv.

SysmonDrv started.

Starting Sysmon..

Sysmon started.

- La instalación predeterminada no incluye monitoreo y registro para la manipulación de procesos (ID de evento 25), por lo que necesitamos actualizar nuestra configuración de Sysmon. Aquí hay un XML de configuración de Sysmon muy básico que incluye un filtro de evento para la manipulación de procesos; guárdelo como Sysmon.XML.

<Sysmon schemaversion="4.50">

<EventFiltering>

<ProcessTampering onmatch="exclude">

</ProcessTampering>

</EventFiltering>

</Sysmon>

- Navegue hasta el directorio que contiene el archivo en un símbolo del sistema elevado y cargue la configuración con el siguiente comando:

>> sysmon.exe -c Sysmon.xml

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Loading configuration file with schema version 4.50

Configuration file validated.

Configuration updated.

Ejemplo de Sysmon 13 detectando el proceso Herpaderping

Ahora probemos nuestra configuración.

Ejecutando un ataque de Herpaderping de proceso

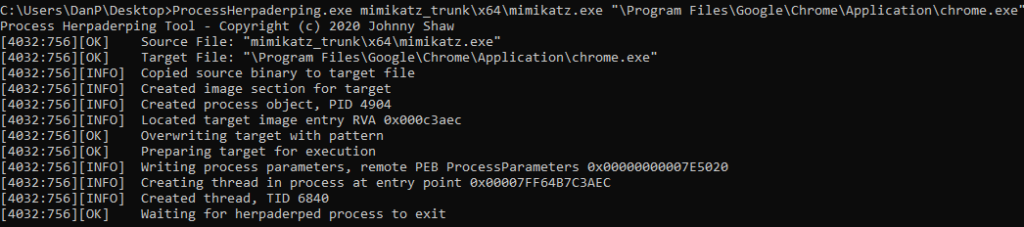

Primero, utilizaremos la técnica de proceso herpaderping encontrada here para ejecutar Mimikatz bajo la apariencia del proceso de Google Chrome (chrome.exe).

Importante: Tenga en cuenta que intentar el proceso de herpaderping puede inutilizar los procesos objetivo. Proceda con precaución y siempre pruebe técnicas de seguridad y contra malware en entornos de sandbox seguros.

Primero, descargaremos ProcessHerpaderping.exe del enlace anterior. Luego, utilizando un símbolo del sistema elevado desde el directorio que contiene ese archivo, ejecutaremos el siguiente comando:

>> ProcessHerpaderping.exe mimikatz.exe "\Program Files\Google\Chrome\Application\chrome.exe"

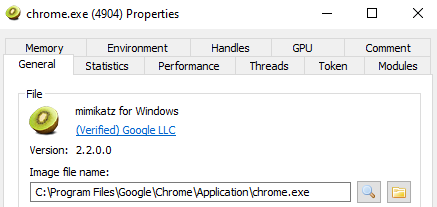

Hemos ejecutado con éxito mimikatz.exe desde dentro de chrome.exe (un proceso ampliamente confiable) y la verificación del proceso chrome.exe muestra una firma válida de Google:

Sysmon 13 detectando el ataque de proceso Herpaderping

Sin embargo, gracias a nuestra configuración de Sysmon 13, detectamos inmediatamente esta actividad maliciosa:

Esta es información extremadamente valiosa que puede enviarse a los administradores y a su herramienta de security information and event management (SIEM) a través de Windows Event Forwarding (WEF).

Desinstalando Sysmon

Si instaló Sysmon únicamente con fines de prueba, puede desinstalarlo utilizando el siguiente comando:

>> Sysmon.exe -u

System Monitor v13.01 - System activity monitor

Copyright (C) 2014-2021 Mark Russinovich and Thomas Garnier

Sysinternals - www.sysinternals.com

Stopping Sysmon.

Sysmon stopped.

Sysmon removed.

Stopping SysmonDrv.

SysmonDrv stopped.

SysmonDrv removed.

Removing service files.

Cómo Netwrix puede ayudar

Netwrix Threat Prevention es una solución de ciberseguridad poderosa que puede ayudar a proteger su organización contra tácticas avanzadas de malware. Puede identificar eficazmente ataques basados en autenticación y del sistema de archivos, abuso de cuentas privilegiadas, cambios críticos realizados en el entorno de TI, actividad indicativa de reconocimiento por parte de intrusos y mucho más. Sus capacidades sofisticadas le permiten detectar amenazas específicas, como intentos de inyectar código malicioso en el proceso LSASS ataques de inyección de Windows SSP y ataques DCSync. Al identificar y prevenir proactivamente estas amenazas, este software proporciona una defensa integral contra los ataques cibernéticos más avanzados, asegurando que los datos sensibles y los sistemas de su organización permanezcan seguros.

Compartir en

Aprende más

Acerca del autor

Joe Dibley

Investigador de seguridad

Investigador de seguridad en Netwrix y miembro del Equipo de Investigación de Seguridad de Netwrix. Joe es un experto en Active Directory, Windows y una amplia variedad de plataformas y tecnologías de software empresarial, Joe investiga nuevos riesgos de seguridad, técnicas de ataque complejas y las mitigaciones y detecciones asociadas.

Aprende más sobre este tema

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

Crear usuarios de AD en masa y enviar sus credenciales por correo electrónico usando PowerShell

Cómo agregar y eliminar grupos de AD y objetos en grupos con PowerShell

Atributos de Active Directory: Último inicio de sesión