Expansión de equipos: Gestión de la proliferación de Microsoft Teams

Feb 12, 2026

La expansión de Teams ocurre cuando la creación de Microsoft Teams supera la gobernanza, resultando en espacios de trabajo no gestionados, propiedad poco clara y exposición de datos incontrolada. Dado que cada equipo genera un Grupo de Microsoft 365 y servicios conectados, la expansión aumenta el riesgo de acceso, complica el cumplimiento y aumenta el costo operativo. Prevenirlo requiere controles de ciclo de vida, aplicación de propiedad y visibilidad a través de Teams, SharePoint e identidad.

La proliferación de equipos es uno de los riesgos de seguridad más pasados por alto en los entornos de Microsoft 365. Cuando todos sus empleados pueden crear equipos a demanda, sin aprobación, convenciones de nombres o políticas de expiración, el resultado son cientos de espacios de trabajo no gobernados sin una propiedad clara, con nombres inconsistentes y datos dispersos.

Esa brecha de gobernanza crea un riesgo medible. El Informe sobre Tendencias de Ciberseguridad de Netwrix 2025 encontró que los errores o la negligencia de los usuarios empresariales se han clasificado entre los tres principales desafíos de seguridad durante tres años consecutivos.

La expansión de equipos es un ejemplo clásico de cómo se manifiesta ese riesgo: decisiones de colaboración bien intencionadas que, sin límites, crean exposición a la seguridad y al cumplimiento en toda la organización.

Resumen:

La proliferación de Teams ocurre cuando la creación de Microsoft Teams supera la gobernanza, lo que resulta en espacios de trabajo no gestionados, propiedad poco clara y exposición de datos incontrolada. Dado que cada equipo genera un Grupo de Microsoft 365 y servicios conectados, la proliferación expande el riesgo de acceso, complica el cumplimiento y aumenta el costo operativo. Prevenirlo requiere controles de ciclo de vida, aplicación de propiedad y visibilidad a través de Teams, SharePoint e identidad.

¿Qué es la expansión de Microsoft Teams y por qué ocurre?

La expansión de Microsoft Teams es la proliferación incontrolada de equipos, canales y contenido en su entorno de Microsoft 365. Va más allá de tener demasiados equipos. Es lo que sucede cuando la tasa de creación de equipos supera la capacidad de una organización para rastrear la propiedad, hacer cumplir los controles de acceso e inventariar los datos dentro de cada espacio de trabajo.

El problema se agrava rápidamente porque Teams no existe en aislamiento. Cada equipo crea un Grupo de Microsoft 365 subyacente, un sitio de SharePoint, un buzón compartido y un cuaderno de OneNote. Esa proliferación crea una verdadera exposición a la seguridad y el cumplimiento, no solo desorden digital.

¿Entonces, por qué sucede esto? Microsoft 365 permite la creación de Teams por defecto, y la plataforma se envía sin un flujo de trabajo de aprobación, sin requisitos de nomenclatura y sin políticas de expiración. A partir de ahí, cuatro factores impulsan la expansión más profundamente en el entorno:

- Los valores predeterminados permisivos crean la base: La creación de grupos de Microsoft 365 está habilitada para todos los usuarios desde el principio. No hay un mecanismo de aprobación nativo, no hay aplicación de políticas de nombres y no hay gestión automática del ciclo de vida a menos que lo configures tú mismo.

- La pandemia aceleró todo: Cuando las organizaciones se apresuraron a habilitar el trabajo remoto en 2020, los equipos de TI priorizaron hacer funcionar Teams en lugar de gobernarlo. Esa expansión heredada de 2020-2021 a menudo permanece sin abordar.

- Los requisitos de experiencia técnica crean barreras: El Centro de Administración de Teams no puede restringir la creación de equipos. Ese control de gobernanza reside en Microsoft Entra ID PowerShell y el centro de administración de Entra. Las organizaciones que carecen de experiencia en PowerShell pueden utilizar plataformas de gobernanza de terceros que proporcionan automatización basada en plantillas sin requerir conocimientos de scripting.

- La visibilidad inadecuada agrava el problema:Los informes de uso nativos muestran datos de actividad limitados solo para los últimos 28 días. No hay informes nativos para equipos inactivos o abandonados. No puedes solucionar lo que no puedes ver, y las herramientas nativas de Microsoft dejan importantes brechas de visibilidad.

Estas causas raíz no solo crean dolores de cabeza operativos. Crean una exposición concreta en seguridad, cumplimiento y financiera que empeora cuanto más tiempo se ignore la expansión.

Señales de que su organización tiene un problema de expansión de Teams

Si alguno de los siguientes suena familiar, es probable que el descontrol ya se haya apoderado:

- Equipos sin propietarios activos: Los equipos sin propietario, o los equipos con cinco o más propietarios, han diluido la responsabilidad hasta el punto en que nadie es realmente responsable de lo que hay dentro de ellos.

- Sin actividad en más de 90 días: Los equipos inactivos sin una estrategia de archivo para proyectos completados indican políticas de ciclo de vida faltantes. Cada equipo inactivo aún tiene permisos y datos.

- Acceso no controlado de invitados:Una actualización de Teams de noviembre de 2025 (MC1182004) permitió a los usuarios iniciar chats con cualquier dirección de correo electrónico por defecto. Si no has auditado las políticas de acceso de invitados recientemente, los usuarios externos pueden tener más acceso del que te das cuenta.

- Nombres duplicados e inconsistentes: Múltiples equipos con nombres similares, etiquetas genéricas como "Proyecto" o "Prueba," y equipos que carecen de contexto en sus descripciones indican la falta de estándares de nomenclatura.

- No se han configurado políticas de expiración: Si los equipos persisten indefinidamente independientemente del uso, cada equipo de proyecto completado permanece activo y accesible, ampliando su superficie de ataque y complicando las auditorías de cumplimiento.

- Creación de equipos sin restricciones: Si no has configurado restricciones de creación a través de Microsoft Entra ID, cada usuario puede crear nuevos equipos sin supervisión. Esta es la configuración predeterminada Microsoft 365 y la mayoría de las organizaciones nunca la cambian.

Los riesgos comerciales y de seguridad de la expansión de Teams

Los entornos de equipos no gobernados crean riesgos en la exposición a la seguridad, fallos de cumplimiento y costos operativos. Cada uno de ellos se suma a los otros, y juntos hacen un caso para tratar la expansión como un problema de seguridad en lugar de una tarea de mantenimiento de TI.

1. Exposición de seguridad

El riesgo más inmediato es el acceso no autorizado. Cuando los equipos proliferan sin supervisión, la gestión de membresías se descompone. Los exempleados mantienen el acceso, los usuarios invitados permanecen indefinidamente y las asignaciones de permisos se acumulan sin eliminación correspondiente. El resultado es control de acceso el aumento de privilegios que empeora con cada equipo no gestionado.

Ese problema de acceso alimenta un problema de visibilidad de datos. PHI, PII, Información Controlada No Clasificada (CUI) y registros financieros se dispersan entre equipos no controlados, lo que hace imposible un inventario centralizado.

Las herramientas nativas de Microsoft pueden mostrarte lo que hay dentro de un equipo específico, pero no proporcionan los registros de auditoría necesarios para localizar datos sensibles en cientos de equipos proliferados y sus sitios de SharePoint asociados.

Mientras tanto, la creación de equipos no gobernados crea efectivamente TI en la sombra dentro de una plataforma que se supone que debe ser gestionada. Los empleados no están actuando de manera maliciosa, pero cuando cualquiera puede crear un espacio de trabajo y almacenar datos sin supervisión de TI, están eludiendo los controles que se establecieron precisamente para este tipo de riesgo.

2. Fallos de cumplimiento

La expansión de equipos crea exposición a través de múltiples marcos regulatorios:

- HIPAA: Cuando PHI termina en equipos no monitoreados, las organizaciones pierden la capacidad de hacer cumplir el acceso de menor privilegio a la información de salud protegida. Si ocurre una violación, el requisito de notificación de 60 días asume que puedes identificar dónde vive PHI, y en cientos de equipos no gobernados, no puedes.

- SOC 2:Los auditores esperan evidencia de que los controles de acceso se aplican de manera consistente en su entorno. La expansión de equipos crea exactamente el tipo de inconsistencia que están buscando: espacios de trabajo con membresía no gestionada, sin responsabilidad de propiedad y sin un rastro de auditoría que muestre quién accedió a qué.

- CMMC 2.0: Para los contratistas de defensa, la expansión socava las prácticas de control de acceso que evalúan los evaluadores. Si su entorno de Teams no puede demostrar un acceso controlado a la Información No Clasificada Controlada, esa brecha puede costarle la elegibilidad para el contrato.

- GDPR: Los equipos proliferados retienen datos personales más allá de lo necesario, lo que hace que el cumplimiento del "derecho al olvido" sea prácticamente imposible cuando no puedes localizar todas las instancias de los datos de una persona.

eDiscovery agrava estos riesgos de cumplimiento. Microsoft Teams admite eDiscovery a través de Microsoft Purview, pero la expansión lo hace operativamente impracticable.

La búsqueda de contenido se vuelve exponencialmente difícil entre cientos de equipos no gestionados, identificar espacios de trabajo para la retención legal se vuelve casi imposible, y el monitoreo de cumplimiento de comunicación no puede escalar.

3. Costos operativos y financieros

Los riesgos de seguridad y cumplimiento reciben la mayor atención, pero la expansión también crea una carga constante sobre los recursos de TI. Cada equipo no gobernado es un espacio de trabajo que alguien eventualmente tiene que triage:

- Determinando la propiedad

- Evaluando si contiene datos sensibles

- Decidiendo si archivar o eliminarlo

Esa triage no ocurre de manera proactiva en la mayoría de las organizaciones, por lo que se acumula hasta que una auditoría de cumplimiento o un incidente de seguridad obliga a abordar el problema, momento en el cual la limpieza se convierte en una emergencia en lugar de un proceso rutinario.

Los costos de almacenamiento se acumulan en segundo plano. Cada equipo genera un sitio de SharePoint asociado, y los equipos inactivos retienen archivos, historial de chat y documentos compartidos indefinidamente a menos que existan políticas de expiración o retención.

Las organizaciones con cientos de equipos huérfanos están pagando por almacenamiento que no tiene ningún propósito comercial y crea una responsabilidad que no han tenido en cuenta.

Luego está el costo de descubrimiento. Cuando los equipos legales o de cumplimiento necesitan buscar en un entorno no gobernado durante litigios o investigaciones regulatorias, los costos de procesamiento de eDiscovery aumentan con el número de espacios de trabajo involucrados.

Lo que debería ser una búsqueda dirigida se convierte en una amplia revisión a través de cientos de equipos con nombres inconsistentes, propiedad poco clara y sin clasificación de datos. Esa ineficiencia se traduce directamente en horas facturables, plazos retrasados y mayor exposición durante el proceso de descubrimiento en sí.

Cómo prevenir la expansión de nuevos Teams

Los controles de gobernanza para la creación, nombramiento y expiración de Teams se encuentran a nivel de Microsoft Entra ID, no en el Centro de administración de Teams. Hacer la prevención correctamente significa configurar cuatro cosas a nivel de directorio.

Restringir la creación de equipos

Utilice Microsoft Entra ID PowerShell o el centro de administración de Entra para crear un grupo de seguridad dedicado que contenga a todos los usuarios autorizados para crear equipos. Luego, configure la configuración a nivel de directorio para limitar la creación a ese grupo. El módulo AzureADPreview llegó al final del soporte el 30 de marzo de 2025, por lo que Microsoft ahora recomienda el SDK de Microsoft Graph PowerShell para soporte a largo plazo.

Evite restricciones generales que creen cuellos de botella en TI. El objetivo es canalizar la creación a través de usuarios que entiendan sus convenciones de nomenclatura y requisitos de clasificación de datos, no eliminar por completo la colaboración de autoservicio.

Implementación de políticas de nomenclatura

Configura políticas de nomenclatura en Microsoft Entra ID (Centro de administración de Entra → Grupos → Política de Nomenclatura). Utiliza cadenas fijas o atributos dinámicos como [Department], [Company] o [Office] para hacer cumplir una nomenclatura consistente en todas las cargas de trabajo de Microsoft 365 Groups, incluidos Teams, Outlook, SharePoint, Planner y Viva Engage.

Una nomenclatura consistente hace más que mejorar la organización. Hace que la delimitación de auditorías, las búsquedas de cumplimiento y las decisiones sobre el ciclo de vida sean prácticas a gran escala. Cuando los equipos siguen patrones de nomenclatura predecibles, identificar la propiedad, el propósito y el nivel de sensibilidad se vuelve sencillo.

Configurando políticas de expiración

Establezca políticas de expiración a través de Microsoft Entra ID (Grupos → Expiración) para expirar automáticamente los equipos después de un período definido, típicamente 365 días. Los equipos con uso activo se renuevan automáticamente alrededor de 35 días antes de la expiración, por lo que los equipos productivos no se ven afectados. Todos los propietarios de equipos reciben notificaciones de renovación a los 30 días.

Este es el control más efectivo contra la acumulación de expansión. Sin expiración, cada equipo de proyecto completado persiste indefinidamente, acumulando permisos y datos que nadie gobierna activamente.

Haciendo cumplir los requisitos de propiedad

La propiedad es la base de todo otro control de gobernanza. Sin un propietario responsable, las políticas de nombramiento no se aplican, las renovaciones de expiración no se evalúan y no se toman decisiones sobre datos sensibles.

Requiere un mínimo de dos propietarios para todos los equipos. Implementa revisiones trimestrales de propiedad utilizando Microsoft Entra ID Access Reviews y define procedimientos de escalación para asignar nuevos propietarios cuando los propietarios actuales abandonen la organización.

Cómo limpiar la expansión existente de Teams

Las políticas de gobernanza previenen la nueva expansión, pero no abordan los equipos que ya existen sin supervisión. Un proceso de limpieza estructurado avanza a través de cinco fases.

Fase 1: Evaluación de inventario

Comience exportando un inventario completo de su entorno actual de Teams, incluidos los nombres de los equipos, el estado de propiedad, los niveles de actividad y la configuración de visibilidad. Identifique candidatos para limpieza en función de:

- Inactividad: Equipos sin actividad durante 90-180 días

- Falta de propiedad: Equipos sin propietario activo o sin propietario en absoluto

- Duplicados: Múltiples equipos con nombres similares o idénticos

- Equipos de un solo miembro: Espacios de trabajo creados pero nunca utilizados para colaboración

Fase 2: Comunicación con las partes interesadas

Notifique a los propietarios de los equipos inactivos, establezca cronogramas de limpieza (normalmente un aviso de 30 a 60 días) y proporcione procesos claros para que los propietarios renueven o justifiquen la conservación de sus equipos. La comunicación es crítica, ya que eliminar equipos sin aviso crea fricción organizacional y socava la confianza en la gobernanza de TI.

Fase 3: Archivando equipos inactivos

La archivación convierte a los equipos en solo lectura mientras preserva todo el contenido. Para las industrias reguladas, la archivación debe ser su acción predeterminada en lugar de la eliminación inmediata. Los equipos archivados retienen sus datos para fines de cumplimiento mientras los eliminan de la colaboración activa y previenen la acumulación de permisos adicionales.

Fase 4: Eliminando equipos innecesarios

La eliminación debe ocurrir solo después de confirmar que:

- No se aplican políticas de retención

- Los datos no tienen valor de cumplimiento

- No existen retenciones legales

- Los datos necesarios han sido exportados

- Se ha obtenido la aprobación de las partes interesadas

Los equipos eliminados entran en un estado de eliminación suave de 30 días antes de la eliminación permanente, proporcionando una ventana de recuperación si algo fue eliminado prematuramente.

Fase 5: Configuración de políticas de retención

Configura políticas de retención para los mensajes y chats del canal de Teams a través de Microsoft Purview antes de comenzar la eliminación a gran escala. La duración de la retención debe alinearse con tus requisitos regulatorios. Sin estas políticas en su lugar, los esfuerzos de limpieza corren el riesgo de eliminar accidentalmente datos que tienen valor de cumplimiento.

Una vez que se complete la limpieza, el desafío continuo es mantener la gobernanza sin un esfuerzo manual constante. Las políticas de expiración, las revisiones de propiedad y las restricciones de creación cubiertas en la sección de prevención anterior evitan que la expansión se reconstruya.

Cómo Netwrix apoya la gobernanza de Teams

Las políticas de gobernanza y los scripts de limpieza abordan el lado estructural de la expansión de Teams. Pero el desafío más profundo es la visibilidad:

- Saber quién tiene acceso a qué datos en cientos de equipos y sus sitios de SharePoint asociados

- Detectando cuando los permisos se desvían

- Produciendo evidencia de auditoría que los reguladores realmente aceptan

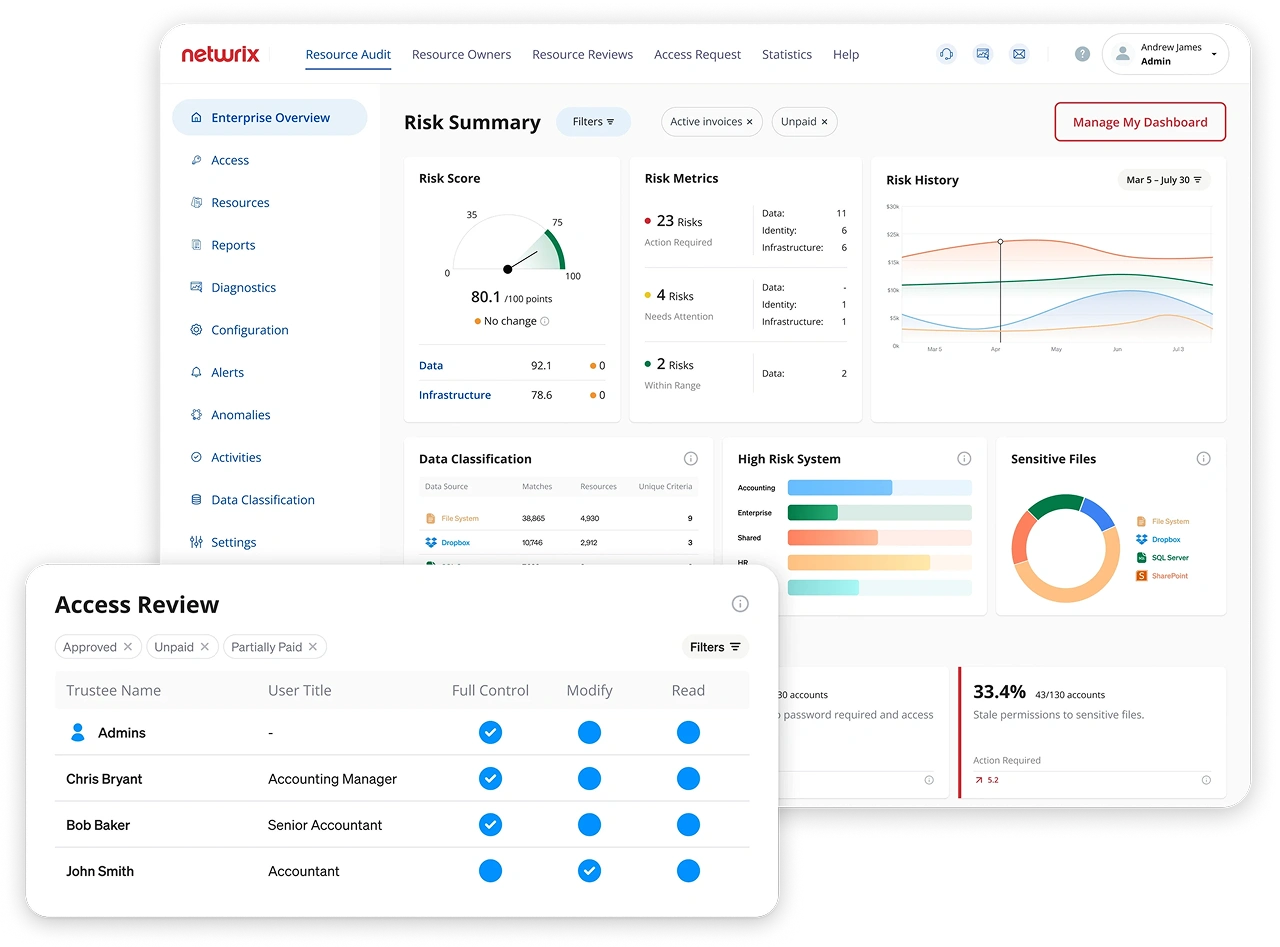

Esa es la brecha que las herramientas nativas de Microsoft dejan abierta, y donde Netwrix encaja. Netwrix 1Secure ofrece visibilidad en su entorno de Microsoft 365 desde el primer día sin implementaciones complejas. Para SharePoint Online, 1Secure rastrea la actividad de acceso a datos, revela ubicaciones de datos sensibles y monitorea los cambios de permisos en su entorno de colaboración.

Los paneles de evaluación de riesgos destacan los problemas que crea la expansión de Teams: permisos excesivos, acceso abierto a datos sensibles, cuentas inactivas con acceso persistente y configuraciones de permisos que violan la política organizacional. Las recomendaciones de remediación basadas en IA ayudan a los equipos a priorizar qué arreglar primero.

Netwrix Auditor proporciona la auditoría profunda y centrada en el cumplimiento que requieren las industrias reguladas. Con una implementación rápida y informes disponibles en pocas horas, Auditor ofrece registros de auditoría en Teams, SharePoint, Active Directory y servidores de archivos. La búsqueda interactiva similar a Google permite a los investigadores responder "quién accedió a qué, y cuándo" en todo su entorno, no solo en un equipo a la vez.

Los mapeos de cumplimiento predefinidos para HIPAA, SOC 2, GDPR, PCI DSS y CMMC significan que la preparación de auditorías se convierte en la obtención de informes en lugar de recopilar evidencia manualmente.

Para el acceso privilegiado dentro de su entorno de Microsoft 365, Netwrix Privilege Secure proporciona aprovisionamiento justo a tiempo que elimina los privilegios de administrador permanentes, con grabación de sesiones para auditorías.

La mayoría de las organizaciones no carecen de intención de gobernanza. Carecen de la capacidad para ver lo que está sucediendo en su entorno de Teams con suficiente claridad para actuar al respecto. Netwrix cierra esa brecha sin añadir complejidad a un equipo de seguridad ya estirado.

Reserva una demostración para ver Netwrix en acción y descubrir cuán rápido puedes pasar de un descontrol no gobernado a un control auditable.

Preguntas frecuentes sobre la expansión de Teams

¿Cómo puedo hacer el caso de negocio para la gobernanza de Teams ante la dirección?

Comience con una auditoría interna de inventario para cuantificar su expansión actual: número total de miembros del equipo, porcentaje sin propietarios activos y número inactivos durante más de 90 días. Mapee esos hallazgos a los requisitos específicos de su marco de cumplimiento (HIPAA, SOC 2, CMMC) y calcule la exposición a costos por posibles fallos de auditoría u obligaciones de notificación de violaciones.

Enmarcar la gobernanza como reducción de riesgos y ahorro de costos operativos, no como un proyecto de infraestructura de TI.

¿Cómo deberíamos manejar a los invitados externos en entornos de Teams dispersos?

Comience auditando sus políticas actuales de acceso de invitados, especialmente si no las ha revisado desde la actualización que permitió a los usuarios chatear con cualquier dirección de correo electrónico por defecto.

Ejecute un informe de usuario invitado a través de Microsoft Entra ID para identificar cuentas externas, luego verifique a qué equipos pertenecen y si esos equipos contienen datos sensibles. Elimine el acceso de invitado que ya no sea necesario y configure la expiración del acceso de invitado a través de las Revisiones de Acceso de Entra ID para evitar que el mismo problema se repita.

¿Afecta la expansión de Teams a la seguridad de Microsoft Copilot?

Sí, y esta es una preocupación cada vez más urgente. Microsoft Copilot puede mostrar contenido de cualquier entorno de Teams y de cualquier sitio de SharePoint al que un usuario tenga acceso. La expansión significa que los usuarios a menudo tienen acceso a equipos a los que no deberían, lo que significa que Copilot puede exponer datos sensibles que esos usuarios nunca debieron ver. Gobernar la expansión de Teams es un requisito previo para un despliegue seguro de Copilot.

¿No interrumpirán las políticas de gobernanza a los equipos que están siendo utilizados activamente?

No. Las políticas de expiración renuevan automáticamente los equipos que muestran un uso activo, por lo que los equipos productivos no se ven afectados. Los controles de gobernanza descritos en este artículo se dirigen a equipos inactivos, huérfanos y no gobernados, mientras que la colaboración activa se deja intacta.

La interrupción más común proviene de no tener políticas: los usuarios no pueden encontrar el equipo adecuado, crean duplicados y pierden el rastro de dónde se encuentra la información.

Preguntas frecuentes sobre la expansión de Teams

Compartir en

Aprende más

Acerca del autor

Dirk Schrader

Vicepresidente de Investigación de Seguridad

Dirk Schrader es un Resident CISO (EMEA) y VP de Security Research en Netwrix. Con 25 años de experiencia en seguridad informática y certificaciones como CISSP (ISC²) y CISM (ISACA), trabaja para promover la ciberresiliencia como un enfoque moderno para enfrentar las amenazas cibernéticas. Dirk ha trabajado en proyectos de ciberseguridad en todo el mundo, comenzando en roles técnicos y de soporte al inicio de su carrera y luego pasando a posiciones de ventas, marketing y gestión de productos tanto en grandes corporaciones multinacionales como en pequeñas startups. Ha publicado numerosos artículos sobre la necesidad de abordar la gestión de cambios y vulnerabilidades para lograr la ciberresiliencia.

Aprende más sobre este tema

Microsoft Entra ID: Lo que los equipos de seguridad necesitan saber

RBAC frente a ABAC: ¿Cuál elegir?

Las 11 principales soluciones de gestión de identidad y acceso (IAM) para tu empresa

Una inmersión profunda en los roles y permisos de NetSuite

Cómo encontrar su NetSuite Account ID