Guía de 3 pasos para prevenir la escalada de privilegios

Mar 23, 2017

Con el año pasado ya superado, los analistas han examinado la lista de vulnerabilidades de Microsoft. Lo que no debería sorprender a nadie es que el 94% de los boletines de seguridad con una calificación crítica podrían haberse mitigado eliminando los privilegios administrativos. El 100% de los boletines críticos de Internet Explorer/Microsoft Edge se mitigaron eliminando los privilegios administrativos. Hay pocos casos legítimos para que las credenciales de privilegio se utilicen de manera interactiva en cualquier entorno de Microsoft. Esto es especialmente cierto teniendo en cuenta las muchas mejoras realizadas desde Windows Server 2012.

Pregúntese esto – ¿algún usuario (incluyendo al personal de TI o administrativo) utiliza cuentas administrativas para tareas rutinarias? Si respondió que sí (o no está 100% seguro), está en riesgo. Como en muchos entornos, probablemente ha asegurado a los usuarios estándar pero ha elevado las cuentas de personal importante. Las cuentas de TI en su entorno probablemente usan credenciales elevadas regularmente. Esto puede incluir iniciar sesión en su computadora de uso diario y utilizar aplicaciones críticas y programas triviales (como un navegador web o correo electrónico). Otros riesgos pueden incluir cuentas compartidas y contraseñas comunes en varias cuentas.

Contenido relacionado seleccionado:

En este artículo, le proporcionamos una guía de 3 pasos para prevenir la escalada de cuenta de privilegio.

Paso #1: Admitir que IT puede ser un pasivo

Si sus empleados ya utilizan cuentas estándar, sus cuentas administrativas podrían ser la mayor vulnerabilidad en su dominio. No importa cuán diligente, inteligente o consciente sea. Un solo error, como usar credenciales de administrador de dominio en una estación de trabajo infectada, puede ser su perdición. Las cuentas utilizadas por TI son las llaves del reino; son objetivos principales para los atacantes.

Mitigar este riesgo es fácil si sigues tres reglas:

- Suponga que su entorno ya está comprometido. Las soluciones que implemente deben estar reforzadas para prevenir un mayor compromiso

- El administrador de dominio (o usuarios con permisos delegados extensos) debería usarse de manera interactiva raramente

- Tenga cuidado con los administradores ocultos. Estos incluyen:

- La cuenta de administrador local en estaciones de trabajo y servidores

- Cuentas de servicio con contraseñas débiles o invariables

- Cuentas elevadas compartidas (preste atención a lo que utiliza su departamento)

Conocer estas reglas ayudará. Debes tener soluciones reales que fortalezcan tu posición y cierren las vías de escalada de privilegios.

Paso #2: Prevención de Escalaciones de Cuentas Privilege

Microsoft has a tool for each of the rules listed above. The first tool, which includes accompanying concepts, is known as Privileged Access Management (PAM). PAM provides a way to securely delegate and manage Directory Services. The underlying technology for PAM consists of improvements in AD and Microsoft Identity Manager (MIM). When configuring PAM, you will create a trusted forest. Due to the way MIM implements this forest, it is hardened and known to be uncompromised.

Common account/group SID allows you to securely escalate permissions and interact with objects. The concept is similar to the MDOP tool, Advanced Group Policy Management. MIM handles the underlying workflow that includes time-sensitive security group memberships. Although this method may sound extreme, it is very easy to maintain. It is also the only 100% proven solution to prevent a previous compromise from bypassing any new security layers. PAM addresses the first rule listed in the previous section.

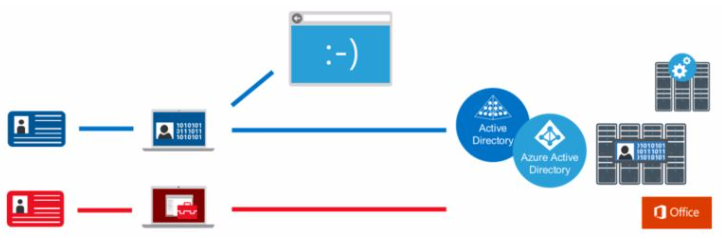

The second tool available is the Privileged Access Workstation (PAW) model. PAW provides a clean channel for administration. This is accomplished by using a highly secure and dedicated administrative machine. In the illustration below, a single administrator has two channels for his or her job duties. The top channel is through a PAW and only allows access to directory services through a dedicated user credential. That credential access should be managed through PAM. The second channel is used for other daily tasks, such as those involving Office applications.

Se pueden ahorrar recursos designando la máquina física del administrador como el canal PAW y ejecutando una VM encima de ella para otras tareas diarias. Microsoft especifica ese orden exacto si decides incorporar VMs en la infraestructura PAW.

El mayor beneficio de PAW se realiza para los administradores de AD (incluyendo Azure AD). Al implementar PAW, diríjase primero a estas cuentas, ya que son el premio máximo para los atacantes. Después de que las cuentas estén en el modelo de PAW, otros administradores de servicios globales deben ser migrados. Esté atento al personal no TI que debería estar en un PAW. Microsoft enumera a los siguientes empleados como posibles objetivos:

- Datos clasificados o preanunciados

- Personal que gestiona servicios de alta visibilidad (como las cuentas de redes sociales de una empresa)

- Trabajador con acceso a secretos comerciales o datos que pronto estarán protegidos

Si piensa que una cuenta podría beneficiarse del modelo PAW, es una apuesta segura que debería migrarse a él.

La herramienta definitiva para prevenir la escalada de cuentas también aborda nuestra tercera regla: el administrador oculto. El ejemplo más obvio es el administrador local predeterminado. De acuerdo con las mejores prácticas de Privileged Access Management, esa cuenta debería estar deshabilitada. Muchas organizaciones siguen esa recomendación pero establecen la contraseña del administrador local con el mismo valor en todo el dominio. En términos de acceso a estaciones de trabajo, esto es equivalente a una cuenta de administrador de dominio. Una máquina comprometida pone en riesgo a todas las máquinas.

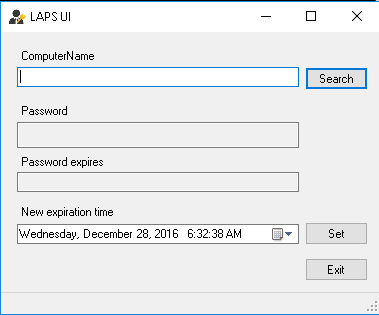

Local Administrator Password Solution (LAPS) es la herramienta gratuita de gestión de contraseñas para cuentas de usuario locales de Microsoft. Es un reemplazo (y mejora) de la extensión de preferencias de política de grupo de usuarios locales insegura.

LAPS funciona a través de una nueva Group Policy Client Side Extension (CSE). Esta CSE debe instalarse en cada estación de trabajo y servidor. El administrador de Active Directory o Group Policy configura los ajustes mínimos de seguridad de contraseña a través de la plantilla administrativa de LAPS. Cuando se procesa la política de grupo en un cliente, la extensión de LAPS realiza lo siguiente:

- Verifica la expiración de la contraseña en la cuenta local gestionada consultando un atributo de cuenta de máquina de AD

- Genera y valida una contraseña de cuenta (si la contraseña ha caducado)

- Almacena esa contraseña en un atributo confidencial en la cuenta de computadora de Active Directory. La nueva fecha de expiración de la contraseña se escribe en un atributo separado.

- Cambia la contraseña del usuario local por el valor generado

De acuerdo con Privileged Access Management (PAM), se puede delegar de manera segura el permiso para leer la contraseña del usuario local. Incluso se proporciona una herramienta de interfaz de usuario para la búsqueda de contraseñas.

Aunque LAPS ofrece una solución elegante para un usuario local, aún debe estar atento a otros administradores ocultos. No es por sonar paranoico, pero siempre asuma un entorno comprometido. Esto debería preocuparle más si el entorno no se gestionó adecuadamente en el pasado.

Paso #3: Monitorear para detectar intrusos y explotaciones

Hay muchas maneras en que se pueden utilizar las cuentas comprometidas. Por su naturaleza, las cuentas privilegiadas siempre serán un objetivo para su uso y escalada. Las tres soluciones anteriores bloquean muchos vectores de ataque, pero un actor malicioso solo necesita tener éxito una vez.

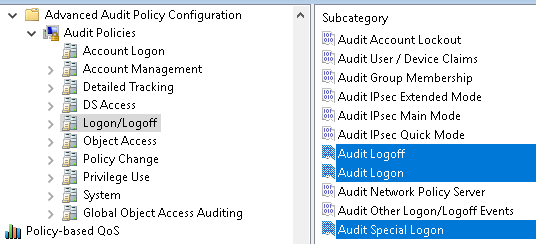

La recolección y análisis de datos es tanto tu primera como tu última línea de defensa. Servicios, como las herramientas de seguridad y compliance tools en Azure o Office 365, proporcionan agregación de eventos y alertas. Estas mismas técnicas deben aplicarse a otros servicios críticos. Cualquier acción de cuenta o intento de inicio de sesión por una cuenta privilegiada debe ser auditado y revisado en busca de anomalías. Los grupos protegidos deben ser monitoreados por group membership changes. Finalmente, los cambios por conveniencia deben ser evaluados frente al potencial de compromiso. Esto es especialmente cierto si el personal no técnico está inscrito en servicios de seguridad adicionales como el modelo PAW. Group Policy y Desired State Configuration facilitan la configuración y aplicación de políticas de seguridad.

Siguiendo la orientación de este artículo, su entorno puede ser inmunizado contra la amenaza de escalada de privilegios. Si ha integrado estas medidas de seguridad para todas las cuentas (incluyendo las de TI), seguido las tres reglas anteriores y continuado con el monitoreo, puede estar seguro de que cualquier vía de ataque es considerablemente menor.

Contenido relacionado seleccionado:

Pruebe nuestra herramienta gratuita para mantenerse al tanto de quién tiene permisos para qué en Active Directory & file shares.

Compartir en

Aprende más

Acerca del autor

Joseph Moody

Administrador de Red

Joseph es un administrador de red para un sistema de escuelas públicas y ayuda a gestionar 5,500 PCs. Es un Microsoft MVP en Cloud and Datacenter Management y un apasionado bloguero de TI.

Aprende más sobre este tema

7 mejores alternativas a CyberArk en 2026

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

Crear usuarios de AD en masa y enviar sus credenciales por correo electrónico usando PowerShell

Cómo agregar y eliminar grupos de AD y objetos en grupos con PowerShell