Una guía completa de las soluciones de IGA de hoy: características, beneficios y opciones

Sep 16, 2024

Enfrentémoslo. La gestión y seguridad de las redes de TI es mucho más compleja hoy en día. Más allá de asegurar los endpoints, los datos sensibles y el perímetro de la red, los equipos de seguridad también deben centrarse en la seguridad de identidad, la gestión de acceso y el cumplimiento normativo. No solo tienen que crear políticas de contraseñas sino proteger esas contraseñas y privilegios de acceso. Hace veinte años, nadie tenía que preocuparse por cosas como la identidad en la nube. Hoy, un mundo diferente exige un conjunto diferente de herramientas.

Las herramientas de Identity Governance and Administration (IGA) desempeñan hoy en día un papel vital en la protección de las identidades que componen su red. IGA es más que solo autenticación segura. Automatizan los procesos de Identity Management, reducen las cargas administrativas y garantizan controles de acceso adecuados. Las herramientas IGA aseguran que las tareas esenciales del ciclo de vida de la identidad, como la incorporación y el aprovisionamiento, se manejen de manera rápida y consistente. Esto no solo mejora la seguridad, sino que también aumenta la eficiencia operativa de TI y apoya el crecimiento organizacional escalable. Por esta y otras razones, las herramientas IGA se están convirtiendo en un elemento fundamental para la empresa moderna.

Lea el blog relacionado:

Razones por las que se necesita una solución de IGA

Antes de invertir tiempo en explorar diversas soluciones de IGA, podrías preguntarte si tu organización realmente necesita una. Si eres una organización digital, necesitas alguna manera de gestionar y asegurar las numerosas identidades digitales que necesitan conectarse e interactuar con tu entorno digital. Implementar una solución de IGA proporciona una visibilidad mejorada en la administración de identidades y los derechos de acceso a través de tu infraestructura de TI. Ofrece un enfoque práctico para implementar modelos de Zero Trust y acceso de Least Privilege, los cuales son esenciales en el panorama actual de la ciberseguridad. Más allá de estos beneficios fundamentales, hay varias otras razones convincentes para considerar una solución de IGA:

- Una solución de IGA ayudará a su organización a demostrar el cumplimiento con sus regulaciones de datos globales.

- IGA reduce la carga administrativa del personal de TI y agiliza los flujos de trabajo mediante la automatización de los procesos de gestión de identidad y acceso.

- IGA puede reducir los costos de soporte operativo automatizando tareas repetitivas como el aprovisionamiento, lo que ahorra tiempo y dinero, un ahorro que solo se multiplica a medida que el negocio crece.

- IGA puede escalar junto con su creciente arquitectura híbrida a medida que incorpora más recursos y servicios en la nube que expanden su superficie de ataque.

IGA vs. IAM: ¿Cuál es la diferencia?

A veces las personas se confunden entre Identity Governance and Administration e Identity Access Management (IAM), ya que ambos tratan sobre la gestión de identidades y acceso dentro de una organización. Las diferencias entre los dos comienzan con su alcance y enfoque.

- IAM se ocupa principalmente de los aspectos técnicos de Identity Management, como la autenticación (verificar que alguien es quien dice ser), la autorización (determinar a qué recursos pueden acceder) y garantizar el acceso seguro a sistemas y datos.

- IGA incluye estas funcionalidades de IAM pero se extiende más allá para incorporar la gobernanza. Esto significa que IGA se preocupa de asegurar que los derechos de acceso no solo se implementen, sino que también se monitoreen, revisen y auditen regularmente para cumplir con políticas, regulaciones y requisitos empresariales.

En resumen, mientras que IAM proporciona las herramientas y procesos para controlar el acceso, IGA asegura que estos controles sean conformes, auditables y estén alineados con la gobernanza organizacional y los requisitos regulatorios. IAM maneja el “cómo” del acceso, mientras que IGA maneja el “por qué” y “si debe continuar”.

Características clave de las herramientas de IGA

Ahora que hemos establecido la necesidad de herramientas de gobernanza y administración de identidades y las opciones disponibles hoy en día, examinemos las características que necesita tener una solución de herramienta IGA robusta.

- Capacidades de Identity Lifecycle Management que incluyen aspectos como la incorporación y provisión de usuarios, gestión de credenciales, revisiones de solicitudes de acceso y procesos de desactivación.

- Gestión automatizada de solicitudes de acceso que agiliza el proceso de solicitud, aprobación y concesión de acceso a sistemas, aplicaciones y datos.

- El aprovisionamiento y desaprovicionamiento de cuentas de usuario con la suficiente rapidez para mantener el ritmo con los cambios dinámicos de personal

- Gestión de derechos que supervisa la concesión, emisión y revocación del acceso de usuario a recursos digitales

- Control de Acceso Basado en Roles (RBAC) que gestiona el acceso de usuarios basado en roles predefinidos de manera que los permisos se restringen al acceso de menor privilegio de los roles laborales.

- Segregación de funciones (SoD) en la que las herramientas de IGA definen políticas de SoD y analizan los derechos de acceso en múltiples aplicaciones y sistemas para identificar posibles violaciones.

- La certificación y revisión de acceso significa que las herramientas de IGA automatizan el proceso de revisar periódicamente los derechos de acceso de los usuarios para garantizar el cumplimiento de las regulaciones.

- Aplicación de políticas que es automatizada y consistente

- Informes de auditoría y cumplimiento que simplifican el proceso de satisfacer los requisitos de auditoría rutinarios o bajo demanda, reduciendo la carga de informes sobre el personal de ciberseguridad.

- Capacidades de análisis y reportes que ofrecen paneles personalizables, visualizaciones y reportes detallados sobre el acceso de usuarios, niveles de riesgo y estado de cumplimiento.

Beneficios de implementar herramientas de IGA

Si bien la seguridad robusta es esencial, las empresas no pueden asignar fondos ilimitados a la ciberseguridad. Las compañías hoy en día se esfuerzan por automatizar tantos procesos comerciales como sea posible, incluyendo la ciberseguridad. Las herramientas modernas de IGA incluyen características automatizadas que simplifican la gestión de identidades y el control de acceso. Esto reduce la carga sobre los equipos de seguridad y mejora la eficiencia. Al automatizar la provisión y desactivación de cuentas de usuario, se eliminan la intervención manual y los errores humanos. Esto también libera a los equipos de seguridad para concentrarse en tareas de mayor valor. Otros beneficios de las herramientas de IGA incluyen lo siguiente:

- Seguridad mejorada: Las herramientas de IGA mejoran la seguridad y reducen los riesgos al proporcionar una mayor visibilidad en los entornos de TI. Los registros de auditoría exhaustivos y la detección de anomalías son dos ejemplos de cómo esta mayor visibilidad puede ayudar a su organización a identificar amenazas potenciales y mejorar su postura general de seguridad.

- Gestión de acceso eficiente: Se logran mayores eficiencias a través de la automatización al acelerar las tareas de gestión de acceso, lo que lleva a un ahorro significativo de tiempo que, a su vez, reduce los costos.

- Mejora del Cumplimiento y Rendimiento de Auditoría: Las herramientas de IGA facilitan la demostración del cumplimiento con extensas pistas de auditoría al simplificar las revisiones de acceso, ya sea periódicamente o bajo demanda.

- Soporte para la seguridad empresarial: Solo la automatización puede adaptarse rápidamente y de manera confiable a la escala de su negocio para garantizar prácticas de seguridad consistentes a gran escala.

- Acceso flexible para mejorar la productividad: La optimización de la gestión de cuentas de usuario significa que los empleados pueden obtener rápidamente los permisos necesarios sin excederse en privilegios.

Problemas empresariales específicos que resuelven las herramientas de IGA

Los ciberataques pueden infligir interrupciones costosas a su negocio. Además, el costo de la remediación, el análisis forense y el daño a la reputación de su marca pueden impactar significativamente en los resultados finales también. Cuando reduce el riesgo para su negocio a través de una seguridad reforzada, ahorra dinero a largo plazo. Algunas de las formas en que las herramientas de IGA reducen el riesgo incluyen la identificación y remediación del acceso inapropiado a recursos clave, así como la aplicación automatizada de políticas.

Al automatizar muchos de los procesos laboriosos de Identity Governance and Administration no solo se garantiza una aplicación de seguridad consistente, sino que también se reducen los costos operativos de estas tareas. Al proporcionar un acceso más rápido y eficiente, los empleados pueden ser productivos desde el principio y adaptarse rápidamente a nuevas responsabilidades y roles. En algunos casos, las herramientas de IGA pueden ofrecer una gestión de acceso de autoservicio que permite a los usuarios agilizar el proceso de incorporación en el mejor momento para ellos.

Para aquellas organizaciones que están sujetas a cumplimiento regulatorio o de la industria, la visibilidad centralizada de los derechos de acceso mejora el cumplimiento y el rendimiento de las auditorías. Las herramientas de IGA proporcionan rastreos de auditoría detallados e informes, permitiendo a las organizaciones rastrear quién tiene acceso a qué recursos y cómo se otorgaron esos accesos. Esto facilita a los equipos de seguridad la verificación de controles para regulaciones como HIPAA, GDPR, y SOX.

Tipos de soluciones de IGA

En términos de arquitectura, existen tres tipos principales de soluciones de herramientas IGA. La primera es una solución on-prem que requiere que el software se instale y opere dentro de la infraestructura de TI de la propia organización.

Las soluciones de herramientas de IGA basadas en la nube reducen la necesidad de una infraestructura extensa ya que residen en algún tipo de nube. Esto simplifica la implementación y elimina los costos de soporte y mantenimiento. Ofrecen una mayor escalabilidad y flexibilidad en comparación con las soluciones tradicionales en las instalaciones y proporcionan una integración más fluida con otros sistemas de TI.

Las soluciones de herramientas híbridas IGA combinan los beneficios de ambos, on-prem y basados en la nube, en un solo paquete. Esto permite a las organizaciones gestionar identidades y derechos de acceso tanto en entornos locales como en la nube. Apoyan las necesidades empresariales dinámicas permitiendo una migración gradual a la nube mientras se mantiene la infraestructura crítica local.

Consideraciones clave al implementar herramientas de IGA

Sería ideal poder basar una decisión de compra únicamente en el conjunto de características de un producto, sin embargo, como saben los responsables de decisiones de TI, hay otros factores a considerar. A menos que seas una nueva empresa emergente, tienes una red existente que probablemente incluye aplicaciones y sistemas heredados. La seguridad integral de tu empresa significa que cualquier solución de herramienta IGA propuesta debe integrarse sin problemas con tus sistemas e infraestructura actuales.

Dependiendo de la industria a la que sirve su organización, su organización debe lidiar con requisitos de cumplimiento, lo que significa que su solución propuesta debe apoyar la adhesión a los mismos. También debe incluir a los usuarios en la ecuación ya que sus experiencias tendrán una gran influencia en el éxito a largo plazo de la implementación de su herramienta IGA. Se tendrá que proporcionar capacitación que los eduque sobre cómo afectará a sus roles de trabajo y por qué es tan importante.

Debido a que las empresas son tan dinámicas hoy en día, debe elegir una solución que se adapte al crecimiento futuro, así como a las necesidades cambiantes de su organización sin la amenaza de una interrupción significativa. Como cualquier producto de TI, el soporte y la reputación del proveedor deben considerarse seriamente. Considerar todos estos factores ayudará a las organizaciones a implementar herramientas de IGA de manera efectiva, mejorando la seguridad, el cumplimiento y la eficiencia operativa.

Casos de uso de herramientas de IGA

Las empresas están migrando más servicios y aplicaciones a la nube cada día. Esto hace que la gobernanza de identidad en la nube se haya vuelto cada vez más importante ya que los administradores necesitan la capacidad de gestionar la identidad y los derechos de acceso a través de múltiples entornos en la nube. La visibilidad es un verdadero desafío en los entornos en la nube y las herramientas de IGA proporcionan las perspectivas que necesitas para entender lo que está sucediendo en todas las capas subyacentes de la nube para que puedas mantener el control. Por supuesto, muy pocas empresas son solo de nube hoy en día, lo que significa que tus herramientas de IGA deben ser capaces de gestionar entornos híbridos. Estas herramientas unifican la gobernanza de identidad a través de infraestructuras locales y en la nube, centralizando el control de acceso para ecosistemas de TI diversos.

El número de cumplimientos regulatorios sigue creciendo a medida que los organismos gubernamentales amplían los requisitos para las organizaciones que albergan información personal identificable. Las herramientas de IGA que están específicamente diseñadas para sus requisitos de cumplimiento específicos pueden ahorrarle mucho trabajo y preocupaciones extra cuando se realizan auditorías. Las soluciones de IGA hacen cumplir políticas de acceso alineadas con estas regulaciones para que su empresa siempre pueda mantener una postura conforme.

Ninguna discusión sobre casos de uso de IGA estaría completa sin reconocer el cambio drástico hacia el trabajo remoto. Las fuerzas laborales dispersas presentan desafíos únicos, por lo que sus herramientas de IGA deben proporcionar autenticación adaptativa para diversos escenarios de acceso remoto y garantizar el cumplimiento y la seguridad para los entornos de trabajo remoto.

Finalmente, hablemos sobre la tendencia hacia entornos de confianza cero. Confianza cero significa que ya no se puede confiar en la autenticación de una sola vez. Las herramientas de IGA permiten la verificación continua de las identidades de los usuarios y los derechos de acceso para que la identidad nunca se asuma en ningún momento. Debido a que el acceso privilegiado es el objetivo de cualquier actor de amenazas, los derechos de acceso se evalúan y ajustan continuamente en función de los cambios en los roles de los usuarios, el comportamiento o los niveles de riesgo

Elegir la solución de IGA adecuada

Si ha determinado que su organización necesita una solución de IGA, el siguiente paso es elegir la adecuada que satisfaga sus necesidades. Comience evaluando los niveles de riesgo asociados con diferentes identidades, ya que no todas las identidades y solicitudes de acceso representan el mismo riesgo. Una solución de IGA efectiva debe utilizar un enfoque basado en el riesgo, priorizando los puntos de acceso críticos y sensibles, permitiendo a la organización implementar controles y monitoreo más estrictos en áreas de alto riesgo, mejorando así la seguridad general. Otras consideraciones deben incluir:

- Asegúrese de que la solución pueda crecer con su organización, adaptándose al aumento de usuarios, dispositivos y datos según sea necesario.

- La solución debe ofrecer informes de cumplimiento robustos y capacidades de auditoría para ayudar a cumplir con las regulaciones específicas de la industria.

- ¿Cuántos procesos rutinarios manuales lleva a cabo su organización que podrían automatizarse para simplificar y reducir la carga administrativa de los equipos de TI y minimizar el riesgo de error humano?

- Busque características que permitan a los usuarios manejar tareas como el restablecimiento de contraseñas y solicitudes de acceso de manera independiente, mejorando la eficiencia y la experiencia del usuario.

- Considere los sistemas existentes con los que una solución IGA debe integrarse para garantizar una interoperabilidad fluida.

Al evaluar cuidadosamente estos factores, puede elegir una solución IGA que no solo satisfaga sus necesidades actuales de Identity Management, sino que también posicione a su organización para adaptarse a futuros desafíos y oportunidades.

Algunas de las principales herramientas de IGA

Dada la creciente necesidad de asegurar las identidades de los usuarios, lograr una mejor gestión de contraseñas y proteger plataformas críticas del sistema, hoy en día hay múltiples productos de solución IGA de elección. Aquí hay una breve lista de algunas de las soluciones de administración de identidad y gobernanza más prominentes disponibles.

- IBM Security Verify Governance

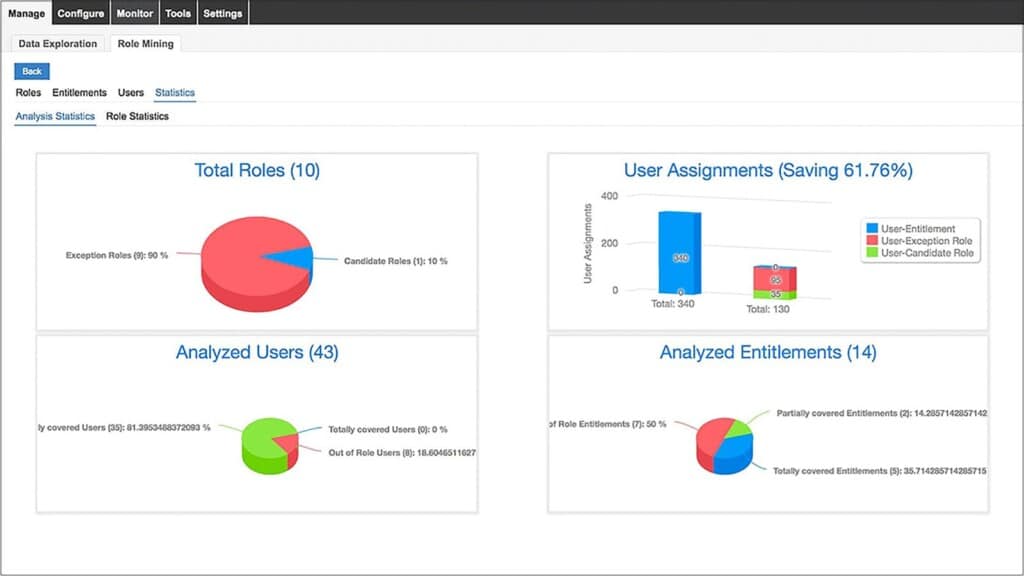

IBM Security Verify Governance es una solución integrada de Identity Management diseñada para ayudar a los equipos de TI a gestionar eficazmente las identidades, el acceso y el cumplimiento. Este conjunto de herramientas de IBM proporciona capacidades para la provisión, auditoría e informes sobre el acceso y la actividad de los usuarios a lo largo del ciclo de vida de la identidad. Los administradores pueden crear reglas centradas en el negocio para gestionar la separación de funciones mientras se agiliza la incorporación y desvinculación de empleados. También incluye características avanzadas inteligentes, incluyendo análisis de identidad, que proporcionan información sobre usuarios de riesgo, amenazas internas y anomalías de comportamiento que pueden indicar un ataque. Al automatizar los procesos laboriosos que componen el proceso típico del ciclo de vida de la identidad, los costos operativos se reducen significativamente. La captura de pantalla a continuación muestra cómo los administradores pueden realizar un análisis de roles de los roles y asignaciones de los usuarios.

- One Identity Manager

One Identity Manager es una solución integral de IGA que ayuda a reducir el riesgo y cumple con los requisitos de cumplimiento al otorgar a los usuarios el nivel exacto de acceso a datos y aplicaciones necesarios para sus roles laborales. Su solución es compatible con arquitecturas en las instalaciones, en la nube e híbridas, por lo que puede integrarse con una variedad de sistemas de TI, incluyendo servicios en la nube, aplicaciones locales y servicios de directorio. Admite la implementación de roles que se alinean con los procesos empresariales y ofrece capacidades detalladas de registro e informes para apoyar los esfuerzos de cumplimiento y auditorías. Al igual que otras soluciones modernas, proporciona información sobre los riesgos relacionados con la identidad y el estado del cumplimiento a través de análisis avanzados e informes personalizables.

- SailPoint

Si está buscando una solución para proporcionar gobernanza de identidad en sus sistemas SAP, entonces SailPoint puede ser una solución viable para usted. SailPoint ayuda a las organizaciones a gestionar identidades digitales, derechos de acceso y cumplimiento en sus entornos de TI, incluyendo sistemas SAP. La capacidad de SailPoint para integrarse con SAP ERP y otras aplicaciones SAP permite a las organizaciones consolidar todos los recursos, incluyendo SAP, en una única plataforma unificada de gobernanza. Esta integración permite una gestión de identidad y gobernanza de acceso completa y simplificada en todo el ecosistema SAP.

- Omada Identity

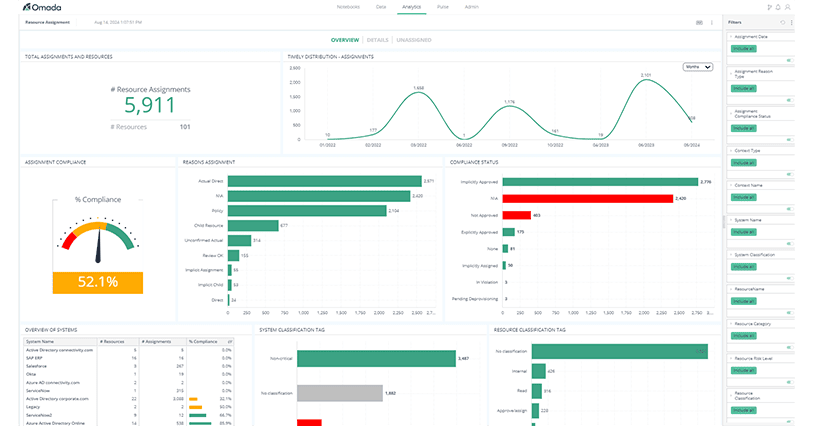

Omada Identity ayuda a las empresas a obtener una visión completa de 360 grados de todas las identidades y derechos de acceso a través de sistemas y aplicaciones híbridas para garantizar el cumplimiento de políticas y regulaciones. Su herramienta de solución IGA minimiza el riesgo identificando y desaprovisionando automáticamente cuentas huérfanas o inactivas, y centralizando la gestión de todas las identidades. Como resultado, se reduce el número de blancos fáciles para que los actores de amenazas exploten. La solución también brinda a los equipos de seguridad la capacidad de clasificar sistemas y activos basados en el riesgo, reconciliar cuentas y descubrir riesgos que solían pasar desapercibidos. A continuación, se muestra una copia de la consola de administración de Omada.

Implementación de IGA

La implementación de una solución IGA no difiere de otras implementaciones importantes. Comienza con una amplia evaluación y planificación. Esto incluye una evaluación exhaustiva de los procesos, políticas e infraestructura actuales de Identity Management de su organización. Identificar brechas, riesgos y requisitos de cumplimiento. Incluir suficientes detalles para delinear los objetivos, cronograma y recursos necesarios. Una vez que se ha establecido la base, puede avanzar con los siguientes pasos:

- Defina roles y responsabilidades para los usuarios dentro de la organización, aplicando el principio de menor privilegio para asegurar que los usuarios tengan acceso solo a los datos y aplicaciones necesarios para sus funciones laborales.

- Investigue y evalúe cuidadosamente las opciones de proveedores de IGA para encontrar la solución que mejor se alinee con las necesidades de su organización.

- Después de la instalación, integre la nueva solución IGA con su infraestructura TI existente para asegurar que los datos de los usuarios permanezcan consistentes y actualizados en todas las plataformas.

- Desarrolle e implemente políticas para la gobernanza de identidades, incluyendo la creación de cuentas, la gestión de contraseñas, las solicitudes de acceso y el monitoreo de actividad de, y utilice la solución IGA para hacer cumplir estas políticas de manera efectiva.

- Proporcione capacitación a los empleados y al personal de TI sobre el uso de la solución IGA y la importancia del cumplimiento.

- Implemente un monitoreo continuo de las actividades de los usuarios y los patrones de acceso para detectar y responder a anomalías o posibles amenazas de seguridad.

- Revise y actualice periódicamente las políticas y controles de acceso para adaptarse a los cambios en la organización y a las amenazas de seguridad que evolucionan.

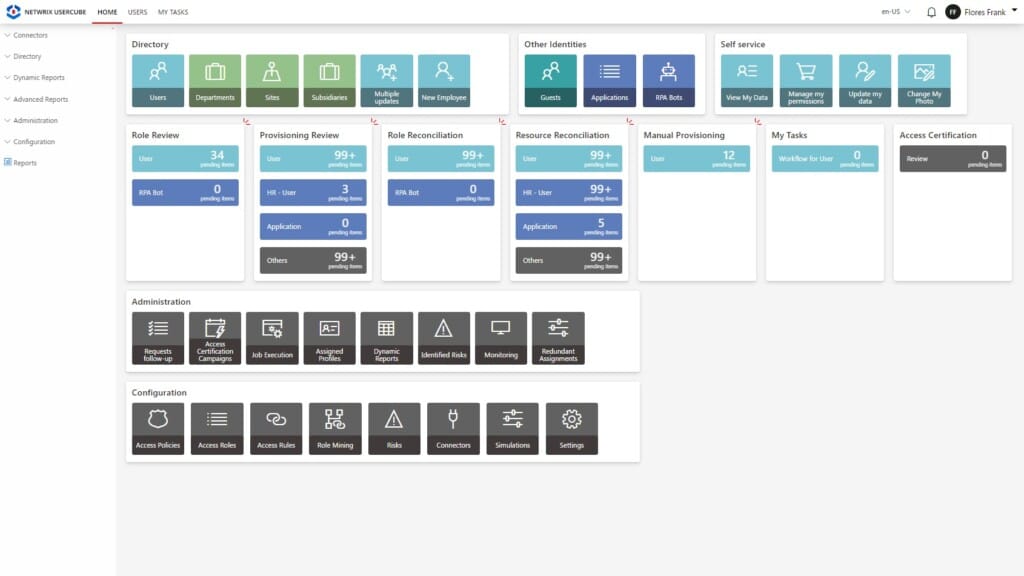

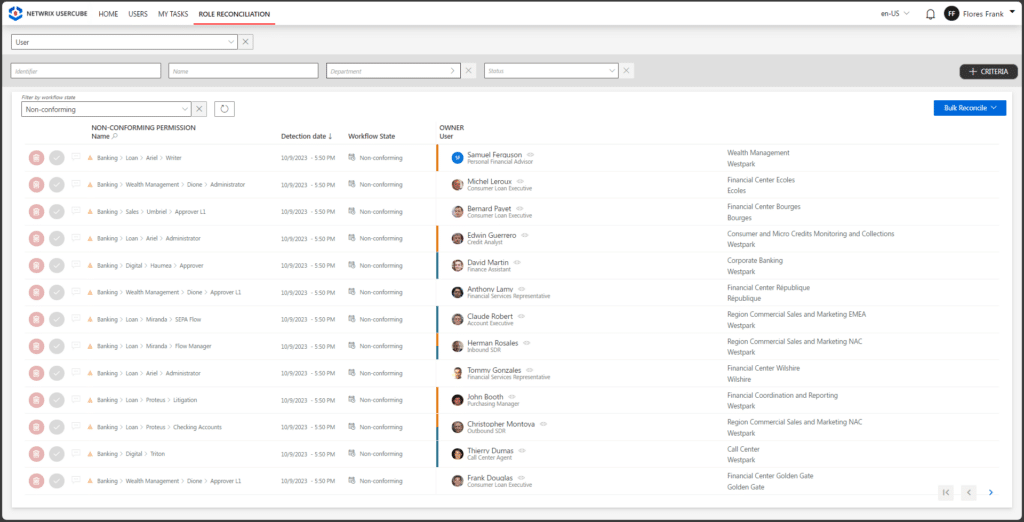

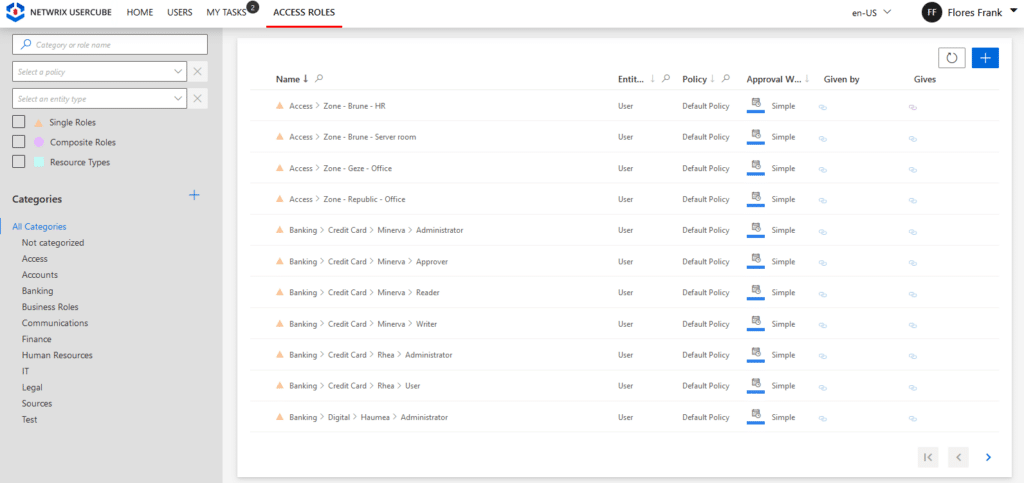

Netwrix e Identity Governance

Netwrix ha sido reconocido como líder en el espacio de IGA por numerosas firmas analistas, incluyendo Gartner. La solución IGA de Netwrix está diseñada en torno a una premisa simple; para proteger tus datos, necesitas asegurar tus identidades. Después de todo, son tus identidades las que tienen acceso a esos datos. Por eso la misión principal de nuestra solución SaaS es garantizar que los usuarios tengan el acceso correcto a las cosas adecuadas en el momento justo. Cualquier acceso adicional más allá de eso te expone a vulnerabilidades de seguridad. La solución de Netwrix centraliza la gestión de todas las identidades y derechos de acceso para asegurar que los usuarios tengan el acceso correcto en cumplimiento con las políticas y regulaciones. Lo hace construyendo un repositorio de identidades humanas y no humanas de diferentes fuentes para convertirse en una única fuente de verdad para información confiable sobre tu entorno de identidad.

Netwrix también pone gran énfasis en la automatización. La solución IGA de Netwrix desaprovisiona automáticamente el acceso cuando ya no es necesario, minimizando así el riesgo de cuentas huérfanas que pueden ser explotadas por atacantes. Tanto usuarios como gerentes pueden solicitar acceso mediante una interfaz de autoservicio que dirige las solicitudes a los propietarios relevantes para su aprobación.

Esta solución también proporciona una atestación automatizada y reportes de cumplimiento fáciles de crear que pueden presentarse rápidamente a los auditores para demostrar el cumplimiento. Para otras necesidades de informes, Netwrix IGA ofrece un amplio conjunto de informes personalizables para transparencia y auditabilidad.

La inteligencia integrada de Netrix IGA le permite analizar los derechos de acceso existentes para identificar rápidamente las brechas entre sus expectativas y la realidad. Esta capacidad mejora la habilidad de su organización para mantener el cumplimiento y la seguridad. La inteligencia incorporada es una de las razones por las cuales Netwrix es considerado una de las soluciones IGA modernas más destacadas disponibles hoy en día.

Tendencias futuras en herramientas de IGA

La ciberseguridad es un objetivo en movimiento, lo que significa que las herramientas de IGA deben adaptarse para abordar los desafíos emergentes y aprovechar las nuevas tecnologías. Mirando hacia el futuro, varias tendencias clave están dando forma al futuro de las soluciones de IGA:

- Integración de IA y Aprendizaje Automático: Las herramientas de IGA están incorporando cada vez más capacidades avanzadas de IA y ML para mejorar su efectividad. El análisis predictivo permite un análisis de riesgos y detección de anomalías más sofisticados que nunca fueron posibles en el pasado. Esto resulta en un enfoque más proactivo e inteligente para la gobernanza de identidades.

- Capacidades mejoradas de automatización y autoservicio: Los portales de autoservicio se están volviendo más intuitivos para que los usuarios puedan gestionar sus propias solicitudes de acceso, restablecimientos de contraseña y actualizaciones de perfil con mínima intervención de TI.

- Evolución de las soluciones IGA basadas en la nube: Aunque las soluciones IGA basadas en la nube ya han avanzado mucho, continuarán los desarrollos que les permitirán integrarse con entornos multi-nube e híbridos.

- Mayor enfoque en modelos de seguridad Zero Trust: La continua transición hacia la seguridad zero trust permitirá a las organizaciones hacer cumplir el principio de privilegio mínimo más efectivamente y adaptar los derechos de acceso dinámicamente basados en los contextos de usuario cambiantes y niveles de riesgo.

Conclusión

Aunque es difícil predecir el futuro, podemos decir una cosa con certeza. Las redes se van a volver más complejas gracias a las arquitecturas híbridas y las cadenas de suministro integradas. A medida que las organizaciones adoptan cada vez más servicios en la nube y sistemas interconectados, la necesidad de soluciones avanzadas de herramientas IGA va a aumentar.

Las amenazas contra las que debe proteger su negocio son numerosas. También hay muchas razones por las que necesita una solución de gobernanza y administración de identidades.

- Seguridad y confianza mejoradas

- Cumplimiento asegurado con las regulaciones gubernamentales

- Ahorro de costos y eficiencias operativas

- Reducción del riesgo de violaciones de datos y ransomware

Proteger las complejas redes de hoy requiere de seguridad IT moderna, e incluye estrategias sobre la gestión del ciclo de vida y la gobernanza de identidades. La solución de IGA adecuada mejora la visibilidad, reduce la exposición al riesgo y se escala al unísono con su organización para asegurar protección y cumplimiento. Aprenda más sobre cómo una estrategia efectiva de IGA puede fomentar la confianza y seguridad a través de su paisaje digital.

FAQ

¿Qué es la gobernanza y administración de identidades?

La gobernanza y administración de identidades (IGA) es un marco de seguridad que gestiona quién tiene acceso a qué datos y sistemas en toda su organización. Las herramientas de IGA automatizan la provisión de usuarios, hacen cumplir las políticas de acceso y monitorean continuamente los permisos para asegurar que las personas tengan el acceso mínimo que necesitan para realizar sus trabajos de manera efectiva. Es su sistema de control de seguridad digital, verificando constantemente que las personas adecuadas tengan el acceso correcto en el momento adecuado.

A diferencia de la gestión tradicional de identidad y acceso, IGA va más allá de la simple autenticación. Gobierna activamente todo el ciclo de vida de las identidades de los usuarios y sus derechos, desde la incorporación hasta los cambios de rol y la salida. Este enfoque proactivo previene amenazas internas y detiene a atacantes que han comprometido credenciales legítimas de moverse lateralmente a través de sus sistemas. Data Security que comienza con la identidad – esa es la base de la ciberseguridad moderna.

¿En qué se diferencia la IGA de la IAM?

IGA e IAM trabajan juntos pero sirven a diferentes propósitos en su arquitectura de seguridad. IAM (Identity and Access Management) se encarga de lo básico: autenticación, inicio de sesión único y controles de acceso básicos. IGA va más allá al gobernar continuamente esas identidades a lo largo de todo su ciclo de vida y asegurando que el acceso siga siendo apropiado con el tiempo.

La principal diferencia radica en la gobernanza y supervisión. Mientras que IAM pregunta “¿Puede esta persona iniciar sesión?”, IGA pregunta “¿Debería esta persona seguir teniendo acceso a estos datos sensibles después de que su rol cambiara hace seis meses?”. Las herramientas de IGA proporcionan la visibilidad y el control necesarios para implementar el principio de mínimo privilegio a gran escala, detectando automáticamente permisos excesivos y simplificando los procesos de certificación de acceso. IAM maneja el proceso de inicio de sesión mientras que IGA asegura que dicho inicio de sesión conduzca a un acceso apropiado y bien gobernado.

¿Qué hace una herramienta IGA?

Las herramientas de IGA automatizan el proceso de gestionar identidades de usuario y sus derechos de acceso en todo su entorno de TI. Estas herramientas descubren y catalogan continuamente cuentas de usuario, analizan sus permisos e identifican patrones de acceso riesgosos que podrían indicar amenazas internas o credenciales comprometidas. Simplifican la provisión y desactivación de usuarios, asegurando que los nuevos empleados obtengan el acceso correcto rápidamente mientras que los empleados que se van pierden el acceso inmediatamente.

Las soluciones modernas de IGA como las de Netwrix conectan la seguridad de identidad con la protección de datos al mapear el acceso de usuario a información sensible. Automatizan las revisiones de acceso, hacen cumplir las políticas de segregación de funciones y proporcionan rastreos de auditoría detallados para informes de cumplimiento. En lugar de depender de hojas de cálculo manuales y revisiones de acceso trimestrales, las herramientas de IGA te ofrecen visibilidad en tiempo real de quién puede acceder a tus datos críticos y te alertan cuando algo parece sospechoso. Seguridad de identidad práctica que reduce tanto el riesgo como la carga administrativa.

¿Cuáles son los principales desafíos en la implementación de IGA?

El mayor desafío en la implementación de IGA es a menudo organizacional, no técnico. Muchas organizaciones luchan por obtener la aprobación de las unidades de negocio que ven la gobernanza de acceso como un obstáculo en lugar de un facilitador. La gente se preocupa por perder el acceso que creen necesitar, mientras que los equipos de TI enfrentan la presión de equilibrar la seguridad con la productividad. La clave está en demostrar victorias tempranas enfocándose primero en los permisos excesivos más obvios y mostrando cómo una gobernanza adecuada mejora la eficiencia.

Los desafíos de integración técnica suelen centrarse en sistemas heredados y entornos híbridos. Las organizaciones a menudo tienen datos de identidad dispersos en múltiples sistemas: Active Directory, plataformas en la nube como Entra ID y diversas aplicaciones empresariales. Un enfoque pragmático comienza con sus sistemas de mayor riesgo y los datos más críticos, y luego amplía la cobertura gradualmente. No intentes abarcarlo todo en el primer día. Implementa por fases, mide el éxito y crea impulso con cada hito.

¿Cómo pueden las herramientas de gobernanza de identidad integrarse con Entra ID?

Las herramientas modernas de IGA se integran con Microsoft Entra ID a través de APIs nativas y conectores, extendiendo las capacidades de identidad integradas de Azure con características avanzadas de gobernanza. Mientras que Entra ID maneja la autenticación y la gestión básica de acceso, las herramientas de IGA proporcionan la visibilidad profunda y la gobernanza automatizada necesarias para la seguridad empresarial. Estas herramientas recopilan datos de usuarios, membresías de grupos y asignaciones de roles de Entra ID, al tiempo que añaden capacidades de aplicación de políticas y análisis de riesgos.

La integración funciona sincronizando los datos de identidad entre su plataforma IGA y Entra ID, permitiendo una visibilidad centralizada tanto en entornos en la nube como locales. Las soluciones avanzadas de IGA pueden desencadenar respuestas automatizadas en Entra ID basadas en violaciones de políticas o indicadores de riesgo detectados en otros lugares de su entorno. Esto crea una postura de seguridad de identidad unificada donde Entra ID actúa como su proveedor de identidad mientras su herramienta IGA asegura que esas identidades permanezcan debidamente gobernadas a lo largo de su ciclo de vida. Conectando los puntos entre autenticación y autorización de una manera que se escala con las necesidades de su negocio.

Compartir en

Aprende más

Acerca del autor

Craig Riddell

Field CISO NAM

Craig es un líder en seguridad de la información galardonado, especializado en gestión de identidades y accesos. En su rol de Field CISO NAM en Netwrix, aprovecha su amplia experiencia en la modernización de soluciones de identidad, incluyendo experiencia con Privileged Access Management, privilegio cero permanente y el modelo de seguridad Zero Trust. Antes de unirse a Netwrix, Craig ocupó roles de liderazgo en HP y Trend Micro. Posee las certificaciones CISSP y Certified Ethical Hacker.

Aprende más sobre este tema

Expansión de Teams: Gestión de la proliferación de Microsoft Teams

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

¿Qué es la gestión de registros electrónicos?

Expresiones Regulares para Principiantes: Cómo Empezar a Descubrir Datos Sensibles