Las 5 principales cosas que la gente odia de Privileged Access Management

Aug 25, 2021

Privileged Access Management (PAM) han existido en diversas formas durante décadas. Ya sea que busques una bóveda de contraseñas, gestión de sesiones, reducción de privilegios o una combinación de flujos de trabajo de gestión de privilegios, no ha habido escasez de proveedores entre los que elegir.

Entonces, ¿por qué la idea de PAM todavía hace temblar a los administradores? Seguramente, debería ser agradable tener una solución PAM funcionando sin problemas, reduciendo el riesgo de su organización mientras usted, el administrador, se concentra en sus otras tareas.

Contenido relacionado seleccionado:

Lamentablemente, eso no es lo que la mayoría de los administradores experimentan. Las soluciones de Privileged Access Management, aunque esenciales, han sido un punto de dolor para las organizaciones que buscan reducir su riesgo y área de superficie de ataque desde que existen, y los problemas solo han crecido con el tiempo.

Aquí están las 5 principales cosas que la gente odia de Privileged Access Management (PAM) — y cómo superarlas.

1. Complejidad

La mayoría de las soluciones de Privileged Access Management (PAM) se centran en controlar el acceso a credenciales poderosas, en lugar de en las actividades que los administradores necesitan realizar. Como resultado, la solución se denomina más adecuadamente una solución de gestión de cuentas privilegiadas que una solución de gestión de acceso privilegiado.

La mayoría de las soluciones giran en torno a una bóveda de contraseñas, que controla tanto las cuentas de superusuario como las cuentas de administrador personales. La bóveda relaciona personas con cuentas, cuentas con sistemas y sistemas con aplicaciones. Este enfoque de muchos a muchos aumenta la complejidad y el riesgo. Además, no logra reducir la superficie de ataque de la organización, ya que todas esas cuentas privilegiadas permanentes aún existen y son vulnerables a ser comprometidas.

Si eso no fuera lo suficientemente complicado, a medida que las regulaciones y las mejores prácticas de seguridad evolucionaron, se agregaron más funciones sobre la bóveda de contraseñas para proporcionar gestión de sesiones, garantizar el mínimo privilegio, y así sucesivamente. Con el tiempo, estos cambios incrementales se han acumulado, y las soluciones se han convertido en una compleja red de partes móviles. A menudo, incluso requieren máquinas virtuales separadas, o incluso hardware separado.

Obtenga un informe complementario:

2. Altos costos de licencia, implementación y mantenimiento

Los profesionales de TI saben que el precio de lista de cualquier solución de software puede no ser el único — o incluso el mayor — gasto involucrado. Con las herramientas tradicionales de Privileged Access Management, han sufrido no solo por las costosas licencias por asiento, sino también por todos los costos de aprovisionamiento de hardware, el tiempo de TI requerido para supervisar el software y mantenerlo funcionando, y los costos asociados con las actualizaciones.

Específicamente, una solución tradicional de Privileged Access Management (PAM) a menudo requiere que la organización ponga en marcha servidores adicionales para manejar los diversos servicios de PAM (como la gestión de sesiones privilegiadas) que deben instalarse en máquinas separadas. El número de servidores puede ser mucho mayor de lo que se pensaba inicialmente debido a los límites en el número de usuarios concurrentes (o sesiones) por servidor impuestos por el software de PAM.

En organizaciones grandes, varios administradores podrían necesitar dedicar tiempo a supervisar la instalación, gestionar los flujos de trabajo diarios y solucionar problemas. Cuando esos administradores están ocupados trabajando todo el día en el software de Privileged Access Management, no pueden concentrarse en otras tareas, lo que obliga a la organización a presupuestar más administradores para mantener todo funcionando.

3. Necesidad de servicios profesionales costosos

El costo de una solución tradicional de Privileged Access Management (PAM) no se limita a los costos de licencia, hardware, gestión y actualización. A menudo, estas soluciones son tan complejas que las organizaciones necesitan pagar por servicios profesionales para ayudar con la implementación, agregar nuevos flujos de trabajo, solucionar problemas y asistir con las actualizaciones.

Por ejemplo, después de meses de esfuerzo en la implementación, una organización podría finalmente tener su solución de Privileged Access Management en funcionamiento — solo para descubrir un nuevo caso de uso, y luego otro, y luego otro más. Si no está claro cómo integrar estos nuevos requisitos en la solución de Privileged Access Management, cada vez, necesitarán comprar horas adicionales de servicio profesional del proveedor.

4. Dolores de cabeza administrativos

Debido a que las soluciones tradicionales de Privileged Access Management (PAM) tienen tantos componentes, normalmente un solo administrador no comprenderá cómo funciona toda la solución. En cambio, diferentes administradores suelen tener responsabilidades sobre casos de uso específicos, como Windows, Linux y bases de datos concretas. Esto puede resultar en confusión si los usuarios encuentran problemas con sus flujos de trabajo: ¿Dónde ocurrió la falla y quién debería solucionarla?

Además, la integración de una solución PAM tradicional con otros componentes críticos de la infraestructura de TI, como una herramienta de gestión de información y eventos de seguridad (SIEM), puede requerir una enorme cantidad de tiempo y esfuerzo por parte del equipo de TI. Hoy en día, tales integraciones deberían ser de tipo “plug-and-play”.

5. Fallos de la solución

Con la complejidad surgen más oportunidades de que el software falle. Con servicios construidos unos sobre otros con el tiempo, el resultado son dependencias en capas que pueden hacer que todo se derrumbe cuando una sola parte falla.

En las soluciones tradicionales de Privileged Access Management, el vault de contraseñas es el componente central sobre el cual se ha construido el resto del software durante décadas. Si el vault experimenta algún tiempo de inactividad, entonces el resto del software se detiene, impidiendo que los administradores realicen tareas esenciales. Aunque existen opciones de alta disponibilidad para muchas soluciones tradicionales de Privileged Access Management, suelen ser igual de complejas y difíciles de implementar que el resto del producto.

Netwrix Privilege Secure al rescate

En lugar de centrarse en una bóveda de contraseñas, Netwrix Privilege Secure está construido alrededor de los flujos de trabajo en los que confían los administradores cotidianos — obteniendo acceso privilegiado a los recursos que necesitan para completar una tarea en particular. Todo lo demás se construye alrededor de esto a través de microservicios modulares — gestión de sesiones, auditoría, federación, gestión de cuentas, rotación de contraseñas y más.

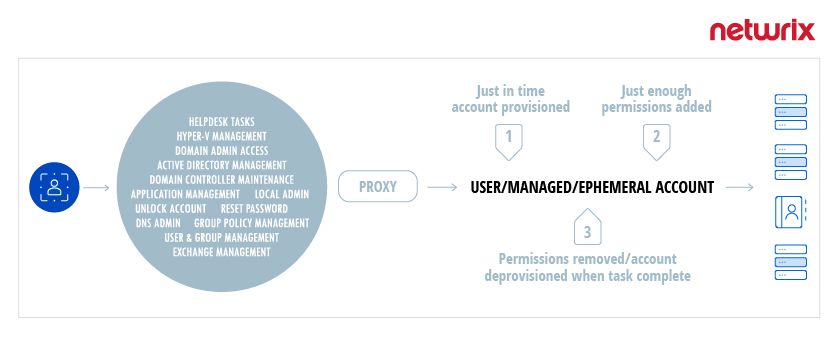

El PAM justo a tiempo reduce el área de superficie de ataque

Netwrix Privilege Secure facilita el acceso administrativo seguro utilizando tecnología de tercera generación que es intuitiva y fácil de implementar. Cuando un administrador necesita completar una tarea que requiere acceso elevado, la solución genera una cuenta efímera, just-in-time con los permisos justos para la tarea, y la elimina tan pronto como se completa la tarea. Este enfoque permite a las organizaciones eliminar casi todas las cuentas privilegiadas permanentes, reduciendo drásticamente la superficie de ataque y eliminando la carga de mantener grupos de control de acceso complejos.

Además, Netwrix Privilege Secure ofrece:

- Flujos de trabajo de aprobación —Una arquitectura de seguridad Zero Trust incluye capacidad de aprobación multinivel para garantizar que todo el acceso privilegiado esté autorizado.

- Soporte para las mejores prácticas de administración —Los administradores utilizan cuentas con derechos elevados solo para tareas que los requieren.

- Responsabilidad —Puede registrar y reproducir toda la actividad administrativa para detectar acciones inapropiadas, ya sean accidentales o malintencionadas.

- Flexibilidad —Los permisos pueden ser asignados dinámicamente a una cuenta efímera como se detalló anteriormente, o a un usuario existente o cuenta de servicio.

- Limpieza de artefactos —Los tickets de Kerberos se purgan automáticamente después de cada sesión para mitigar el riesgo de ataques de pass-the-hash y Golden Ticket.

- Gestión de cuentas de servicio en tiempo real — Vea actualizaciones y cambios de estado a medida que ocurren, y reciba alertas sobre problemas críticos con la opción de revertir cambios no deseados.

Compartir en

Aprende más

Acerca del autor

Dan Piazza

Propietario del Producto

Dan Piazza es un ex Gerente de Producto Técnico en Netwrix, responsable de soluciones de Privileged Access Management, auditoría de sistemas de archivos y auditoría de soluciones para datos sensibles. Ha trabajado en roles técnicos desde 2013, con una pasión por la ciberseguridad, protección de datos, automatización y código. Antes de su rol actual, trabajó como Gerente de Producto e Ingeniero de Sistemas para una compañía de software de almacenamiento de datos, gestionando e implementando soluciones B2B tanto de software como de hardware.

Aprende más sobre este tema

7 mejores alternativas a CyberArk en 2026

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

Crear usuarios de AD en masa y enviar sus credenciales por correo electrónico usando PowerShell

Cómo agregar y eliminar grupos de AD y objetos en grupos con PowerShell