Las 10 mejores mapas de ciberataques y cómo pueden ayudarte

Nov 22, 2018

Los ataques cibernéticos se vuelven más comunes y sofisticados cada año, y los profesionales de la ciberseguridad a menudo se encuentran luchando para mantenerse al día. Los mapas de ataques cibernéticos son una herramienta valiosa que puede proporcionarles la información que necesitan para estar un paso adelante de los ataques. Aquí están los diez mejores mapas de ataques cibernéticos y lo que puedes aprender de cada uno de ellos.

Contenido relacionado seleccionado:

#1. Trend Micro

Los ataques de botnet —ataques orquestados por hackers pero llevados a cabo por una serie de programas bot— se están volviendo más comunes a medida que los hackers con conocimientos tecnológicos aprovechan los dispositivos del internet de las cosas (IoT) que no siempre tienen la mejor seguridad. El ataque más grande de este tipo fue en octubre de 2016, cuando un ataque de denegación de servicio directo (DDoS) habilitado por botnet paralizó la mayor parte de internet.

El mapa de ataques cibernéticos de Trend Micro rastrea la actividad de botnets a través de internet e identifica los servidores de Comando y Control (C&C) que orquestan los ataques. Trend Micro no revela datos sobre la frecuencia con la que se actualiza su mapa, pero sí siguen las tendencias durante cada período de dos semanas, por lo que los datos probablemente no tienen más antigüedad que eso.

Este mapa puede ayudar a los profesionales de la ciberseguridad a proteger sus sistemas de ataques de botnet y responder mucho más rápido a los ataques que sí ocurren. Una vez que se identifica una amenaza y se localiza el servidor C&C correspondiente, pueden tomar medidas para combatir el ataque específico, en lugar de intentar bloquear todos los ataques de botnet en general.

Contenido relacionado seleccionado:

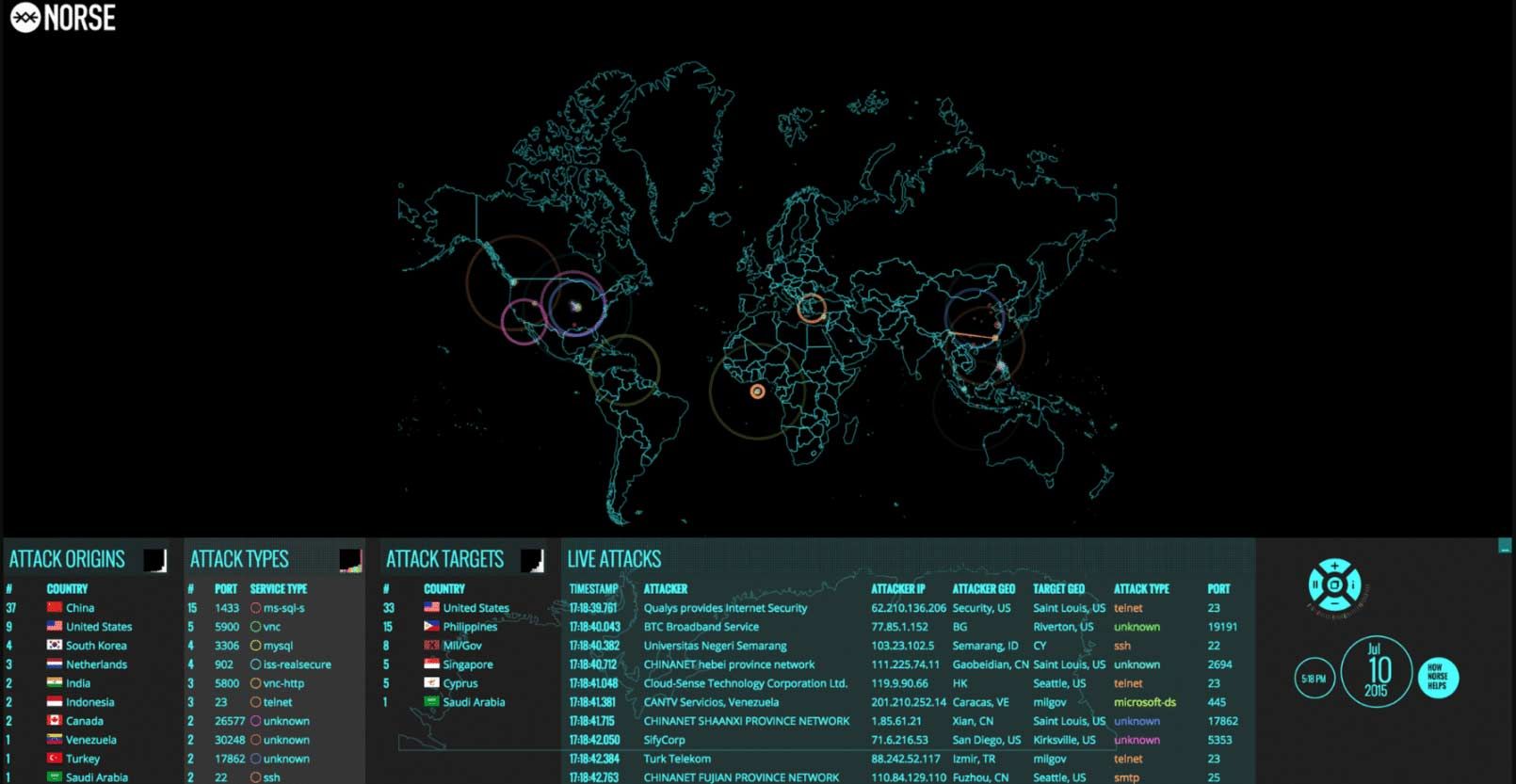

#2. Norse

El mapa en vivo de ataques cibernéticos de Norse puede ser el más completo disponible para el público. La compañía afirma tener la red de inteligencia de amenazas más grande del mundo dedicada a ello. Recolecta datos de más de 8 millones de “sensores” — trampas que convencen a los hackers de que han irrumpido en el sistema objetivo cuando en realidad han sido desviados a una máquina virtual que rastrea su dirección IP, las herramientas que están utilizando y otra información identificativa.

El mapa de Norse rastrea los tipos de ataques y los puntos de origen, y los usuarios pueden filtrar el mapa por protocolo. Este mapa también es capaz de mostrar un feed en vivo de los ataques mientras están ocurriendo, convirtiéndolo en lo más cercano que tenemos a un seguimiento en tiempo real de los ataques cibernéticos actuales. Además, mantiene un registro de qué servicios están siendo accedidos a través de qué puertos en los ataques, facilitando a los profesionales de la ciberseguridad determinar qué ataques podrían dirigirse a sus servidores o sistemas.

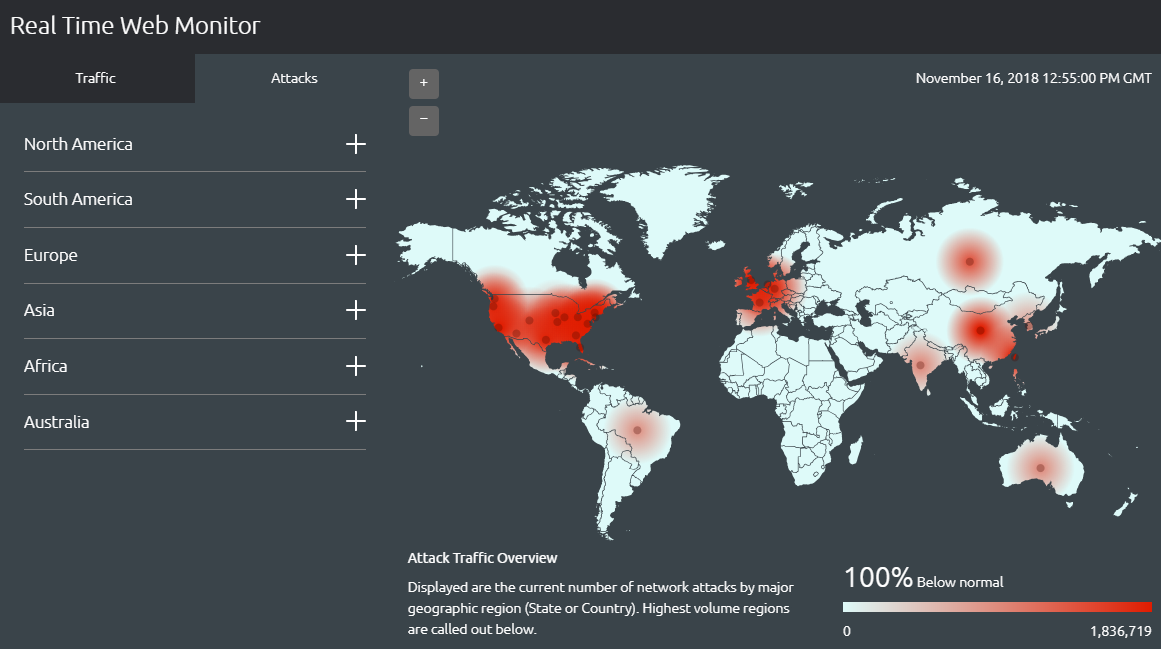

#3. Akamai

Akamai’s map is very simple: It tracks web traffic and real-time cyber attacks related to that web traffic, and enables users to filter the data by region. It doesn’t provide any additional information, such as the source of a cyber attack or the IP address of the attacker, as some other maps do. However, it can be a valuable tool for network administrators, IT professionals and anyone who runs a website. For instance, you can easily see whether a country where you have a lot of users is experiencing traffic slowdowns or traffic-related cyber attacks.

#4. FireEye

FireEye’s map is also very simple: It shows attacks as they happen, identifying the source and target countries, and it also lists the total number of attacks that day and the top five industries under cyber attack during the past 30 days. While it is more up to date than many of the other options on our list, it doesn’t provide the detailed analysis that some of the others do — there are no IP addresses, hacking tools or other identifying information on FireEye’s map.

Este mapa es principalmente útil para usuarios casuales de internet o aficionados a la ciberseguridad, pero podría tener aplicaciones en la industria de la seguridad informática. Por ejemplo, los profesionales de la ciberseguridad podrían verificar si su industria o su país está siendo objetivo y localizar el país del atacante, de modo que podrían bloquear temporalmente todo el tráfico de ese país en cuestión hasta que el ataque se detenga.

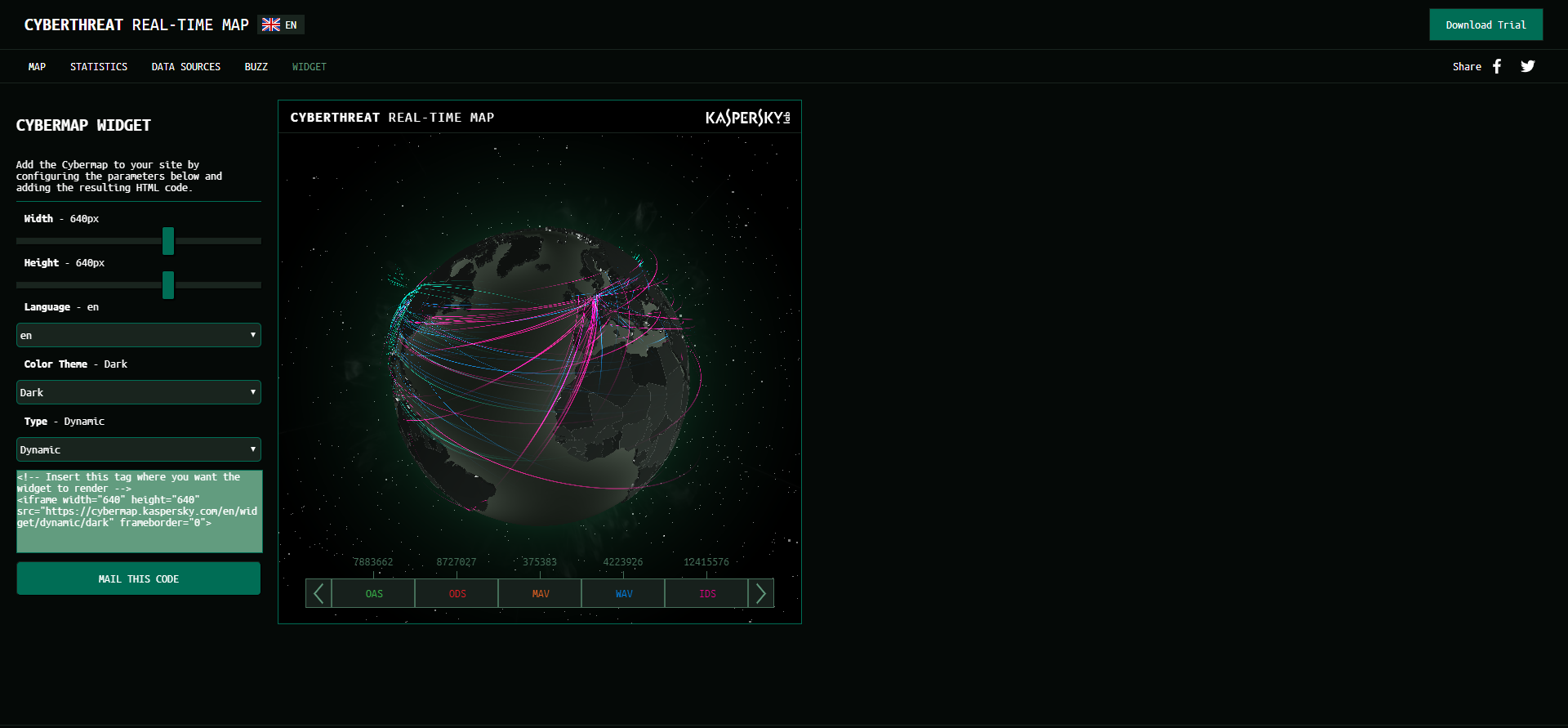

#5. Kaspersky

Kaspersky rastrea ataques en tiempo real en una representación masiva, rotativa y en 3D del globo. El mapa recopila toda la información recogida de una variedad de fuentes, incluyendo un escáner bajo demanda, programas antivirus de web y correo electrónico, y escaneos de intrusiones y vulnerabilidades. También hace seguimiento de la actividad de botnets, muy parecido al mapa de Trend Micro.

Si el mapa 3D es demasiado para tu dispositivo, puedes acceder a los datos en forma de tabla desde el menú de Estadísticas, lo que lo hace útil para rastrear ataques cibernéticos en movimiento. Los ataques están codificados por colores según la fuente de datos y puedes filtrar cualquier fuente de datos con un solo clic, facilitando la visualización, por ejemplo, solo de hacks de estilo de intrusión.

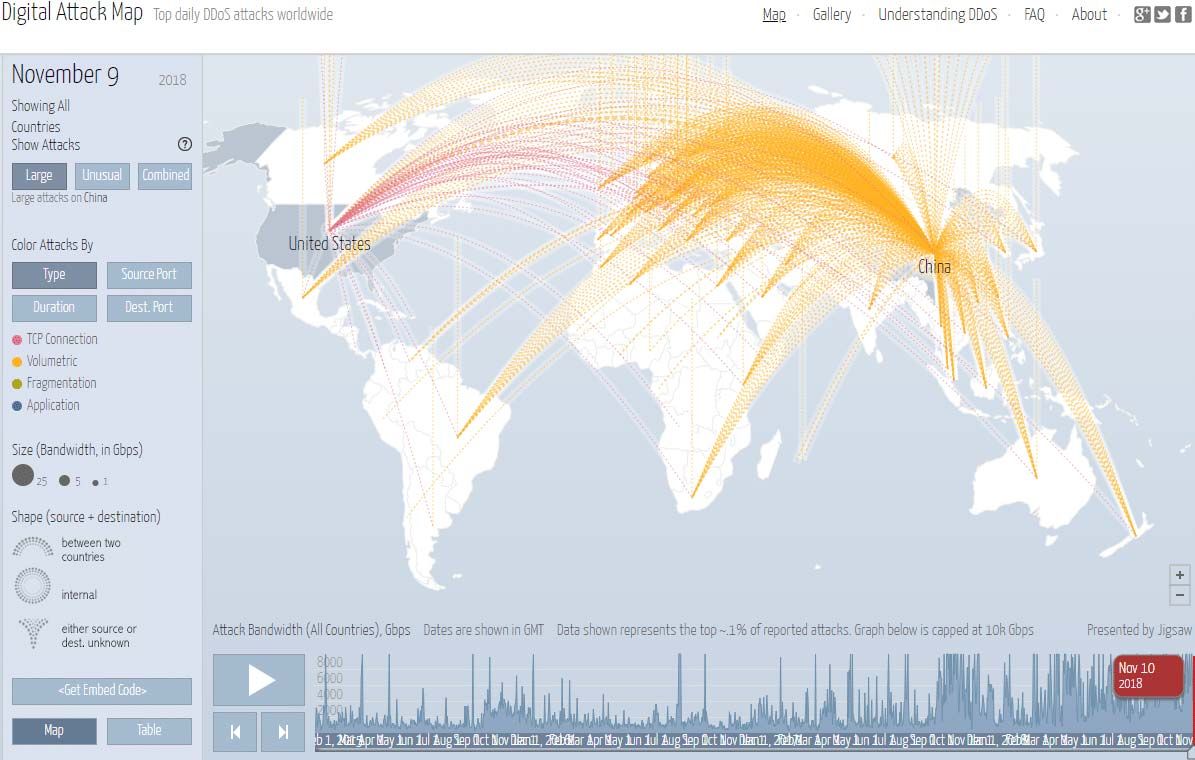

#6. Mapa de Ataque Digital

Los ataques DDoS son perjudiciales para las empresas, tanto grandes como pequeñas. Con más de 2,000 ataques DDoS reportados diariamente, llevar un registro de esos ataques puede ser beneficioso para las empresas — más del 71 por ciento de las pequeñas empresas tienen un sitio web que utilizan para pedidos, y un número creciente de ellas ha abandonado la tienda física a favor de un modelo de negocio exclusivamente en línea. Perder su tienda, incluso temporalmente, por un DDoS attack puede costarles caro. De hecho, cualquiera que mantenga una presencia en línea puede sufrir daños por un ataque DDoS.

Digital Attack Map — un mapa de ataques DDOS creado mediante una colaboración entre Google Ideas y Arbor Networks — permite a los usuarios rastrear ataques DDoS por tamaño o tipo. Los ataques se visualizan como un arco que viaja desde el origen del ataque hasta su objetivo. El mapa es muy sencillo de utilizar, lo que lo convierte en la opción perfecta para propietarios de negocios o cualquier otra persona que esté preocupada por su presencia en línea.

#7. Threatbutt

Threatbutt Internet Hacking Attack Attribution Map rastrea ataques cibernéticos en tiempo real, mostrando la ubicación y la dirección IP del origen y destino de cada ataque. También añade pequeños comentarios para indicar la gravedad de cada ataque: Notas como “Lo llamaremos simplemente un fallo” indican ataques pequeños o menores, mientras que frases como “¡Es el Pompeya cibernético!” señalan ataques grandes o generalizados.

El mapa es gratuito para que cualquier persona en internet lo utilice, pero también hay una versión premium que proporciona a los profesionales de la ciberseguridad información adicional que podría utilizarse para combatir estos ataques cibernéticos.

#8. Check Point

Esto no es un mapa de ataques cibernéticos en tiempo real, pero eso no lo hace menos útil. Visualmente, el mapa se parece al del sitio web de Norse, pero la información que proporciona es ligeramente diferente: Check Point’s map archiva datos históricos y se reinicia todos los días a medianoche, hora estándar del Pacífico. Esto lo convierte en una herramienta útil para los profesionales de la ciberseguridad que intentan rastrear patrones de ataque durante un período de tiempo. Las estadísticas recopiladas por Check Point se pueden filtrar por períodos diarios, semanales o mensuales. La información es muy simple; solo incluye la marca de tiempo, el nombre y el origen y destino de cada ataque.

#9. Fortinet

El mapa de Fortinet es creado y supervisado por FortiGuard Labs, el equipo interno de investigación y respuesta de seguridad de Fortinet. Muestra una reproducción de eventos grabados, desglosando los ataques por colores: rojo para ataques críticos, naranja para alta gravedad, azul para gravedad media y verde para baja. Según la documentación del sitio, cada usuario puede crear su propio mapa para rastrear ataques dirigidos a un país en particular o que provienen de una región específica. Los usuarios también pueden hacer clic en un país y ver ataques entrantes y salientes.

Este mapa es visualmente similar al mapa Norse, pero es mucho más activo; tan pronto como se carga, puedes ver ataques rebotando a través del mapa. El sitio mantiene una base de datos masiva — con un valor de 290 terabytes — de muestras de datos de amenazas, lo que le permite identificar casi cualquier amenaza que surja.

#10. Deteque

Deteque es otro mapa de ataques de botnet que proporciona una gran cantidad de información útil. Identifica áreas con alta actividad de botnet y probables servidores de comando y control de botnet. Cuanto mayor es el círculo en el mapa, más bots están activos en esa ubicación.

El mapa puede parecer un desorden cuando está completamente alejado, pero los usuarios pueden acercarse a cualquier ubicación para ver más detalles sobre los ataques de botnet en esa área, o hacer clic en cualquiera de los puntos del mapa para ver el número de bots en la ubicación y sus nombres. Para los profesionales de TI, este mapa puede ser una herramienta valiosa para rastrear ataques de botnet en una ubicación específica.

Conclusión

Los ataques cibernéticos son cada vez más comunes cada año a medida que más dispositivos se conectan a internet. Los mapas descritos aquí son una herramienta a menudo pasada por alto que puede ayudar a los profesionales de TI y de seguridad cibernética a proteger mejor sus redes y prevenir la infiltración de hackers en sus sistemas.

Compartir en

Aprende más

Acerca del autor

Kayla Matthews

Periodista de Tecnología y Datos

Kayla Matthews, una periodista de tecnología y datos, ha aparecido en publicaciones como InformationWeek, Data Center Frontier, The Data Center Journal y otras. En el pasado, también contribuyó regularmente a The Next Web y trabajó como redactora para Writerzone.

Aprende más sobre este tema

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

Crear usuarios de AD en masa y enviar sus credenciales por correo electrónico usando PowerShell

Cómo agregar y eliminar grupos de AD y objetos en grupos con PowerShell

Atributos de Active Directory: Último inicio de sesión