Los 12 tipos de ataques de ciberseguridad más comunes hoy en día

May 15, 2018

Hay muchos tipos diferentes de ataques en la ciberseguridad, y los equipos de seguridad de red deben preocuparse por todos ellos. Aunque ninguna organización puede protegerse contra cada tipo de amenaza, se espera que una empresa demuestre la debida diligencia al protegerse contra las formas más comunes de ciberataques.

The bulk of cyber-attacks are no longer carried out by a lone hacker in their basement. Today, highly organized and well-financed organizations treat cyber security attacks as a business, and they have the means to launch attacks on organizations of every size and industry. With the cost of cybercrime expected to reach $10.5 trillion by 2025, the ability to protect your users and enterprise systems from both external attacks and insider threats is imperative. In fact, it has become a competitive advantage for some companies.

Este artículo describe las 12 amenazas cibernéticas más comunes hoy en día y proporciona ejemplos de ataques cibernéticos.

1. Ataques de Denegación de Servicio (DoS) y Ataques Distribuidos de Denegación de Servicio (DDoS)

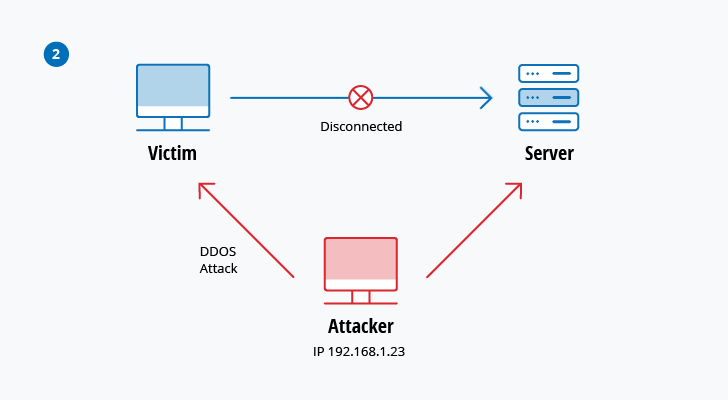

Tanto los ataques de denegación de servicio como los ataques distribuidos de denegación de servicio son intentos maliciosos de hacer que un servidor, servicio o recurso de red no esté disponible para sus usuarios previstos. La diferencia es que mientras un ataque DoS proviene de una única fuente, un DDoS attack se implementa desde múltiples fuentes, a veces distribuidas a nivel mundial.

Los ataques DoS y DDoS no buscan acceso no autorizado; más bien, se centran en impedir que el tráfico legítimo acceda a su destino previsto al saturar el objetivo con tráfico basura que consume el ancho de banda disponible de ese host. Las razones subyacentes pueden variar desde atacar el sitio web de un competidor hasta extorsionar al negocio víctima para que pague a los adversarios para detener el ataque. Otro propósito de un ataque DoS o DDoS puede ser desconectar un sistema como distracción para que se pueda lanzar un tipo de ataque diferente.

La cantidad de tráfico generado por estos ataques puede ser sustancial. En 2018, GitHub resistió un ataque DDoS durante 20 minutos en el que fue golpeado por 1.3 terabits por segundo (Tbps) de tráfico, que fue el ataque DDoS más grande hasta la fecha. Sin embargo, en 2021, Microsoft sufrió un ataque de 3.4 Tbps.

Métodos de defensa

Los ciberdelincuentes utilizan diferentes tipos de métodos de ataque DoS y DDoS, los cuales requieren distintas estrategias de defensa. Aquí están los más comunes que incluyen lo siguiente:

- Botnets: Los ataques DDoS a menudo dependen de botnets — redes de computadoras comprometidas, llamadas bots o sistemas zombi, que están controladas por actores maliciosos. A menudo los propietarios de las computadoras ni siquiera saben que sus máquinas se han convertido en parte de una botnet. Una vez que un atacante logra controlar los bots, pueden ser utilizados colectivamente para llevar a cabo ataques contra sistemas objetivo. La cantidad de tráfico generado por estos ataques puede ser sustancial y a menudo está diseñada para sobrecargar el ancho de banda o las capacidades de procesamiento de los sistemas objetivo.

Los botnets pueden ser difíciles de rastrear porque las máquinas utilizadas a menudo se encuentran en muchas ubicaciones geográficas diferentes. Una forma de reducir los ataques de botnets es configurar sus cortafuegos para bloquear el tráfico de países o rangos de IP que su organización no atiende. Otras medidas incluyen la limitación de tasa, el filtrado de tráfico, la monitorización 24/7 y la implementación de cortafuegos de aplicaciones web (WAFs).

- Ataque de inundación TCP SYN: Un atacante explota el uso del espacio de buffer durante un apretón de manos de inicialización de sesión TCP. El dispositivo del atacante inunda la cola en proceso (pequeña) del sistema objetivo con solicitudes de conexión, pero no responde cuando el sistema objetivo contesta a esas solicitudes. Esto provoca que el sistema objetivo agote el tiempo de espera mientras espera la respuesta del dispositivo del atacante, lo que hace que el sistema se bloquee o se vuelva inutilizable cuando se llena la cola de conexiones.

Una contramedida para frustrar estos tipos de ataques es colocar los servidores detrás de un firewall configurado para detener los paquetes SYN entrantes. Otra es aumentar el tamaño de la cola de conexiones y disminuir la duración del tiempo de espera para las conexiones abiertas.

- Ataque de Teardrop: El atacante divide los paquetes en fragmentos superpuestos. Cuando el sistema objetivo intenta reensamblarlos, puede colapsar o reiniciarse debido a los desplazamientos conflictivos.

Aunque muchos proveedores suministran parches que protegen sus sistemas de tales ataques, puedes protegerte aún más desactivando SMBv2 y bloqueando los puertos 139 y 445.

- Ataque Smurf: Este tipo de ataque inunda un sistema objetivo con paquetes no deseados de solicitud de eco ICMP, utilizando una dirección IP de origen falsificada. El atacante envía estos paquetes a la dirección de difusión de una red, provocando que todos los dispositivos en la red respondan simultáneamente al objetivo, sobrecargándolo y llevando a una denegación de servicio.

Una forma de proteger tus dispositivos de este ataque es deshabilitar las transmisiones dirigidas por IP en tus enrutadores; esto evitará la solicitud de eco de transmisión ICMP en los dispositivos de network devices. Otra opción es configurar los sistemas de punto final para evitar que respondan a paquetes ICMP de direcciones de transmisión.

- Ping of death attack: Al igual que un ataque Smurf, este ataque implica el protocolo ICMP, pero los paquetes de solicitud ICMPecho que se envían superan el tamaño máximo de paquete del protocolo IP. Cuando el objetivo intenta volver a ensamblar estos paquetes malformados, puede colapsar, congelarse o reiniciarse, lo que lleva a una denegación de servicio.

Los ataques de Ping of death pueden bloquearse utilizando un firewall que verifique el tamaño máximo de los paquetes IP fragmentados.

Descarga la guía gratuita:

2. Ataques de Hombre en el Medio (MitM)

En un ataque MitM, un hacker intercepta secretamente y potencialmente altera la comunicación entre dos partes, mientras engaña a ambas partes haciéndoles creer que están comunicándose directamente entre sí. Los objetivos pueden incluir el robo de información o la inyección de datos maliciosos.

Por ejemplo, un atacante podría configurar un punto de acceso inalámbrico (WAP) falso que suplanta a un WAP legítimo utilizando el mismo nombre de red (SSID) o uno similar. Los usuarios desprevenidos se conectan a este WAP falso pensando que es una red de confianza, y entonces todo su tráfico de datos inalámbricos pasa a través del punto de acceso falso. Esto permite al atacante interceptar, inspeccionar y modificar los datos.

Dos de los tipos más comunes de MitMs son:

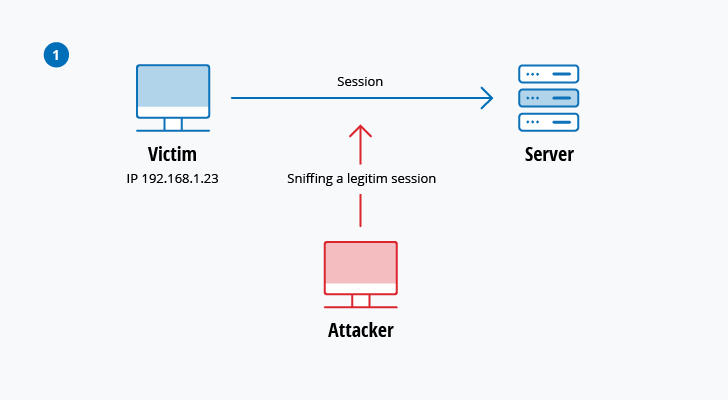

- Secuestro de sesión: Un atacante intercepta y toma control de una sesión establecida de un usuario para obtener acceso no autorizado a un servidor o aplicación web. Un método común es utilizar un analizador de paquetes para interceptar la comunicación entre el usuario y el servidor. Al capturar o predecir el token de sesión, los atacantes pueden eludir la autenticación e impersonar a la víctima para acceder a información sensible o funciones en el sistema objetivo.

El diagrama a continuación muestra cómo el atacante podría luego lanzar un ataque DoS para mantener el sistema de la víctima fuera de línea. y luego conectarse con el servidor después de secuestrar la sesión.

- IP spoofing: Un atacante disfraza su verdadera dirección IP de origen para parecer una entidad confiable. Al manipular las cabeceras de los paquetes, los atacantes pueden engañar a los sistemas haciéndoles creer que un paquete malicioso proviene de una fuente legítima, permitiéndoles obtener acceso o lanzar ataques DoS en redes y servicios.

Medidas defensivas

Aunque no existe una única tecnología o configuración para prevenir todos los ataques MitM, hay algunas medidas de seguridad que las organizaciones e individuos pueden tomar para protegerse contra este tipo de ataques. Las mejores prácticas incluyen lo siguiente:

- Siempre utilice sitios encriptados (HTTPS) en lugar de HTTP.

- Evite usar Wi-Fi público para tareas sensibles. Si debe usarlo, siempre utilice una VPN.

- Asegúrese de que los sitios web tengan un certificado SSL/TLS válido.

- Actualice los servidores a las técnicas y protocolos de cifrado más recientes.

- Utilice MFA para bloquear a los hackers que logran interceptar las credenciales de inicio de sesión.

3. Ataques de Phishing y Spear Phishing

Los ataques de phishing combinan la ingeniería social y el engaño técnico para enviar correos electrónicos que parecen provenir de fuentes confiables, a menudo con el fin de obtener información personal como credenciales de inicio de sesión o para desplegar ransomware. El spear phishing es una forma dirigida de ataque de phishing en la que los hackers recopilan información detallada sobre un individuo o una organización específicos con el objetivo de personalizar sus mensajes y hacer el engaño más convincente.

El correo electrónico podría instar al usuario a abrir un archivo adjunto que pretende ser inofensivo pero que en realidad está infectado con malware. O podría intentar engañar al destinatario para que visite un sitio web falso diseñado para parecerse a su institución financiera con el fin de capturar sus credenciales de acceso, o inducirlos a descargar software malicioso en su computadora. Los ataques de phishing son tan prominentes que 9 de cada 10 empresas fueron víctimas de algún tipo de ataque de phishing en 2022.

Una forma en que los hackers hacen que sus correos electrónicos de phishing parezcan legítimos es mediante el spoofing de correo electrónico — haciendo que la información en la sección “De” del correo electrónico parezca como si el correo electrónico proviniera de alguien que conoces, como tu gerencia o tu empresa asociada. Por ejemplo, en 2016, atacantes falsificaron la cuenta de correo electrónico del recién nombrado CEO de Mattel Corporation en un correo electrónico de spear phishing dirigido al CFO, quien transfirió más de $3 millones a una cuenta bancaria en China. (Afortunadamente, la empresa pudo recuperar el dinero.)

Medidas defensivas

Dado que el correo electrónico sigue siendo el principal vector de ciberataques, una solución robusta de seguridad de correo electrónico es esencial. Sin embargo, ninguna herramienta es infalible, por lo que las siguientes medidas complementarias son prudentes:

- Proporcione a todos los usuarios capacitación regular sobre ataques de phishing y prácticas más amplias de ciberhigiene.

- Enseñe a los usuarios a examinar las cabeceras de los correos electrónicos y verificar que los campos “Responder a” y “Ruta de retorno” coincidan con el dominio indicado en el correo.

- Utilice el aislamiento en un entorno de pruebas para examinar correos electrónicos sospechosos abriendo archivos adjuntos o haciendo clic en enlaces incrustados.

4. Ataques de oportunidad

Los ataques cibernéticos de tipo 'drive-by' explotan vulnerabilidades en sitios web para redirigir a los usuarios hacia sitios maliciosos y descargar discretamente malware en sus dispositivos. Estos pasos ocurren sin ninguna acción adicional por parte del usuario, o incluso sin su conocimiento.

En otras palabras, simplemente visitar un sitio web puede infectar tu dispositivo. Como ejemplo, se descubrió que aproximadamente 11,000 sitios de WordPress estaban infectados con una cepa de malware escurridiza en 2023.

Medidas defensivas

Estos ataques se aprovechan de software desactualizado o sistemas sin parches, así que mantenga sus sistemas operativos y navegadores web actualizados. Además, los usuarios deben apegarse a sitios que normalmente utilizan y reducir la superficie de ataque de sus dispositivos eliminando aplicaciones innecesarias y complementos del navegador.

5. Ataques de contraseña

Los ataques de contraseñas buscan obtener acceso no autorizado a información sensible y sistemas comprometiendo las contraseñas de los usuarios. Aquí hay algunos de los principales tipos de ataques:

- Ataques de adivinación de contraseñas: Existen muchos tipos de ataques de adivinación de contraseñas. En un ataque de fuerza bruta, intentan usar todas las combinaciones posibles de contraseñas hasta encontrar la correcta. Por lo general, comienzan con las contraseñas más comúnmente utilizadas, lo que puede permitirles comprometer algunas cuentas en segundos.

Una opción especializada de fuerza bruta es un ataque de diccionario, que limita las contraseñas candidatas a palabras del diccionario. Los atacantes también pueden crear una lista más específica de contraseñas para intentar iniciar sesión al obtener información sobre la vida o intereses del usuario. - Registradores de teclas: Los hackers instalan software en la computadora de un usuario para registrar las pulsaciones de teclas mientras se escribe la contraseña. El software potenciado por IA ahora puede discernir contraseñas al escuchar los clics del teclado.

- Credential stuffing: Esta forma de ataque de contraseñas es tan común que merece su propia sección. La abordaremos a continuación.

Descarga la guía gratuita:

Medidas defensivas

Las contraseñas siguen siendo el mecanismo más utilizado para autenticar a los usuarios, pero la realidad es que las contraseñas por sí solas ya no son suficientes para proteger las cuentas en línea. Es esencial adoptar la autenticación multifactor, que combina al menos dos de los siguientes elementos: algo que sabes (como una contraseña), algo que posees (como un teléfono celular o una llave FIDO) y algo inherente a ti (como una huella dactilar).

Las organizaciones también deben establecer políticas que bloqueen las cuentas después de varios intentos fallidos de inicio de sesión. Para obtener resultados óptimos, siga las mejores prácticas de bloqueo de cuentas.

6. Ataques de Relleno de Credenciales

En este tipo de ataque de contraseñas, los ciberdelincuentes utilizan nombres de usuario y contraseñas filtrados en violaciones de datos anteriores para acceder a cuentas. Estos ataques se basan en el hecho de que muchas personas reutilizan las mismas contraseñas en varios sitios. Por ejemplo, un hacker puede obtener las credenciales de inicio de sesión de 50.000 usuarios a partir de una brecha en un sitio web. Al usar esas credenciales para intentar acceder a plataformas populares como PayPal.com o bancos importantes, es probable que una pequeña fracción de esos intentos tenga éxito.

Las bases de datos de credenciales comprometidas se comercian activamente en la web oscura; de hecho, se estima que hay en circulación más de 24 mil millones de combinaciones de nombre de usuario/contraseña. Por ejemplo, en 2022, los atacantes intentaron iniciar sesión en Norton Password Manager utilizando 925,000 credenciales robadas; lograron comprometer un número no revelado de cuentas de clientes.

Medidas defensivas

La mejor defensa contra los ataques de relleno de credenciales es educar a los usuarios para que utilicen una contraseña única para cada cuenta en línea que usen, y facilitarles esto proporcionando una solución de gestión de contraseñas de alta calidad.

Además, si es posible, haga que el nombre de usuario de cada persona sea diferente a su dirección de correo electrónico. Las organizaciones también deben requerir MFA para hacer inútiles las credenciales comprometidas.

7. Ataques de Inyección SQL

Los ataques de inyección SQL se clasifican consistentemente cerca de la cima de la lista de los diez riesgos principales de aplicaciones web de OWASP. Estos ataques explotan vulnerabilidades en el código de un sitio web para insertar código SQL malicioso en campos de entrada o consultas de la aplicación. Si un sitio no valida o sanea adecuadamente la entrada del usuario, un atacante puede engañar a la base de datos para ejecutar comandos SQL no intencionados, permitiendo a los atacantes acceder a información sensible, eludir credenciales de inicio de sesión o incluso manipular el contenido del sitio web.

Medidas defensivas

Para defenderse de los ataques de inyección SQL, asegúrese de que todos sus servidores SQL estén actualizados y parcheados regularmente, y emplee el modelo de privilegios mínimos para los permisos de la base de datos. Priorice el uso de procedimientos almacenados y declaraciones preparadas (consultas parametrizadas). También debe tener una forma de validar los datos de entrada utilizando una lista blanca a nivel de la aplicación.

8. Ataques de Cross-Site Scripting (XSS)

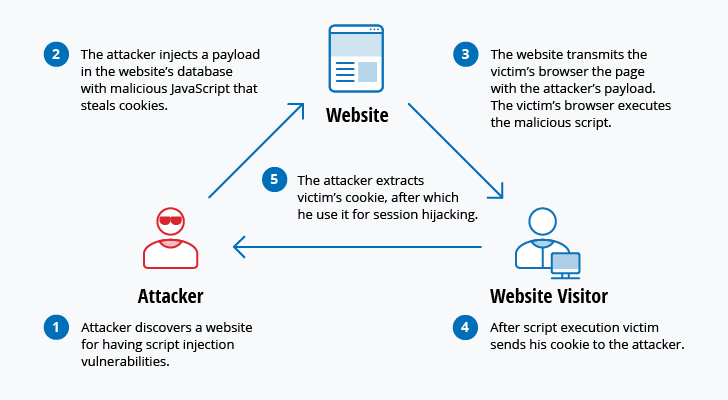

Los ataques de Cross site scripting utilizan recursos web de terceros para ejecutar scripts en el navegador web de la víctima o en una aplicación programable. Esto puede ser instigado inyectando una carga útil con JavaScript malicioso en la base de datos de un sitio web. Cuando la víctima solicita una página del sitio web, el sitio transmite la página, con la carga útil del atacante como parte del cuerpo HTML al navegador de la víctima que ejecuta el script malicioso. Por ejemplo, podría enviar la cookie de la víctima al servidor del atacante, permitiendo que el atacante la extraiga y la utilice para el secuestro de sesión. El scripting XSS se puede utilizar para explotar vulnerabilidades adicionales que permiten a un atacante registrar pulsaciones de teclas, capturar pantallas, descubrir y recopilar información de la red, y acceder y controlar remotamente la máquina de la víctima.

En 2022 solamente, OWASP encontró más de 274,000 ocurrencias de algún tipo de inyección SQL y ataques de scripting entre sitios. El proceso típico de un ataque de scripting entre sitios se describe a continuación.

Medidas defensivas

Defenderse de los ataques de cross-site scripting (XSS) requiere una combinación de prácticas de codificación robustas y herramientas de seguridad. Las mejores prácticas importantes incluyen lo siguiente:

- Siempre valide y sane la entrada del usuario para asegurarse de que no contenga scripts maliciosos.

- Utilice métodos seguros para mostrar datos codificados con el fin de neutralizar los scripts.

- Asegúrese de que todo el software de servidores y web esté regularmente actualizado y parcheado.

- Utilice herramientas automatizadas para buscar vulnerabilidades y realice pruebas de penetración periódicas para identificar riesgos potenciales.

9. Ataques de malware

El malware es cualquier forma de software malicioso para dispositivos informáticos. El malware puede introducirse en un sistema por diversos medios, incluyendo adjuntos de correo electrónico, descargas de software, memorias USB, sitios web maliciosos y sitios web legítimos que han sido infectados. Una vez que un sistema está infectado, el malware puede propagarse a través de la red para infectar más servidores y dispositivos conectados a la red. El malware puede ralentizar el rendimiento del ordenador al consumir recursos del sistema.

Algunos de los tipos de malware más comunes hoy en día incluyen los siguientes:

- Virus: Un virus es un fragmento de código que se adhiere a software legítimo y se propaga a otros programas y archivos en el mismo sistema una vez ejecutado. Una vez activado, puede corromper datos, degradar el rendimiento del sistema y realizar otras actividades maliciosas.

- Virus polimórfico: Este tipo de virus cambia su código o apariencia cada vez que infecta un nuevo huésped, lo que hace que la detección por soluciones antivirus basadas en firmas sea más desafiante. Su funcionalidad central permanece intacta a través de los cambios.

- Gusano: Este malware autónomo se replica sin intervención humana y se propaga a otros ordenadores, a menudo explotando vulnerabilidades en el software.

- Troyano: Los troyanos son programas maliciosos disfrazados de software legítimo. Una vez activados, pueden darle al atacante el control sobre la computadora de la víctima y canalizar otras instancias de malware. Se estima que los troyanos representan el 58% de todo el malware informático.

- Rootkit: Este software sigiloso está diseñado para obtener acceso a un sistema informático mientras oculta su presencia. Una vez instalado, otorga a los atacantes control total, permitiendo el robo de datos o la manipulación del sistema. Los rootkits a menudo evaden la detección por herramientas antivirus estándar.

- Keylogger: Como se mencionó anteriormente, los keyloggers se depositan en sistemas informáticos para capturar pulsaciones de teclas y obtener contraseñas de usuario.

- El spyware y el adware: Estas formas de malware se utilizan para monitorear la actividad del usuario y recopilar información personal y otros datos sensibles.

- Ransomware: Debido a que esta forma de malware es cada vez más común y dañina, se trata en su propia sección a continuación.

Medidas defensivas

La forma principal de proteger las computadoras contra el malware es utilizar una solución de seguridad de endpoint moderna. A diferencia de las herramientas tradicionales, que dependen de la identificación de malware basada en firmas, las aplicaciones avanzadas de endpoint de hoy utilizan técnicas heurísticas para detectar actividades anómalas.

Las organizaciones también pueden implementar firewalls que analizan y filtran el tráfico para descubrir y bloquear código potencialmente dañino antes de que se infiltre en la red.

10. Ransomware

El ransomware es quizás la mayor amenaza cibernética global hoy en día. El ransomware le costó al mundo más de $20 mil millones en 2021 y se espera que crezca a $261 mil millones para 2031.

El ransomware es un software malicioso que cifra los datos y sistemas de una víctima para hacerlos inaccesibles. El atacante luego exige un rescate a la víctima, típicamente en criptomoneda, por la clave de descifrado para restaurar el acceso. Aunque las autoridades federales desaconsejan pagar estos rescates, las empresas a menudo lo hacen para volver a poner en marcha sus operaciones lo más rápido posible. Las bandas de ransomware también intentan a menudo cifrar las copias de seguridad de la organización para que no puedan ser utilizadas para restaurar sistemas y datos.

Descarga la guía gratuita:

Como una forma adicional de extorsión, muchos atacantes de ransomware exfiltrarán los datos de una empresa antes de cifrarlos y amenazarán con publicar o vender los datos a menos que se pague el rescate. De esa manera, incluso si una organización puede restaurar sus datos por sí misma, se ve obligada a pagar el rescate.

Medidas defensivas

Los ataques de ransomware son difíciles de defender debido a su creciente variedad y sofisticación. De hecho, no hay una única manera de prevenir un ataque de ransomware. Requiere una estrategia de seguridad multicapa que incorpore múltiples medidas de seguridad, incluyendo las siguientes:

- Realice copias de seguridad de los datos y sistemas críticos con frecuencia y almacene las copias de seguridad en un lugar donde no sean directamente accesibles desde la red principal.

- Cree segmentación de red. Si el malware ingresa en una parte de la red, la segmentación VLAN puede utilizarse para contener el malware mientras se llevan a cabo las operaciones de respuesta a incidentes y recuperación.

- Aplica el principle of least privilege limitando los derechos de los usuarios, otorgando acceso administrativo solo cuando sea necesario (Just-in-Time, JiT) y eliminando los privilegios permanentes siempre que sea posible.

- Utilice sistemas de detección de intrusiones y audite regularmente sus redes en busca de signos de actividad inusual.

Para obtener más consejos sobre cómo defenderse de los ataques de ransomware, consulte estas mejores prácticas y estos 6 consejos.

11. Ataques de día cero

Un ataque de día cero explota una vulnerabilidad de software que es desconocida para su proveedor y para la comunidad de seguridad en general. Dado que no hay conocimiento previo de la vulnerabilidad, a menudo no hay una defensa específica o un parche disponible cuando ocurre el ataque. Esto les da a los desarrolladores cero días para abordar el problema antes de que sea explotado.

Medidas defensivas

Dado que los ataques de día cero explotan vulnerabilidades desconocidas, prácticas recomendadas como la actualización regular y la gestión de configuración ofrecen poca ayuda. En su lugar, concéntrese en una postura de ciberseguridad de defensa en profundidad que incluya un monitoreo efectivo de su patrimonio informático, inteligencia de amenazas, segmentación de red, listas blancas de aplicaciones y detección de anomalías.

12. Compromiso de Códigos de Un Solo Uso utilizados en MFA

Las organizaciones están adoptando rápidamente la autenticación multifactor (MFA) no solo para el acceso privilegiado sino para todos los usuarios. De hecho, se proyecta que el mercado global de MFA crezca de $11.1 mil millones en 2021 a más de $23 mil millones para 2026.

Uno de los métodos de autenticación más comunes en MFA son los códigos de un solo uso enviados a un usuario a través de SMS o una aplicación de autenticación. Desafortunadamente, estos códigos pueden verse comprometidos de varias maneras. En particular, los atacantes pueden:

- Explotar vulnerabilidades en la infraestructura de comunicación móvil o utilizar malware para leer mensajes SMS directamente desde el dispositivo de un usuario.

- Engañar a los usuarios para que proporcionen sus códigos de un solo uso a través de sitios web o correos electrónicos engañosos que imitan servicios legítimos.

- Convencer al operador móvil de un usuario para que transfiera su número de teléfono a una nueva tarjeta SIM, de modo que el atacante reciba los códigos de un solo uso enviados por SMS. Esta técnica se llama SIM swapping.

En lugar de interceptar códigos de un solo uso, algunos ciberdelincuentes están explotando la fatiga de MFA. La realidad es que los usuarios están tan inundados de solicitudes de MFA que se sienten abrumados. Entonces, cuando un hacker intenta iniciar sesión con sus credenciales comprometidas, el usuario podría simplemente aprobar la solicitud de MFA resultante sin detenerse a darse cuenta de que no es legítima. Como resultado, el hacker queda autorizado.

Medidas defensivas

Existen múltiples formas de fortalecer sus procedimientos de MFA. Una es limitar la cantidad de alertas de MFA enviadas a una cuenta de usuario en un período de tiempo determinado, ya que eso puede ser señal de intentos de acceso maliciosos. Además, eduque a los usuarios para que vean con precaución las alertas de MFA inesperadas. Finalmente, considere reemplazar las notificaciones push con otros métodos de autorización que sean menos vulnerables a ser hackeados.

Netwrix Threat Manager

Conclusión

Entonces, ¿cuál es el ataque cibernético más común? No hay una respuesta perdurable a esta pregunta, ya que los métodos de ataque entran y salen de popularidad. Por lo tanto, la mejor estrategia para cada organización es adoptar un enfoque de defensa en profundidad que cubra todas las funciones del NIST Cybersecurity Framework.

La buena noticia es que el conjunto de soluciones de Netwrix hace todo esto. Te permite:

- Descubra fácilmente y clasifique sus datos de manera precisa, tanto en las instalaciones como en la nube

- Identifique y remedie proactivamente las brechas de seguridad antes de que los atacantes las exploten

- Reemplace las cuentas privilegiadas permanentes de alto riesgo con cuentas efímeras que tengan justo el acceso necesario para realizar la tarea en cuestión

- Aplicación del acceso de mínimo privilegio para todos los sistemas y repositorios de datos

- Audite y analice continuamente la actividad en busca de comportamientos anómalos

- Reciba alertas en tiempo real e incluso configure respuestas automatizadas para amenazas conocidas

- Investigue rápidamente incidentes de seguridad y determine la respuesta más efectiva

- Recupérese más rápidamente de ciberataques y otros incidentes

Además, las soluciones de Netwrix se integran sin problemas con muchas otras herramientas de seguridad para agilizar procesos y mejorar la ciberseguridad.

Compartir en

Aprende más

Acerca del autor

Ian Andersen

VP de Ingeniería de Preventas

Ian tiene más de dos décadas de experiencia en TI, con un enfoque en la gobernanza de datos y acceso. Como VP de Ingeniería de Pre-Ventas en Netwrix, es responsable de asegurar una implementación de producto sin problemas e integración de Identity Management para clientes en todo el mundo. Su larga carrera lo ha posicionado para atender las necesidades de organizaciones de todos los tamaños, con cargos que incluyen dirigir el equipo de arquitectura de seguridad para una institución financiera estadounidense Fortune 100 y proporcionar soluciones de seguridad a pequeñas y medianas empresas.

Aprende más sobre este tema

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

Crear usuarios de AD en masa y enviar sus credenciales por correo electrónico usando PowerShell

Cómo agregar y eliminar grupos de AD y objetos en grupos con PowerShell

Atributos de Active Directory: Último inicio de sesión