Asegurar sus servidores Windows y el funcionamiento de Windows 10 es vital, especialmente dada la sofisticada panorama de amenazas de hoy en día. Estas suelen ser las primeras máquinas en ser comprometidas en un ataque a través de la explotación del eslabón más débil de la cadena: el usuario. Mediante engaños y la ingeniería social, los actores de amenazas obtienen acceso a estas máquinas y luego buscan moverse lateralmente y elevar sus privilegios. Por lo tanto, mejorar la seguridad de los endpoints y servidores puede reducir significativamente su riesgo de una violación de seguridad.

Contenido relacionado seleccionado:

Una acción que puedes realizar para fortalecer un servidor es proteger la Autoridad de Seguridad Local (LSA). La LSA controla y gestiona la información de derechos de usuario, hashes de contraseñas y otros bits importantes de información en memoria. Herramientas de ataque, como mimikatz, dependen del acceso a este contenido para extraer hashes de contraseñas o contraseñas en texto claro. Habilitar la Protección LSA configura Windows para controlar la información almacenada en memoria de una manera más segura — específicamente, para prevenir que procesos no protegidos accedan a esos datos.

¿Qué es un Proceso Protegido?

Un proceso se considera protegido cuando cumple con los criterios descritos en esta Microsoft documentation. Para resumir, un proceso se considera protegido si tiene una firma verificada de Microsoft y cumple con el Microsoft Security Development Lifecycle (SDL). Si no se cumplen esos dos criterios, el proceso no puede acceder al contenido que está siendo utilizado por la LSA en memoria.

Cómo habilitar la Protección LSA

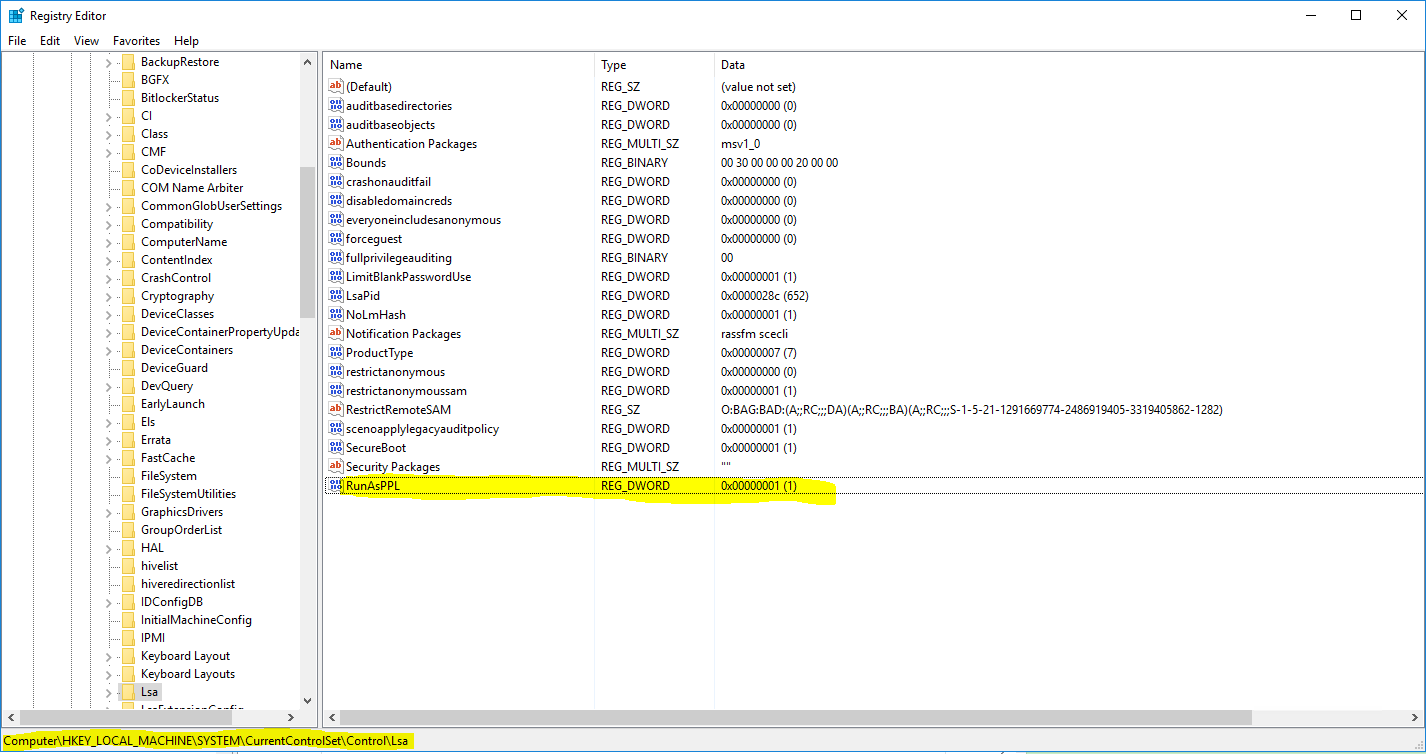

Dado que la Protección LSA se controla a través del registro, puedes habilitarla fácilmente en todos tus dispositivos utilizando Group Policy: Simplemente establece el valor de RunAsPPL en 1. Este ajuste se puede encontrar en el registro en SYSTEMCurrentControlSetControlLsa.

El siguiente código puede utilizarse como un archivo .reg para establecer este valor en 1:

*Code Block*

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlLsa]

"RunAsPPL"=dword:00000001

*Code Block*

Revisando sus configuraciones

Para verificar que cada servidor esté protegido, puede navegar a la sección del registro mencionada anteriormente y confirmar que el valor está establecido en 1.

Sin embargo, para facilitar un poco el trabajo, he proporcionado un script de PowerShell a continuación que te permite consultar el valor para una máquina específica de forma remota (asumiendo que exista el acceso correcto). Solo reemplaza [SAMPLEHOST] con el nombre de host de la máquina. Este código devolverá 0, 1 o una excepción que indica que la propiedad RunAsPPL no existe. A menos que se devuelva 1, la configuración no está habilitada en el equipo objetivo.

*Code Block*

invoke-command -Computer [SAMPLEHOST] {Get-itempropertyvalue -Path "HKLM:SYSTEMCurrentControlSetControlLsa" -Name RunAsPPL}

*Code Block*

Compartir en

Aprende más

Acerca del autor

Kevin Joyce

Director de Product Management

Director de Product Management en Netwrix. Kevin tiene una pasión por la ciberseguridad, específicamente en comprender las tácticas y técnicas que los atacantes utilizan para explotar los entornos de las organizaciones. Con ocho años de experiencia en product management, enfocándose en Active Directory y la seguridad de Windows, ha llevado esa pasión a ayudar a construir soluciones para que las organizaciones protejan sus identidades, infraestructura y datos.

Aprende más sobre este tema

7 mejores soluciones de Privileged Access Management (PAM) en 2026

7 mejores alternativas a CyberArk en 2026

Usando Windows Defender Credential Guard para proteger credenciales Privileged

Cómo implementar cualquier script con MS Intune

¿Qué es Microsoft LAPS: Cómo puede mejorar su seguridad?