Contraseñas en texto claro WDigest: Robando más que un hash

Oct 11, 2022

¿Qué es WDigest?

La autenticación Digest es un protocolo de desafío/respuesta que se utilizaba principalmente en Windows Server 2003 para la autenticación LDAP y basada en web. Utiliza intercambios de Protocolo de Transferencia de Hipertexto (HTTP) y Capa de Seguridad de Autenticación Simple (SASL) para autenticar.

A nivel alto, un cliente solicita acceso a algo, el servidor autenticador desafía al cliente y el cliente responde al desafío cifrando su respuesta con una clave derivada de la contraseña. La respuesta cifrada se compara con una respuesta almacenada en el servidor autenticador para determinar si el usuario tiene la contraseña correcta. Microsoft ofrece una explicación mucho más in-depth explanation of WDigest.

¿Qué riesgo de seguridad introduce WDigest?

WDigest almacena contraseñas en texto claro en la memoria. Por lo tanto, si un adversario que tiene acceso a un endpoint puede usar una herramienta como Mimikatz para obtener no solo los hashes almacenados en la memoria, sino también las contraseñas en texto claro. Como resultado, no estarán limitados a ataques como Pass-the-Hash; también podrían iniciar sesión en Exchange, sitios web internos y otros recursos que requieren ingresar un ID de usuario y contraseña.

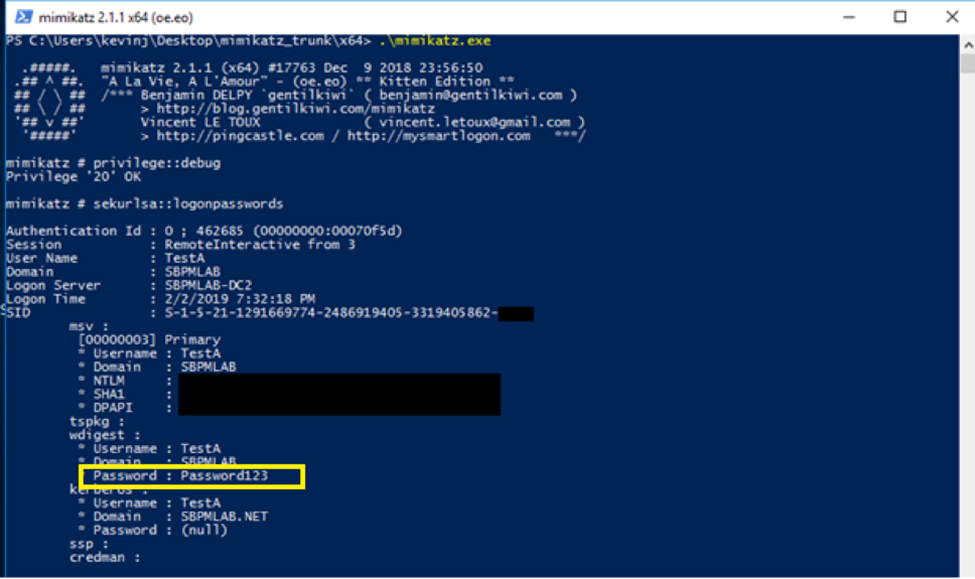

Por ejemplo, supongamos que el usuario “TestA” utilizó escritorio remoto para iniciar sesión en una máquina, dejando su contraseña en la memoria. La captura de pantalla a continuación ilustra lo que un atacante vería al extraer las credenciales de la memoria de esa máquina utilizando Mimikatz. Como puede ver, obtienen tanto el hash de la contraseña NTLM de la cuenta como la contraseña en texto claro “Password123”.

¿Qué se puede hacer para mitigar este riesgo?

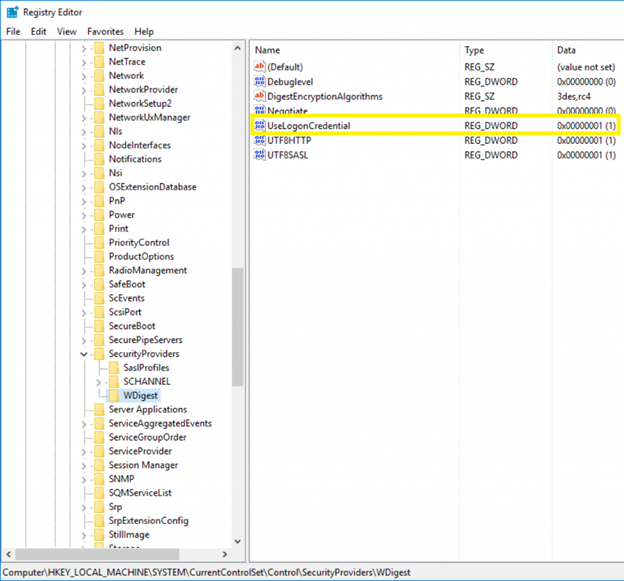

Afortunadamente, Microsoft lanzó una actualización de seguridad (KB2871997) que permite a las organizaciones configurar una opción de registro para evitar que WDigest almacene contraseñas en texto claro en la memoria. Sin embargo, hacer esto hará que WDigest no pueda funcionar, por lo que Microsoft recomienda primero verificar si la autenticación Digest se está utilizando en su entorno. Revise los registros de eventos en sus servidores para el ID de evento 4624 y revise los registros de su controlador de dominio para el ID de evento 4776 para ver si algún usuario ha iniciado sesión con 'Paquete de Autenticación: WDigest'. Una vez que esté seguro de que no hay tales eventos, puede realizar el cambio en el registro sin afectar su entorno.

Windows 7, Windows 8, Windows Server 2008 R2 y Windows Server 2012

Para Windows 7, Windows 8, Windows Server 2008 R2 y Windows Server 2012, instale la actualización KB2871997 y luego establezca la siguiente clave de registro en 0:

La manera más fácil de hacer esto es a través de Group Policy, pero el siguiente script también funcionará:

reg add

HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v

UseLogonCredential /t REG_DWORD /d 0

Versiones posteriores de Windows y Windows Server

Las versiones más recientes de Windows y Windows Server no requieren la actualización de seguridad, y el valor del registro se establece en 0 por defecto. Sin embargo, deberías verificar que el valor no haya sido cambiado manualmente utilizando el siguiente script:

reg query

HKLMSYSTEMCurrentControlSetControlSecurityProvidersWDigest /v

UseLogonCredential

Resultados

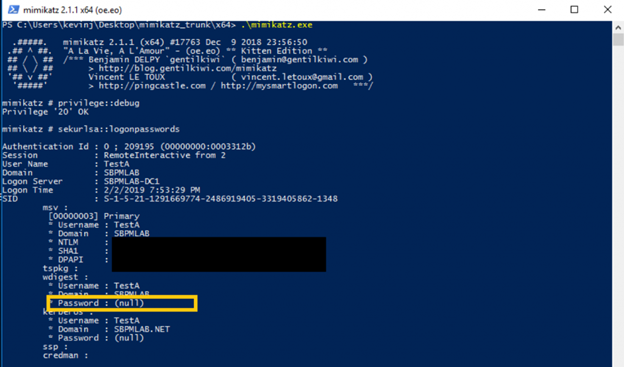

Una vez que este valor del registro se haya establecido en 0, un atacante que extraiga credenciales de la memoria no obtendrá la contraseña en texto claro; en su lugar, vería esto:

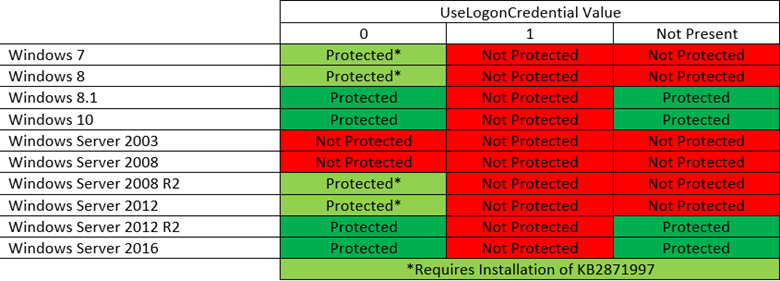

Tabla de referencia

Aquí hay una tabla para ayudarlo a determinar si necesita tomar medidas en sus endpoints:

Resumen rápido

WDigest almacena credenciales en texto claro en la memoria, donde un adversario podría robarlas. La actualización de seguridad de Microsoft KB2871997 aborda el problema en versiones anteriores de Windows y Windows Server al permitirte establecer un valor de registro, y las versiones más nuevas tienen el valor adecuado por defecto.

Revisar esta configuración del registro en todos sus endpoints de Windows debería ser una prioridad, ya que el robo de credenciales puede llevar a la pérdida de información sensible. Una forma de hacer esto es ejecutar consultas de línea de comandos contra todos sus hosts; una opción más rápida es automatizar el proceso con una solución de auditoría que proporcione los resultados en un informe fácil de consumir.

¿Cómo puede ayudar Netwrix?

Netwrix Access Analyzer puede ayudarte a mejorar la seguridad de tu infraestructura Windows y minimizar el riesgo de una violación de datos. Te permite:

- Identifique vulnerabilidades que puedan ser utilizadas por atacantes para comprometer sistemas Windows y acceder a sus datos.

- Haga cumplir las políticas de seguridad y operativas a través del análisis de baseline configuration.

- Audite y gobierne las cuentas privilegiadas.

- Demuestre el cumplimiento más fácilmente con informes preconstruidos y transparencia completa del sistema.

Netwrix Access Analyzer

Compartir en

Aprende más

Acerca del autor

Kevin Joyce

Director de Product Management

Director de Product Management en Netwrix. Kevin tiene una pasión por la ciberseguridad, específicamente en comprender las tácticas y técnicas que los atacantes utilizan para explotar los entornos de las organizaciones. Con ocho años de experiencia en product management, enfocándose en Active Directory y la seguridad de Windows, ha llevado esa pasión a ayudar a construir soluciones para que las organizaciones protejan sus identidades, infraestructura y datos.

Aprende más sobre este tema

Cómo crear, cambiar y probar contraseñas usando PowerShell

Usando Windows Defender Credential Guard para proteger credenciales Privileged

¿Qué es Microsoft LAPS: Cómo puede mejorar su seguridad?

Uso del grupo de Usuarios Protegidos contra Amenazas

¿Qué es el Kerberos PAC?