Ce qu'est une configuration de base et comment prévenir la dérive de configuration

May 13, 2023

La dérive de configuration semble inévitable — la divergence graduelle mais non intentionnelle des paramètres de configuration réels d'un système par rapport à sa configuration de base sécurisée. Une configuration appropriée des composants de votre infrastructure est essentielle pour la sécurité, la conformité et la continuité des affaires, mais les changements de configuration sont souvent effectués sans approbation formelle, tests appropriés et documentation claire.

Cette dérive de configuration dans vos systèmes et applications au fil du temps peut créer des failles de sécurité qui mettent votre organisation en danger. En effet, il est estimé que 1 sur 8 des violations résultent d'erreurs telles que des environnements cloud mal configurés, et la mauvaise configuration de sécurité se classe n°5 sur la liste OWASP des 10 principaux risques de sécurité des applications web. Plus la dérive de configuration est grave, plus le risque est élevé — mais la réalité est que, même un seul paramètre mal configuré peut exposer une organisation à des violations de données et des temps d'arrêt.

Cet article explique certaines des causes courantes de la dérive de configuration et comment mettre en œuvre une gestion de configuration appropriée pour réduire votre risque de violations, d'interruptions et de pénalités de conformité.

Contenu connexe sélectionné :

Qu'est-ce qui provoque la dérive de configuration ?

Dans la plupart des cas, la dérive de configuration n'est pas intentionnelle. Elle est généralement due à l'un des coupables suivants :

- Correctifs logiciels — Bien que l'application régulière de correctifs logiciels et de micrologiciels soit une bonne pratique, cela peut entraîner des modifications inattendues des éléments de configuration.

- Mises à niveau matérielles — Les mises à niveau matérielles sont également nécessaires, mais elles peuvent entraîner des modifications de configuration aux niveaux matériel et logiciel.

- Configuration et dépannage ad hoc — Presque toutes les équipes informatiques appliquent parfois une solution rapide pour résoudre une interruption de charge de travail ou de réseau afin que les opérations commerciales puissent reprendre normalement. Cependant, bien que ces correctifs rapides puissent résoudre le problème immédiat, ils peuvent entraîner des modifications de configuration qui nuisent à la sécurité à long terme.

- Une mauvaise communication dans l'IT — Un décalage de configuration peut survenir parce qu'une équipe IT n'informe pas les autres équipes d'une modification de paramètre qu'elle a effectuée, ou un nouveau membre de l'équipe ne sait pas quels états de configuration sont approuvés.

- Une mauvaise documentation — Si les modifications de configuration ne sont pas correctement documentées, les membres de l'équipe pourraient ne pas être en mesure de déterminer si les systèmes sont correctement configurés.

La dérive de configuration résultant de ces facteurs peut entraîner une mauvaise performance ou une indisponibilité, des problèmes de conformité ou une violation de données majeure.

Conseils pour éviter la dérive de configuration

NIST Special Publication 800-128 offre des recommandations pour éviter la dérive de configuration. Voici certaines des recommandations clés :

- Mettez en œuvre une surveillance continue des modifications de configuration afin que les modifications inappropriées puissent être identifiées immédiatement. Les efforts de surveillance doivent être complétés par des audits réguliers.

- Mettez en œuvre des outils de configuration qui automatisent la création, la modification et le déploiement des paramètres de configuration à travers votre infrastructure de serveurs et de réseau en utilisant des modèles établis. Les efforts manuels sont sujets aux erreurs humaines et plus lents que les processus automatisés, donc les paramètres restent dans un état vulnérable plus longtemps.

- Utilisez un référentiel de benchmarks et de bases de référence que les équipes informatiques peuvent utiliser pour identifier les dérives de configuration. Envisagez d'utiliser des benchmarks de leaders de l'industrie tels que CIS ou NIST comme points de départ pour construire vos configurations de base.

- Standardisez vos processus de gestion des changements de configuration pour minimiser les risques de dérive de configuration. Chaque changement de configuration doit être approuvé et documenté en utilisant ce système.

Développer une configuration de base sécurisée pour chaque point de terminaison IT

Tous vos postes de travail, serveurs, applications, network devices, conteneurs et plateformes d'hyperviseur doivent être renforcés avec une configuration sécurisée. En établissant une configuration standard pour chaque type de point de terminaison, vous pouvez appliquer une configuration cohérente à travers eux. Par exemple, en créant une configuration standard pour vos postes de travail de centre d'appels, vous pouvez vous assurer qu'ils partageront un système d'exploitation identique, un niveau de correctifs, un portefeuille de logiciels et Group Policy.

Les configurations de base changeront avec le temps, par exemple, en raison de correctifs logiciels et de mises à niveau du système d'exploitation. Chaque changement doit être soigneusement examiné pour son impact potentiel sur la prestation de services et la sécurité. Une fois une configuration mise à jour approuvée et autorisée, elle peut être promue à la configuration de base, et tous les appareils devraient alors être audités selon la nouvelle norme. La norme NERC CIP exige un tel audit tous les 30 jours pour tous les systèmes SCADA, interface homme-machine (HMI) et contrôleur logique programmable (PLC) nécessaires à la production d'énergie.

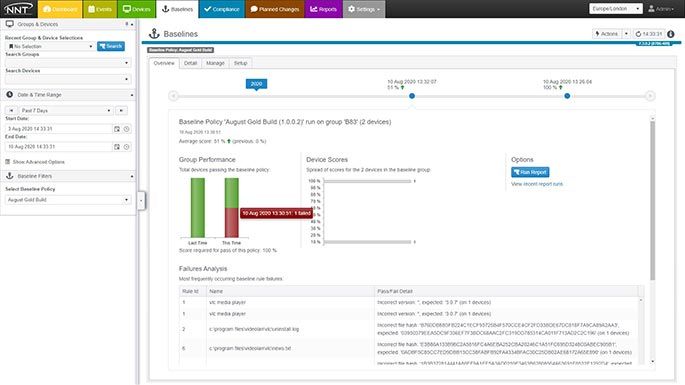

Automatisation de la gestion de configuration avec Netwrix Change Tracker

Vous cherchez un moyen d'établir des bases sécurisées et de mettre en œuvre un contrôle des changements rigoureux pour prévenir la dérive de configuration ? Netwrix Change Tracker peut aider. Il scanne votre réseau pour trouver des appareils et facilite la création de configurations sécurisées pour eux en utilisant des modèles de construction certifiés CIS. Ensuite, il surveille les changements apportés à ces configurations et vous alerte en temps réel sur toute modification non planifiée.

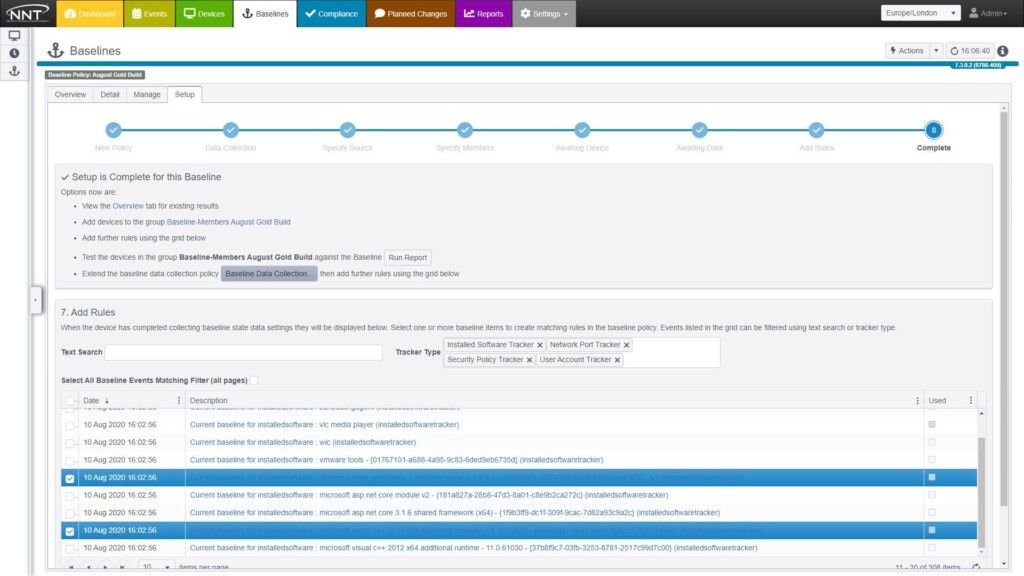

Établir vos références

Netwrix Change Tracker vous donne accès à plus de 250 rapports de référence certifiés CIS qui couvrent NIST, PCI DSS, CMMC, HIPAA, les CIS Controls et plus encore. À l'aide d'un assistant intuitif, vous pouvez affiner ces références pour répondre à vos besoins spécifiques en quelques minutes. Vous pouvez facilement créer des configurations standard pour tous vos systèmes, des systèmes IoT tels que les PLC, relais et actionneurs aux infrastructures complexes de cloud et de conteneurs. De plus, toute image de référence peut être réutilisée pour évaluer d'autres systèmes.

Maintenir vos références

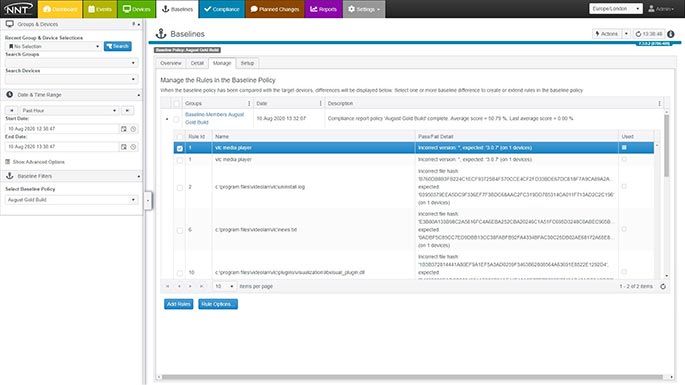

Comme mentionné précédemment, vos références vont évoluer avec le temps. En particulier, les correctifs et mises à jour peuvent entraîner des modifications de configuration, des registres et des paramètres de port ainsi que du système de fichiers sous-jacent. Netwrix Change Tracker vous donne le contrôle sur les paramètres qui sont promus à vos références.

Tous les processus de construction sont ancrés dans les meilleures pratiques de sécurité. Les permissions des utilisateurs sont contrôlées pour toutes les étapes de promotion, d'édition et de création de la ligne de base. De plus, vous obtenez un historique d'audit détaillé des détails du qui, quoi, quand et pourquoi, afin que vous puissiez voir exactement comment toute image de base a été modifiée au fil du temps.

Détection et remédiation de la dérive de configuration

Netwrix Change Tracker fournit également un contrôle avancé des modifications, en utilisant l'intelligence des menaces pour identifier les changements indésirables et potentiellement dangereux dans les fichiers systèmes. En fait, il utilise des milliards de hachages approuvés pour vérifier les nouveaux fichiers et ceux modifiés sur vos appareils. Ainsi, les changements massifs provenant du Patch Tuesday de Microsoft ne vous submergeront pas d'alertes, mais vous serez immédiatement informé de la modification malveillante se cachant dans la masse.

Conclusion

Le changement est inévitable, mais vous n'êtes pas obligé de laisser vos paramètres de configuration s'éloigner de leur base de référence sécurisée. Avec un outil de gestion de configuration automatisé comme Netwrix Change Tracker, vous pouvez établir et maintenir des configurations sécurisées sur vos systèmes pour éviter les problèmes de performance coûteux et les temps d'arrêt, les violations de sécurité et les pénalités de non-conformité.

FAQ

Qu'est-ce qu'une configuration de base sécurisée ?

Une configuration de base, ou construction dorée, est la configuration standard et approuvée d'un système. Elle peut spécifier des éléments tels que le système d'exploitation approuvé, les niveaux de correctifs et les logiciels installés. Pour rendre vos bases de référence sécurisées, envisagez de les construire sur la base des recommandations CIS Benchmark ou DoD STIG.

Comment déterminer quelle doit être la configuration de base de mes systèmes ?

Établissez une configuration de base pour chaque ensemble de systèmes similaires. Par exemple, tous les postes de travail utilisés dans le département de comptabilité devraient partager la même configuration de base.

Les meilleures pratiques pour le renforcement de la configuration incluent ce qui suit :

- Désinstallez tout logiciel non nécessaire et supprimez tous les rôles et fonctionnalités inutilisés.

- Supprimez ou désactivez tous les services et démons inutiles.

- Supprimez ou bloquez tous les ports logiques réseau non nécessaires.

- Maintenez tous les logiciels à jour avec les derniers correctifs.

Cependant, gardez à l'esprit que vous devrez probablement équilibrer la sécurité et les priorités commerciales lorsque vous créez vos configurations de base. Lorsque la sécurité doit céder la place à la fonctionnalité requise, vous pouvez compenser à l'aide d'autres contrôles de sécurité, tels qu'un pare-feu d'application Web (WAF) ou des services de pare-feu.

À quelle fréquence faut-il mettre à jour une configuration de base ?

Les modifications de vos configurations de base sont inévitables et nécessaires. En particulier, l'application régulière de correctifs et de mises à jour est essentielle pour se défendre contre les vulnérabilités nouvellement découvertes et pour accéder à de nouvelles fonctionnalités logicielles. Lorsque ces processus entraînent des modifications de configuration, vous devriez soigneusement évaluer leur impact sur la prestation de services et la sécurité, puis déterminer si et comment mettre à jour votre configuration de base. Une base de référence mise à jour doit être rapidement appliquée à tous les systèmes pertinents.

La norme NERC CIP exige l'audit des configurations de base de tous les systèmes SCADA, HMI et PLC nécessaires à la production d'énergie tous les 30 jours.

Qu'est-ce qu'un plan de gestion de configuration ?

Un plan de gestion de configuration définit un processus pour établir des configurations de base, surveiller les systèmes pour les changements de configuration, remédier aux modifications inappropriées ou autorisées, et maintenir les configurations de base au fil du temps.

Comment puis-je arrêter la dérive de configuration ?

La dérive de configuration est un problème courant qui peut être géré avec une gestion de configuration rigoureuse. En particulier, vous devriez :

- Établissez une configuration de base pour chaque classe de système et d'application.

- Planifiez tous les changements de configuration, assurez-vous qu'ils sont mis en œuvre comme prévu et documentez-les.

- Surveillez les modifications de vos configurations et gérez-les.

- Évitez d'appliquer des solutions ad-hoc ou rapides pour résoudre les problèmes rapidement.

Partager sur

En savoir plus

À propos de l'auteur

Dirk Schrader

Vice-président de la Recherche en Sécurité

Dirk Schrader est un Resident CISO (EMEA) et VP of Security Research chez Netwrix. Fort d'une expérience de 25 ans dans la sécurité informatique avec des certifications telles que CISSP (ISC²) et CISM (ISACA), il œuvre pour promouvoir la cyber résilience comme approche moderne pour faire face aux menaces cybernétiques. Dirk a travaillé sur des projets de cybersécurité dans le monde entier, commençant par des rôles techniques et de support au début de sa carrière, puis évoluant vers des postes de vente, marketing et gestion de produit chez de grandes multinationales ainsi que dans de petites startups. Il a publié de nombreux articles sur la nécessité de s'attaquer à la gestion des changements et des vulnérabilités pour atteindre la cyber résilience.

En savoir plus sur ce sujet

Dix commandes PowerShell les plus utiles pour Office 365

Comment copier une configuration en cours de Cisco vers la configuration de démarrage pour préserver les modifications de configuration

Comment déployer n'importe quel script avec MS Intune

RBAC contre ABAC : Lequel choisir ?

Guide pratique pour la mise en œuvre et la gestion des solutions d'accès à distance