Qu'est-ce que Commando VM ?

Commando VM est une plateforme de test que Mandiant FireEye a créée pour les testeurs d'intrusion qui sont plus à l'aise avec le système d'exploitation Windows.

Essentiellement, Commando VM est la sœur de Kali, une plateforme de test Linux largement utilisée dans la communauté des testeurs de pénétration. Ces plateformes de test sont fournies avec tous les outils et scripts courants que les testeurs utilisent lors d'un engagement. Les testeurs peuvent installer Commando VM sur Windows 7 SP1 ou Windows 10, et le programme est facilement accessible sur GitHub.

Contenu connexe sélectionné :

Pourquoi est-ce important ?

Comprendre ce que sont ces plateformes de test et comment les utiliser est important pour les équipes rouges comme bleues. Lorsque je travaille avec des clients, une question courante que je pose est s'ils sont familiers avec des outils comme Mimikatz ou Bloodhound. Assez surprenant, de nombreux clients ne le sont pas. Ce fait est quelque peu préoccupant pour moi, car une idée centrale que j'ai apprise à l'école est que penser comme un attaquant est essentiel pour se protéger des attaques. Comment mieux penser comme un attaquant qu'en utilisant tous les outils qu'ils pourraient utiliser contre vous et l'environnement que vous essayez de sécuriser ?

Commando VM facilite la réflexion comme un attaquant. Il est fourni avec les outils et scripts les plus récents et les plus performants pour aider à l'éducation d'une équipe bleue sur leur fonctionnement.

À quoi cela peut-il servir ?

Commando VM est fourni avec de nombreux outils pour diverses utilisations. Certaines des catégories avec lesquelles Commando VM peut aider sont :

- Collecte d'informations

- Exploitation

- Test d'application Web

Dès que vous installez Commando VM, tous les outils listés ci-dessous deviennent disponibles à l'utilisation.

Collecte d'informations

La collecte d'informations est une partie importante de l'évaluation de votre environnement. Identifier ce qui est exposé à un attaquant sans privilèges est essentiel pour comprendre ce que vous devez verrouiller et sécuriser. Sachez-le : si vous pouvez le voir avec certains de ces outils et scripts, eux aussi peuvent le faire.

- Nmap – L'analyse et l'énumération sont essentielles pour comprendre l'environnement. Les résultats des scans Nmap peuvent déterminer quels hôtes sont disponibles sur le réseau, quels services ces hôtes exécutent et quels ports sont ouverts sur ces hôtes.

- BloodHound – Scanner un environnement Active Directory et comprendre les chemins d'attaque complexes qui peuvent exister en raison de configurations de permissions est quelque chose que tous les membres d'une équipe de défense doivent faire. Un outil comme Bloodhound vous aide à identifier où ces chemins existent et à prioriser efficacement les étapes de remédiation.

Exploitation

Une fois que vous avez effectué quelques reconnaissances, l'étape suivante consiste à essayer d'exploiter les éléments que vous avez trouvés. Par exemple, si vous avez identifié que des sessions existaient sur une certaine machine ou que des permissions étaient accordées à un certain utilisateur, il existe des outils pour tirer parti de ces permissions ou sessions à votre avantage.

- Invoke-ACLpwn – Cet outil utilise certaines des fonctionnalités de Bloodhound pour découvrir les relations de permission existantes dans AD. Il découvrira ces permissions et essaiera automatiquement de les exploiter dans une chaîne pour élever les privilèges jusqu'au niveau de Domain Admin.

- Mimikatz – Cet outil exploite Windows et Active Directory, qui est le plus souvent utilisé pour des attaques telles que Pass-the-Hash ou DCSync. L'énumération des sessions réalisée par la collecte d'informations peut aboutir à l'identification d'une cible à exploiter pour l'escalade de privilèges. Si un utilisateur administratif ou disposant de davantage de privilèges a une session sur une machine à laquelle vous avez accès, vous pouvez utiliser Mimikatz pour accéder à son compte et soit escalader vos privilèges, soit vous déplacer latéralement dans l'environnement.

Test des applications web

Si votre entreprise ou votre environnement utilise des applications web internes, il est dans votre intérêt de réaliser des tests de pénétration. Une fois que quelqu'un pénètre dans votre environnement, s'il découvre que ces applications existent, il lui serait simple d'utiliser les outils Commando VM pour trouver des vulnérabilités. Cette leçon est cruciale, car certaines des vulnérabilités facilement détectables peuvent être traitées avant tout engagement officiel.

- Burp Suite – cet outil aide à trouver et exploiter les vulnérabilités dans une application web. Il suffit de configurer un proxy/écouteur pendant que vous naviguez sur toutes les pages web de votre application pour lancer de nombreux scans automatiques qui identifient et expliquent les vulnérabilités. Si un simple scan de Burp Suite peut le trouver, un attaquant expérimenté le peut aussi.

Vous obtenez l'accès à ces outils en téléchargeant Commando VM, et il est essentiel de comprendre l'application et l'étendue de l'utilisation pour chacun d'entre eux. Sinon, vous aurez des difficultés à identifier les vulnérabilités, à comprendre les relations de permission et à évaluer vos environnements — des éléments qui vous laissent exposé à des attaques. Cependant, la première étape est de savoir comment y accéder, ce que nous allons aborder ensuite.

Installation et configuration de Commando VM

À ce stade, nous avons examiné une vue d'ensemble de haut niveau de Commando VM, pourquoi il est important et certains des outils existants auxquels vous pouvez accéder après l'installation. Ensuite, nous aborderons l'installation et la configuration étape par étape de la plateforme.

Prérequis

Vous pouvez installer Commando VM sur une machine virtuelle ou physique. Cependant, je suggérerais d'utiliser une machine virtuelle pour faciliter le déploiement, la gestion et l'utilisation. Les machines virtuelles vous permettent également de prendre des instantanés en cours de route et de revenir en arrière en cas de problèmes rencontrés.

Pour exécuter Commando VM, vous devrez répondre à certaines exigences minimales. Pour mes tests, j'ai utilisé ce qui suit :

- 60 Go d'espace de stockage

- 2 Go de mémoire

Cependant, si vous regardez la page GitHub, ils recommandent :

- Plus de 80 Go d'espace de stockage

- 4+ Go de mémoire

- 2 adaptateurs réseau

Comme mentionné précédemment, le package Commando VN peut être installé sur Windows 7 SP1 ou Windows 10, bien que Windows 10 vous permette d'installer plus de fonctionnalités. Dans les deux cas, assurez-vous que votre système est entièrement mis à jour. De plus, prenez un instantané avant de commencer le processus d'installation.

Installation de Commando VM

Vous pouvez télécharger Commando VM depuis GitHub ici.

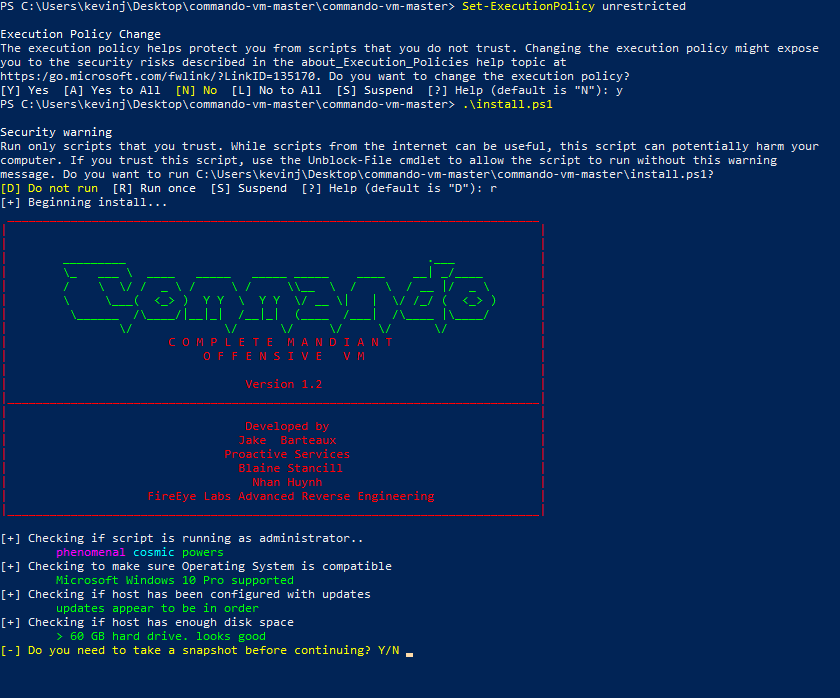

Une fois téléchargé, Commando VM s'installe en trois étapes simples :

- Démarrez une session PowerShell en mode élevé.

- Définissez la politique d'exécution sur non restreinte avec la commande suivante (par défaut, elle est désactivée) : Set-ExecutionPolicy unrestricted.

- Exécutez le script ps1installation dans le package commando-vm-master :

Configuration de Commando VM

Comme vous pouvez le voir, lorsque le script d'installation s'exécute, il effectue quelques vérifications et demande si vous souhaitez prendre un instantané avant l'installation. Après chaque redémarrage, il demandera vos identifiants pour se connecter et poursuivre l'installation. Pendant le processus, la fenêtre PowerShell vous informera de ce qu'elle installe. Vous verrez également diverses fenêtres contextuelles pour les logiciels installés automatiquement. Commando VM supprime ou désactive de nombreuses fonctionnalités préemballées avec Windows, car elles ne sont pas nécessaires sur une machine utilisée pour les tests d'intrusion.

L'ensemble du processus prend environ une heure et demie du début à la fin, avec cinq redémarrages ou plus. Chaque redémarrage prend de 10 à 15 minutes, après quoi il redémarre, se connecte automatiquement et continue d'installer d'autres applications. Selon les ressources de votre machine virtuelle et la vitesse d'internet, le processus peut être plus court ou plus long. Vous saurez que c'est terminé lorsque vous serez de nouveau connecté avec un nouveau fond d'écran et une invite de commande. Prenez à nouveau un instantané pour pouvoir repartir de zéro si nécessaire.

Une fois que vous aurez terminé le processus d'installation et de redémarrage, vous pourrez parcourir les différents outils. Ensuite, vous pourrez configurer votre installation pour qu'elle reflète vos besoins et préoccupations.

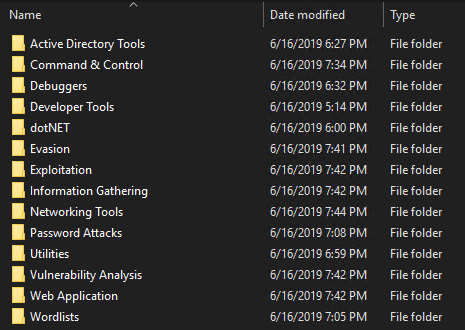

Aperçu des outils inclus

Comme mentionné précédemment, Commando VM comprend de nombreux outils. En fait, pendant le processus d'installation, plus de 2 Go d'outils ont été installés sur notre disque dur. Heureusement, la liste des outils est divisée en catégories, ce qui facilite la recherche de celui dont vous avez besoin :

Voici quelques outils que je trouve particulièrement intéressants :

- Outils Active Directory

- Outils d'administration de serveur à distance (RSAT)

- Utilitaires de ligne de commande SQL Server

- Sysinternals

- Collecte d'informations

- BloodHound

- nmap

- ADACLScanner

- Outils de réseautage

- WireShark

- Exploitation

- PrivExchange

- Invoke-ACLPwn

- metasploit

- Attaques par mot de passe

- DSInternals

- hashcat

- DomainPasswordSpray

- mimikatz

- ASREPRoast

- Analyse de vulnérabilité

- Grouper2

- zBang

- Application Web

- OWASP ZAP

- BurpSuite

FAQ

Qu'est-ce que FireEye Commando VM ?

Commando VM est une plateforme de test créée par Mandiant FireEye pour les testeurs d'intrusion qui sont plus à l'aise avec le système d'exploitation Windows.

Combien de temps faut-il pour installer Commando VM ?

L'installation de Commando VM prend environ une heure et demie.

Partager sur

En savoir plus

À propos de l'auteur

Kevin Joyce

Directeur de Product Management

Directeur de Product Management chez Netwrix. Kevin a une passion pour la cybersécurité, en particulier pour comprendre les tactiques et techniques utilisées par les attaquants pour exploiter les environnements des organisations. Avec huit ans d'expérience en gestion de produit, se concentrant sur la sécurité d'Active Directory et de Windows, il a utilisé cette passion pour aider à développer des solutions permettant aux organisations de protéger leurs identités, infrastructures et données.

En savoir plus sur ce sujet

Gestion de la configuration pour un contrôle sécurisé des points de terminaison

Comment créer, modifier et tester des mots de passe en utilisant PowerShell

Comment créer, supprimer, renommer, désactiver et joindre des ordinateurs dans AD en utilisant PowerShell

Comment désactiver les comptes d'utilisateurs inactifs en utilisant PowerShell

Comment copier une configuration en cours de Cisco vers la configuration de démarrage pour préserver les modifications de configuration