Quels sont les comptes éphémères et comment défendent-ils contre les attaquants ?

Aug 25, 2021

Comment les solutions traditionnelles de Privileged Access Management (PAM) sont insuffisantes

Il y a deux décennies, “Privileged Access Management” désignait la gestion des comptes privilégiés car les logiciels PAM cherchaient à sécuriser les comptes privilégiés ayant un accès élevé aux actifs critiques, généralement en utilisant un coffre-fort de mots de passe. Au fil des ans, les logiciels PAM ont évolué vers l'utilisation de serveurs proxy pour gérer ces mots de passe en coffre-fort, et “PAM” en est venu à désigner le privileged access management.

Malgré ce changement de terminologie, les solutions traditionnelles de Privileged Access Management (PAM) laissent encore les organisations aux prises avec des dizaines ou des centaines de comptes permanents dotés de privilèges d'administrateur ou autres privilèges élevés. En effet, nous avons analysé des milliers de réseaux et constaté que la plupart ont 3 à 5 comptes administrateur par utilisateur physique administrateur. Cela signifie qu'un environnement avec 25 administrateurs pourrait facilement avoir entre 75 et 125 comptes administrateur permanents !

Contenu connexe sélectionné :

Ces comptes d'administrateur permanents sont propices à une mauvaise utilisation par leurs propriétaires, et comme ils sont les clés de votre royaume (c'est-à-dire, votre Active Directory et contrôleurs de domaine), ils constituent une cible privilégiée des attaquants. De plus, chaque utilisation d'un compte privilégié peut laisser derrière elle des artefacts (par exemple, des tickets Kerberos) dans la mémoire des ordinateurs où ils se connectent, que les attaquants peuvent utiliser pour se déplacer latéralement.

La seule manière de minimiser ces risques est de retirer autant de privilèges permanents que possible et de nettoyer tous les artefacts laissés dans le sillage de l'utilisation des comptes privilégiés. C'est là que les comptes éphémères entrent en jeu.

Comment les comptes éphémères résolvent le problème central de Privileged Access Management (PAM)

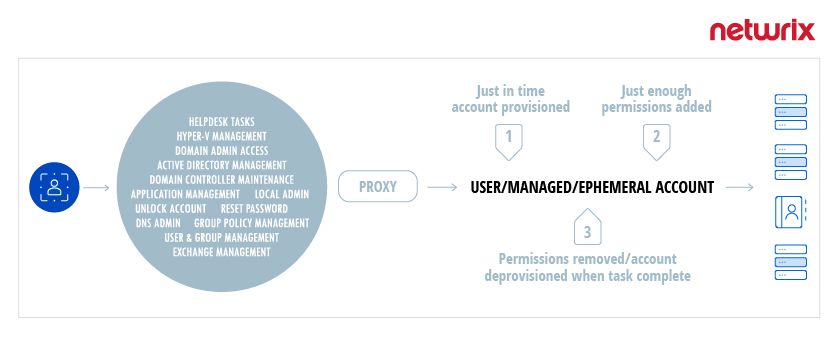

Les comptes éphémères sont des comptes qui existent seulement pour une courte durée, pendant qu'ils sont activement utilisés pour réaliser une tâche autorisée. Dans Netwrix SbPAM, ces comptes sont appelés Jetons d'Activité, et ils sont créés juste à temps et avec juste assez de privilèges pour réaliser la tâche administrative en question. Lorsque la tâche est terminée, le Jeton d'Activité ainsi que tous les artefacts qu'il a créés sont supprimés.

L'avantage des Activity Tokens est que lorsqu'ils ne sont pas utilisés, ils ne sont pas laissés « debout » dans l'environnement, vulnérables aux attaques, ce qui réduit considérablement la surface d'attaque d'un environnement.

Pour les tâches administratives quotidiennes, Netwrix SbPAM offre un mécanisme sécurisé permettant aux administrateurs d'accéder aux ressources nécessaires sans la charge ni les politiques d'accès complexes des solutions PAM traditionnelles. Voici comment fonctionne le processus :

- Lorsqu'un administrateur doit effectuer une tâche, Netwrix SbPAM crée un jeton d'activité.

- Netwrix SbPAM ajoute juste assez de permissions au jeton d'activité pour compléter la tâche.

- L'utilisateur est connecté au serveur approprié pour effectuer la tâche, et toute activité est enregistrée et disponible pour une lecture ultérieure.

- Une fois la tâche terminée, SbPAM supprime le jeton d'activité et tous les artefacts, tels que les tickets Kerberos, créés par la session.

L'objectif de cette approche est le zero standing privilege — suppression complète de tous les comptes privilégiés vulnérables à l'exception des comptes intégrés qui ne peuvent pas être supprimés.

Obtenez un rapport complémentaire :

Comment les comptes éphémères réduisent considérablement les risques

Les attaquants cherchent à compromettre les comptes privilégiés car ces comptes leur permettent de se déplacer latéralement à travers le réseau afin de voler des données sensibles et d'accéder à des systèmes clés pour installer des portes dérobées ou lancer des attaques, y compris le ransomware.

Avec le zero standing privilege, les attaquants qui parviennent à pénétrer dans un réseau en compromettant des identifiants d'utilisateur ordinaires sont entravés dans leur tentative d'escalader leurs privilèges et de se déplacer latéralement. Par conséquent, l'organisation court beaucoup moins de risque de subir une data breach ou une infection par rançongiciel.

Solution Netwrix Privileged Access Management – Netwrix SbPAM

Les outils de Privileged Access Management se sont avérés être des composants essentiels des programmes de sécurité de l'information et de conformité, mais la compromission des comptes privilégiés reste un problème persistant malgré l'adoption à grande échelle des coffres-forts de mots de passe.

L'approche de Netwrix en matière de Privileged Access Management (PAM) comble les lacunes et surmonte les défis des solutions PAM traditionnelles, offrant une visibilité complète sur l'empreinte des comptes privilégiés d'une organisation, un contrôle chirurgical de l'utilisation des comptes privilégiés, et la capacité de réduire efficacement la surface d'attaque et les attaques de mouvement latéral que les comptes privilégiés permettent.

Partager sur

En savoir plus

À propos de l'auteur

Dan Piazza

Propriétaire de produit

Dan Piazza est un ancien Technical Product Manager chez Netwrix, responsable de Privileged Access Management (PAM), de l'audit des systèmes de fichiers et des solutions d'audit de données sensibles. Il travaille dans des rôles techniques depuis 2013, avec une passion pour la cybersécurité, la protection des données, l'automatisation et le code. Avant son rôle actuel, il a travaillé en tant que Product Manager et Systems Engineer pour une entreprise de logiciels de stockage de données, gérant et mettant en œuvre des solutions B2B logicielles et matérielles.

En savoir plus sur ce sujet

7 meilleures alternatives à CyberArk en 2026

Expansion des équipes : Gérer la prolifération de Microsoft Teams

Utiliser Windows Defender Credential Guard pour protéger les identifiants Privileged Access Management

Qu'est-ce que Microsoft LAPS : Comment pouvez-vous renforcer sa sécurité ?

RBAC contre ABAC : Lequel choisir ?