Types courants d'appareils réseau et leurs fonctions

Aug 1, 2024

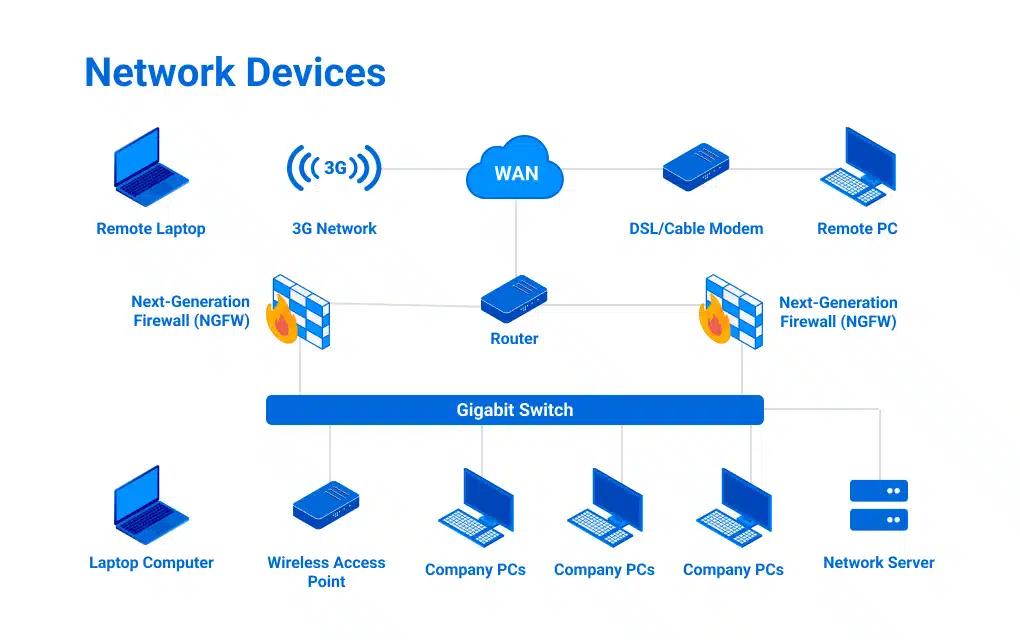

L'infrastructure informatique moderne est composée de divers composants de réseau interconnectés qui rendent possible la communication et le partage de ressources dans votre organisation. Que ce soit pour sécuriser des données sensibles, faciliter la collaboration ou simplement garantir un accès ininterrompu, un réseau d'appareils est en jeu, et les éléments de ces appareils sont essentiels au fonctionnement réussi d'une entreprise.

Ci-dessous, nous explorons la définition des network devices, leurs types, fonctions et importance dans le maintien de l'efficacité, de la sécurité et de la fiabilité des entreprises.

Définition de dispositif de réseau

Un dispositif réseau est un élément matériel ou logiciel essentiel à la communication entre un ordinateur et un réseau internet. Les dispositifs réseau courants sont :

- Routeurs

- Commutateurs

- Hubs

- Modems

- Pare-feu

- Points d'accès

Les appareils réseau gèrent le flux de trafic et dirigent les paquets de données, assurent la sécurité et permettent la connectivité entre les segments de réseau ou Internet. Chaque appareil remplit un objectif spécifique qui permet un flux d'informations et une connectivité fluides à travers l'écosystème informatique d'une organisation.

Importance des appareils de réseau

Les appareils réseau jouent deux rôles clés :

- La première consiste à établir une connexion réseau, comme le fait un routeur ou un modem.

- Le deuxième consiste à maintenir, protéger et améliorer cette connexion, comme avec un concentrateur, un répéteur, un commutateur ou une passerelle

Les appareils réseau sont essentiels pour établir et gérer des réseaux. Le but d'un réseau informatique est de partager des ressources telles que des fichiers, des imprimantes et des connexions Internet parmi les utilisateurs et les appareils d'une organisation. Ils garantissent que les données sont correctement acheminées et sécurisées, soutenant le fonctionnement efficace et fiable des services réseau et des applications. Sans appareils réseau, votre infrastructure informatique manquerait de la capacité à gérer le trafic de données, conduisant à des inefficacités, des pertes de données et des vulnérabilités de sécurité. Les appareils réseau permettent également la scalabilité pour les entreprises, permettant aux réseaux de s'adapter aux besoins commerciaux changeants, ce qui est essentiel pour maintenir une performance optimale et se protéger contre les menaces cybernétiques.

Fonctions des appareils de réseau

Les appareils de réseautage servent aux fins générales suivantes :

- Facilitez la transmission de données et la communication entre les appareils

- Activez une connectivité réseau efficace et sécurisée

- Améliorez les performances du réseau et optimisez le flux de trafic

- Assurez la sécurité du réseau en appliquant le contrôle d'accès et la prévention des menaces

- Simplifiez la gestion et la configuration du réseau

- Étendez la couverture réseau et surmontez les limitations de signal

Sécurisez votre réseau avec Netwrix Auditor for Network Devices

Découvrez comment surveiller, auditer et sécuriser vos appareils réseau facilement

Types de périphériques réseau

Comprendre les différents types d'appareils réseau est important pour optimiser et sécuriser l'infrastructure réseau de votre organisation. Ci-dessous, nous fournissons une liste d'exemples d'appareils réseau qui constituent la base d'une gestion et d'une communication réseau efficaces :

- Répéteur

- Hub

- Bridge

- Commutateur

- Routeurs

- Passerelle

- Brouter

- Carte réseau

Analysons chacun de ces types et sous-types d'appareils réseau.

Répéteur

Un signal numérique ne peut voyager qu'une certaine distance le long d'un câble avant de se dégrader. Cette affaiblissement progressif est appelé taux d'atténuation. Un répéteur fonctionnant à la couche physique du modèle OSI (couche 1) est un dispositif alimenté qui régénère le signal pour qu'il puisse continuer à voyager plus loin. Les répéteurs dédiés sont rarement utilisés aujourd'hui, car les concentrateurs alimentés, les commutateurs et les routeurs remplissent la fonction d'un répéteur. Cependant, les répéteurs sont occasionnellement utilisés pour étendre la portée des points d'accès sans fil éloignés.

Hub

Un concentrateur réseau est un dispositif multiport essentiel qui connecte plusieurs appareils Ethernet dans un seul segment de réseau de diffusion, ce qui les rend sujets à la congestion du trafic. Il existe trois types de concentrateur :

- Concentrateur passif

- Hub actif

- Concentrateur intelligent

Examinons chacun de ces éléments :

- Concentrateur passif: Aucune source d'alimentation n'est nécessaire pour connecter des dispositifs sans amplification.

- Hub actif : Ce hub amplifie les signaux entrants avant de les diffuser et nécessite une alimentation externe. Ainsi, il fait office de répéteur.

- Hub intelligent : Comprend la gestion de réseau, la surveillance et les fonctionnalités de diagnostic.

Autrefois répandus, les concentrateurs sont maintenant rarement utilisés car les commutateurs les ont remplacés. Comme les répéteurs, les concentrateurs fonctionnent à la couche physique (couche 1) du modèle OSI.

Pont

Alors qu'un concentrateur connecte plusieurs appareils, un pont réseau relie deux segments de réseau ou plus et filtre le trafic entre eux. Leur rôle est d'isoler le trafic du segment local et de réduire la congestion du trafic pour une meilleure performance du réseau. Un pont local relie deux segments de réseau ou plus au sein du même emplacement physique ou LAN. En revanche, un pont distant relie des segments de réseau qui sont géographiquement séparés, souvent via une liaison WAN.

Types de ponts

Il existe deux types de ponts :

- Ponts transparents

- Ponts de source

Examinons chacun de ces éléments :

- Les ponts transparents construisent et maintiennent une table d'adresses MAC en examinant les adresses sources des trames entrantes et prennent des décisions de transfert en vérifiant l'adresse MAC de destination par rapport à cette table.

- Les ponts sources utilisaient une approche différente et étaient couramment utilisés avec les réseaux à jeton, qui sont aujourd'hui pratiquement obsolètes. Les ponts fonctionnent à la couche de liaison de données (couche 2) du modèle OSI. Il est très probable que vous ne travaillerez jamais avec l'un ou l'autre type de pont aujourd'hui.

Switch

Il existe aujourd'hui de nombreux types différents d'interrupteurs, tels que :

- Commutateurs non gérés

- Commutateurs gérés

- Commutateur intelligent

- Commutateur de couche 2

- Commutateur de couche 3

- Commutateur PoE

- Commutateur Gigabit

- Commutateur monté en rack

- Changement de bureau

- Commutateur modulaire

Types de commutateurs | Fonctions des commutateurs |

|---|---|

|

Commutateurs non gérés |

Les commutateurs non gérés sont des dispositifs plug-and-play avec une configuration fixe qui ne peut être modifiée ou optimisée. Ils ont une fonctionnalité limitée et ne permettent aucun accès à distance ou surveillance. Ces commutateurs sont conçus pour les petits réseaux ou l'utilisation à domicile. |

|

Commutateurs gérés |

Les commutateurs gérés sont entièrement configurables et peuvent être gérés ou surveillés via une interface web, une interface en ligne de commande ou une session SNMP. |

|

Commutateurs intelligents |

Les commutateurs intelligents équilibrent les commutateurs non gérés et entièrement gérés. Il fournit essentiellement les bases, avec une interface web permettant d'accéder aux fonctionnalités de gestion. |

|

Commutateur de couche 2 |

Un commutateur de couche 2 fonctionne à la couche de liaison de données du modèle OSI (couche 2) et utilise des adresses MAC pour acheminer les données au sein d'un LAN. Il connecte les appareils locaux au sein du même segment de réseau et utilise des adresses MAC pour gérer leur trafic. Ces commutateurs améliorent l'efficacité du réseau en réduisant les collisions et en segmentant le trafic en domaines de collision distincts. |

|

Commutateur de couche 3 |

Combine la fonctionnalité d'un commutateur de couche 2 et d'un routeur. Ils sont souvent utilisés sur plusieurs sites de réseaux locaux virtuels (VLANs). La commutation de paquets est basée sur les adresses MAC comme un commutateur traditionnel, mais cet appareil intègre également des capacités de routage utilisant des adresses IP, leur permettant d'acheminer le trafic entre différents VLANs et sous-réseaux. |

|

Commutateur PoE |

Cela fournit des données et de l'énergie électrique aux dispositifs de réseau par un seul câble Ethernet, éliminant ainsi le besoin d'alimentations séparées. Comme les dispositifs PoE connectés n'ont pas de cordons d'alimentation, cela simplifie l'installation et réduit le câblage. Des exemples de dispositifs PoE incluent des caméras, des téléphones VoIP et des points d'accès sans fil. |

|

Commutateur Gigabit |

Ce commutateur haute vitesse prend en charge des taux de transfert de données de 1 gigabit par seconde (Gbps) ou plus. |

|

Commutateur monté en rack |

Un commutateur monté en rack est un commutateur réseau conçu pour s'adapter à un rack serveur standard de 19 pouces. |

|

Changement de bureau |

Ce type de commutateur est couramment utilisé pour un petit bureau ou un environnement de bureau à domicile et est généralement placé sur un bureau ou une table. |

|

Commutateur modulaire |

Un commutateur réseau flexible qui permet l'ajout de divers modules ou cartes d'extension pour une personnalisation et une évolutivité futures |

Routers

The main job of a router is to direct traffic. Routers transfer packets to their destinations by charting a path through interconnected networking devices using different network topologies. They are intelligent devices that store information about their connected networks. Routers commonly use access control lists (ACLs) to filter traffic; some can even serve as packet-filtering firewalls.

Les routeurs divisent également les réseaux internes en deux sous-réseaux ou plus et peuvent être connectés en interne à d'autres routeurs, créant des zones qui fonctionnent de manière indépendante. Les routeurs établissent la communication en maintenant des tables concernant les destinations et les connexions locales. Un routeur contient également des informations sur les routeurs auxquels il est connecté et utilise ces informations pour transférer les paquets vers toute destination qu'il ne connaît pas. Les routeurs fonctionnent à la couche réseau (couche 3) du modèle OSI. Il existe deux types de routeur :

- Routeur statique

- Routeur dynamique

Examinons chacun d'eux.

Routeur statique

A static router uses manually configured routes to direct network traffic to ensure consistent, predefined data-pack paths without automatically adjusting to network changes. They are ideal for smaller networks.

Routeur dynamique

A dynamic router automatically communicates with other dynamic routers to modify its routing table based on real-time network conditions. It uses dynamic routing protocols like OSPF, RIP, or BGP to exchange information about network topology and link states with other routers. These protocols enable routers to discover optimal paths, adapt to network changes, and reroute traffic efficiently. Dynamic routers continuously update their routing tables, allowing automatic failover and load balancing. They can quickly respond to network failures or congestion by finding alternative routes. This flexibility makes them ideal for large, complex networks where manual configuration would be impractical.

Passerelle

Un dispositif réseau couramment utilisé pour connecter des réseaux est une passerelle. Une passerelle relie différents réseaux et permet la communication entre eux. Pensez-y comme à un traducteur qui convertit les données d'un protocole ou format à un autre. Cela aide à garantir la compatibilité entre des environnements réseau divers. Une passerelle est essentielle pour la communication qui doit traverser différentes architectures de réseau.

Exemple de Gateway

Un exemple typique d'appareil réseau Gateway est un LAN qui se connecte à un réseau étendu (WAN) ou à Internet. Ces appareils fonctionnent généralement aux couches Transport et Session du modèle OSI (couche 5 et 6). Les Gateways peuvent également fournir des fonctionnalités de sécurité, telles que des pare-feu, et offrir des fonctionnalités d'optimisation des performances réseau.

Brouter

Un brouter est un terme abrégé pour « bridge router » et combine les fonctions d'un pont et d'un routeur. De ce fait, il opère dans la couche de liaison de données (couche 2) et la couche réseau (couche 3) du modèle OSI. Un brouter transmet les paquets de données en se basant sur les adresses MAC (comme un pont) et les adresses IP (comme un routeur). Les brouters ne sont plus utilisés aujourd'hui, car la plupart des réseaux utilisent des routeurs et des commutateurs spécialisés.

Carte réseau

Tout appareil connecté au réseau comprend une carte réseau (NIC). Cette carte offre une connexion dédiée entre un ordinateur et un réseau et gère la transmission et la réception des données. Elle est appelée carte, à l'origine conçue comme une carte d'extension insérée dans un emplacement de la carte mère. La plupart des NIC d'aujourd'hui sont intégrées directement dans la carte mère. Elles se déclinent en plusieurs types, y compris :

- Câblé (par exemple, Ethernet)

- Sans fil (par exemple, Wi-Fi)

- Fibre optique

Les NICs se composent généralement de plusieurs composants clés :

- Un contrôleur pour traiter les données

- Un port pour la connexion de câble ou de transceiver

- Une interface de bus pour se connecter à l'ordinateur

- Une adresse MAC unique pour l'identification sur le réseau

Périphériques de réseau virtuel

L'informatique en nuage a donné naissance à une variation de toutes sortes d'appareils réseau. L'exploitation d'une infrastructure virtualisée (IaaS) comprend les types d'appareils réseau discutés, tels que les routeurs, les commutateurs, les pare-feu et les cartes d'interface. Ils peuvent exister en tant que machine virtuelle propre exploitée par l'organisation ou faire partie de l'environnement fourni par le service cloud utilisé.

Composants supplémentaires du réseau

Voici des composants réseau supplémentaires :

- Modems

- Câbles réseau

- Pare-feu

- Points d'accès sans fil (WAP)

- Systèmes de détection et de prévention des intrusions (IDPS)

- Appareils de réseau privé virtuel (VPN)

Modems

Un modem (abréviation de modulateur-démodulateur) est un appareil qui convertit les signaux numériques en signaux analogiques de différentes fréquences et les transmet à un modem situé au point de réception. Ces signaux du modem peuvent être transmis via des lignes téléphoniques, des systèmes de câbles ou d'autres moyens de communication. Un modem sert également à convertir les signaux analogiques entrants en données numériques. Ils sont couramment utilisés pour faciliter l'accès à Internet par les clients d'un Fournisseur de Services Internet (ISP).

Types de modems

Il existe quatre principaux types de modems :

- Modem DSL : Utilise des câbles téléphoniques et est considéré comme la connexion la plus lente.

- Modem câble : Transmet des informations via les lignes de télévision plus rapidement que le DSL.

- Modem sans fil : Connecte les appareils en utilisant des réseaux Wi-Fi et dépend des signaux Wi-Fi à proximité.

- Modem cellulaire : Permet à un appareil de se connecter à Internet en utilisant un réseau cellulaire au lieu du Wi-Fi ou des connexions filaires.

Câbles réseau

Un câble réseau est un support physique pour connecter des appareils dans un réseau informatique. Les types courants comprennent :

- Câbles Ethernet (par exemple, Cat5e, Cat6)

- Câbles coaxiaux

- Câbles à fibres optiques.

Ces câbles diffèrent en termes de vitesse, de bande passante et de capacité de distance de transmission. Un câble Ethernet est couramment utilisé pour connecter des appareils tels qu'un ordinateur ou une caméra à un commutateur réseau. En revanche, un câble à fibre optique connecte des routeurs à une conduite pour transporter des charges de trafic élevées. Indépendamment du type, les câbles sont généralement composés de conducteurs isolés, de blindage et de connecteurs à chaque extrémité pour faciliter les connexions d'appareils. Tous les câbles réseau ont une longueur d'atténuation, ce qui signifie qu'ils ne peuvent transporter des signaux numériques que sur une certaine distance avant qu'une source d'alimentation ne doive les energiser. Cette longueur varie en fonction du type de câble, de la qualité et de la fréquence du signal transmis.

Pare-feu

Un pare-feu est un dispositif de sécurité réseau qui établit une barrière entre les réseaux internes de confiance et les réseaux externes non fiables. Un pare-feu relie plusieurs zones appelées zones, telles que :

- LAN

- WAN

- DMZ

En utilisant des politiques de sécurité attribuées, ils filtrent le trafic en examinant les paquets de données qui circulent entre les différentes zones. Internet est, bien sûr, le réseau le moins fiable de tous. Les pare-feu peuvent également être placés à l'intérieur du réseau interne pour isoler les départements internes qui hébergent des données sensibles, tels que les RH ou la Finance. Les pare-feu peuvent être basés sur du matériel, sur du logiciel, ou une combinaison des deux.

Les pare-feu peuvent appliquer des listes de blocage (également connues sous le nom de listes de refus) qui autorisent tout le trafic sauf certains types. Pour une sécurité plus restrictive, vous pouvez mettre en œuvre une liste d'autorisation (également appelée liste blanche) qui bloque tout le trafic sauf ce qui est spécifié. Plusieurs types de pare-feu existent, et celui qui vous convient dépend de votre opération. Certains des types de pare-feu les plus courants comprennent :

- Filtrage de paquets

- Inspection d'état

- Pare-feu de nouvelle génération (NGFW)

Développons chacun des trois types de pare-feu.

Filtrage de paquets

Agit comme un point de contrôle de la couche réseau, en analysant les paquets de données par adresse IP, type de paquet, numéro de port ou protocoles réseau

Inspection d'état

Analyse les données aux couches réseau et transport, en inspectant l'IP source, l'IP de destination, le port source et le port de destination.

Pare-feu de nouvelle génération (NGFW)

Cet appareil de sécurité réseau avancé va au-delà des capacités traditionnelles d'un pare-feu et intègre de multiples fonctionnalités de sécurité dans le produit. Parmi les exemples, citons l'inspection approfondie des paquets, les systèmes de prévention des intrusions (IPS), la connaissance et le contrôle des applications, ainsi que la détection avancée des menaces. Les NGFW peuvent également utiliser l'IA pour lutter contre les menaces sophistiquées en examinant le contenu des paquets et en identifiant les applications et les menaces potentielles dans le trafic.

Points d'accès sans fil (WAP)

Un point d'accès sans fil (WAP) est un dispositif de mise en réseau doté d'une antenne intégrée, d'un émetteur et d'un adaptateur. Les WAP utilisent le mode réseau d'infrastructure sans fil pour fournir un point de connexion entre les WLAN et un LAN Ethernet câblé. Un WLAN sert essentiellement de point d'interconnexion entre le WLAN et un réseau filaire fixe.

Un nom d'identifiant de service (SSID) est nécessaire pour se connecter à un réseau sans fil. Le SID est utilisé pour identifier tous les systèmes appartenant au même réseau, et les stations clientes doivent être configurées avec le SSID pour être authentifiées au WAP. Le WAP peut diffuser le SSID, permettant à tous les clients sans fil dans la zone de voir le SSID du WAP. Cependant, pour des raisons de sécurité, les points d'accès peuvent être configurés pour ne pas diffuser le SSID, ce qui signifie qu'un administrateur doit fournir le SSID aux systèmes clients au lieu de permettre qu'il soit découvert automatiquement. Les appareils sans fil sont livrés avec des SSID par défaut, des paramètres de sécurité, des canaux, des mots de passe et des noms d'utilisateur. Pour des raisons de sécurité, il est fortement recommandé de modifier ces paramètres par défaut dès que possible, car de nombreux sites internet répertorient les paramètres par défaut utilisés par les fabricants.

Selon la taille du réseau, un ou plusieurs points d'accès sans fil (WAP) peuvent être nécessaires pour fournir une couverture complète. Des WAP supplémentaires permettent l'accès à plus de clients sans fil et étendent la portée du réseau sans fil. Chaque WAP est limité par sa portée de transmission — la distance à laquelle un client peut se trouver d'un WAP tout en obtenant un signal raisonnable et une vitesse de traitement des données. La distance dépend de la norme sans fil, des obstructions et des conditions environnementales entre le client et le WAP. Les WAP haut de gamme disposent d'antennes haute puissance, leur permettant d'étendre la portée du signal sans fil.

Il existe de nombreux types de WAPs, tels que :

- Points d'accès autonomes :

- Points d'accès basés sur un contrôleur

- Points d'accès gérés dans le cloud :

- Points d'accès USB

Points d'accès autonomes

Ces dispositifs indépendants fournissent une connectivité sans fil aux clients. Ces unités conviennent aux petites entreprises ou aux réseaux domestiques nécessitant un nombre limité de points d'accès.

Points d’accès basés sur un contrôleur

Ces points d’accès sans fil (WAP) sont gérés par un contrôleur LAN sans fil central afin de simplifier l’administration de plusieurs points d’accès. Ils sont idéaux pour les réseaux de grande envergure, où la gestion centralisée est essentielle pour un fonctionnement efficace et une évolutivité optimale.

Points d’accès gérés par le cloud

Ces points d’accès sont gérés via une plateforme basée sur le cloud et offrent des capacités de gestion et de surveillance à distance. Ils conviennent particulièrement aux réseaux distribués et aux entreprises multi-sites, où la gestion centralisée dans le cloud assure une supervision et un contrôle efficaces sur plusieurs emplacements.

Points d’accès USB

Les points d’accès USB sont de petits dispositifs portables qui se connectent à un port USB pour créer un point d’accès sans fil. Ils sont utiles pour des configurations temporaires, les voyages ou l’extension d’un petit réseau domestique.

Systèmes de détection et de prévention d’intrusion (IDPS)

Un système de détection et de prévention d’intrusion (IDPS) est un outil de sécurité réseau qui surveille, détecte et empêche les activités malveillantes et les menaces de sécurité dans les réseaux informatiques.

Ses fonctions principales sont de surveiller le trafic réseau pour repérer une activité suspecte, détecter les menaces potentielles et agir pour prévenir ou atténuer les attaques possibles. Les composants clés d’un IDPS incluent le système de détection d’intrusion (IDS), qui surveille et crée des alertes sur les activités suspectes, et le système de prévention d’intrusion (IPS), qui bloque ou empêche activement les menaces identifiées.

Gestion unifiée des menaces (UTM)

Un dispositif UTM est une appliance de sécurité qui combine plusieurs fonctions de sécurité dans une seule solution matérielle ou logicielle. Un IDPS est souvent inclus dans un appareil UTM tel qu’un pare-feu de nouvelle génération (NGFW).

Appareils VPN (réseau privé virtuel)

Un VPN traditionnel est une méthode de connexion sécurisée utilisée par les utilisateurs distants pour accéder à un réseau d’entreprise. Une connexion VPN comprend deux composants principaux :

- Serveur VPN (un pare-feu ou un appareil VPN dédié)

- Application cliente VPN installée sur l’appareil de connexion

La connexion crée un tunnel chiffré à travers Internet, qui crypte toutes les données circulant entre le client VPN et le réseau de l’entreprise. Il existe également des services VPN tiers par abonnement permettant aux utilisateurs de protéger leurs informations sensibles, de contourner les restrictions géographiques et de préserver leur identité.

Composants de l’architecture réseau

Les composants supplémentaires de l’architecture réseau sont les suivants :

- Médias de transmission

- Protocoles

- Topologie

Médias de transmission

Les médias de transmission désignent les chemins physiques servant de système routier au sein du réseau, que les données empruntent. Les exemples incluent les câbles Ethernet, la fibre optique et les signaux sans fil. Le choix du support influence la vitesse, la distance et la fiabilité de la transmission des données.

Protocoles

Les protocoles sont des ensembles de règles et de conventions régissant l’échange de données entre dispositifs réseau. Ils garantissent l’interopérabilité entre différents produits de multiples fournisseurs. Les protocoles IP les plus courants incluent :

- TCP

- UDP

- (S)HTTP

- SSL/TLS

- DHCP (Dynamic Host Configuration Protocol)

Les protocoles de routage pour les réseaux étendus incluent BGP, NAT (Network Address Translation), PAT (Port Address Translation) et leurs combinaisons, ainsi que des routines de commutation comme fast forward ou store and forward.

Topologie

La topologie décrit la disposition et la structure du réseau, en expliquant comment les différents nœuds et dispositifs sont interconnectés. Les topologies courantes incluent étoile, bus, anneau et maillage. Dans une topologie en étoile, tous les composants sont reliés à un nœud central, comme un groupe d’ordinateurs connectés à un commutateur centralisé — le choix le plus populaire aujourd’hui.

Défis courants dans la gestion des dispositifs réseau

Les réseaux modernes comportent de nombreux éléments mouvants, et beaucoup de choses peuvent mal tourner. La complexité des dispositifs interconnectés et des protocoles variés rend la gestion réseau multidimensionnelle. Les professionnels de l’informatique doivent faire face à des pannes matérielles, des bogues logiciels, des problèmes de bande passante ou des erreurs humaines à tout moment. Voici quelques défis courants :

- Problèmes de connectivité physique

- Pannes matérielles

- Problèmes DNS

- Température et ventilation

- Surcharge de capacité

- Fluctuations de l’alimentation

- Usure excessive des batteries

Bonnes pratiques pour la sécurité des dispositifs réseau

Comprendre les différents types de dispositifs réseau est la première étape pour construire un réseau fiable. Cependant, il est également essentiel d’assurer sa sécurité, son efficacité et sa résilience dans le temps. Voici quelques bonnes pratiques :

- Opter pour un support multi-fournisseurs

- Prioriser les alertes critiques

- Surveiller et dépanner de manière proactive

- Obtenir une visibilité approfondie

- Automatiser les tâches de base

- Clarifier les dépendances matérielles et les processus

- Tester la connectivité des câbles

- Gérer les ports défectueux

- Vérifier la surcharge du trafic

- Effectuer des mises à jour régulières

- Renforcer la sécurité des dispositifs

- Mettre en œuvre une gestion rigoureuse des accès utilisateurs

- Utiliser la segmentation réseau et les VLAN

- Surveiller les activités anormales

- Réaliser des évaluations de sécurité périodiques

Comment Netwrix peut aider

Netwrix Auditor for Network Devices offre une visibilité complète sur vos dispositifs réseau. Il automatise l’audit des changements de configuration, suit les connexions d’appareils distants et les adresses IP suspectes, et détecte les menaces et dysfonctionnements à partir d’une plateforme unifiée.

Conclusion

Des routeurs et commutateurs aux pare-feu et points d’accès, chaque dispositif joue un rôle crucial dans votre réseau. Une gestion adéquate optimise les performances et simplifie le dépannage. En appliquant les meilleures pratiques de sécurité et de gestion, les équipes IT peuvent assurer la résilience, la réactivité et la fiabilité de leur infrastructure réseau dans un monde interconnecté.

FAQ

Partager sur

En savoir plus

À propos de l'auteur

Dirk Schrader

Vice-président de la Recherche en Sécurité

Dirk Schrader est un Resident CISO (EMEA) et VP of Security Research chez Netwrix. Fort d'une expérience de 25 ans dans la sécurité informatique avec des certifications telles que CISSP (ISC²) et CISM (ISACA), il œuvre pour promouvoir la cyber résilience comme approche moderne pour faire face aux menaces cybernétiques. Dirk a travaillé sur des projets de cybersécurité dans le monde entier, commençant par des rôles techniques et de support au début de sa carrière, puis évoluant vers des postes de vente, marketing et gestion de produit chez de grandes multinationales ainsi que dans de petites startups. Il a publié de nombreux articles sur la nécessité de s'attaquer à la gestion des changements et des vulnérabilités pour atteindre la cyber résilience.

En savoir plus sur ce sujet

Gestion de la configuration pour un contrôle sécurisé des points de terminaison

Comment créer, modifier et tester des mots de passe en utilisant PowerShell

Comment créer, supprimer, renommer, désactiver et joindre des ordinateurs dans AD en utilisant PowerShell

Comment désactiver les comptes d'utilisateurs inactifs en utilisant PowerShell

Comment copier une configuration en cours de Cisco vers la configuration de démarrage pour préserver les modifications de configuration