Comprendere le minacce interne: una guida completa alla gestione del rischio interno

Jun 23, 2021

Le minacce interne sono una preoccupazione crescente per la sicurezza informatica. Uno studio del 2022 condotto da Ponemon ha scoperto che il costo delle minacce interne è aumentato del 44% in soli due anni, con un costo per incidente ora di 15,8 milioni di dollari. Il rapporto mostra anche che ci vogliono in media 85 giorni alle aziende per contenere un incidente di minaccia interna, in aumento dai 77 giorni del 2020.

Mentre le organizzazioni sono certamente consapevoli del problema, le risorse necessarie per affrontarlo spesso superano i loro budget di sicurezza IT. Una solida strategia di insider threat prevention deve considerare molti aspetti: infrastruttura IT, tecnologie di archiviazione dei dati, sensibilità dei dati, misure di protezione dei dati, data security e mandati sulla privacy, oltre alle norme e alle migliori pratiche del settore.

Leggi questa guida per saperne di più. Inizieremo con una definizione di minaccia interna e poi risponderemo a domande come cos'è un attacco interno e come operano gli attori delle minacce alla sicurezza. Forniremo anche esempi di minacce interne e dettaglieremo gli indicatori comuni delle minacce interne, e spiegheremo come identificare e mitigare i rischi interni.

Contenuti correlati selezionati:

Cosa sono le minacce interne?

Cos'è una minaccia interna? Le minacce interne sono rischi per la sicurezza provenienti da qualsiasi account IT con accesso legittimo alle informazioni e agli asset dell'organizzazione. Chiunque lavori per o sia collegato a un'azienda, come dipendenti attuali e passati, appaltatori, soci d'affari e fornitori, è una potenziale minaccia interna — e lo è anche un avversario che compromette le credenziali di uno qualsiasi di questi utenti.

Tipi di minacce interne

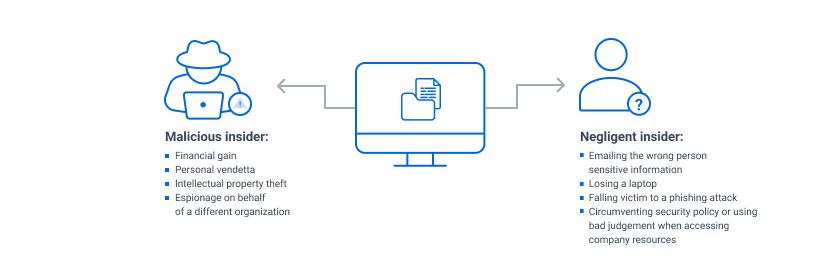

Ci sono tre tipi di minacce interne: gli insider negligenti o distratti, gli insider con intenti malevoli e gli hacker che diventano insider rubando credenziali di sistema legittime.

Minacce interne involontarie

Gli utenti possono compromettere i dati o esporre l'organizzazione a un rischio maggiore a causa di comportamenti non sicuri, sia involontariamente che per negligenza. Gli insider involontari possono essere dipendenti diretti di un'organizzazione così come appaltatori e fornitori terzi.

Esempi di comportamenti involontari o negligenti che possono mettere a rischio un'organizzazione includono:

- Non proteggere le credenziali

- Cadere vittima di attacchi comuni come il phishing o l'ingegneria sociale

- Trascurare di applicare patch di sicurezza e aggiornamenti

- Condivisione di informazioni riservate a causa dell'ignoranza o della mancanza di considerazione dei livelli di sensibilità dei dati

- Ignorando le politiche di sicurezza che risultano scomode

- Inviare via email informazioni sensibili alla persona sbagliata

- Perdere un laptop

Minacce interne malevole

Gli insider malintenzionati sono persone con accesso legittimo alla rete che intraprendono deliberatamente azioni a proprio vantaggio ma che arrecano danno all'organizzazione.

Le motivazioni per attacchi intenzionali includono:

- Spionaggio — Un dipendente potrebbe utilizzare il proprio accesso ai sistemi o ai dati di un'azienda per ottenere informazioni al fine di conseguire un vantaggio competitivo. Ad esempio, un dipendente che sta pianificando di dimettersi potrebbe rubare proprietà intellettuale o dati proprietari da fornire alla nuova azienda.

- Vendetta — Un lavoratore con rancore verso un'organizzazione potrebbe utilizzare i propri diritti di accesso per danneggiare l'azienda o le sue persone. Ad esempio, potrebbe attaccare sistemi importanti o rubare e pubblicare le email degli esecutivi o altre informazioni sensibili.

- Profitto — Un insider malintenzionato potrebbe utilizzare il proprio accesso per guadagnare denaro. Ad esempio, potrebbe dirottare fondi da un conto aziendale o vendere dati sensibili.

Avversario con credenziali compromesse

Un altro tipo di minaccia interna è un hacker che ruba credenziali valide di utente o amministratore per accedere alla rete IT aziendale. Il furto di credenziali costa alle aziende $2.79 milioni all'anno, rendendolo la forma più costosa di minaccia interna.

Gli hacker utilizzano vari metodi per rubare le credenziali, tra cui:

- Email di phishing — Gli individui all'interno di un'organizzazione ricevono email mascherate da legittime richieste aziendali, spesso chiedendo informazioni come i numeri di routing bancario o richiedendo che il destinatario scarichi un allegato infetto o visiti un sito web dannoso.

- Pass the Hash — Questa tecnica di hacking permette a un attaccante di autenticarsi utilizzando l'hash rubato della password di un utente invece della password in chiaro.

- Attacchi di indovinamento delle password — Gli hacker utilizzano una varietà di approcci per indovinare la password di un utente, tra cui:

- Attacchi brute-force: I pirati informatici eseguono un programma che tenta di accedere utilizzando password comuni e provando ogni possibile combinazione di caratteri.

- Attacchi di dizionario: Questa tattica prevede di lavorare con diverse frasi e stringhe di parole invece di singoli caratteri.

- Attacchi di tipo spraying: Gli hacker utilizzano alcune password comuni per attaccare migliaia di account contemporaneamente.

- Attacchi brute-force inversi: Gli aggressori tentano di utilizzare una password per accedere a più account utente.

Indicatori comuni delle minacce interne

Cosa bisogna osservare per detect an insider threat? Ecco alcuni indicatori comuni:

- Tentativi, sia falliti che riusciti, di accedere a sistemi o dati al di fuori dell'orario lavorativo o al di fuori delle normali mansioni lavorative

- Modelli di accesso insoliti, come tentativi di scaricare o copiare grandi quantità di dati

- Utilizzo di sistemi, dispositivi e software non autorizzati, come lo storage cloud pubblico

- Tentativi di eludere i protocolli di sicurezza o violare le politiche aziendali

- Comportamenti insoliti da parte di dipendenti, partner o appaltatori

- Violazioni delle politiche aziendali

Conseguenze degli incidenti dovuti a minacce interne

Le minacce interne possono causare danni gravi e costosi a un'organizzazione. Tra le conseguenze ci sono:

- Perdita di dati critici, come proprietà intellettuale, segreti commerciali, dati personali e dati dei clienti

- Altri danni, come mettere fuori servizio o compromettere sistemi critici e diffondere malware

- Perdite di produttività a causa di ritardi in funzioni aziendali vitali come produzione, operazioni, risposta al servizio clienti e gestione della catena di approvvigionamento

- Impatto finanziario diretto, inclusi i costi relativi all'indagine degli incidenti e al ripristino dei sistemi e dei processi

- Costi legali e normativi, inclusi multe per mancata conformità e costi di contenzioso da parte degli individui colpiti da una violazione dei dati

- Perdita del vantaggio competitivo derivante dalla perdita di dati, come una compagnia farmaceutica che perde anni di ricerca su un farmaco promettente, costando milioni in potenziali entrate

- Danni alla reputazione che possono rendere difficile riconquistare la fiducia di clienti e azionisti

Perché gli Insider possono essere più pericolosi delle minacce esterne

Gli insider malintenzionati o negligenti possono essere ancora più pericolosi degli attaccanti esterni per diversi motivi:

- Gli insider hanno legittimo accesso alle risorse critiche, quindi non hanno necessariamente bisogno di identificare e sfruttare le vulnerabilità della sicurezza.

- Gli addetti ai lavori conoscono già la situazione, quindi non hanno bisogno di svolgere l'esercizio di scoprire dove esistono dati sensibili o apprendere quali risorse o beni sono più preziosi per l'organizzazione.

- Gli insider possono gestire regolarmente sistemi o dati critici, quindi hanno una maggiore probabilità di errori o negligenza che possono causare danni duraturi.

Ciascuno di questi fattori contribuisce alla difficoltà intrinseca di rilevare una minaccia interna. Avendo accesso legittimo alle risorse, conoscenza di dove esistono dati sensibili e dei controlli di sicurezza implementati, gli insider malintenzionati possono coprire le loro tracce molto più facilmente rispetto agli attaccanti esterni e quindi rimanere non rilevati per molto più tempo.

Esempi di minacce interne che hanno portato a violazioni dei dati

Ecco alcuni casi reali in cui un insider con accesso legittimo a un sistema è stato la causa principale di una violazione dei dati.

- Anthem — Una delle società di consulenza di Anthem, LaunchPoint Ventures, ha rivelato che uno dei suoi dipendenti ha rubato le informazioni sanitarie personali di più di 18.000 membri Medicare di Anthem inviando quei dati al proprio account personale.

- Rockwell e Boeing — Nel corso di 25 anni di impiego presso Rockwell e poi Boeing, Greg Chung ha rubato dati sensibili per aiutare il programma spaziale cinese, danneggiando non solo quelle aziende ma anche la sicurezza nazionale.

- Capital One — Un ingegnere del software impiegato da AWS ha sfruttato un'applicazione web mal configurata in una risorsa ospitata da AWS per rubare oltre 100 milioni di record dei clienti da Capital One, inclusi dati di conto e informazioni su richieste di carte di credito.

Proteggere la tua organizzazione dalle minacce interne

Nessuna tecnologia da sola può difendere dalle minacce interne. Le organizzazioni devono invece adottare una strategia multilivello che includa la gestione delle identità e degli accessi (IAM), la gestione degli accessi privilegiati (PAM), la sicurezza di Active Directory (AD), e la governance degli accessi ai dati (DAG).

Ecco gli elementi critici da integrare nella vostra strategia di protezione dalle minacce interne:

Classificate i vostri dati in base al loro valore e sensibilità.

Comprendere quali informazioni hanno il maggior valore, dove sono memorizzate e come vengono accessate e utilizzate è essenziale per mantenerle al sicuro. Le soluzioni di data discovery and classification possono aiutare la tua azienda a trovare informazioni sensibili e regolamentate e classificarle in modo da poter applicare i controlli di sicurezza appropriati.

Monitorare l'attività degli utenti in tutta la rete.

È fondamentale comprendere esattamente chi sta accedendo a quali dati e cosa ne sta facendo. Concentrati prima sul monitoraggio dei sistemi critici e dei dati, e poi amplia l'ambito come necessario. Scegli uno strumento di monitoraggio che non si limiti a fornire eventi grezzi di attività degli utenti ma che utilizzi anche l'analisi comportamentale degli utenti per identificare azioni sospette o rischiose.

Implementare controlli di accesso rigorosi.

Assicurati che le persone abbiano accesso ai dati sensibili solo se necessario per la loro funzione lavorativa. In particolare, fai utilizzare agli amministratori account utente regolari per le funzioni aziendali di routine e concedi loro privilegi elevati temporanei secondo necessità per completare compiti specifici. Eliminare gli account privilegiati permanenti riduce significativamente la minaccia interna.

Inoltre, implementare procedure e controlli di sicurezza come questi:

- Rimuovi prontamente l'accesso alle risorse quando gli utenti cambiano ruolo o lasciano l'azienda.

- Metti in atto dei controlli sull'accesso di terze parti.

- Richiedere l'autenticazione a più fattori (MFA) per l'accesso ai sistemi critici e ai dati

- Cercate e cancellate regolarmente gli account inutilizzati.

- Rafforza Active Directory per ridurre i potenziali vettori di minaccia.

Rendi la rilevazione delle minacce una priorità.

Più a lungo una minaccia interna rimane non rilevata, maggiore è il suo impatto finanziario. Lo studio sulle minacce interne del 2022 Ponemon Institute insider threat study ha mostrato che gli incidenti che hanno richiesto 90 giorni per essere contenuti costano alle organizzazioni 17,19 milioni di dollari all'anno, mentre gli incidenti che sono durati meno di 30 giorni costano all'incirca la metà.

Per rilevare rapidamente gli attacchi interni, è necessario un sistema di rilevamento e risposta alle minacce completo che includa:

- La capacità di rilevare tattiche, tecniche e procedure specifiche comunemente sfruttate dagli aggressori, così come la capacità di definire parametri di minaccia basati sui propri requisiti unici

- Capacità di indagine completa per aiutare nelle investigazioni forensi sugli utenti e le attività correlate

- Analisi del comportamento degli utenti potenziata da machine learning e intelligenza artificiale per stabilire modelli di accesso tipici e identificare comportamenti anomali e devianti

5. Mantenere una consapevolezza diffusa in tutta l'azienda riguardo alle minacce interne.

Effettua valutazioni del rischio delle persone che lavorano con informazioni privilegiate. Tutti gli utenti dovrebbero ricevere regolarmente una formazione completa sulla sicurezza riguardo alle attività di accesso e distribuzione dei dati consentite e non consentite.

6. Rispondi rapidamente alle minacce rilevate.

Il modo migliore per minimizzare i danni derivanti da diversi tipi di attacchi interni è creare flussi di lavoro automatizzati utilizzando un catalogo di azioni di risposta, come:

- Blocco temporaneo dell'accesso ai dati

- Disabilitazione delle credenziali compromesse

- Rimozione di file dannosi

- Allertare le persone o i team appropriati

- Bloccare un processo o un'applicazione

Ad esempio, potresti creare un playbook che bloccherà automaticamente l'accesso ai dati e disabiliterà le credenziali quando un'attività insolita suggerisce che un account è stato compromesso.

Come Netwrix può aiutare

Il software di governance dell'accesso ai dati di Netwrix offre un approccio efficace e scalabile alla prevenzione delle minacce interne. Inoltre, ti aiuterà a ridurre il rischio di incidenti di cybersecurity consentendoti di capire chi ha accesso a cosa e limitare rigorosamente l'accesso ai dati sensibili. Puoi:

- Verifica l'attività in tutto il tuo ecosistema IT.

- Ridurre l'accesso ai dati sensibili al minimo necessario per ridurre il rischio di minacce interne e minimizzare i danni da ransomware e altri attacchi.

- Razionalizza le attestazioni regolari dei privilegi da parte dei proprietari dei dati.

- Proteggi i dati sensibili ovunque vadano con un'etichettatura precisa e coerente dei contenuti.

FAQ

Cos'è una minaccia interna?

Una minaccia interna è un rischio per la sicurezza informatica che proviene dall'interno di un'organizzazione. Si verifica solitamente quando:

- Un attuale o ex dipendente o partner commerciale abusa del proprio account amministrativo o utente, sia accidentalmente che intenzionalmente

- Un account legittimo di utente o amministratore viene compromesso da attaccanti esterni

Quali sono alcuni esempi di minacce interne?

Esempi di minacce interne includono:

- Un utente che trascura i protocolli di sicurezza e apre un allegato email contenente malware

- Un insider malintenzionato che ruba dati per un concorrente (spionaggio)

- Un hacker che utilizza un attacco brute-force per rubare le credenziali degli utenti, ottenendo così l'accesso ai sistemi e ai dati di un'organizzazione

Perché è importante identificare potenziali minacce interne?

Non riuscire a rilevare le minacce interne può portare a perdita di dati e inattività del sistema. Di conseguenza, le aziende possono affrontare costi elevati, inclusi multe, cause legali, lavoro di mitigazione degli incidenti e danno alla reputazione.

Quali sono alcuni indicatori di minaccia interna?

I segni di una minaccia interna includono tentativi ripetuti di accedere o scaricare dati sensibili, uso insolito di dati o applicazioni e tentativi di eludere i protocolli di sicurezza o violare le politiche aziendali.

Come posso mitigare il rischio di minacce interne?

Iniziate sensibilizzando tutti i dipendenti sulle minacce interne. Le organizzazioni dovrebbero anche investire in strumenti e tecnologie per classificare i loro dati e individuare comportamenti sospetti degli utenti.

Qual è la minaccia interna più comune?

Una delle minacce interne più comuni deriva dal phishing — gli attori delle minacce inviano messaggi che si spacciano per provenire da organizzazioni affidabili per ingannare i dipendenti e indurli a rivelare le loro credenziali, consentendo agli avversari di diventare minacce interne.

Quali sono i quattro tipi di minaccia interna?

I quattro tipi di minaccia interna sono:

- La Pedina — Un dipendente che viene manipolato per compiere attività malevole, come divulgare credenziali a truffatori o scaricare malware

- The Goof — Un utente pigro, arrogante o ignorante che elude i controlli di sicurezza o lascia risorse e dati vulnerabili non protetti, fornendo agli aggressori malintenzionati un facile accesso

- Il Collaboratore — Un dipendente che lavora con una terza parte, come uno stato nazionale o un concorrente aziendale, per rubare proprietà intellettuale o commettere altri crimini informatici

- Il lupo solitario — Un insider che agisce maliziosamente senza manipolazione o influenza esterna

Condividi su

Scopri di più

Informazioni sull'autore

Farrah Gamboa

Direttore Senior del Product Management

Senior Director of Product Management presso Netwrix. Farrah è responsabile della creazione e realizzazione della roadmap dei prodotti e soluzioni Netwrix relativi alla Sicurezza dei Dati e Audit & Compliance. Farrah ha oltre 10 anni di esperienza nel lavoro con soluzioni di sicurezza dei dati su larga scala, entrando in Netwrix dopo essere stata Technical Product Manager e QC Manager presso Stealthbits Technologies. Farrah ha una laurea in Ingegneria Industriale presso la Rutgers University.

Scopri di più su questo argomento

Le migliori soluzioni DLP per la protezione dei dati aziendali nel 2026

Prevenzione della perdita di dati (DLP): Come costruire un programma che riduce il rischio

10 migliori pratiche di governance dei dati per la conformità

Classificazione dei dati e DLP: Prevenire la perdita di dati, dimostrare la conformità

Conformità CMMC e il ruolo critico del controllo USB in stile MDM nella protezione del CUI