DCSync è un attacco che consente a un avversario di simulare il comportamento di un domain controller (DC) e recuperare i dati della password tramite la replica di dominio. L'uso classico di DCSync è come precursore di un attacco Golden Ticket in quanto può essere utilizzato per recuperare l'hash KRBTGT.

Nello specifico, DCSync è un comando nel tool open-source Mimikatz. Utilizza comandi nel Directory Replication Service Remote Protocol (MS-DRSR) per simulare il comportamento di un domain controller e chiedere ad altri domain controller di replicare informazioni — sfruttando funzioni valide e necessarie di Active Directory che non possono essere disattivate o disabilitate.

Contenuti correlati selezionati:

Il processo di attacco

L'attacco DCSYNC funziona nel seguente modo:

- L'attaccante scopre un domain controller per richiedere la replica.

- L'attaccante richiede la replica dell'utente utilizzando il GetNCChanges

- Il DC restituisce i dati di replica al richiedente, inclusi gli hash delle password.

Diritti Richiesti

Per eseguire un attacco DCSync sono necessari alcuni diritti molto privilegiati. Poiché di solito ci vuole del tempo affinché un attaccante ottenga questi permessi, questo attacco è classificato come un attacco a catena di eliminazione in fase avanzata.

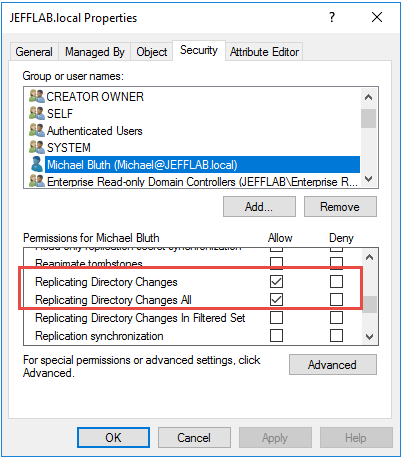

In generale, gli Amministratori, gli Admin di Dominio e gli Admin Aziendali hanno i diritti necessari per eseguire un attacco DCSync. In particolare, sono richiesti i seguenti diritti:

- Replicazione delle modifiche alla Directory

- Replicazione di tutte le modifiche alla Directory

Replicazione delle modifiche alla Directory in un insieme filtrato

Come le soluzioni Netwrix possono aiutarti a rilevare e sventare gli attacchi DCSync

Detection

Netwrix Threat Manager monitora tutto il traffico di replica di dominio alla ricerca di segni di DCSync. Non si basa su registri eventi o cattura pacchetti di rete. Il suo metodo principale di rilevamento è trovare schemi di comportamento che corrispondono a DCSync, inclusa l'attività di replica tra un controller di dominio e una macchina che non è un controller di dominio.

La soluzione fornisce un chiaro riassunto dell'attività sospetta, così come una visualizzazione che illustra quale utente ha perpetrato l'attacco, il dominio e l'utente presi di mira, e le prove a sostegno dell'attacco. Se lo stesso utente esegue più attacchi DCSync, queste informazioni critiche saranno incluse anch'esse.

Risposta

Per eseguire DCSync, un attaccante necessita di privilegi elevati, quindi il punto chiave per sventare un attacco è bloccare immediatamente l'escalation dei privilegi. La risposta standard del playbook che consiste nel disabilitare l'account utente potrebbe non essere sufficiente, poiché nel momento in cui si rileva l'attacco in corso, è probabile che l'attaccante abbia a disposizione una serie di altre risorse e opzioni.

Netwrix Threat Prevention fornisce politiche di blocco che possono impedire a un account o a una postazione di lavoro di eseguire ulteriori repliche, il che può rallentare un attacco e dare agli interventisti più tempo per eliminare completamente la minaccia.

Netwrix Threat Manager supporta questi passaggi di risposta fornendo dettagli sul responsabile dell'attacco DCSync, sulle fonti, sui bersagli e sugli oggetti interrogati.

Scopri Netwrix Threat Manager in azione

Condividi su

Scopri di più

Informazioni sull'autore

Kevin Joyce

Direttore della Product Management

Direttore di Product Management presso Netwrix. Kevin ha una passione per la sicurezza informatica, in particolare per comprendere le tattiche e le tecniche che gli aggressori utilizzano per sfruttare gli ambienti delle organizzazioni. Con otto anni di esperienza nel product management, concentrandosi su Active Directory e la sicurezza di Windows, ha trasformato quella passione nell'aiutare a costruire soluzioni per le organizzazioni per proteggere le loro identità, infrastrutture e dati.

Scopri di più su questo argomento

12 Rischi Critici di Sicurezza di Shadow AI che la Tua Organizzazione Deve Monitorare nel 2026

Leggi sulla Privacy dei Dati per Stato: Diversi Approcci alla Protezione della Privacy

Cos'è la gestione dei documenti elettronici?

Espressioni regolari per principianti: Come iniziare a scoprire dati sensibili

Condivisione esterna in SharePoint: Consigli per un'implementazione oculata