Prós, Contras e Alternativas do AppLocker

Dec 2, 2021

AppLocker é um recurso de controle de aplicativos encontrado nas edições empresariais do Windows. A ferramenta permite gerenciar quais aplicativos e arquivos os usuários podem executar. O Windows AppLocker visa limitar o acesso a softwares e dados relacionados a usuários específicos e grupos empresariais. O resultado é uma segurança reforçada, redução da sobrecarga administrativa e menos chamadas para o suporte técnico.

Por que AppLocker, Por que Agora?

Vivemos em um mundo cheio de malware. Novas cepas de malware surgem pelo mundo hoje como ervas daninhas em um dia quente de primavera. De acordo com o Infosecurity Group, pesquisadores detectaram mais de 360.000 novos arquivos maliciosos em 2017. Isso equivale a cerca de quatro novas amostras de malware a cada segundo. Embora seja uma quantidade considerável, o número de novas explorações maliciosas não é surpreendente. Os malfeitores usam automação para gerar e distribuir variantes de malware. Como resultado, a comunidade antimalware luta para acompanhar.

O Microsoft AppLocker oferece recursos de lista de permissões de aplicativos (AWL) prontos para uso que impedem os usuários de executar aplicativos potencialmente perigosos. A Lista de Permissões de Aplicativos (AWL) é uma estratégia de Defence in Depth que especifica os aplicativos autorizados para uso dentro de uma rede de computadores. Existem várias maneiras pelas quais os usuários podem baixar intencionalmente e acidentalmente software malicioso.

- O usuário clicou inadvertidamente em um arquivo EXE arbitrário depositado em seu computador

- Um usuário insatisfeito baixou um cavalo de Troia conscientemente

- Talvez alguém na organização tenha plantado um arquivo

Em última análise, quando você usa o Windows AppLocker para criar uma lista de permissões de aplicações, está especificando exatamente quais aplicações e arquivos .exe os usuários podem abrir. O malware é mantido à distância porque você está limitando a capacidade do usuário final de causar danos. A beleza do AppLocker é que, se uma extensão não estiver na lista de permissões, ela não será aberta. Simplicidade na sua melhor forma, pelo menos em teoria. Na realidade, a lista de aplicações autorizadas dentro da maioria das empresas muda continuamente. Ou seja, as listas de permissões requerem manutenção constante e modificações. Este defeito é a fraqueza inerente da maioria das soluções de lista de permissões.

Vantagens do AppLocker

O AppLocker possui diversos benefícios significativos. Primeiro, a Microsoft inclui o AppLocker com a edição empresarial do Windows Server. Ou seja, não custa mais. Segundo, o AppLocker vem como uma parte integrada da Group Policy. A maioria dos administradores do Windows já está familiarizada com a Group Policy, o que torna a experiência do usuário com o AppLocker contínua e natural. Terceiro, você pode importar qualquer política do AppLocker para o Intune como um arquivo XML. Assim, você possui quase o mesmo controle sobre aplicativos para dispositivos inscritos no MDM como teria para dispositivos locais, unidos ao domínio. Finalmente, o AppLocker automaticamente coloca na lista branca aplicações internas do Windows, poupando seu tempo e eliminando complexidades.

Contras do AppLocker

No entanto, o AppLocker possui várias desvantagens que diminuem a produtividade e aumentam o risco. Para começar, o AppLocker, como a maioria das soluções de lista de permissões, exige que você atualize e ajuste continuamente seu índice de aplicações autorizadas. Na verdade, o processo de manter uma lista de permissões em toda a empresa é longo, árduo e requer uma quantidade significativa de tempo e esforço. Além disso, qualquer pessoa com direitos de administrador em seu dispositivo local pode subverter as Políticas do AppLocker. Como resultado, você pode expor seu ambiente a malwares apesar dos seus melhores esforços para bloquear aplicações.

Acima de tudo, o AppLocker tem uma falha evidente. Veja se consegue descobrir qual é. Abaixo estão os sistemas operacionais Windows que o AppLocker suporta.

- Edições Ultimate e Enterprise do Windows 7

- Edição Enterprise do Windows 8

- Edições Education e Enterprise do Windows 10

- Server 2008 R2, Server 2012, Server 2012 R2, Server 2016 e Server 2019

Se você percebeu que as edições Professional do Windows estão ausentes desta lista, você adivinhou corretamente. Quando aplicado com a Diretiva de Grupo, o AppLocker não funciona bem com o Windows 10 Professional. Ou seja, você terá que procurar outras formas de restringir aplicações em máquinas ligadas a um domínio.

Alternativas ao AppLocker

Antes de se comprometer com o AppLocker, você deve realizar uma análise de diligência devida de soluções alternativas. Ao procurar em outros lugares, você terá uma melhor compreensão do cenário competitivo e poderá tomar uma decisão mais informada.

PolicyPak é uma solução de segurança e gerenciamento de endpoints Windows que oferece mais controle sobre as configurações de usuários e computadores. A solução inclui Least Privilege Manager, que restringe todas as permissões exceto aquelas que os usuários precisam para realizar funções críticas de negócios. PolicyPak Least Privilege Manager permite que usuários padrão façam seu trabalho sem possuir direitos de administrador local. Além disso, PolicyPak protege os computadores Windows contra malware sem sacrificar a produtividade. Em oposição ao AppLocker, PolicyPak é projetado para acelerar o processo de lista de permissões. Em outras palavras, os Administradores Windows têm muito mais tempo para trabalhar em tarefas críticas de infraestrutura. Diferente do AppLocker, PolicyPak funciona com a edição Professional do Windows 7 e posteriores. Os benefícios da lista de permissões não são limitados a apenas alguns sistemas operacionais selecionados.

AppLocker vs. PolicyPak

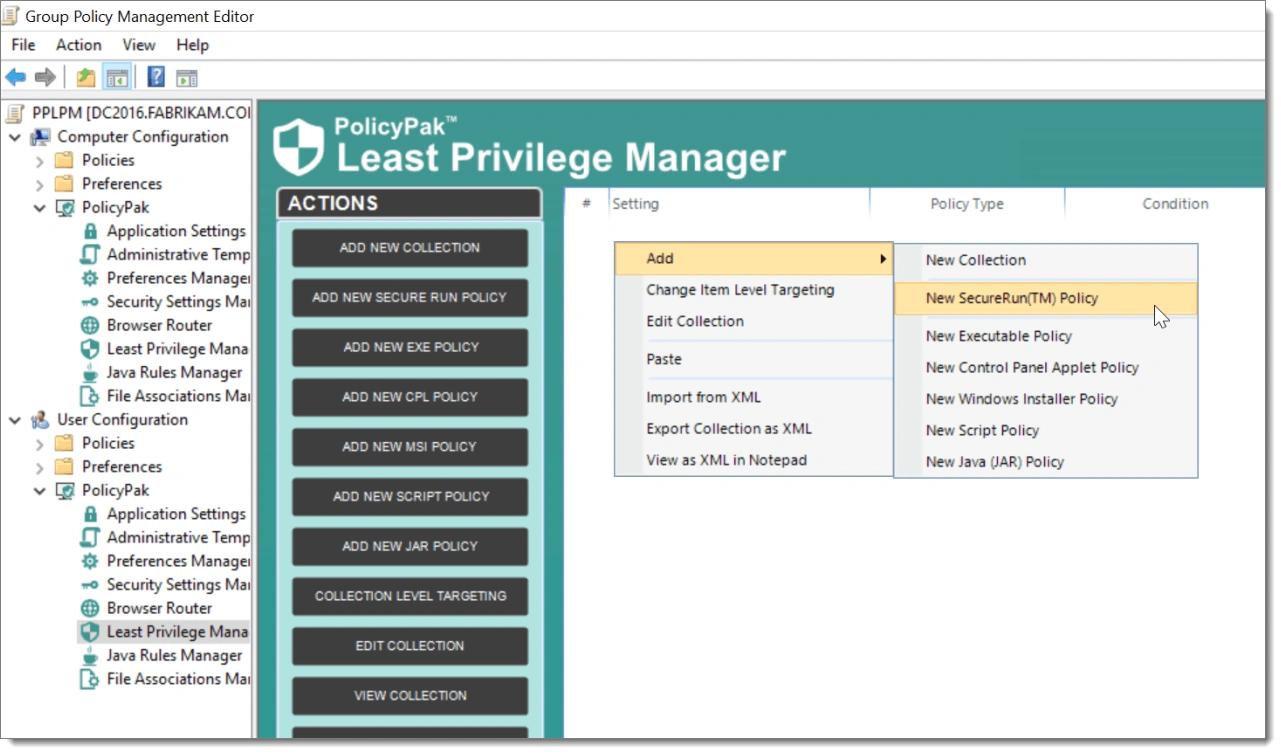

PolicyPak Least Privilege Manager difere do AppLocker em várias maneiras. Primeiro, PolicyPak eleva privilégios para um usuário padrão quando eles precisam de algo. Por exemplo, um designer gráfico pode precisar instalar uma aplicação para criar um novo design de interface de usuário. Neste caso, PolicyPak Least Privilege Manager permitiria que realizassem a instalação. Como outro exemplo, considere um funcionário remoto que precisa adicionar uma impressora. PolicyPak Least Privilege permitiria que eles ignorassem os avisos do UAC ou lhes concedesse acesso a applets do Painel de Controle designados. Segundo, PolicyPak inclui SecureRun™, que só permite que usuários executem aplicações se elas estiverem “devidamente instaladas ou sancionadas pelo administrador”. Assim como o AppLocker, PolicyPak integra-se com a Política de Grupo e permite a criação, atribuição e implantação de políticas. Veja um exemplo do processo de criação de política abaixo.

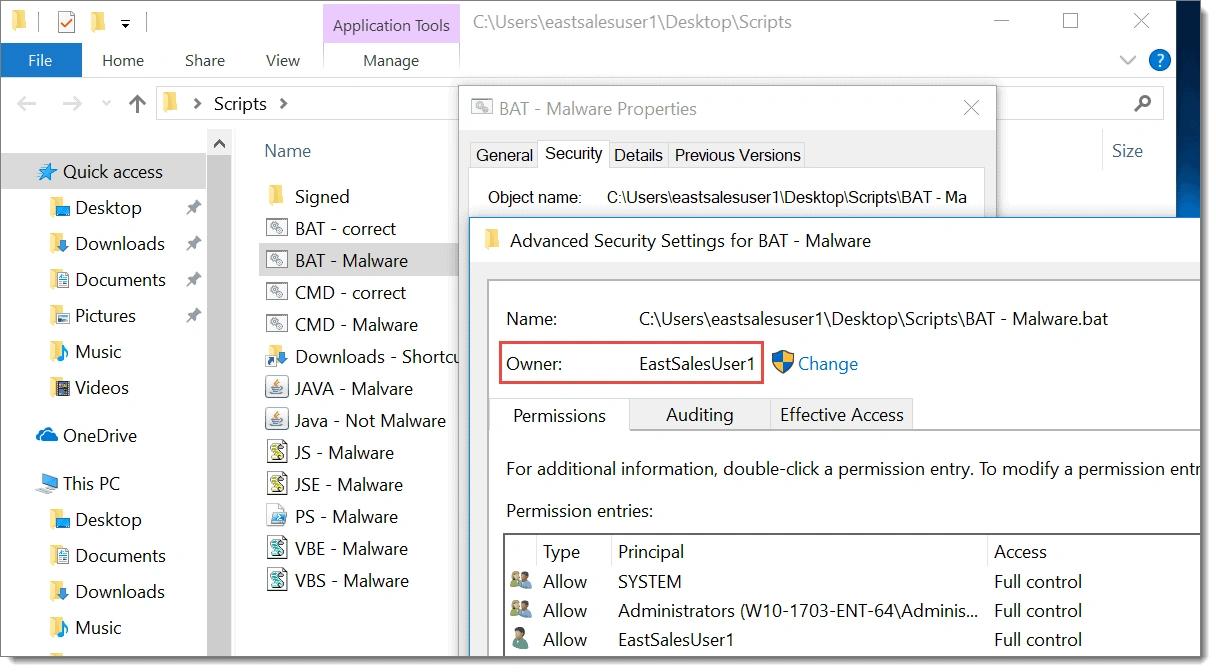

A premissa por trás do SecureRun™ é simples. Alguém é proprietário de cada aplicativo, arquivo executável, MSI, script ou arquivo JAR do Java. Quando os usuários baixam um arquivo da internet ou o copiam de um drive compartilhado, eles se tornam proprietários dele. Veja um exemplo abaixo:

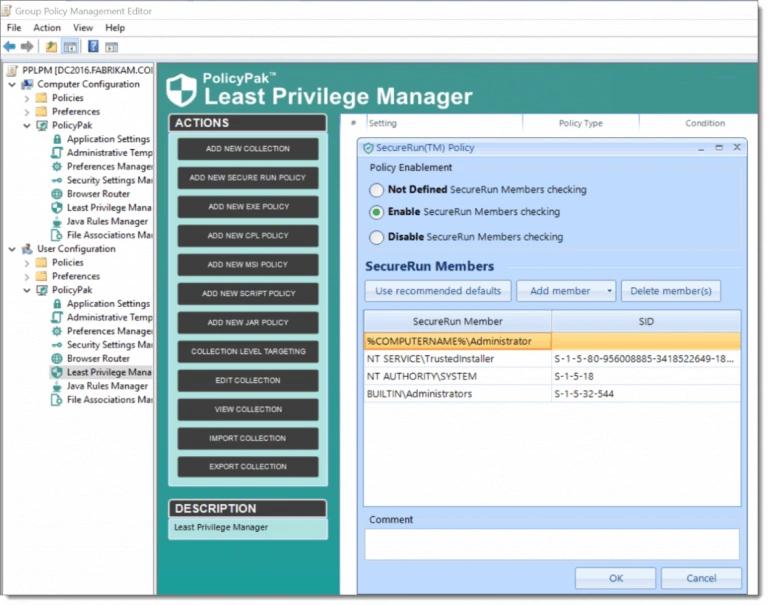

O SecureRun™ verifica quem é o proprietário de um desses arquivos quando um usuário deseja abri-lo. Em seguida, compara isso com uma lista de proprietários que você define. Veja um exemplo de uma lista padrão aqui:

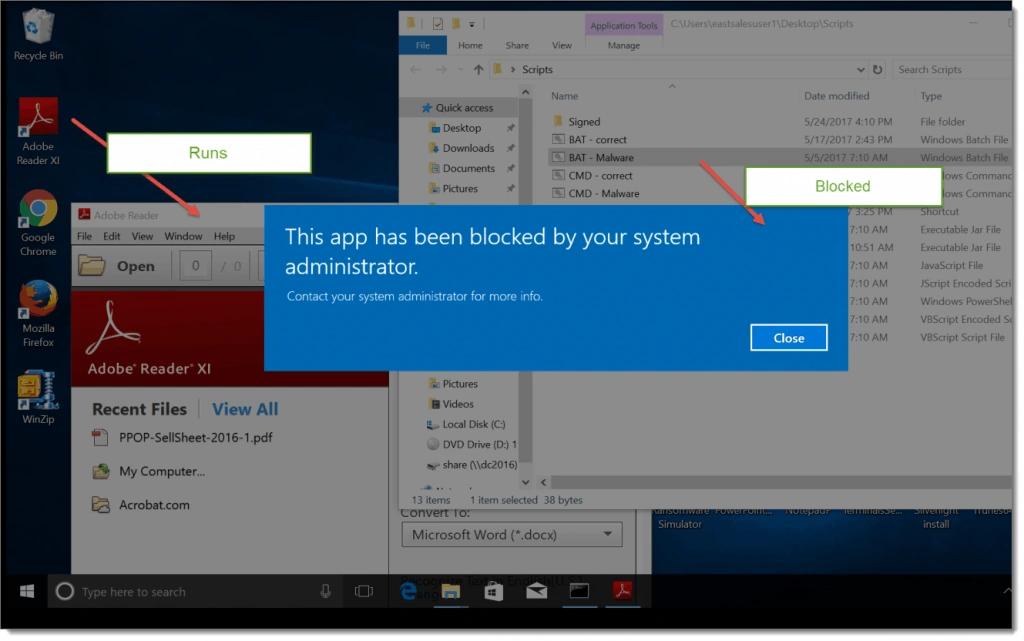

Então, um aplicativo que foi instalado corretamente por um administrador ou especialista de suporte técnico é executado perfeitamente bem como sempre. Um aplicativo baixado e depois executado por um Usuário Padrão recebe a mensagem de negação vista abaixo.

Um dos aspectos mais elegantes e convenientes do PolicyPak Least Privilege Manager é que você não precisa atualizar sua lista de aplicativos aprovados regularmente. Ao contrário do AppLocker, o PolicyPak não depende dos próprios aplicativos. Em vez disso, ele utiliza o papel de Administrador, que concede acesso aos aplicativos. Em resumo, os aplicativos podem vir e ir, mas o grupo dos administradores permanece consistente para sempre. Você pode ver um vídeo curto demonstrando o processo SecureRun™ e como ele protege o desktop aqui.

Considerações Finais e Próximos Passos do AppLocker

Ao contrário do Applocker, o PolicyPak Least Privilege Manager faz mais do que apenas listar aplicações na lista branca. Funciona em qualquer situação que exija que usuários padrão ultrapassem os avisos do UAC. Além disso, ele eleva a situação e não a pessoa.

Seja uma aplicação, um applet do Painel de Controle ou um script PowerShell distribuído, usuários padrão podem executar e elevar conforme necessário. Ao delegar esses privilégios, você permite que usuários padrão realizem seu trabalho sem que isso atrapalhe o seu. Em outras palavras, você pode impedir que eles continuem ligando e abrindo chamados no suporte técnico quando encontram um aviso de UAC. A combinação de elevar direitos, juntamente com a lista branca via PolicyPak SecureRun™ é o que diferencia o PolicyPak Least Privilege Manager do AppLocker e outras soluções padrão de AWL.

Compartilhar em

Saiba Mais

Sobre o autor

Jeremy Moskowitz

Vice-Presidente de Gestão de Produtos (Endpoint Products)

Jeremy Moskowitz é um especialista reconhecido na indústria de segurança de computadores e redes. Co-fundador e CTO da PolicyPak Software (agora parte da Netwrix), ele também é um Microsoft MVP 17 vezes em Group Policy, Enterprise Mobility e MDM. Jeremy escreveu vários livros best-sellers, incluindo “Group Policy: Fundamentals, Security, and the Managed Desktop” e “MDM: Fundamentals, Security, and the Modern Desktop.” Além disso, é um palestrante requisitado em tópicos como gerenciamento de configurações de desktop, e fundador do MDMandGPanswers.com.

Saiba mais sobre este assunto

Gerenciamento de configuração para controle seguro de endpoint

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

O que é Gerenciamento de Registros Eletrônicos?