Mapeamento do Caminho de Ataque com BloodHound AD

Jan 20, 2023

Ataque AD - Mapeamento de Admin Local

Uma vez que um atacante estabelece um ponto de apoio no seu Active Directory (AD), ele começa a procurar maneiras de alcançar seu objetivo final, como acessar dados sensíveis em servidores de arquivos ou em bancos de dados, espalhar ransomware ou derrubar sua infraestrutura de TI. Para isso, eles devem primeiro obter direitos de acesso adicionais — idealmente, a associação em grupos altamente privilegiados como Domain Admins.

BloodHound O Active Directory ajuda-os a encontrar caminhos para fazer exatamente isso. Esta aplicação web descobre e visualiza caminhos de ataque — séries de movimentos laterais estratégicos que permitem ao atacante aumentar seus privilégios. Seguindo um caminho de ataque delineado pela ferramenta, um adversário pode muitas vezes mover-se rapidamente de uma conta de usuário comum para o controle do Active Directory.

As organizações também podem usar o BloodHound como uma ferramenta defensiva para garantir que não existam caminhos viáveis para comprometer contas críticas e computadores em seu ambiente de TI.

Conteúdo relacionado selecionado:

Como o BloodHound AD funciona

Por trás dos panos, a ferramenta de segurança BloodHound depende do PowerSploit e do comando Invoke-UserHunter para construir seus caminhos de ataque. Para começar, o Bloodhound enumera dois conjuntos de dados críticos em um domínio do Active Directory:

- Primeiro, ele cria um mapa de informações de relacionamentos, como quem tem acesso a quais computadores na empresa. Isso se concentra na participação no grupo de Administradores Locais (mapeamento de Admin Local).

- Em seguida, o BloodHound enumera sessões ativas e usuários conectados em computadores integrados ao domínio. Essa coleta de dados revela quem acessa quais sistemas e quais credenciais de usuário estão armazenadas nesses sistemas, prontas para serem roubadas da memória.

Coletando Dados de Ataque do BloodHound

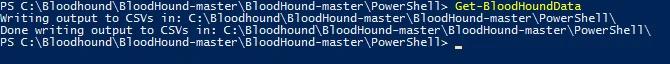

Para realizar a coleta de dados, os adversários podem executar o seguinte comando PowerShell, que reúne as informações e as grava em um arquivo CSV:

Alternativamente, pode-se coletar dados usando o seguinte comando SharpHound:

C:> SharpHound.exe

As seguintes informações serão coletadas do controlador de domínio:

- Membros do grupo de segurança

- Confianças de domínio

- Direitos passíveis de abuso em objetos do Active Directory

- Group Policy links

- Estrutura de árvore de OU

- Várias propriedades de objetos de computador, grupo e usuário

- Links de administração SQL

Visualizando e Consultando Dados do BloodHound

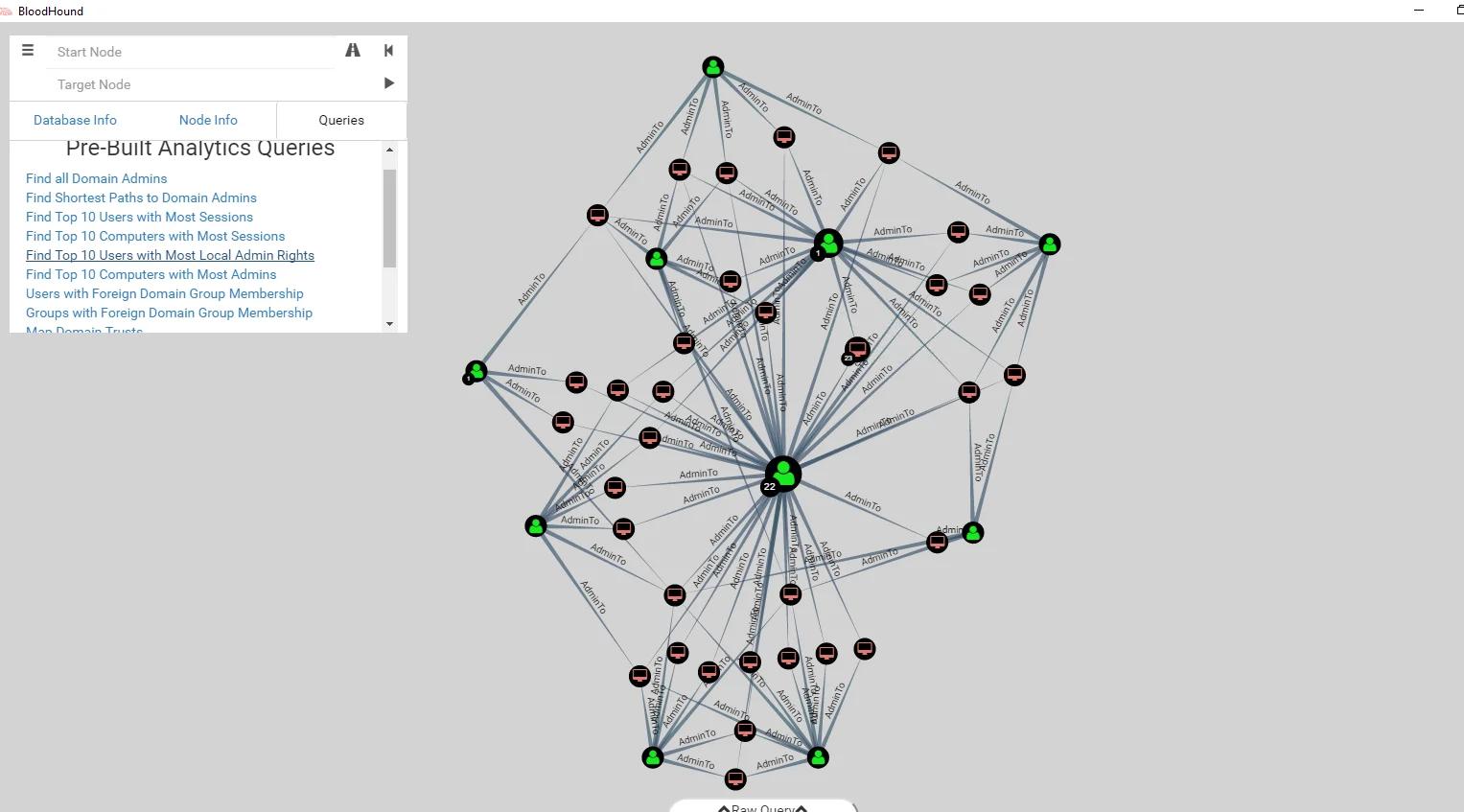

A ferramenta de cibersegurança Bloodhound então analisa os dados e produz visualizações dos caminhos de ataque no domínio. Aqui está um exemplo de versão dos caminhos de ataque:

Executando consultas no BloodHound AD

O BloodHound torna o planejamento de um ataque a um domínio tão fácil quanto planejar uma viagem de carro usando o Google Maps. Ele inclui uma série de consultas pré-construídas, incluindo uma para encontrar o caminho mais curto para comprometer o grupo de Domain Admins, como você pode ver na lista abaixo:

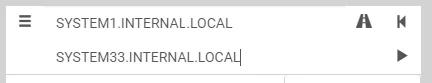

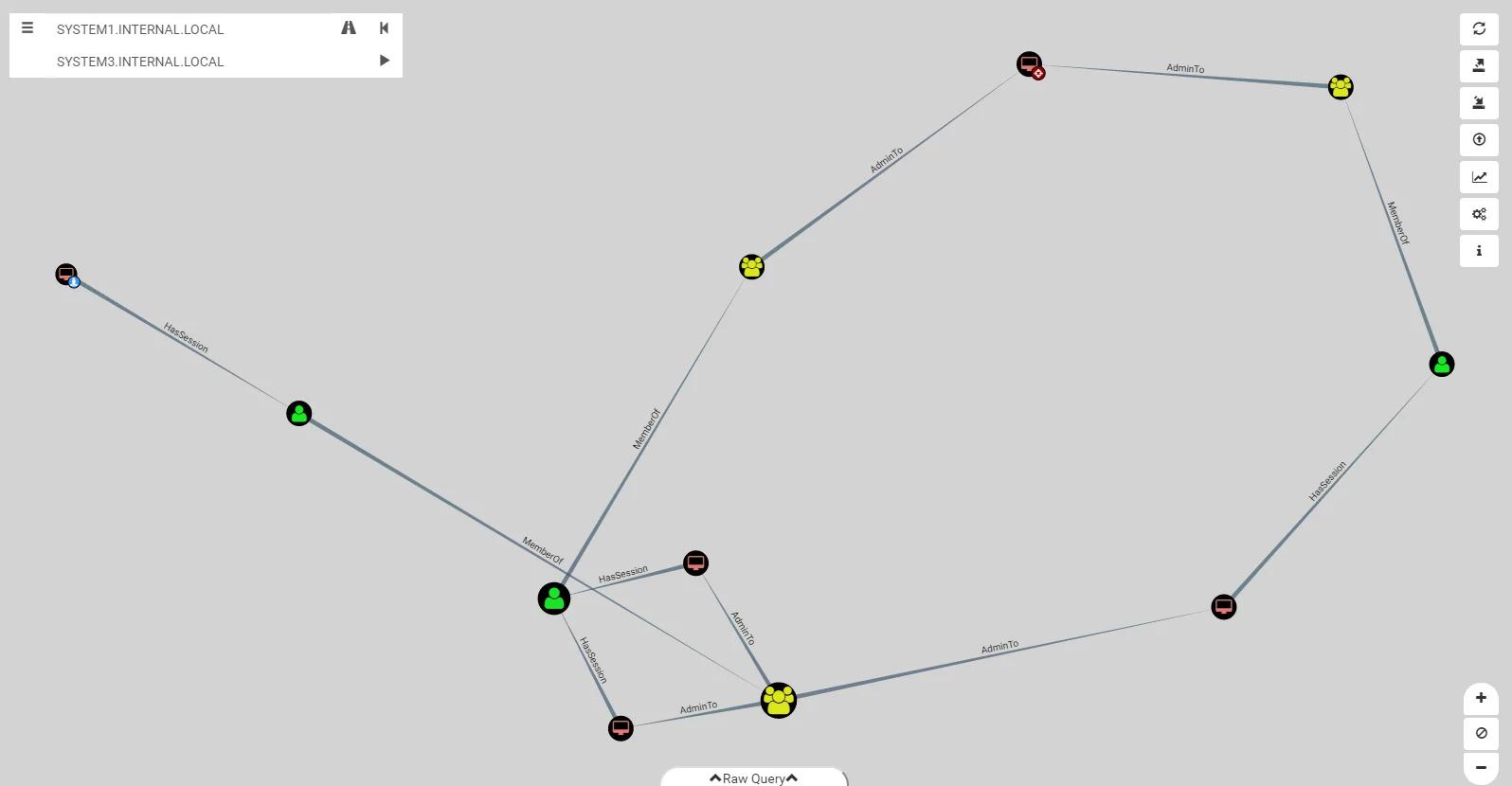

Alternativamente, você pode especificar sua própria origem e destino, e o BloodHound mapeará todos os possíveis caminhos de ataque, conforme ilustrado abaixo:

Figura 1. Especificando máquinas de origem e destino

Figura 2. Visualizando os caminhos de ataque mapeados pelo BloodHound

Protegendo contra Ataques usando BloodHound

BloodHound AD is tremendously useful for mapping vulnerabilities in your domain. A good way to reduce those vulnerabilities is to tightly control privileged access to servers. For example, Microsoft Windows provides privileged access strategy best practices for Active Directory security using the enterprise access model and rapid modernization plan (RaMP).

Além disso, o monitoramento de atividades suspeitas de autenticação e login pode expor tentativas de aproveitar caminhos de ataque.

Como a Netwrix pode ajudar

Para uma maneira abrangente de proteger seu domínio, confira a Netwrix Active Directory Security Solution. Isso ajudará você a:

- Realize avaliações de risco regulares que identifiquem lacunas de segurança no seu ambiente AD.

- Identifique e limite o acesso aos seus dados mais valiosos e outros recursos de TI.

- Restrinja a associação em grupos privilegiados como Domain Admin.

- Detecte atividades suspeitas a tempo de prevenir violações graves de segurança.

Compartilhar em

Saiba Mais

Sobre o autor

Jeff Warren

Diretor de Produto

Jeff Warren supervisiona o portfólio de produtos da Netwrix, trazendo mais de uma década de experiência em gestão e desenvolvimento de produtos focados em segurança. Antes de se juntar à Netwrix, Jeff liderou a organização de produtos na Stealthbits Technologies, onde utilizou sua experiência como engenheiro de software para desenvolver soluções de segurança inovadoras em escala empresarial. Com uma abordagem prática e um talento para resolver desafios de segurança complexos, Jeff está focado em construir soluções práticas que funcionam. Ele possui um BS em Sistemas de Informação pela Universidade de Delaware.

Saiba mais sobre este assunto

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

O que é Gerenciamento de Registros Eletrônicos?

Análise de Risco Quantitativa: Expectativa de Perda Anual