O que é uma Configuração de Linha de Base e Como Prevenir a Deriva de Configuração

May 13, 2023

A deriva de configuração parece inevitável — a divergência gradual, mas não intencional, das configurações reais de um sistema em relação à sua configuração de base segura. A configuração adequada dos componentes da sua infraestrutura é vital para a segurança, conformidade e continuidade dos negócios, mas as alterações de configuração são frequentemente feitas sem aprovação formal, testes adequados e documentação clara.

Essa deriva de configuração em seus sistemas e aplicações ao longo do tempo pode criar lacunas de segurança que colocam sua organização em risco. De fato, estima-se que 1 em cada 8 violações resultam de erros como ambientes de nuvem mal configurados, e a má configuração de segurança ocupa a posição #5 na lista da OWASP dos 10 principais riscos de segurança em aplicações web. Quanto mais grave a deriva de configuração, maior o risco — mas a realidade é que, até mesmo uma configuração mal configurada pode expor uma organização a violação de dadoses e tempo de inatividade.

Este artigo explica algumas das causas comuns de deriva de configuração e como implementar um gerenciamento de configuração adequado para reduzir o risco de violações, inatividade e penalidades de conformidade.

Conteúdo relacionado selecionado:

O que causa a deriva de configuração?

Na maioria dos casos, a deriva de configuração não é intencional. Geralmente é devido a um dos seguintes culpados:

- Patches de software — Embora a aplicação regular de patches de software e firmware seja uma boa prática, isso pode resultar em alterações inesperadas nos itens de configuração.

- Atualizações de hardware — As atualizações de hardware também são necessárias, mas podem levar a alterações de configuração nos níveis de hardware e software.

- Configuração e resolução de problemas ad-hoc — Quase todas as equipes de TI recorrem, ocasionalmente, a uma solução rápida para resolver uma interrupção de carga de trabalho ou de rede, de modo que as operações comerciais possam voltar ao normal. Embora as correções rápidas possam resolver o problema imediato, elas podem envolver alterações de configuração que comprometem a segurança a longo prazo.

- A comunicação deficiente em TI — A deriva de configuração pode ocorrer porque uma equipe de TI não informa outras equipes sobre uma modificação de configuração que realizou, ou um novo membro da equipe não sabe quais estados de configuração são aprovados.

- Documentação deficiente — Se as alterações de configuração não forem devidamente documentadas, os membros da equipe podem não ser capazes de determinar se os sistemas estão configurados corretamente.

A deriva de configuração resultante desses fatores pode resultar em baixo desempenho ou inatividade, problemas de conformidade ou uma violação completa de dados.

Dicas para evitar a deriva de configuração

NIST Special Publication 800-128 oferece orientações para evitar a deriva de configuração. Aqui estão algumas das principais recomendações:

- Implemente o monitoramento contínuo das alterações de configuração para que modificações impróprias possam ser identificadas imediatamente. Os esforços de monitoramento devem ser complementados por auditorias regulares.

- Implemente ferramentas de configuração que automatizem a criação, modificação e implantação de configurações em toda a sua infraestrutura de servidores e rede usando modelos estabelecidos. Esforços manuais estão sujeitos a erros humanos e são mais lentos do que processos automatizados, portanto, as configurações permanecem em um estado vulnerável por mais tempo.

- Utilize um repositório de benchmarks e linhas de base que as equipes de TI podem usar para identificar desvios de configuração. Considere usar benchmarks de líderes do setor como CIS ou NIST como pontos de partida para construir suas configurações de linha de base.

- Padronize seus processos de gerenciamento de mudanças de configuração para minimizar a chance de deriva de configuração. Toda mudança de configuração deve ser aprovada e documentada usando este sistema.

Desenvolvendo uma configuração de linha de base segura para cada endpoint de TI

Todos os seus desktops, servidores, aplicações, network devices, containers e plataformas de hipervisor devem ser reforçados com uma configuração segura. Ao estabelecer uma configuração padrão para cada tipo de endpoint, você pode aplicar uma configuração consistente entre eles. Por exemplo, ao criar uma configuração padrão para as estações de trabalho do seu call center, você pode garantir que elas compartilharão um sistema operacional idêntico, nível de atualização, portfólio de software e Group Policy.

As configurações de base mudarão ao longo do tempo, por exemplo, devido a patches de software e atualizações do sistema operacional. Cada mudança precisa ser cuidadosamente revisada pelo seu potencial impacto na entrega de serviços e segurança. Uma vez que uma configuração atualizada é aprovada e autorizada, ela pode ser promovida à configuração de base, e todos os dispositivos devem então ser auditados de acordo com o novo padrão. O padrão NERC CIP exige uma auditoria desse tipo a cada 30 dias para todos os sistemas SCADA, interface homem-máquina (HMI) e controlador lógico programável (PLC) necessários para a produção de energia.

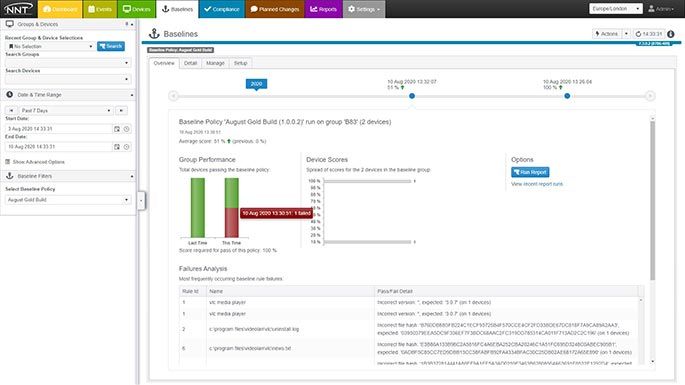

Automatizando o Gerenciamento de Configuração com Netwrix Change Tracker

Procurando uma maneira de estabelecer linhas de base seguras e implementar um controle de mudanças forte para prevenir a deriva de configuração? Netwrix Change Tracker pode ajudar. Ele escaneia sua rede para encontrar dispositivos e facilita a criação de configurações seguras para eles usando modelos de construção certificados pela CIS. Depois, monitora quaisquer mudanças nessas configurações e alerta você em tempo real sobre quaisquer modificações não planejadas.

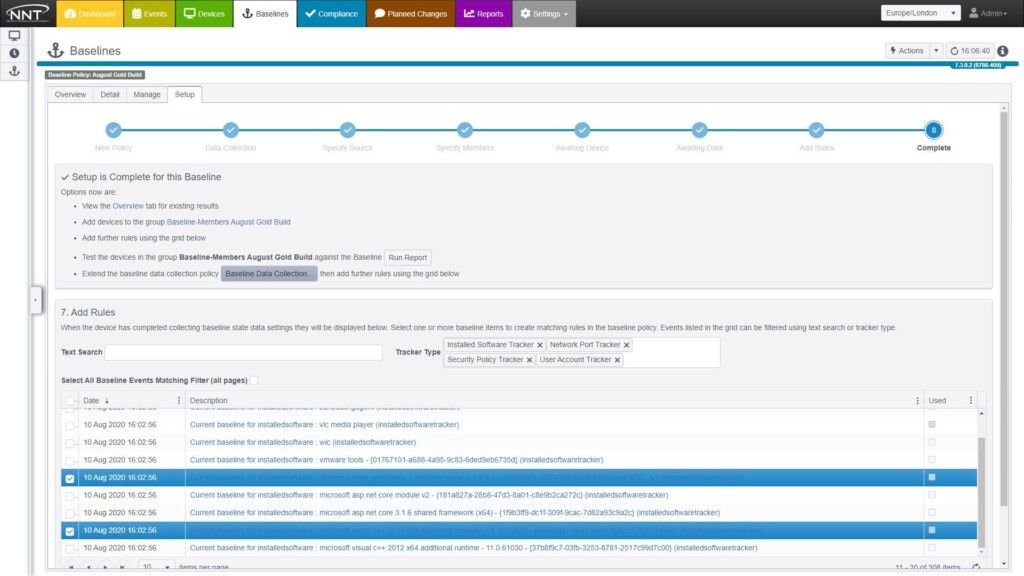

Estabelecendo Suas Linhas de Base

Netwrix Change Tracker oferece acesso a mais de 250 relatórios de referência certificados pela CIS que cobrem NIST, PCI DSS, CMMC, HIPAA, os CIS Controls e mais. Utilizando um assistente intuitivo, você pode ajustar esses padrões para atender às suas necessidades específicas em minutos. Você pode facilmente criar configurações padrão para todos os seus sistemas, desde sistemas IoT como PLCs, relés e atuadores até infraestruturas complexas de nuvem e contêineres. Além disso, qualquer imagem de linha de base pode ser reutilizada para avaliar outros sistemas.

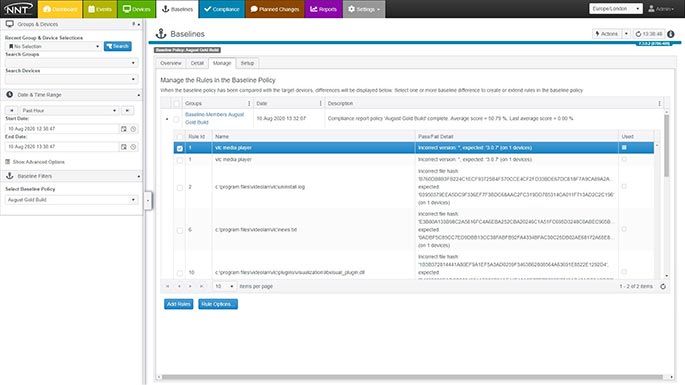

Mantendo Suas Linhas de Base

Como mencionado anteriormente, suas linhas de base mudarão com o tempo. Em particular, patches e atualizações podem iniciar mudanças na configuração, registro e configurações de porta, bem como no sistema de arquivos subjacente. Netwrix Change Tracker coloca você no controle de quais configurações são promovidas para suas linhas de base.

Todos os processos de construção estão ancorados nas melhores práticas de segurança. As permissões de usuário são controladas para todas as etapas de promoção, edição e criação de linha de base. Além disso, você obtém um registro de auditoria detalhado do quem, o quê, quando e porquê, para que você possa ver exatamente como qualquer imagem de linha de base foi modificada ao longo do tempo.

Detectando e Remediando a Divergência de Configuração

Netwrix Change Tracker também oferece controle avançado de alterações, utilizando inteligência de ameaças para identificar mudanças indesejadas e potencialmente perigosas em arquivos do sistema. Na verdade, ele usa bilhões de hashes aprovados para verificar novos arquivos e alterações nos seus dispositivos. Assim, as grandes alterações provenientes da Patch Tuesday da Microsoft não vão inundar você de alertas, mas você saberá imediatamente sobre a modificação maliciosa escondida no meio de tantas outras.

Conclusão

As mudanças são inevitáveis, mas você não precisa permitir que as configurações do seu sistema se desviem de sua linha de base segura. Com uma ferramenta automatizada de gerenciamento de configuração como Netwrix Change Tracker, você pode estabelecer e manter configurações seguras em seus sistemas para evitar problemas de desempenho custosos e tempo de inatividade, violações de segurança e penalidades de conformidade.

FAQ

O que é uma configuração de linha de base segura?

Uma configuração de base, ou construção padrão, é a configuração padrão e aprovada de um sistema. Pode especificar coisas como o sistema operacional aprovado, níveis de patch e software instalado. Para tornar suas bases seguras, considere construí-las com base nas orientações do CIS Benchmark ou DoD STIG.

Como posso determinar qual deve ser a configuração de base para meus sistemas?

Estabeleça uma configuração de base para cada conjunto de sistemas semelhantes. Por exemplo, todas as estações de trabalho usadas no departamento de contabilidade devem compartilhar a mesma configuração de base.

As melhores práticas para configuration hardening incluem o seguinte:

- Desinstale qualquer software que não seja necessário e remova todas as funções e recursos não utilizados.

- Remova ou desative quaisquer serviços e daemons desnecessários.

- Remova ou bloqueie quaisquer portas lógicas de rede desnecessárias.

- Mantenha todos os softwares atualizados para os níveis mais recentes.

No entanto, tenha em mente que provavelmente precisará equilibrar segurança e prioridades de negócios ao criar suas configurações de base. Onde a segurança tiver que ceder espaço para a funcionalidade necessária, você pode compensar usando outros controles de segurança, como um firewall de aplicação web (WAF) ou serviços de firewall.

Com que frequência uma configuração de base deve ser atualizada?

Alterações nas suas configurações de linha de base são inevitáveis e necessárias. Em particular, atualizações e correções regulares são essenciais para se defender contra vulnerabilidades recém-descobertas e para obter acesso a novas funcionalidades de software. Quando esses processos resultam em mudanças de configuração, você deve avaliar cuidadosamente o impacto delas na entrega de serviços e na segurança, e então determinar se e como atualizar sua configuração de linha de base. Uma linha de base atualizada deve ser prontamente aplicada a todos os sistemas relevantes.

O padrão NERC CIP exige a auditoria das configurações de base de todos os sistemas SCADA, HMI e PLC necessários para a produção de energia a cada 30 dias.

O que é um plano de gerenciamento de configuração?

Um plano de gestão de configuração define um processo para estabelecer configurações de base, monitorar sistemas para alterações de configuração, remediar modificações impróprias ou autorizadas e manter configurações de base ao longo do tempo.

Como posso impedir a deriva de configuração?

A deriva de configuração é um problema comum que pode ser gerenciado com um gerenciamento de configuração robusto. Em particular, você deve:

- Estabelecer uma para cada classe de sistema e aplicação.

- Planeje todas as alterações de configuração, valide que elas são realizadas conforme planejado e documente-as.

- Monitore as alterações nas suas configurações e faça a triagem delas.

- Evite aplicar soluções ad-hoc ou correções rápidas para resolver problemas rapidamente.

Compartilhar em

Saiba Mais

Sobre o autor

Dirk Schrader

VP de Pesquisa de Segurança

Dirk Schrader é um Resident CISO (EMEA) e VP de Pesquisa de Segurança na Netwrix. Com 25 anos de experiência em segurança de TI e certificações como CISSP (ISC²) e CISM (ISACA), ele trabalha para promover a ciberresiliência como uma abordagem moderna para enfrentar ameaças cibernéticas. Dirk trabalhou em projetos de cibersegurança ao redor do mundo, começando em funções técnicas e de suporte no início de sua carreira e, em seguida, passando para posições de vendas, marketing e gestão de produtos em grandes corporações multinacionais e pequenas startups. Ele publicou numerosos artigos sobre a necessidade de abordar a gestão de mudanças e vulnerabilidades para alcançar a ciberresiliência.

Saiba mais sobre este assunto

Dez comandos PowerShell mais úteis do Office 365

Como copiar uma Configuração em Execução da Cisco para a configuração de inicialização para preservar as alterações de configuração

Como implantar qualquer script com o MS Intune

RBAC vs ABAC: Qual Escolher?

Um Guia Prático para Implementar e Gerenciar Soluções de Acesso Remoto