Comprometimento de Senhas em Texto Puro no Active Directory

Oct 6, 2022

Muita atenção é dada à prevenção de ataques do tipo pass-the-hash e pass-the-ticket, mas essas táticas limitam os adversários ao que eles podem executar a partir da linha de comando. Comprometer uma senha em texto simples dá ao atacante acesso ilimitado a uma conta — o que pode incluir acesso a aplicações web, VPN, email e mais.

Uma maneira de extrair senhas em texto simples é através do Kerberoasting, mas essa técnica de força bruta leva muito tempo e paciência. Existem maneiras mais rápidas e fáceis de extrair senhas em texto simples, as quais exploraremos neste post.

Conteúdo relacionado selecionado:

[Guia Gratuito] Melhores Práticas de Segurança do Active DirectoryPreferências de Política de Grupo

No Windows Server 2008, a Microsoft introduziu as Group Policy Preferences (GPPs). Um dos casos de uso comuns para GPPs é criar e gerenciar contas locais (como a conta de Administrador) em servidores e estações de trabalho. Como parte disso, um administrador pode distribuir uma senha para essas contas.

A senha é armazenada no arquivo XML da Política de Grupo em SYSVOL e é criptografada usando uma chave AES. No entanto, a Microsoft publicou a chave AES, que pode ser usada para descriptografar essas senhas — tornando-as efetivamente senhas em texto simples.

Porque o compartilhamento SYSVOL está aberto para Usuários Autenticados, qualquer usuário na organização pode ler os arquivos armazenados lá. Portanto, qualquer conta de usuário pode encontrar e descriptografar o arquivo de Política de Grupo e, assim, obter acesso às senhas em texto claro para contas de Administrador. O comando PowerSploit Get-GPPPassword encontrará e descriptografará essas senhas para você.

Para um artigo mais detalhado sobre isso, confira a publicação de Sean Metcalf e a publicação da Microsoft. Além disso, a Microsoft fornece um script útil para a varredura de GPPs que contêm senhas como parte do seu boletim de segurança.

Mimikatz e LSASS Minidumps

Normalmente, Mimikatz é utilizado para extrair hashes de senha NTLM ou tickets Kerberos da memória. No entanto, uma de suas capacidades menos conhecidas é a habilidade de extrair senhas em texto claro de dumps criados para o processo LSASS. Isso significa que um atacante pode comprometer senhas em texto claro sem executar nenhum código malicioso nos controladores de domínio. Arquivos de dump podem ser criados interativamente ou usando ProcDump, e em ambos os casos, a atividade provavelmente não será detectada por softwares antivírus. Uma vez criados os dumps, eles podem ser copiados do controlador de domínio e as credenciais em texto claro podem ser colhidas usando Mimikatz offline.

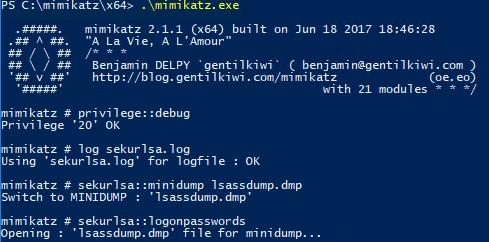

Aqui você pode ver a criação do despejo de processo em um controlador de domínio usando ProcDump:

Este comando cria essencialmente um snapshot do processo LSASS, que contém informações de senha em texto puro:

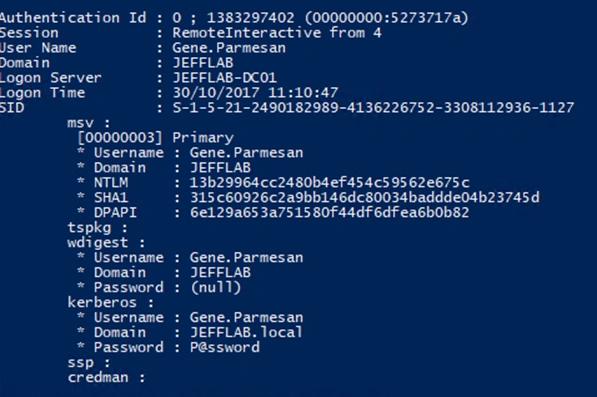

Uma vez criado, o arquivo pode ser copiado para outro host para extração de senha offline usando Mimikatz. Ao usar o comando sekurlsa::minidump, você pode mudar o contexto do Mimikatz para o arquivo de dump extraído e emitir o comando sekurlsa::logonpasswords:

Usando Mimikatz Contra o Protocolo de Autenticação Digest

O protocolo Digest Authentication (WDigest.dll), introduzido no Windows XP, é utilizado para HTTP e SASL. Mais importante, habilitar o WDigest resultará no armazenamento de credenciais em texto puro para contas autenticadas localmente. Em 2014, Microsoft released a patch que permite desabilitar o WDigest usando o valor de registro UseLogonCredential. No entanto, muitas organizações ainda operam vários servidores e estações de trabalho com o WDigest habilitado.

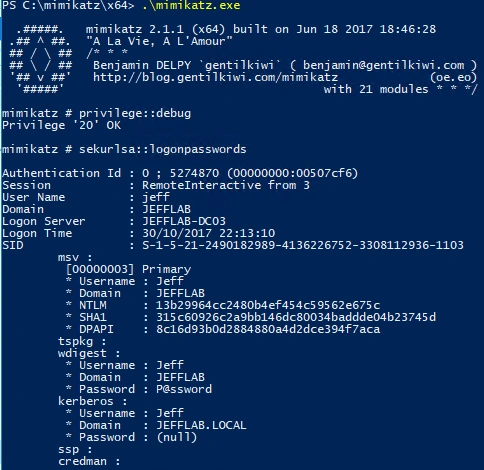

Se o WDigest estiver ativado, um adversário pode extrair credenciais em texto puro facilmente com o comando sekurlsa::logonpasswords:

Explorando Criptografia Reversível

Active Directory permite o armazenamento de senhas de usuários com criptografia reversível, o que é essencialmente o mesmo que armazená-las em texto puro. Essa política foi introduzida no Windows Server 2000 e ainda existe até nas versões mais recentes. De acordo com a Microsoft, foi introduzida para fornecer “suporte para aplicações que utilizam protocolos que requerem a senha do usuário para autenticação.”

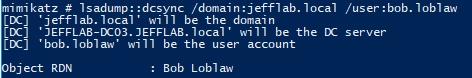

Por padrão, essa política está desativada; mas se estiver habilitada, um adversário pode facilmente extrair senhas em texto claro usando técnicas como DCSync:

O comando acima retornará a senha em texto simples:

The reversible encryption policy can be enabled through the Group Policy User Account Control settings and through fine-grained password policies. An attacker may be able to maliciously create a fine-grained password policy that links to Domain Admins to enable their passwords to be stored with reversible encryption, giving them access to the plaintext password for privileged accounts.

Conclusão

Como você pode ver, não faltam maneiras para um atacante interessado obter senhas em texto claro para contas do Active Directory. Para mais informações, leia nossas publicações relacionadas sobre extração de senhas em texto claro usando PowerSploit, encontrando senhas fracas, atacando senhas fracas e atacando senhas de contas locais.

Netwrix StealthDEFEND permite que você detecte eficazmente isso e até ataques mais sofisticados em toda a sua infraestrutura e responda a eles em tempo real.

Compartilhar em

Saiba Mais

Sobre o autor

Jeff Warren

Diretor de Produto

Jeff Warren supervisiona o portfólio de produtos da Netwrix, trazendo mais de uma década de experiência em gestão e desenvolvimento de produtos focados em segurança. Antes de se juntar à Netwrix, Jeff liderou a organização de produtos na Stealthbits Technologies, onde utilizou sua experiência como engenheiro de software para desenvolver soluções de segurança inovadoras em escala empresarial. Com uma abordagem prática e um talento para resolver desafios de segurança complexos, Jeff está focado em construir soluções práticas que funcionam. Ele possui um BS em Sistemas de Informação pela Universidade de Delaware.

Saiba mais sobre este assunto

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

O que é Gerenciamento de Registros Eletrônicos?

Análise de Risco Quantitativa: Expectativa de Perda Anual