Classificação de Dados para Conformidade: Observando as Nuances

Dec 1, 2023

A classificação de dados é essencial para alcançar, manter e comprovar a conformidade com uma ampla gama de regulamentos e padrões. Por exemplo, PCI DSS, HIPAA, SOX e GDPR têm diferentes propósitos e requisitos, mas a classificação de dados é necessária para a conformidade com todos eles — afinal, você precisa identificar e etiquetar corretamente os registros de saúde, informações de titulares de cartões, documentos financeiros e outros dados regulamentados para proteger esses dados adequadamente.

Este guia oferece métodos eficazes para abordar a classificação de dados para conformidade com base nas regulamentações e padrões aplicáveis à sua organização.

Conteúdo relacionado selecionado:

Por que as empresas precisam classificar dados de acordo com diferentes regulamentações de conformidade?

As regulamentações de conformidade para classificação de dados são determinadas por várias leis e padrões específicos para indústrias e regiões. Essas leis e padrões visam garantir que as organizações manuseiem os dados de maneira a assegurar privacidade, segurança e uso ético.

A conformidade com essas regulamentações ajuda as organizações a proteger informações sensíveis para que possam evitar violações de dados, repercussões legais e multas elevadas. A conformidade também constrói confiança com clientes e partes interessadas ao demonstrar um compromisso com a manutenção da privacidade de dados e segurança.

Como o cumprimento de dados impacta os negócios?

Cumprir com os requisitos de Data Security e privacidade oferece às empresas uma ampla gama de benefícios, incluindo os seguintes:

- Redução do risco de danos financeiros — A falta de conformidade com as regulamentações de compliance pode resultar em multas substanciais, penalidades ou ações legais, o que pode impactar significativamente as finanças e a reputação de uma empresa.

- Proteção da reputação e confiança — A adesão às regulamentações de conformidade de dados ajuda a construir confiança com clientes, clientes e outros interessados.

- Redução do risco de violações de segurança — Seguir as regulamentações de conformidade reduz a probabilidade de violações de dados e todas as suas consequências custosas, incluindo interrupções nas operações comerciais e danos duradouros à marca.

- Eficiência operacional e transparência — Alcançar e manter a conformidade frequentemente exige uma abordagem mais estruturada e organizada para o manuseio de dados, o que pode aumentar a eficiência operacional, a gestão de dados e a transparência nas práticas comerciais.

- Acesso ao mercado global — A adesão a padrões internacionais de conformidade de dados como o GDPR da UE pode permitir que as empresas operem em um mercado mais amplo e expandam sua base de clientes.

- Inovação e vantagem competitiva — Empresas que priorizam a conformidade de dados geralmente estão melhor posicionadas para se adaptar a tecnologias emergentes e mudanças regulatórias, proporcionando-lhes uma vantagem competitiva no mercado.

- Lealdade do cliente — A conformidade demonstra um compromisso com a proteção dos dados dos clientes e dos direitos de privacidade, o que é essencial para construir e manter relacionamentos fortes com os clientes.

Quais são os principais desafios na classificação de dados para conformidade?

A enorme complexidade dos requisitos de conformidade em evolução é um obstáculo para muitas organizações. De fato, os oficiais de conformidade relatam que um dos seus principais desafios relacionados à conformidade é a velocidade e o volume da mudança regulatória.

Outro problema principal é a falta de recursos qualificados; de fato, 60% dos profissionais de cibersegurança relatam que a escassez global de talentos em cibersegurança coloca suas organizações em risco. Outro desafio importante é o foco: Embora 95% das organizações reconheçam a privacidade de dados como um imperativo empresarial, apenas 33% dos profissionais de segurança listam a proteção e governança de dados como responsabilidades principais do trabalho.

Como as organizações podem construir um bom modelo de classificação de dados?

As organizações são livres para projetar seus próprios modelos e categorias de classificação de dados para alcançar a conformidade. Embora isso permita que você crie sistemas que atendam às necessidades do seu negócio, pode ser complicado estabelecer uma política de classificação de dados que garanta que os dados sensíveis sejam tratados de acordo com o nível de risco ao longo do ciclo de vida da informação.

Um bom ponto de partida é definir um modelo inicial de classificação de dados e, em seguida, adicionar níveis mais granulares com base nos tipos de dados que você coleta e em suas obrigações de conformidade específicas. Por exemplo, você pode começar com as três categorias básicas de Restrito, Privado e Público, e depois implementar níveis adicionais se lidar com desafios multijurisdicionais ou dispersão de dados entre repositórios internos e externos.

A sua data protection policy também deve incluir disposições para escalabilidade. À medida que a sua organização cresce, o seu esquema de classificação deve adaptar-se para lidar com um volume e variedade crescentes de dados. Isso é particularmente importante ao lidar com conteúdos complexos e diversos, como conjuntos de dados estruturados, semi-estruturados e não estruturados, cada um dos quais pode conter vários tipos de dados que requerem uma classificação detalhada.

Finalmente, estar em conformidade e provar conformidade são duas questões distintas, portanto, seu modelo de classificação de dados também deve ser projetado pensando na prontidão para auditoria. Muitas organizações lutam para passar em auditorias de conformidade devido ao nível de documentação e evidências exigidas, mesmo que tenham um esquema de classificação apropriado em vigor. Os prazos apertados associados às auditorias de conformidade não permitem muito tempo extra para coletar evidências e relatórios, especialmente quando você está mantendo as operações comerciais do dia a dia.

Classificação de Dados para Regulamentações que Protegem Informações Pessoais Identificáveis (PII)

Informações pessoais identificáveis (PII) são dados que podem ser usados para identificar, contatar ou localizar um indivíduo específico ou distinguir uma pessoa de outra. Exemplos de PII podem incluir:

- Nome

- Data de nascimento

- Endereço

- Número de Segurança Social

- Número da carteira de motorista emitida pelo estado

- Número do cartão de identificação emitido pelo estado, número do passaporte

- Número do cartão de crédito

- Número da conta financeira em combinação com um código ou senha que concede acesso à conta

- Informações de seguro médico ou de saúde

Quando considerados separadamente, alguns desses detalhes podem não parecer extremamente sensíveis. No entanto, o Escritório Geral de Contabilidade dos Estados Unidos estima que a identidade de 87% dos americanos pode ser determinada usando uma combinação do gênero da pessoa, data de nascimento e código postal. Portanto, se um vazamento desses três elementos provavelmente também comprometesse o nome do indivíduo, endereço residencial, SSN ou outros dados pessoais, esses elementos deveriam ser considerados sensíveis.

Estatutos federais protegendo PII incluem:

- Gramm-Leach-Bliley Act — Informações financeiras

- Health Insurance Portability and Accountability Act (HIPAA) — Informações de saúde

- Family Educational Rights and Privacy Act (FERPA) — Registros educacionais dos estudantes

- Lei de Proteção à Privacidade Online de Crianças (COPPA) — Informações Pessoais Identificáveis de crianças menores de 13 anos

Para alcançar efetivamente a classificação de dados de PII, é necessário determinar o seguinte:

- O nível de confidencialidade que os dados exigem

- O impacto potencial que uma violação de informações pessoais ou corrupção de dados causaria nos indivíduos envolvidos

- A importância da disponibilidade dos dados

Conteúdo relacionado selecionado:

Classificação de Dados para NIST 800-53

O Instituto Nacional de Padrões e Tecnologia (NIST) fornece orientações para ajudar as organizações a melhorar a segurança dos dados. A Publicação Especial (SP) 800-53 do NIST detalha controles de segurança e privacidade para sistemas de informação federais e organizações, incluindo como as agências devem manter seus sistemas, aplicações e integrações para garantir confidencialidade, integridade e disponibilidade.

NIST 800-53 é obrigatório para todas as agências federais e seus contratados. Também é útil para organizações do setor privado.

O que a NIST 800-53 solicita em termos de Netwrix Data Classification?

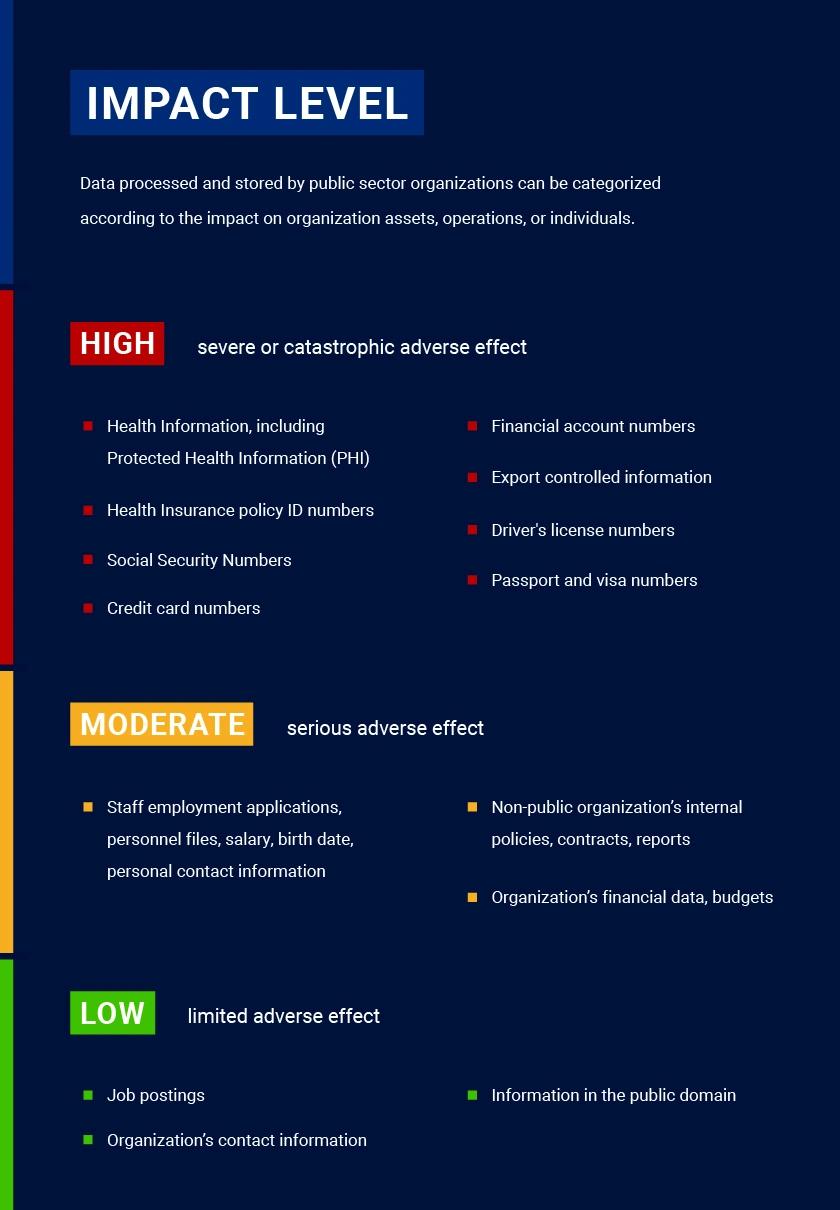

O padrão de classificação de dados para o NIST envolve três categorias — impacto baixo, impacto moderado e impacto alto. Essas categorias são atribuídas com base no dano potencial nas operações da agência, nos ativos da agência ou em indivíduos que poderiam resultar da divulgação não autorizada dos dados por um ator interno ou externo mal-intencionado.

Um valor de impacto é atribuído para cada objetivo de segurança (confidencialidade, integridade e disponibilidade), que é usado para atribuir o nível geral de impacto de segurança. O NIST 800-53 data classification policy emprega o conceito de “marca d'água alta”, o que significa que o nível final atribuído é o mais alto entre as entradas de confidencialidade, integridade e disponibilidade. Assim, se qualquer uma das três áreas for categorizada como de alto impacto, o nível geral de NIST data classification é de alto impacto.

Quais tipos de dados são protegidos sob a NIST 800-53?

Não existem níveis explícitos de classificação de dados para o NIST da mesma forma que alguns outros padrões. No entanto, a Publicação Especial NIST 800-53 Rev. 5 delineia as seguintes categorias:

- Informação Classificada — O NIST não define especificamente níveis de informação classificada, como Confidencial, Secreto e Top Secret; eles são geralmente regidos por padrões e protocolos governamentais separados, como os descritos pela Ordem Executiva 13526.

- Informação Controlada Não Classificada (CUI) — CUI são dados que não são Informações Classificadas, mas que ainda requerem proteção. Por exemplo, certos dados podem ser considerados como CUI porque sua divulgação indevida poderia representar um risco à segurança nacional, exigindo proteção apesar de não serem formalmente classificados.

- Informação não classificada — Esta é uma informação geral que não é sensível o suficiente para justificar medidas de proteção particulares. É tipicamente utilizada para contato aberto ao acesso público.

- As organizações podem definir outras categorias. Por exemplo, o NIST sugere que a categoria “Planejamento e Orçamento” pode incluir elementos como formulação de orçamento, planejamento de capital, documentos de política fiscal e tributária, que em geral têm um baixo nível de impacto na confidencialidade, integridade e disponibilidade. No entanto, as organizações são encorajadas a revisar fatores especiais que possam afetar os níveis de impacto, como a divulgação pública prematura de um orçamento preliminar.

Classificação de Dados para ISO 27001

ISO/IEC 27001 é um padrão internacional para o estabelecimento, implementação, manutenção e melhoria contínua de um sistema de gestão de segurança da informação (ISMS). Este padrão voluntário é útil para organizações de todas as indústrias. Durante uma auditoria ISO 27001, as organizações precisam demonstrar que têm um bom entendimento sobre quais são seus ativos, o valor de cada um, a propriedade dos dados e cenários de uso interno dos dados.

Quais tipos de dados são protegidos sob a ISO 27001?

A ISO/IEC 27001 não especifica uma lista exata de informações regulamentadas. Em vez disso, cada organização deve determinar o escopo do ambiente de dados e realizar uma revisão de todos os dados dentro do escopo. O escopo deve considerar as ameaças internas e externas, os requisitos das partes interessadas e as dependências entre as atividades da organização.

O que a ISO 27001 solicita em termos de Netwrix Data Classification?

A classificação da informação é crítica para a conformidade com a ISO 27001 uma vez que o objetivo é garantir que a informação receba um nível adequado de proteção. A norma ISO exige que as empresas realizem inventário e classificação de ativos de informação, atribuam proprietários da informação e definam procedimentos para o uso aceitável dos dados.

Não existe uma política específica de classificação de dados ISO 27011 que especifique quais security controls devem ser aplicados a dados classificados. Em vez disso, a seção A.8.2 fornece as seguintes instruções:

- Classificar dados — As informações devem ser classificadas de acordo com os requisitos legais, valor e sensibilidade à divulgação ou modificação não autorizada. A estrutura não fornece exemplos exatos de níveis de classificação, portanto, as organizações podem desenvolver seus próprios esquemas. Frequentemente, são utilizados três ou quatro níveis de classificação, como Restrito, Confidencial e Público.

- Rotular dados — A organização deve desenvolver procedimentos para rotular informações de acordo com seu esquema de classificação. O processo inclui rotular dados em formatos digitais e físicos. O sistema de rotulagem precisa ser claro e fácil de gerir.

- Estabeleça regras para o manuseio de dados — A organização deve estabelecer regras para proteger os dados com base em sua classificação, como restrições de acesso ou criptografia.

Data Classification para GDPR

O inventário e a classificação de dados também são críticos para a conformidade com o Regulamento Geral sobre a Proteção de Dados (General Data Protection Regulation) da UE. O texto do GDPR da UE não utiliza os termos “inventário de dados” ou “mapeamento”, mas esses processos são essenciais para proteger os dados pessoais e gerir um programa de data security que esteja em conformidade com a lei de data privacy law. Por exemplo, o inventário de dados é o primeiro passo para cumprir com o requisito de gerir registros de atividades de processamento, incluindo estabelecer as categorias de dados, o propósito do processamento e uma descrição geral das soluções técnicas e medidas de segurança organizacional relevantes.

As organizações precisam realizar uma avaliação de impacto na proteção de dados (DPIA) que cubra todos os processos envolvidos na coleta, armazenamento, uso ou exclusão de dados pessoais. A DPIA também deve avaliar o valor ou confidencialidade da informação e a potencial violação dos direitos de privacidade ou angústia que os indivíduos possam sofrer no caso de uma violação de segurança.

Conteúdo relacionado selecionado:

[Guia Gratuito] Checklist de Conformidade com o GDPRQuais dados pessoais são protegidos sob o GDPR?

O GDPR define dados pessoais como qualquer informação que possa identificar uma pessoa natural, direta ou indiretamente, como:

- Nome

- Número de identificação

- Dados de localização

- Identificador online

- Um ou mais fatores específicos à identidade física, fisiológica, genética, mental, econômica, cultural ou social da pessoa

O que o GDPR exige em termos de Netwrix Data Classification?

Para implementar adequadamente a classificação de dados do GDPR, as organizações podem precisar considerar os seguintes fatos sobre os dados:

- Tipo de dados (informações financeiras, dados de saúde, etc.)

- Base para proteção de dados

- Categorias de indivíduos envolvidos (clientes, pacientes, etc.)

- Categorias de destinatários (especialmente fornecedores terceirizados internacionais)

Conteúdo relacionado selecionado:

Explicação da Infraestrutura de Classificação de Arquivos da Microsoft (FCI)Controle de registros para o framework GDPR e ISO 27001

Os requisitos de registro para conformidade com o GDPR são muito semelhantes àqueles descritos acima para a conformidade com a ISO 27001, portanto, seguir a abordagem da ISO 27001 ajuda as empresas a atenderem às exigências do GDPR também.

Data Classification para PCI DSS

O Payment Card Industry Data Security Standard (PCI DSS) foi desenvolvido para proteger os dados dos titulares de cartões em todo o mundo. As organizações devem implementar medidas técnicas e operacionais para mitigar vulnerabilidades e garantir a segurança das transações com cartões de pagamento.

O que é informação de cartão de pagamento?

As informações do cartão de pagamento são definidas como um número de cartão de crédito (também referido como número da conta principal ou PAN) em combinação com um ou mais dos seguintes elementos de dados:

- Nome do titular do cartão

- Código de serviço

- Data de validade

- Valor CVC2, CVV2 ou CID

- PIN ou bloqueio de PIN

- Conteúdo da faixa magnética de um cartão de crédito

O que a PCI DSS solicita em termos de classificação de dados?

A classificação de dados PCI envolve classificar os elementos de dados do titular do cartão de acordo com seu tipo, permissões de armazenamento e nível de proteção necessário. As organizações devem documentar todas as instâncias de dados do titular do cartão e garantir que tais dados não existam fora do ambiente definido do titular do cartão.

De acordo com o Netwrix 2020 Data Risk and Security Report, 75% das organizações financeiras que classificam dados conseguem detectar o uso indevido dos mesmos em minutos, enquanto aquelas que não o fazem geralmente precisam de dias (43%) ou meses (29%). Isso ressalta a importância da classificação de dados para fins de conformidade com o PCI DSS.

75% das organizações financeiras que classificam dados conseguem detectar o uso indevido de dados em minutos, enquanto aquelas que não o fazem geralmente precisam de dias (43%) ou meses (29%)

Fonte: Relatório de Risco e Segurança de Dados de 2020

Classificação de dados para HIPAA

A Regra de Segurança da HIPAA estabelece salvaguardas administrativas, físicas e técnicas básicas para garantir a confidencialidade, integridade e disponibilidade de informações de saúde protegidas (PHI). Informações de saúde eletrônicas protegidas (ePHI) são quaisquer PHI armazenadas ou transmitidas por meios eletrônicos. Meios de armazenamento eletrônico incluem discos rígidos de computadores, bem como mídias removíveis como discos ópticos e cartões de memória. Meios de transmissão incluem a internet ou redes privadas.

A classificação de dados PHI inclui os seguintes detalhes sobre um paciente:

- Nome

- Endereço

- Qualquer data diretamente relacionada a um indivíduo (como data de nascimento, data de admissão ou alta, ou data de falecimento), bem como a idade exata de indivíduos com mais de 89 anos

- Número de telefone ou fax

- Endereço de email

- Número de Segurança Social

- Número do prontuário médico

- Número do beneficiário do plano de saúde ou do seguro de saúde

- Identificador do veículo, número de série ou número da placa de licença

- URL da Web ou endereço IP

- Identificadores biométricos, como impressão digital, impressão de voz ou foto de rosto inteiro

- Qualquer outro número identificador único, característica ou código

O que a HIPAA solicita em termos de Netwrix Data Classification?

A HIPAA exige que as organizações garantam a integridade do ePHI e o protejam contra alterações ou destruição não autorizadas. Portanto, cada entidade coberta ou associado comercial deve inventariar seu ePHI e identificar os riscos para sua confidencialidade, disponibilidade e integridade. A organização deve identificar onde o ePHI é armazenado, recebido, mantido ou transmitido. As organizações podem reunir esses dados revisando projetos passados, realizando entrevistas e analisando documentação.

As diretrizes de classificação de dados da HIPAA exigem a agrupação de dados de acordo com seu nível de sensibilidade. A classificação dos dados ajudará a determinar os controles de segurança básicos para a proteção dos dados. As organizações podem começar com uma classificação de dados simples de três níveis:

- Dados restritos/confidenciais — Dados cuja divulgação, alteração ou destruição não autorizada poderia causar danos significativos. Esses dados requerem o mais alto nível de segurança e acesso controlado seguindo o princípio do menor privilégio.

- Dados internos — Dados cuja divulgação, alteração ou destruição não autorizada poderia causar danos baixos ou moderados. Esses dados não são para divulgação pública e requerem controles de segurança razoáveis.

- Dados públicos — Embora os dados públicos não necessitem de proteção contra acesso não autorizado, ainda precisam de proteção contra modificação ou destruição não autorizadas.

Classificação de dados para SOX

Embora a Lei Sarbanes-Oxley (SOX) não exija especificamente a classificação de dados, implementar práticas robustas de classificação de dados é um passo fundamental para alinhar-se aos seus objetivos. Ao categorizar e proteger dados financeiros sensíveis, as empresas podem fortalecer controles internos, prevenir acesso não autorizado e manter a precisão e integridade das informações financeiras — aspectos indispensáveis da conformidade com a SOX compliance.

O que a SOX solicita em termos de classificação de dados?

Uma classificação de dados adequada pode auxiliar na conformidade com as seguintes seções da SOX:

- Seção 302: Responsabilidade Corporativa pelos Relatórios Financeiros — Exige que o CEO e o CFO certifiquem a precisão dos relatórios financeiros. A Netwrix Data Classification pode ajudar as organizações a garantir a precisão e confiabilidade de suas informações financeiras.

- Seção 404: Avaliação dos Controles Internos — Exige que as empresas mantenham controles internos adequados para relatórios financeiros. Uma classificação de dados adequada é essencial para saber quais dados requerem qual nível de proteção.

- Seção 802: Penalidades Criminais por Alteração de Documentos — Proíbe a alteração, destruição ou ocultação de registros. Uma correta Netwrix Data Classification auxilia na identificação de registros cruciais e na aplicação de controles apropriados para prevenir alterações ou exclusões não autorizadas.

Classificação de dados para California Consumer Protection Act (CCPA)

The California Consumer Protection Act (CCPA) is a robust privacy law that aims to give consumers more control over their personal information collected by businesses. While the CCPA doesn’t explicitly prescribe data classification methodologies, it heavily emphasizes the protection and categorization of consumer data. CCPA data classification is vital for compliance as it enables businesses to effectively manage and safeguard the personal information they collect. By categorizing data based on its sensitivity, businesses can more readily identify, control and protect personal information as required by the CCPA.

O que a CCPA exige em termos de Netwrix Data Classification?

Sob a CCPA, as organizações são obrigadas a implementar medidas que envolvem a classificação e o manuseio de dados pessoais de forma a garantir a proteção e privacidade das informações dos consumidores. Novamente, embora a CCPA não dite explicitamente metodologias de classificação de dados, ela exige que as empresas realizem várias ações:

- Identificar e categorizar informações pessoais — As empresas devem identificar e categorizar os tipos de informações pessoais que coletam, processam ou armazenam. Isso inclui, mas não se limita a:

- Nomes

- Endereços

- Números de Segurança Social

- Dados biométricos

- Informações de geolocalização

- Identificadores online

- Implementar medidas de segurança — A lei exige que as organizações estabeleçam medidas de segurança robustas para proteger os dados pessoais. Criptografia, controles de acesso e outras práticas de segurança são comumente utilizadas para proteger dados sensíveis.

- Defenda os direitos do consumidor — A CCPA concede aos consumidores direitos relacionados às suas informações pessoais, incluindo o direito de saber quais dados estão sendo coletados, o direito de solicitar a exclusão de seus dados e o direito de optar por não participar da venda de seus dados. A classificação de dados auxilia na identificação e no gerenciamento dos dados sujeitos a esses direitos para que as organizações possam responder adequadamente aos pedidos dos consumidores.

- Garanta transparência e responsabilidade — As empresas precisam ser transparentes sobre suas práticas de dados e responsáveis pelo modo como lidam com as informações dos consumidores. A Netwrix Data Classification apoia esses requisitos ao permitir que as organizações documentem e demonstrem seus processos de tratamento de dados e esforços de conformidade.

Classificação de dados para Cybersecurity Maturity Model Certification

A Cybersecurity Maturity Model Certification (CMMC) é uma estrutura desenvolvida pelo Departamento de Defesa dos EUA (DoD) para melhorar a postura de cibersegurança de contratados e subcontratados da defesa. Um componente principal do CMMC é a ênfase na proteção e categorização de informações sensíveis. A classificação de dados permite que as organizações categorizem e protejam sistematicamente dados sensíveis, alinhando-se com os objetivos de segurança delineados no quadro do CMMC.

O que o CMMC solicita em termos de classificação de dados?

CMMC abrange cinco níveis de maturidade em cibersegurança, com níveis mais altos exigindo controles mais rigorosos para a proteção de informações sensíveis:

- Nível 1: Higiene Cibernética Básica — Este nível concentra-se em controles e práticas básicas de cibersegurança, como manter o software antivírus, estabelecer requisitos básicos de senha e conduzir treinamento de cibersegurança para funcionários.

- Level 2: Intermediate Cyber Hygiene — Level 2 includes the establishment of documented policies and the implementation of controlled processes to ensure a more structured approach to cybersecurity.

- Level 3: Good Cyber Hygiene — Level 3 represents a significant advancement in an organization’s cybersecurity practices. It involves the implementation of a comprehensive and well-documented set of security policies and practices. This level aligns with the protection CUI, as defined earlier.

- Level 4: Proactive — At Level 4, organizations need to show a proactive approach to cybersecurity, including reviewing and adapting cybersecurity practices regularly to address more complex and evolving threats, such as advanced persistent threats (APTs).

- Level 5: Advanced/Progressive — Organizations at this level demonstrate an advanced and highly adaptive approach to cybersecurity. This includes continuously monitoring, reviewing and improving cybersecurity processes and practices to swiftly detect and mitigate sophisticated cyber threats.

Data classification is essential to meeting the requirements of each CMMC level. It involves applying labels to data and then implementing access controls, encryption and other security measures to protect that data appropriately. Effectively classifying data also strengthens the cyber resilience of defense contractors in today’s dynamic threat landscape.

Data classification for Federal Information Security Management Act (FISMA)

The Federal Information Security Management Act (FISMA) provides a set of guidelines and security standards. FISMA compliance is required for U.S. federal agencies, state agencies that administer federal programs like Medicare, and private businesses that have a contractual relationship with the U.S. government.

What does FISMA request in terms of data classification?

FISMA data classification requirements mandate that agencies identify and categorize the various types of information they handle. This involves a detailed assessment to distinguish between different levels of sensitivity for different data, such as PII and intellectual property (IP).

Other key FISMA requirements include the following:

- Data-handling policies and procedures — Federal agencies are expected to establish specific policies and procedures for handling different categories of data. This might involve implementing access controls, encryption, data loss prevention mechanisms, and specific security protocols for different categories of information. For instance, policies could dictate that PII be encrypted both in transit and at rest, while classified documents might require restricted access and stringent control measures.

- Risk assessment and management — FISMA mandates a comprehensive risk management approach. Agencies are required to conduct detailed risk assessments for various data categories and implement controls commensurate with the level of risk associated with each category.

- Auditing and reporting — Compliance with FISMA standards includes regular auditing and reporting. Data classification enables agencies to effectively demonstrate compliance by showcasing that appropriate security controls are applied to protect different categories of data and that they undergo regular assessments and audits.

- Incident response plans: Effective data classification assists in incident response. Agencies can develop precise response plans tailored to different categories of data, allowing for swift and appropriate actions in the event of a security breach or incident.

Netwrix Data Classification

Summary

The major compliance regulations have a lot in common when it comes to data classification. In general, organizations should follow this process:

- Define the purpose of data classification, such as:

- To mitigate the risks associated with unauthorized disclosure and access (e.g., PCI DSS)

- To comply with industry standards that require information classification (e.g., ISO 27001)

- To uphold data subject rights and retrieve specific information in a set timeframe (e.g., GDPR)

- Define the scope of the data environment, and then perform a review of all in-scope data.

- Define levels of data sensitivity and classify the data. Start with a minimum number of levels so as not to overcomplicate the process.

- Develop data handling guidelines to ensure the security of each category of data.

Compartilhar em

Saiba Mais

Sobre o autor

Farrah Gamboa

Sr. Diretor de Gestão de Produto

Diretora Sênior de Product Management na Netwrix. Farrah é responsável por construir e entregar o roadmap dos produtos e soluções da Netwrix relacionados a Data Security e Audit & Compliance. Farrah tem mais de 10 anos de experiência trabalhando com soluções de segurança de dados em escala empresarial, ingressando na Netwrix após sua passagem pela Stealthbits Technologies onde atuou como Gerente de Produto Técnico e Gerente de QC. Farrah é bacharel em Engenharia Industrial pela Rutgers University.

Saiba mais sobre este assunto

Mercado de soluções de Privileged Access Management: guia 2026

Os próximos cinco minutos de conformidade: construindo segurança de dados com foco em identidade em toda a APAC

De ruído a ação: transformando risco de dados em resultados mensuráveis

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos