O Guia Completo para NTFS vs Share Permissions

Jan 21, 2025

A base da segurança do Windows é simples — se você deseja acesso a um recurso de rede, como um arquivo ou pasta, precisa das permissões apropriadas. No entanto, a implementação é mais complexa porque o sistema operacional Windows possui dois tipos de permissões: permissões NTFS, que operam no nível do sistema de arquivos, e permissões de compartilhamento, que regulam o acesso à rede para recursos compartilhados.

Neste artigo, vamos explorar as permissões NTFS versus permissões de compartilhamento, incluindo o que cada um desses tipos de permissão pode fazer, como são diferentes e como você pode usar permissões NTFS e de compartilhamento juntas para impor o princípio do menor privilégio em todas as suas máquinas Windows.

O que é NTFS?

NTFS (New Technology File System) é o sistema de arquivos padrão para o Microsoft Windows NT e sistemas operacionais posteriores, substituindo um sistema de arquivos mais antigo chamado File Allocation Table (FAT). No entanto, FAT (especialmente FAT32) ainda é utilizado, especialmente em dispositivos de armazenamento removíveis.

O NTFS suporta armazenamento e recuperação eficientes por meio de sua Tabela de Arquivos Mestre (MFT), que rastreia todos os arquivos e diretórios no disco. Essa estrutura permite que o NTFS gerencie grandes quantidades de dados de forma eficaz, mantendo tempos de acesso rápidos. Além disso, seu suporte a tamanho de arquivo pode lidar com as demandas das aplicações modernas de hoje e armazenamento de mídia. Em termos de segurança, ele suporta criptografia tanto em nível de arquivo quanto de pasta, e permite que administradores definam permissões detalhadas para arquivos e pastas também.

O que são Permissões NTFS?

As permissões NTFS são usadas para gerenciar o acesso aos dados armazenados em sistemas de arquivos NTFS. As principais vantagens das permissões de compartilhamento NTFS são que elas afetam tanto usuários locais quanto usuários de rede e que são baseadas nas permissões concedidas a um usuário individual no logon do Windows, independentemente de onde o usuário esteja se conectando.

Existem permissões NTFS básicas e avançadas. Você pode configurar cada uma das permissões para Permitir ou Negar a fim de controlar o acesso aos objetos NTFS. Aqui estão os tipos básicos de permissões de acesso:

- Controle Total — Os usuários podem adicionar, modificar, mover e excluir arquivos e diretórios, bem como suas propriedades associadas. Além disso, os usuários podem alterar as configurações de permissões para todos os arquivos e subdiretórios.

- Modificar — Os usuários podem visualizar e modificar arquivos e propriedades de arquivos, incluindo adicionar arquivos a um diretório ou excluir arquivos de um diretório, ou propriedades de arquivos para ou de um arquivo.

- Ler & Executar — Os usuários podem executar arquivos executáveis, incluindo scripts.

- Ler — Os usuários podem visualizar arquivos, propriedades de arquivos e diretórios.

- Escrever — Os usuários podem escrever em um arquivo e adicionar arquivos aos diretórios.

Como definir permissões NTFS (Guia passo a passo)

- Clique com o botão direito na pasta compartilhada.

- Abra a aba Segurança e clique em Edit, conforme mostrado abaixo:

- Clique em Adicionar. Em seguida, selecione o grupo desejado (HR Personnel no exemplo abaixo) e utilize as caixas de seleção Permitir e Negar para atribuir as permissões desejadas, conforme mostrado abaixo.

- Clique em Apply para aplicar as permissões.

O que são Permissões de Compartilhamento?

As permissões de compartilhamento gerenciam o acesso a pastas compartilhadas em uma rede, como uma pasta compartilhada localizada em um servidor de arquivos centralmente hospedado. Permissões de compartilhamento não se aplicam a usuários que fazem login localmente. As permissões de compartilhamento aplicam-se a todos os arquivos e pastas no compartilhamento; você não pode controlar de forma granular o acesso a subpastas ou objetos em um compartilhamento. Você pode especificar o número de usuários que têm permissão para acessar a pasta compartilhada. Permissões de pasta compartilhada podem ser usadas com sistemas de arquivos NTFS, FAT e FAT32.

Existem três tipos de permissões de compartilhamento:

- Ler — Os usuários podem visualizar nomes de arquivos e subpastas, ler dados nos arquivos e executar programas. Por padrão, o grupo Todos recebe permissões de Ler.

- Alterar — Os usuários podem fazer tudo o que é permitido pela permissão de Leitura, além de adicionar arquivos e subpastas, alterar dados nos arquivos e excluir subpastas e arquivos. Esta permissão não é atribuída por padrão.

- Controle Total — Os usuários podem fazer tudo o que é permitido pelas permissões de Leitura e Alteração, e também podem alterar permissões para arquivos e pastas NTFS apenas. Por padrão, o grupo de Administradores recebe permissões de Controle Total.

Como definir permissões de compartilhamento (Guia passo a passo)

- Clique com o botão direito na pasta compartilhada.

- Clique em Properties.

- Abra a aba Compartilhamento e clique no botão Share para compartilhar a pasta:

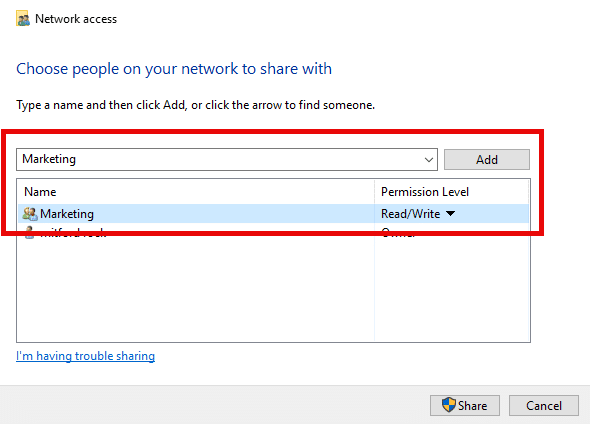

- Escolha o grupo com o qual deseja compartilhar a pasta e atribua as permissões de compartilhamento conforme mostrado aqui:

- Clique no botão Share na parte inferior direita.

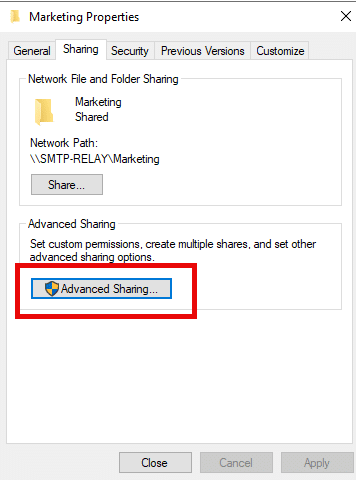

- Uma vez que uma pasta é compartilhada, você define opções avançadas. Primeiro, clique em Advanced Sharing:

Em seguida, clique no botão Permissions . Na janela popup, escolha um usuário ou grupo e atribua as permissões desejadas, conforme mostrado abaixo. Em seguida, clique em OK para completar a atribuição.

Principais Diferenças Entre Permissões NTFS e de Compartilhamento

Compreender as diferenças entre permissões de compartilhamento e NTFS permissions é essencial para gerenciar adequadamente o acesso a arquivos e pastas em um ambiente Windows. Aqui estão algumas diferenças chave entre os dois:

Recurso | Permissões de Compartilhamento | Permissões NTFS |

|---|---|---|

|

Facilidade de Gestão |

Fácil de aplicar e gerenciar |

Controle mais granular de pastas e conteúdos |

|

Compatibilidade do Sistema de Arquivos |

Funciona tanto com sistemas de arquivos NTFS quanto FAT ou FAT32 |

Disponível apenas para sistemas de arquivos NTFS |

|

Restrições de Conexão |

Pode limitar conexões simultâneas |

Não é possível limitar as conexões |

|

Local de Configuração |

Compartilhamento Avançado > Permissões |

Propriedades de Arquivo/Pasta > Aba de Segurança |

|

Escopo do Controle de Acesso |

Regula apenas o acesso remoto à rede |

Garante a segurança tanto do acesso local quanto remoto |

|

Impacto do Acesso Local |

Não afeta o acesso local |

Controla o acesso local e remoto |

|

Cobertura de Segurança |

Limitado a ambientes em rede |

Garante a segurança tanto do acesso local quanto remoto |

|

Uso Complementar |

Requer permissões NTFS para proteção completa |

Funciona de forma independente, mas melhora a segurança geral |

Como as permissões NTFS e Share interagem

Quando as permissões NTFS e de compartilhamento estão em uso, o que acontece quando elas se sobrepõem? Por exemplo, se uma pasta tem permissões de compartilhamento de Controle Total, mas apenas permissões NTFS de Leitura, qual é o resultado final?

Quando as permissões NTFS e de compartilhamento são usadas simultaneamente, a permissão mais restritiva sempre prevalece. Por exemplo, se a permissão de pasta compartilhada para o grupo Todos estiver configurada como Leitura e a permissão NTFS estiver configurada como Modificar, a permissão de compartilhamento se aplica porque é mais restritiva; o usuário não tem permissão para alterar arquivos no drive compartilhado.

É geralmente recomendado que você defina permissões de compartilhamento em um nível mais alto, enquanto utiliza permissões NTFS para impor controles de acesso específicos. Por exemplo, considere uma pasta compartilhada em um ambiente colaborativo onde uma equipe precisa acessar arquivos frequentemente. Definir permissões de compartilhamento para Controle Total para um grupo de usuários permite que eles criem, modifiquem e excluam arquivos facilmente sem encontrar problemas de acesso quando se conectam à pasta compartilhada pela rede. No entanto, para proteger dados sensíveis dentro dessa pasta compartilhada, você pode aplicar permissões NTFS mais restritivas que limitam o acesso a arquivos específicos ou subpastas. Essa abordagem garante que, embora os usuários possam interagir livremente com a maior parte do conteúdo na pasta compartilhada, informações sensíveis ainda estão protegidas por controles NTFS mais rigorosos.

Melhores Práticas para Gerenciamento de Permissões

Abaixo estão algumas das melhores práticas para gerenciar permissões de forma eficaz e segura:

- Sempre atribua permissões a grupos em vez de usuários individuais, a menos que seja absolutamente necessário. Atribuir permissões a contas de usuário individuais pode levar a uma estrutura de permissão complexa e difícil de gerenciar. Por exemplo, quando um usuário é excluído, quaisquer entradas de permissão para esse usuário permanecerão como SIDs órfãos na Lista de Controle de Acesso (ACL), poluindo o sistema e complicando a gestão de permissões.

- Implemente o princípio de menor privilégio (PoLP): Conceda aos usuários as permissões de que precisam e nada mais. Por exemplo, se um usuário precisa ler as informações em uma pasta, mas nunca tem um motivo legítimo para excluir, criar ou alterar arquivos, certifique-se de que ele tenha apenas a permissão de Leitura.

- Atribua permissões a grupos, não a contas de usuário: Atribuir permissões a grupos simplifica a gestão de recursos compartilhados. Se o papel de um usuário muda, basta adicioná-lo aos novos grupos apropriados e removê-lo de quaisquer grupos que já não sejam relevantes.

- Use apenas permissões NTFS para usuários locais: As permissões de compartilhamento aplicam-se apenas aos usuários que acessam recursos compartilhados pela rede; elas não se aplicam a usuários que fazem login localmente.

- Coloque objetos com os mesmos requisitos de segurança na mesma pasta: Por exemplo, se usuários de um departamento precisam de permissão de Leitura para várias pastas, armazene essas pastas na mesma pasta pai e compartilhe essa pasta pai, em vez de compartilhar cada pasta individualmente.

- Gerencie os grupos Everyone e Administrators com sabedoria: Limite o grupo Everyone a recursos públicos ou não sensíveis e evite conceder-lhe acesso a sistemas críticos ou dados. Mantenha a composição do grupo Administrators mínima e use contas separadas para tarefas administrativas em vez de conceder direitos de administração a contas do dia a dia.

- Evite conflitos de permissões aninhadas: Defina permissões no nível mais alto possível na estrutura de pastas e limite o uso de grupos ou estruturas de pastas profundamente aninhados para prevenir heranças indesejadas. Evite quebrar a herança de permissões usando negações explícitas com parcimônia.

- Utilize ferramentas para gestão de permissões e auditorias: Empregue ferramentas de auditoria para gerar relatórios sobre quem tem acesso a quê e quando as permissões foram alteradas, e configure alertas para mudanças de permissões inesperadas e tentativas de acesso.

- Documente e descreva sua estratégia e processos de permissão: Lidar com permissões NTFS e de compartilhamentos de forma ad-hoc pode criar complexidade desnecessária e lacunas de segurança. O melhor é definir sua filosofia e estratégia de permissões antecipadamente e combiná-las com processos testados de concessão, monitoramento e remoção de permissões de forma frequente e regular.

Resolução de Problemas de Permissões

Diagnosticando e Corrigindo Permissões Quebradas

Permissões quebradas ocorrem quando usuários não conseguem acessar recursos aos quais estão autorizados a usar ou ganham acesso a áreas não intencionais devido a configurações incorretas. Para identificar e resolver esses problemas:

- Utilize ferramentas ou recursos do sistema operacional para verificar as permissões efetivas de um usuário ou grupo em um recurso específico.

- Verifique e remova quaisquer SIDs (identificadores de segurança) desconhecidos ou não resolvidos em entradas de permissão, o que pode indicar contas órfãs.

- Garanta que o usuário ou grupo correto seja o proprietário do recurso, pois a propriedade pode substituir outras permissões. Como administrador, você pode ter que assumir a propriedade do arquivo ou pasta e redefinir as permissões.

- Para grupos críticos, considere atribuir explicitamente as permissões necessárias em vez de depender apenas da herança.

Resolvendo Conflitos de Permissões de Compartilhamento Aninhadas

Permissões sobrepostas ou herdadas devido ao aninhamento podem causar problemas de acesso inesperados ou conflitos. Para resolver esses problemas:

- Revise as permissões efetivas combinando permissões de compartilhamento e NTFS, lembrando que a permissão mais restritiva tem precedência.

- Se possível, evite usar compartilhamentos aninhados, pois eles podem criar cenários de permissão confusos.

- Rastreie hierarquias de permissão mapeando as permissões herdadas entre níveis para entender o fluxo e identificar conflitos.

- Verifique as permissões de Negar em qualquer nível, pois elas podem substituir as permissões de Permitir mais altas na hierarquia.

Usando a Herança de Permissões de forma eficaz

Você pode simplificar a gestão permitindo que os recursos herdem permissões dos objetos pai. No entanto, certifique-se de entender como funciona a herança, pois permissões herdadas de pastas pai podem substituir permissões explícitas atribuídas a pastas filhas, concedendo potencialmente um acesso mais amplo do que o pretendido. Estas melhores práticas podem ajudar:

- Revise periodicamente as configurações herdadas para garantir que estejam alinhadas com as políticas organizacionais.

- Para atualizar todas as subpastas e arquivos ao modificar as permissões de uma pasta, use a opção Substituir todas as entradas de permissões de objetos filhos por entradas de permissões herdáveis deste objeto.

- Tenha cuidado ao interromper a herança, pois isso pode levar a problemas de acesso inesperados. Desative a herança apenas quando absolutamente necessário e certifique-se de entender as implicações.

NTFS vs. Share Permissions: Escolhendo a Estratégia Correta

Na maioria das situações, as permissões NTFS serão a sua melhor escolha, pois estão vinculadas ao próprio sistema de arquivos. Em casos em que os usuários acessarão recursos diretamente em uma máquina Windows na qual estão logados, NTFS é a única opção, já que as permissões de compartilhamento de arquivos não limitam o acesso local. As permissões NTFS também oferecem um controle mais detalhado sobre arquivos e subpastas dentro de uma pasta compartilhada, e podem acomodar estruturas de permissão mais complexas quando você precisa definir diferentes permissões para vários usuários ou grupos em arquivos ou subpastas específicos.

Há casos em que as permissões de compartilhamento do Windows podem ser mais adequadas. Em particular, para qualquer unidade particionada com FAT32, as permissões NTFS não são uma opção. Além disso, as permissões de compartilhamento permitem restringir o número de usuários remotos que podem acessar simultaneamente uma pasta compartilhada. As permissões de compartilhamento também podem ser adequadas em um pequeno escritório onde os recursos são acessados apenas pela rede e não há um administrador dedicado para gerenciar o ambiente.

Você obterá os melhores resultados, no entanto, quando combinar permissões NTFS e de compartilhamento, lembrando que a permissão mais restritiva sempre terá precedência. Mantenha as permissões de compartilhamento amplas e use as permissões NTFS para controle de acesso detalhado. Uma boa regra é definir as permissões de compartilhamento para Controle Total para administradores e Alterar para usuários do domínio, e usar permissões NTFS para um controle mais granular.

Automatizando o Gerenciamento de Permissões

Gerenciar permissões manualmente pode ser uma tarefa tediosa e demorada, e está suscetível a erros humanos que podem comprometer a segurança. A automação pode melhorar a segurança e reduzir a carga de trabalho administrativa.

Controle de Acesso Baseado em Funções (RBAC) e Ferramentas de Automação

Com RBAC, os direitos de acesso são concedidos a papéis em vez de a usuários individuais, e depois cada usuário é atribuído ao papel ou papéis apropriados com base em suas funções de trabalho. Quando as necessidades de um papel mudam, como quando uma nova aplicação ou base de dados é adotada, o papel recebe as novas permissões apropriadas e todos os usuários com esse papel automaticamente herdam essas permissões. Quando as funções de um usuário específico mudam, suas permissões podem ser atualizadas simplesmente alterando suas atribuições de papel.

Uma ferramenta nativa para gerenciar o acesso e as permissões dos usuários é o Active Directory (AD). O AD fornece modelos de usuários que simplificam a criação de contas, permitem a atribuição de permissões baseadas em grupos e se integram perfeitamente com inúmeras aplicações de terceiros. Existem também algumas excelentes ferramentas de terceiros no mercado. Por exemplo, o SolarWinds Access Rights Manager (ARM) e o Lepide podem ajudar a automatizar a provisão de usuários, enquanto o Netwrix Identity Manager oferece gerenciamento do ciclo de vida da identidade, certificação de acesso e relatórios de auditoria para garantir que os usuários tenham acesso apropriado aos recursos com base em seus papéis

Conclusão

Dominar os detalhes das permissões de share permissions vs NTFS é essencial para impor o princípio do privilégio mínimo em um ambiente Windows. Aproveitar a herança de permissões, utilizar o controle de acesso baseado em funções e empregar ferramentas avançadas de automação pode tornar a gestão de acesso muito mais simples para você como administrador. Ao adotar as melhores práticas descritas neste guia e investir nas ferramentas certas, você pode garantir uma gestão eficaz das permissões e uma cibersegurança mais robusta.

FAQ

Qual é a diferença entre permissões de compartilhamento e permissões NTFS?

As permissões de Share e NTFS desempenham papéis diferentes, mas complementares na segurança do Windows:

- As permissões de compartilhamento controlam o acesso à rede apenas para recursos compartilhados. Essas permissões não afetam o acesso local a arquivos e pastas. Existem três níveis básicos: Ler, Alterar e Controle Total.

- As permissões NTFS oferecem proteção abrangente tanto para acesso local quanto em rede, com seis níveis de permissão granulares: Ler, Escrever, Listar Conteúdo da Pasta, Ler & Executar, Modificar e Controle Total. As permissões NTFS aplicam-se a todos os arquivos e pastas em volumes NTFS, suportam herança e permissões especiais, e permitem a criptografia de arquivos.

Qual tem precedência, permissões NTFS ou de compartilhamento?

Quando existem permissões NTFS e de compartilhamento, o Windows aplica a permissão mais restritiva. Por exemplo, se as permissões de compartilhamento permitem Controle Total, mas o NTFS restringe para Leitura, o usuário terá apenas acesso de Leitura.

O que acontece quando as permissões de compartilhamento e as permissões NTFS se combinam?

Quando as permissões de compartilhamento e NTFS são combinadas, a permissão mais restritiva sempre prevalece. Isso proporciona uma camada adicional de segurança, garantindo que os usuários não possam exceder seu nível de permissão mais restrito, independentemente de a permissão vir do compartilhamento ou das permissões NTFS.

Qual é o propósito das permissões NTFS?

O objetivo principal das permissões NTFS é permitir um controle de acesso de menor privilégio consistente, seja o recurso acessado localmente ou pela rede. Elas também:

- Suporte à herança por meio de hierarquias de pastas

- Forneça controle granular sobre pastas compartilhadas e seus conteúdos

- Permitir a criptografia de arquivos e pastas

- Habilite a auditoria de tentativas de acesso

As permissões NTFS substituem as permissões de compartilhamento?

As permissões NTFS não substituem as permissões de compartilhamento por padrão. No entanto, se acessar um recurso pela rede, as permissões de compartilhamento não podem conceder um nível de acesso mais alto do que a permissão NTFS ativa. Quando ambos os tipos de permissão estão habilitados, a permissão mais restritiva prevalece.

O que acontece quando você combina permissões de compartilhamento e NTFS em um compartilhamento?

Quando se combinam permissões de compartilhamento e NTFS em um recurso compartilhado, a permissão mais restritiva tem precedência. Enquanto as permissões de compartilhamento não se aplicam para acesso local, ambas as permissões de compartilhamento e NTFS podem ser aplicadas para acesso via rede. Por exemplo, se as permissões de compartilhamento forem Controle Total e as permissões NTFS forem Leitura, o usuário terá apenas acesso de Leitura

Quais são as melhores práticas para permissões de compartilhamento e NTFS?

- Use permissões de compartilhamento para controle de acesso amplo e confie no NTFS para gerenciamento detalhado de permissões.

- Mantenha as permissões simples e organizadas

- Exceto por arquivos localizados em uma partição que não seja NTFS, nunca confie exclusivamente nas permissões de compartilhamento.

- Remova quaisquer direitos de administrador desnecessários.

- Use permissões de Negação explícitas apenas para circunstâncias especiais.

- Monitore padrões de acesso para identificar tentativas suspeitas de acesso a dados sensíveis.

- Realize revisões periódicas das suas configurações de permissão para garantir que estejam alinhadas com as práticas comerciais atuais e os requisitos de segurança.

Compartilhar em

Saiba Mais

Sobre o autor

Dirk Schrader

VP de Pesquisa de Segurança

Dirk Schrader é um Resident CISO (EMEA) e VP de Pesquisa de Segurança na Netwrix. Com 25 anos de experiência em segurança de TI e certificações como CISSP (ISC²) e CISM (ISACA), ele trabalha para promover a ciberresiliência como uma abordagem moderna para enfrentar ameaças cibernéticas. Dirk trabalhou em projetos de cibersegurança ao redor do mundo, começando em funções técnicas e de suporte no início de sua carreira e, em seguida, passando para posições de vendas, marketing e gestão de produtos em grandes corporações multinacionais e pequenas startups. Ele publicou numerosos artigos sobre a necessidade de abordar a gestão de mudanças e vulnerabilidades para alcançar a ciberresiliência.

Saiba mais sobre este assunto

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O que é Gerenciamento de Registros Eletrônicos?

Expressões Regulares para Iniciantes: Como Começar a Descobrir Dados Sensíveis

Compartilhamento Externo no SharePoint: Dicas para uma Implementação Sábia