Entendendo NTLM e Kerberos: Principais Diferenças e Casos de Uso

Mar 26, 2025

Introdução ao NTLM e Kerberos

Conectar todos os recursos da sua empresa em uma rede para compartilhamento é valioso, mas você precisa de uma maneira de verificar que apenas usuários e dispositivos autorizados possam acessar esses recursos. A autenticação serve a esse propósito fornecendo métodos para que usuários e dispositivos comprovem sua identidade.

Em ambientes Windows, dois principais protocolos de autenticação são utilizados: NTLM (New Technology LAN Manager) e Kerberos.

- NTLM é um protocolo de autenticação mais antigo, baseado em desafio-resposta, que ainda está presente em sistemas legados e cenários de fallback.

- Kerberos é um protocolo de autenticação mais seguro e eficiente que utiliza tickets e criptografia para verificar identidades em ambientes de Active Directory (AD).

Neste artigo, discutiremos NTLM vs Kerberos e mostraremos por que é importante implementar Kerberos, se possível.

Solicite um Teste Gratuito do Netwrix Threat Manager

O que é NTLM?

NTLM é um conjunto de protocolos de segurança desenvolvidos pela Microsoft para autenticação de usuários e proteção da integridade e confidencialidade dos dados. Era o protocolo de autenticação padrão em versões antigas do Windows, mas hoje é restrito a cenários limitados, como ambientes de grupo de trabalho, contas locais e aplicações legadas.

A autenticação NTLM funciona por meio de um mecanismo de desafio-resposta da seguinte forma:

- O cliente envia uma solicitação de login usando um nome de usuário e senha.

- O servidor responde com um desafio (um número aleatório de 16 bytes).

- O cliente criptografa o desafio usando a senha hasheada do usuário como chave de criptografia e a envia de volta para o servidor.

- O servidor verifica a resposta contra as credenciais armazenadas no banco de dados do Security Account Manager (SAM). Se a resposta estiver correta, a autenticação é concedida.

Variantes: NTLMv1 vs NTLMv2

NTLM vem em duas versões. NTLM v1 incorpora um algoritmo de hashing mais fraco, tornando-o mais vulnerável a violações de segurança. Seu sistema de desafio-resposta mais simples o deixa aberto tanto a ataques pass-the-hash quanto a ataques de tabela arco-íris. Outra fraqueza desse protocolo de 1993 é que o cliente não pode verificar a identidade do servidor, o que torna ataques man-in-the-middle possíveis.

O NTLMv2 foi desenvolvido posteriormente como uma atualização do NTLMv1. Ele apresenta uma criptografia mais forte (128 bits em vez de 56 bits) e adiciona várias melhorias de segurança, incluindo desafios de comprimento variável e carimbos de data/hora do lado do cliente. Apesar dessas melhorias, a Microsoft está se afastando completamente do NTLM e anunciou em outubro de 2023 planos para em breve descontinuar todas as versões do NTLM, incluindo o NTLMv2.

O que é Kerberos?

Kerberos é um protocolo de autenticação de rede projetado para fornecer segurança robusta para aplicações cliente-servidor por meio de criptografia de chave secreta. Em vez de enviar as senhas dos usuários através da rede, ele utiliza tickets criptografados com tempo de vida limitado. Funciona em controladores de domínio e tem sido o protocolo de autenticação padrão para domínios Windows desde o Windows 2000. Como curiosidade, o protocolo recebeu o nome de Cerberus, o cão de guarda de três cabeças de Hades na mitologia grega, refletindo seu papel em fornecer segurança robusta.

Kerberos opera com base no princípio do “Single Sign-On” (SSO), utilizando um sistema de emissão de tickets para autenticar usuários e permitir-lhes acesso a recursos sem a necessidade de enviar repetidamente senhas pela rede. Uma vez autenticado, o usuário deve apresentar seu ticket designado cada vez que desejar acessar um recurso. Aqui está o processo de autenticação.

- Um usuário faz login, o cliente envia uma Solicitação de Serviço de Autenticação (AS-REQ) para o Centro de Distribuição de Chaves (KDC), que está hospedado em um controlador de domínio (DC).

- O KDC verifica a identidade do usuário e responde com uma Resposta do Serviço de Autenticação (AS-REP) que contém um Ticket Granting Ticket (TGT) criptografado.

- O TGT é criptografado usando a chave secreta do KDC e é válido por um tempo limitado (tipicamente 10 horas).

- Quando o cliente precisa acessar um serviço, ele solicita um ticket de serviço do Ticket Granting Service (TGS) usando o TGT.

- O TGS emite um bilhete para o serviço específico, criptografado com a chave secreta do serviço.

- O cliente apresenta este bilhete ao serviço para se autenticar e obter acesso

Como você pode ver, o Key Distribution Center (KDC) é uma parte vital de como funciona a autenticação Kerberos. Pense no KDC como um ponto de controle de segurança que primeiro confirma sua identidade e, em seguida, fornece os passes específicos que você precisa para acessar diferentes recursos.

Principais Diferenças Entre NTLM e Kerberos

Embora NTLM e Kerberos sejam ambos protocolos de autenticação, eles possuem mecanismos e características de segurança muito diferentes que afetam sua segurança e desempenho. Vamos olhar para algumas das maneiras pelas quais eles diferem um do outro.

Mecanismos de autenticação

O NTLM utiliza um sistema de desafio-resposta para verificar a identidade do usuário cada vez que acessam um recurso de rede. O Kerberos, por outro lado, trabalha com ingressos. Após fazer login uma vez, os usuários recebem um Ticket Granting Ticket (TGT). Quando precisam acessar algo, eles mostram este TGT para obter um ingresso de serviço. Então, eles usam o ingresso de serviço para acessar recursos de rede sem nunca enviar sua senha.

Recursos de segurança

O NTLM utiliza algoritmos de hash MD4 ou MD5 para armazenar o hash da senha e não suporta autenticação mútua, pois apenas o cliente se autentica no servidor. A falta de recursos de segurança como esses torna o NTLM vulnerável a vários tipos de ataques. O Kerberos oferece uma segurança muito mais robusta através de:

- Criptografia AES para melhor proteção

- Autenticação mútua onde tanto o cliente quanto o servidor verificam um ao outro

- Uso de 'salting' em senhas para resistir a tentativas de cracking

- Tokens de autenticação com tempo limitado que previnem ataques de replay

- Proteção contra ataques pass-the-hash, já que as senhas nunca trafegam pela rede

Desempenho e eficiência

Embora tenha muitas fraquezas de segurança, o NTLM requer menos recursos do que o Kerberos. Geralmente é mais rápido para autenticação inicial e costuma ser mais eficiente em ambientes de rede pequenos e simples. Embora requeira mais recursos, o Kerberos é muito mais adequado para ambientes grandes e complexos, pois economiza tempo considerável com autenticações subsequentes ao usar tickets em cache.

Suporte para delegação e personificação

NTLM suporta apenas a personificação, que permite que um processo de servidor assuma temporariamente o contexto de segurança de um cliente no sistema local. Kerberos suporta tanto a personificação quanto a delegação de autenticação. A delegação permite que serviços acessem outros serviços em nome dos usuários do domínio.

Compatibilidade e implementação em ambientes Windows

Saiba que o Kerberos é o protocolo de autenticação padrão em domínios modernos do Windows Active Directory. A Microsoft tem a intenção de fazê-lo substituir completamente o NTLM, que hoje é restrito a quando o Kerberos não está disponível.

Implicações de Segurança

Vulnerabilidades do NTLM

Vamos nos aprofundar um pouco mais nas vulnerabilidades do NTLM e por que seu uso deve ser altamente limitado.

- NTLM é vulnerável a ataques de pass-the-hash onde atacantes podem usar hashes de senha capturadas para autenticar sem conhecer a senha real.

- NTLM, particularmente NTLMv1, utiliza o algoritmo de hash MD4, que é considerado fraco e vulnerável a ataques de rainbow table. Essa fraqueza facilita para que atacantes quebrem os hashes de senhas e obtenham acesso não autorizado.

- O processo de desafio-resposta do NTLM é previsível, o que o torna suscetível a ataques de repetição se medidas de segurança adicionais como assinatura ou criptografia não forem implementadas.

Por que o Kerberos é mais seguro

Kerberos é um protocolo de autenticação mais moderno com recursos de segurança aprimorados que abordam as deficiências de seu predecessor. Algumas de suas características incluem o seguinte:

- Autenticação baseada em tickets, que elimina a necessidade de transmitir senhas pela rede, reduzindo assim o risco de interceptação de senhas.

- Criptografia avançada, como a criptografia AES, que aumenta a resiliência geral contra tentativas de acesso não autorizado, como ataques de força bruta

- Suporte a Multi-Factor Authentication (MFA) que permite ao Kerberos o uso de fatores adicionais de autenticação como cartões inteligentes ou biometria, adicionando uma camada extra de segurança além das apenas senhas

Abaixo está um gráfico que resume as diferenças entre NTLM e Kerberos.

Recursos | NTLM | Kerberos |

|---|---|---|

|

Mecanismo de Autenticação |

Mecanismo de desafio-resposta |

Mecanismo baseado em tickets |

|

Autenticação Mútua |

Não suportado |

Suportado (tanto o cliente quanto o servidor autenticam um ao outro) |

|

Suporte à Delegação |

Não suportado |

Suporta delegação |

|

Single Sign-on (SSO) |

Não suportado |

Totalmente suportado |

|

Algoritmos de Criptografia |

MD4 (NTLMv1), HMAC-MD5 (NTLMv2) |

AES (Advanced Encryption Standard) |

|

Caso de Uso Principal |

Autenticação local, sistemas legados, ambientes de grupo de trabalho |

Autenticação de domínio em ambientes Active Directory |

Quando usar NTLM vs Kerberos

Embora o Kerberos seja o método de autenticação preferencial, alguns cenários ainda exigem NTLM. Por exemplo, se um servidor perder a conexão com os controladores de domínio, a autenticação de logon local torna-se necessária. Ambientes de pequenos escritórios ou escritórios domésticos sem controladores de domínio centralizados também dependem do NTLM para segurança básica de contas em máquinas independentes. Muitas aplicações legadas ainda dependem da autenticação NTLM. Pense no NTLM como a opção de recurso para circunstâncias excepcionais. Se você estiver trabalhando em um ambiente Windows Active Directory, deve evitar o uso de NTLM sempre que possível e impor a autenticação Kerberos para melhorar a segurança, suportar delegação e habilitar autenticação transparente entre serviços.

Identificando Qual Protocolo está em Uso

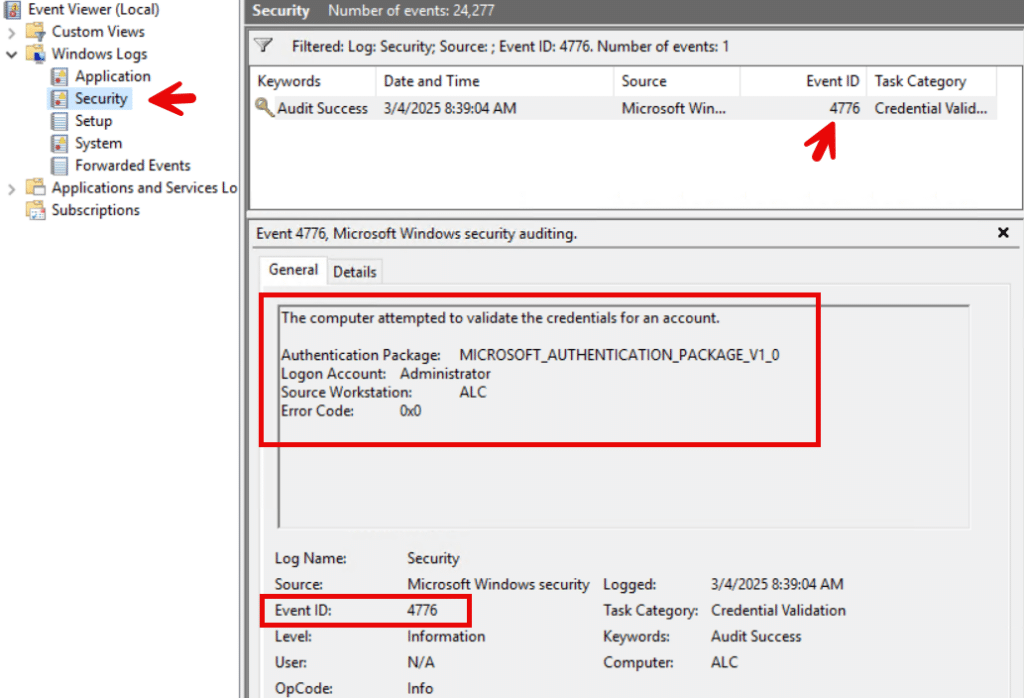

O Visualizador de Eventos do Windows é uma ferramenta essencial para investigar atividades de autenticação em servidores individuais ou ambientes de domínio. Para determinar o tipo de autenticação, verifique o log de eventos de Segurança. Cada evento possui um ID de evento único. Por exemplo, o Evento ID 4776 indica uma autenticação NTLM. Esta entrada do log de eventos fornece detalhes sobre a tentativa de autenticação, como a conta utilizada e a fonte de autenticação. A captura de tela abaixo mostra o Evento ID 4776 de uma autenticação NTLM para a conta de Administrador local de uma máquina independente.

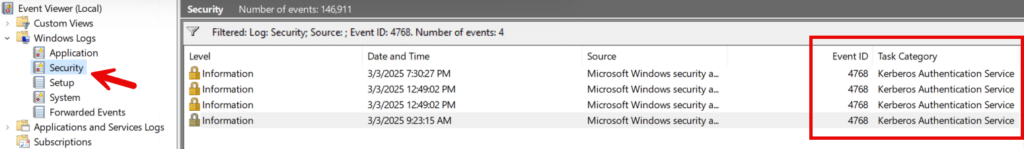

Em um controlador de domínio, você pode procurar pelo Evento ID 4768 que indica Kerberos, conforme mostrado na captura de tela abaixo para um controlador de domínio.

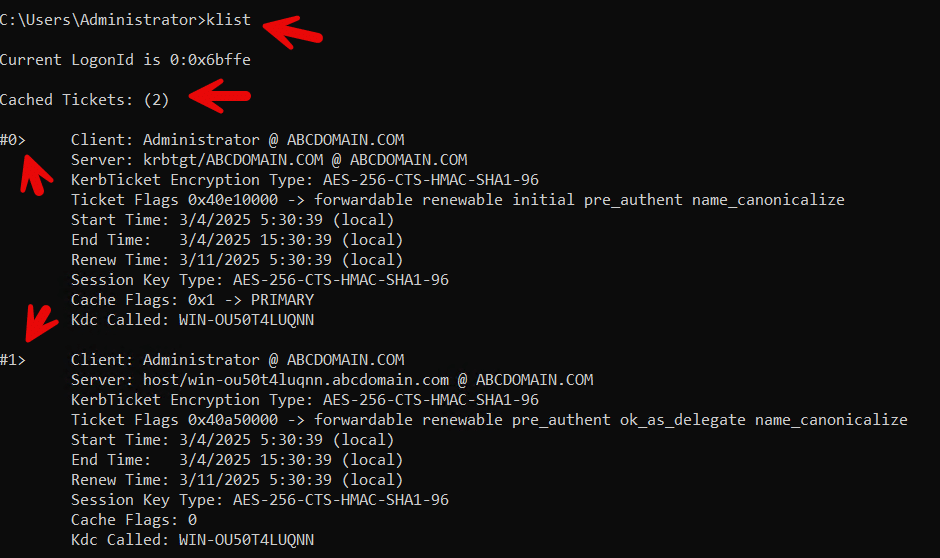

Você também pode abrir um prompt de comando e digitar “klist”, o que mostrará se existem tickets Kerberos presentes. Se sim, então você sabe que o Kerberos está sendo utilizado conforme mostrado abaixo.

Você também pode usar ferramentas de análise de pacotes como Wireshark para capturar e analisar o tráfego de rede. O tráfego Kerberos utilizará a porta 88, enquanto o NTLM normalmente usa portas NetBIOS.

Transição do NTLM para o Kerberos

Embora desativar o NTLM em suas máquinas Windows garanta uma segurança melhor, você só deve tomar essa medida se estiver totalmente confiante de que isso não perturbará suas operações. Use o Event Viewer conforme descrito na seção anterior para confirmar como o NTLM está sendo utilizado. Se você tem certeza de que não precisa dele em pelo menos algumas máquinas, pode começar o processo de desativação.

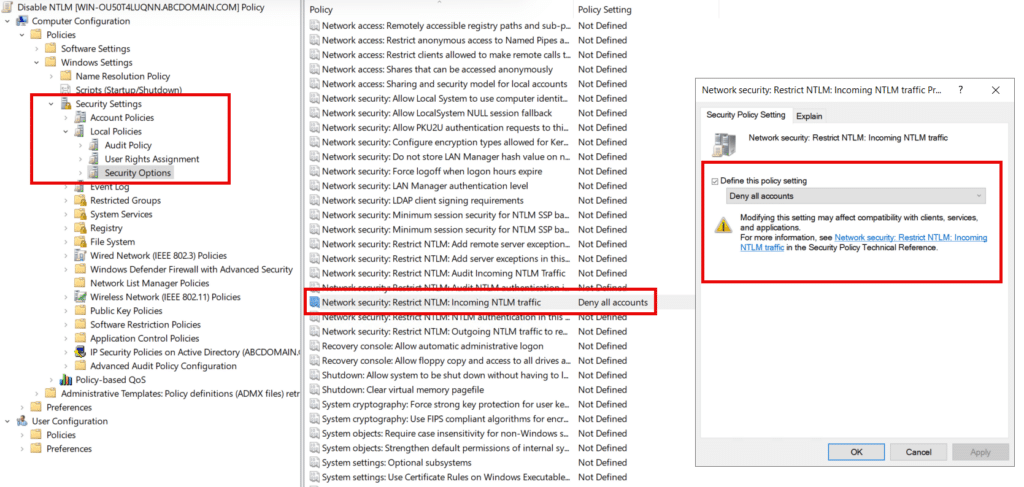

Abra o Group Policy Management Console e navegue até: Configuração do Computador > Políticas > Configurações do Windows > Configurações de Segurança > Políticas Locais > Opções de Segurança. Em seguida, modifique as seguintes políticas:

- Segurança de rede: Restringir NTLM: Tráfego NTLM de entrada > Definir para Negar todas as contas conforme mostrado na captura de tela abaixo.

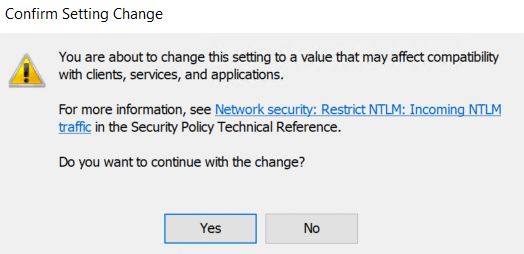

Porque este é um passo importante, o Windows irá solicitar que você confirme sua intenção conforme mostrado na janela pop-up abaixo:

Você também precisa configurar mais duas políticas.

- Segurança de rede: Restringir NTLM: Autenticação NTLM neste domínio > Definir para Negar todas as contas.

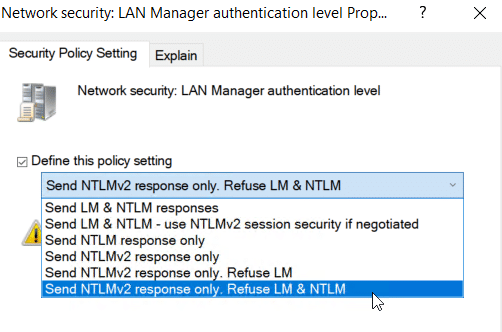

- Segurança de rede: Nível de autenticação do LAN Manager > Definir para enviar apenas resposta NTLMv2. Recusar LM & NTLM conforme mostrado na captura de tela abaixo:

Certifique-se de implementar as políticas inicialmente em um ambiente de teste ou não produtivo e teste rigorosamente. Não implemente a política em todos os computadores de uma só vez. Distribua a implementação gradualmente para garantir que não haja interrupções nas suas operações. Certifique-se de monitorar seus logs de eventos.

Abordando desafios comuns na migração

Você pode ter algumas aplicações legadas que podem não suportar Kerberos. Pesquise para ver se há alguma atualização que permita compatibilidade com Kerberos. Se uma aplicação precisar usar NTLM, limite seu acesso NTLM a contas ou hosts específicos.

Observe que a autenticação Kerberos requer resolução DNS precisa e tempo sincronizado em toda a rede. Certifique-se de que todos os controladores de domínio, clientes e serviços estejam configurados com as definições de DNS adequadas e sincronização de tempo NTP. Você também pode ter que educar os usuários sobre as mudanças nos processos de autenticação, particularmente em relação às funcionalidades de Single Sign-On (SSO).

Melhores práticas para a segurança de protocolos de autenticação

- Restrinja o uso de NTLM apenas para necessidades absolutas

- Continue a monitorar logs para padrões de autenticação incomuns ou tentativas de login falhadas e use ferramentas como o Windows Event Viewer para rastrear IDs de Eventos relacionados à autenticação

- Aplique regularmente patches de segurança e atualizações a todos os sistemas envolvidos no processo de autenticação para mitigar vulnerabilidades.

- Execute avaliações de segurança para verificar políticas de aplicação do Kerberos e detectar o uso não aprovado de NTLM.

- Reforce a segurança das contas implementando políticas de senha complexas e complementando-as com autenticação multifator.

- Audite regularmente os nomes de serviço principal (SPNs)

Casos de Uso e Exemplos do Mundo Real

À medida que as empresas continuam a expandir e crescer em complexidade e o Kerberos é construído para escalar junto com elas. Os usuários se beneficiam do Single Sign-On (SSO), permitindo acesso a múltiplos serviços após uma única autenticação. O protocolo fornece autenticação mútua onde tanto o cliente quanto o servidor verificam a identidade um do outro, e utiliza um sistema baseado em tickets que impede a transmissão direta de credenciais. Essa abordagem não apenas aumenta a segurança, mas também suporta a delegação de serviço, possibilitando que aplicações multi-camadas complexas acessem recursos de forma segura em nome dos usuários.

Kerberos e Ambientes Híbridos

A Microsoft reconheceu a crescente tendência da arquitetura de rede híbrida e está adaptando o Kerberos para suportar ambientes de rede mais flexíveis e complexos que abrangem infraestruturas locais e em nuvem. Para organizações que implementam soluções de SSO baseadas na nuvem, o Kerberos pode ser usado em conjunto com protocolos de autenticação modernos para fornecer acesso contínuo a recursos locais e em nuvem. Outro exemplo é que o Windows Hello for Business permite que usuários acessem recursos locais usando autenticação Kerberos de estações de trabalho unidas à nuvem, sem a necessidade de uma configuração de dispositivo híbrido.

Aplicações legadas

Ainda existem aplicações legadas que foram desenvolvidas antes da ampla adoção do Kerberos e, portanto, precisam de NTLM. Uma consideração para essas é executá-las em servidores Windows 2003 ou 2008 que não suportam completamente a autenticação moderna do Kerberos por si só. Alguns exemplos de aplicativos legados incluem:

- Algumas aplicações de planejamento de recursos empresariais (ERP) e de recursos humanos, especialmente se foram desenvolvidas antes dos anos 2000

- Servidores de arquivos baseados em Windows legados e portais de intranet que executam em versões antigas do IIS ou SMB que usam NTLM como padrão.

- Soluções mais antigas de desktop remoto e VPN que não suportam Kerberos delegation

Conclusão

A segurança deve ser a principal consideração ao selecionar soluções de TI, e quando se trata de Kerberos vs NTLM, Kerberos é claramente a escolha superior. No entanto, entender os cenários específicos onde NTLM ainda pode ser necessário é crucial para uma gestão de rede abrangente.

FAQs

Qual é a diferença entre NTLM e Kerberos?

NTLM e Kerberos são ambos protocolos de autenticação do Windows, mas com diferenças significativas. NTLM utiliza um mecanismo simples de desafio-resposta onde o cliente comprova sua identidade ao servidor usando hashes de senha. Falta autenticação mútua e é vulnerável a vários tipos de ataques. Em contraste, Kerberos é um sistema baseado em tickets mais sofisticado que possibilita autenticação mútua, usa criptografia AES forte, fornece capacidades de single sign-on e impede a transmissão de senhas pela rede. Enquanto NTLM ainda é suportado para sistemas legados, Kerberos tornou-se o protocolo padrão de autenticação em domínios modernos do Windows Active Directory devido às suas características de segurança superiores e desempenho.

Por que a Microsoft mudou do NTLM para o Kerberos?

A Microsoft fez a transição do NTLM para o Kerberos devido à necessidade de maior segurança, melhor escalabilidade e maior eficiência em ambientes empresariais modernos. O mecanismo de desafio-resposta do NTLM tornava-o vulnerável a ataques como pass-the-hash e ataques de retransmissão, enquanto o Kerberos introduziu uma criptografia mais forte, autenticação mútua e autenticação baseada em bilhetes, reduzindo os riscos de segurança e melhorando o desempenho. O Kerberos também suporta recursos avançados como delegação, Single Sign-On (SSO) e integração com autenticação multifator (MFA), dos quais o NTLM carece. Isso torna o Kerberos muito mais adequado para as redes híbridas modernizadas de hoje.

O NTLM ainda é usado?

Embora o uso de NTLM seja altamente desaconselhado hoje em dia, ele é necessário para um número limitado de cenários, como:

- Ambientes de grupo de trabalho Windows mais antigos

- Aplicações legadas que não suportam Kerberos

- Autenticação de máquina local

- Autenticação alternativa para quando a autenticação Kerberos falhar

- Máquinas independentes

O NTLM é usado para autenticação local?

NTLM continua sendo o protocolo de autenticação primário para logons locais em máquinas Windows nos seguintes cenários:

- Logons em Máquinas Locais: Para sistemas Windows autônomos ou aqueles em ambientes de grupo de trabalho sem controladores de domínio, o NTLM permanece como o principal protocolo de autenticação.

- Ambientes de Workgroup: Em pequenas redes ou escritórios domésticos onde uma estrutura de domínio não é implementada, o NTLM facilita a autenticação ponto a ponto entre máquinas.

- Cenários de Menor Privilégio: Organizações frequentemente utilizam contas locais, autenticadas via NTLM, para implementar o princípio do menor privilégio. Essa abordagem limita o impacto potencial de uma conta comprometida restringindo seus direitos de acesso apenas à máquina local.

Autenticação de Contingência: Em ambientes de domínio, o NTLM serve como um mecanismo de contingência quando a autenticação Kerberos falha, garantindo o acesso contínuo aos recursos.

Compartilhar em

Saiba Mais

Sobre o autor

Joe Dibley

Pesquisador de Segurança

Pesquisador de Segurança na Netwrix e membro da Equipe de Pesquisa de Segurança da Netwrix. Joe é um especialista em Active Directory, Windows e uma ampla variedade de plataformas de software empresarial e tecnologias, Joe pesquisa novos riscos de segurança, técnicas de ataque complexas e as respectivas mitigações e detecções.

Saiba mais sobre este assunto

Dez comandos PowerShell mais úteis do Office 365

Como copiar uma Configuração em Execução da Cisco para a configuração de inicialização para preservar as alterações de configuração

Como implantar qualquer script com o MS Intune

RBAC vs ABAC: Qual Escolher?

Introdução às Tecnologias de Serviços do Active Directory