DCSync é um ataque que permite a um adversário simular o comportamento de um controlador de domínio (DC) e recuperar dados de senha por meio da replicação de domínio. O uso clássico para DCSync é como precursor de um ataque de Golden Ticket , pois pode ser usado para recuperar o hash KRBTGT.

Especificamente, DCSync é um comando na ferramenta de código aberto Mimikatz. Ele utiliza comandos no Directory Replication Service Remote Protocol (MS-DRSR) para simular o comportamento de um controlador de domínio e solicitar a outros controladores de domínio que repliquem informações — aproveitando funções válidas e necessárias do Active Directory que não podem ser desativadas ou desabilitadas.

Conteúdo relacionado selecionado:

O Processo de Ataque

O ataque DCSYNC funciona da seguinte forma:

- O atacante descobre um controlador de domínio para solicitar replicação.

- O atacante solicita a replicação do usuário usando o GetNCChanges

- O DC retorna os dados de replicação ao solicitante, incluindo os hashes de senha.

Direitos Necessários

Alguns direitos muito privilegiados são necessários para executar um ataque DCSync. Como normalmente leva algum tempo para um atacante obter essas permissões, esse ataque é classificado como um ataque de cadeia de eliminação em estágio avançado.

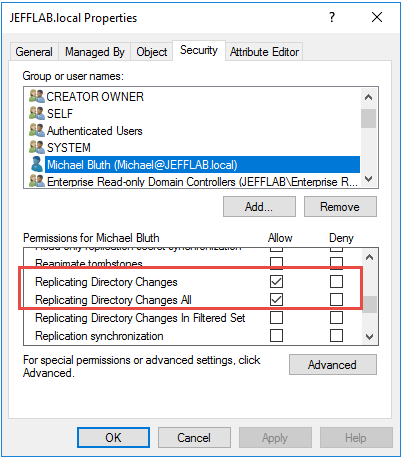

Geralmente, Administradores, Domain Admins e Enterprise Admins possuem os direitos necessários para executar um ataque DCSync. Especificamente, os seguintes direitos são necessários:

- Replicando Alterações de Directory

- Replicando alterações em todo o Directory

Replicando alterações no diretório em conjunto filtrado

Como as soluções Netwrix podem ajudá-lo a detectar e impedir ataques DCSync

Detecção

Netwrix Threat Manager monitora todo o tráfego de replicação de domínio em busca de sinais de DCSync. Não depende de logs de eventos ou captura de pacotes de rede. Seu principal método de detecção é encontrar padrões de comportamento que correspondam ao DCSync, incluindo atividade de replicação entre um controlador de domínio e uma máquina que não é um controlador de domínio.

A solução fornece um resumo claro da atividade suspeita, bem como uma visualização ilustrando qual usuário perpetrou o ataque, o domínio e o usuário alvo, e evidências de suporte do ataque. Se o mesmo usuário executar múltiplos ataques DCSync, essa informação crítica também será incluída.

Resposta

Para executar o DCSync, um atacante precisa de privilégios elevados, então a chave para impedir um ataque é bloquear imediatamente a escalada de privilégios. A resposta padrão do playbook de desativar a conta do usuário pode não ser suficiente, já que quando você percebe o ataque em andamento, o atacante provavelmente tem uma série de outros recursos e opções disponíveis.

Netwrix Threat Prevention fornece políticas de bloqueio que podem impedir uma conta ou estação de trabalho de executar replicação adicional, o que pode desacelerar um ataque e dar mais tempo aos respondentes para eliminar completamente a ameaça.

Netwrix Threat Manager suporta essas etapas de resposta fornecendo detalhes sobre o perpetrador do ataque DCSync, fontes, alvos e objetos consultados.

Veja Netwrix Threat Manager em Ação

Compartilhar em

Saiba Mais

Sobre o autor

Kevin Joyce

Diretor de Product Management

Diretor de Product Management na Netwrix. Kevin tem uma paixão por segurança cibernética, especificamente em compreender as táticas e técnicas que os atacantes usam para explorar os ambientes das organizações. Com oito anos de experiência em product management, focando em Active Directory e segurança do Windows, ele levou essa paixão para ajudar a construir soluções para organizações protegerem suas identidades, infraestrutura e dados.

Saiba mais sobre este assunto

Identidades não humanas (NHIs) explicadas e como protegê-las

12 Riscos Críticos de Segurança de Shadow AI que Sua Organização Precisa Monitorar em 2026

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

O que é Gerenciamento de Registros Eletrônicos?

Expressões Regulares para Iniciantes: Como Começar a Descobrir Dados Sensíveis