O que é o Kerberos PAC?

Jan 10, 2023

O Certificado de Atributo Privilegiado (PAC) é uma extensão dos bilhetes de serviço Kerberos que contém informações sobre o usuário autenticador e seus privilégios. Um controlador de domínio adiciona as informações do PAC aos bilhetes Kerberos quando um usuário se autentica em um domínio Active Directory (AD). Quando os serviços de bilhetes Kerberos são usados para autenticar em outros sistemas, eles podem recuperar o PAC do bilhete de um usuário para determinar seu nível de privilégios sem ter que consultar o controlador de domínio.

Conteúdo relacionado selecionado:

Este guia detalha vários ataques que envolvem o Kerberos PAC, as limitações da validação do PAC para se defender contra eles e como as soluções da Netwrix podem ajudar. Ele também responde a perguntas frequentes sobre o Kerberos PAC.

Ataques que exploram o Kerberos PAC

Porque os PACs contêm informações muito valiosas, eles são o alvo de múltiplas técnicas de ataque do Windows AD. Aqui estão algumas das principais.

Ataques de Escalada de Privilégios (CVE-2014-6324)

O PAC tornou-se um alvo para ataques de elevação de privilégio AD quando uma vulnerabilidade no algoritmo de validação do PAC no Windows Server versão 2012 R2 e anteriores foi divulgada publicamente em 2014. Esta vulnerabilidade permite que atacantes falsifiquem um PAC para qualquer conta de usuário que tenham comprometido e efetivamente tornem esse usuário um Domain Admin.

A equipe de cibersegurança do Windows abordou rapidamente o CVE-2014-6324 lançando a atualização MS14-068.

Para informações completas sobre a vulnerabilidade e a correção, leia o post da Microsoft. Este ataque também foi detalhado na Black Hat 2015 e no Adsecurity.org.

Para testar essa vulnerabilidade, você pode usar o Python Kerberos Exploitation Kit (PyKEK) ou Kekeo.

Golden and Silver Tickets

Golden Tickets e Silver Tickets também permitem que atacantes explorem PACs falsificados em um ataque ao Active Directory.

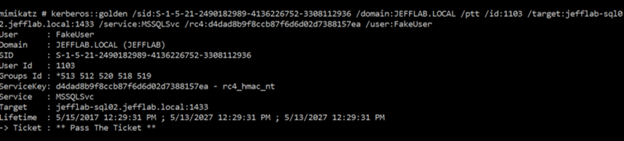

Um Golden Ticket é um ticket de concessão de ticket (TGT) Kerberos falsificado criado através de uma chave KDC roubada. Ele permite que atacantes criem um TGT Kerberos válido para qualquer usuário no domínio e manipulem o PAC desse usuário para obter privilégios adicionais. Golden Tickets são úteis para evitar detecção porque adversários podem usar contas aparentemente inofensivas para realizar atividades privilegiadas.

Da mesma forma, Silver Tickets permitem que atacantes falsifiquem PACs do Active Directory para ingressos de serviço de emissão de tickets (TGS). No entanto, ao contrário dos Golden Tickets, Silver Tickets concedem aos atacantes direitos apenas para um serviço específico em um host específico. Ingressos TGS são criptografados com o hash da senha do serviço, então se um ator de ameaças roubar o hash de um serviço, eles podem criar ingressos TGS para aquele serviço.

Às vezes, contas de serviço têm direitos limitados. Um bom exemplo é uma conta de serviço SQL que não possui direitos de nível de sistema para os bancos de dados hospedados naquele servidor SQL. No entanto, essas contas não são seguras, pois atacantes podem usar Silver Tickets para forjar PACs e conceder privilégios extras a uma conta de serviço com direitos limitados e, em seguida, comprometer completamente seu alvo.

Como você pode ver abaixo, Golden e Silver Tickets concedem aos usuários a associação em grupos privilegiados usando RIDs como 512 (Domain Admins) e 519 (Enterprise Admins).

Validação PAC

Como você pode implementar segurança em torno de PACs falsificados? A validação de PAC pode ajudar, embora não seja uma solução para tudo.

A validação do PAC é controlada pela chave de registro ValidateKdcPacSignature, que se encontra em HKLMSYSTEMCurrentControlSetControlLsaKerberosParameters. Configurar esta chave para 0 desativará a validação do PAC.

When PAC validation is enabled on a Windows system, the PAC of a user authenticating to that system will be checked against Active Directory to ensure its validity — but only when certain criteria are met.

Especificamente, conforme a Microsoft explica:

O sistema operacional Windows envia as mensagens de validação do PAC para o serviço NetLogon do DC quando o serviço não possui o privilégio TCB e não é um serviço do Gerenciador de Controle de Serviço (SCM). O processo do Serviço Subsistema de Autoridade de Segurança Local (LSASS) enviará mensagens de validação do PAC para o DC quando o cliente da LSA (o servidor de aplicação) não estiver executando no contexto de sistema local, serviço de rede ou serviço local; ou não possui o privilégio SeTCB (Agir como parte do sistema operacional).

Em outras palavras, a validação PAC não impede que atacantes executem Silver e Golden Tickets. Nos meus testes, independentemente da validação PAC, consegui usar Silver e Golden Tickets contra um sistema alvo.

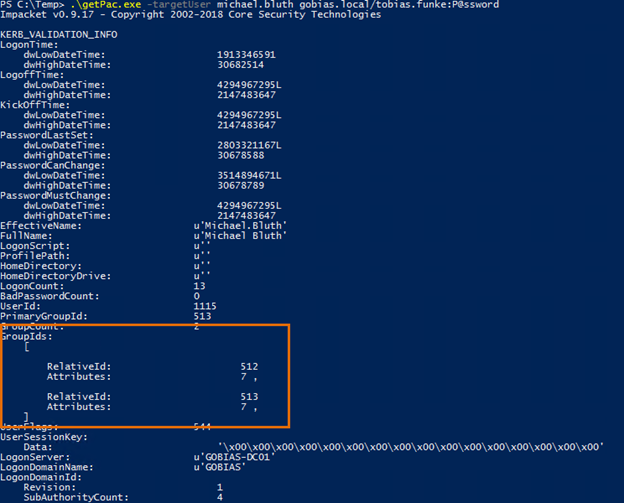

Explorando um User PAC

Se você tem interesse em analisar um PAC para um usuário, Impacket, que vem com um script getPAC.py, é uma ótima maneira de começar.

Para testar isso no Windows, você deve experimentar o CommandoVM. Esta ferramenta empacota o script getPAC.py (e muitos outros) como arquivos executáveis para que você não precise se preocupar com dependências do Python.

Com o script getPAC.py, você pode mirar em qualquer usuário sem nenhum privilégio especial e retornar as configurações e informações do PAC deles:

Como você pode ver, o script retorna muito mais do que a associação a grupos. Para saber mais sobre esses resultados, chaves de informações de grupo e associação a grupos Kerberos, consulte a documentação da Microsoft sobre a estrutura de dados do Privilege Attribute Certificate.

Como a Netwrix pode ajudar

A validação do cliente PAC e scripts como getPAC.py podem proteger seus usuários e dados de acessos não autorizados. Infelizmente, eles não oferecem proteção suficiente, especialmente se atores de ameaças usarem Golden e Silver Tickets para forjar ataques PAC.

É aí que entra a solução de segurança end-to-end da Netwrix para Active Directory. Abrangente, fácil de usar e segura, essa ferramenta de detecção de ameaças pode ajudá-lo:

- Identifique e remedeie riscos de segurança por meio de avaliações de segurança.

- Habilite políticas fortes de password policies e proteja as credenciais contra ameaças avançadas.

- Substitua contas privilegiadas permanentes por acesso just-in-time, apenas o suficiente.

- Detecte ameaças sofisticadas a tempo de prevenir violações.

- Verifique, estabeleça e fortaleça os protocolos de segurança.

- Gere os relatórios de segurança necessários para auditorias de conformidade.

- Automatize respostas a ameaças esperadas.

- Reverta exclusões e alterações indesejadas no Active Directory.

- Otimize a recuperação completa do domínio para garantir a continuidade.

FAQ

O que é o PAC no Kerberos?

O Certificado de Atributo Privilegiado (PAC) é parte de um ticket Kerberos. Ele contém informações sobre os privilégios do usuário e é utilizado sempre que eles se autenticam em um domínio Active Directory.

O que é validação PAC?

Se ativada em um sistema Windows, a validação PAC verificará a validade do PAC de um usuário autenticando ao compará-lo com o Active Directory. Infelizmente, ativar a validação PAC não impedirá ataques de Golden Ticket e Silver Ticket.

Compartilhar em

Saiba Mais

Sobre o autor

Joe Dibley

Pesquisador de Segurança

Pesquisador de Segurança na Netwrix e membro da Equipe de Pesquisa de Segurança da Netwrix. Joe é um especialista em Active Directory, Windows e uma ampla variedade de plataformas de software empresarial e tecnologias, Joe pesquisa novos riscos de segurança, técnicas de ataque complexas e as respectivas mitigações e detecções.

Saiba mais sobre este assunto

Leis de Privacidade de Dados por Estado: Abordagens Diferentes para a Proteção da Privacidade

Exemplo de Análise de Risco: Como Avaliar Riscos

O Triângulo da CIA e Sua Aplicação no Mundo Real

O que é Gerenciamento de Registros Eletrônicos?

Análise de Risco Quantitativa: Expectativa de Perda Anual