Encontrar permisos abusables de Active Directory con BloodHound

Dec 9, 2022

BloodHound es una herramienta poderosa que identifica vulnerabilidades en Active Directory (AD). Los cibercriminales abusan de esta herramienta para visualizar cadenas de permisos abusables de Active Directory que pueden permitirles obtener derechos elevados, incluida la membresía en el poderoso grupo de Domain Admin.

Esta guía está diseñada para ayudar a los probadores de penetración a utilizar BloodHound para identificar estas vulnerabilidades primero, de modo que las empresas puedan frustrar los ataques.

Contenido relacionado seleccionado:

Mejores prácticas de seguridad de Active Directory¿Qué es BloodHound y cómo funciona?

BloodHound es una herramienta de reconocimiento de Active Directory y gestión de rutas de ataque que utiliza la teoría de grafos para identificar relaciones ocultas, permisos de usuario, sesiones y rutas de ataque en un dominio Windows fuente. Su propósito principal es proporcionar a los expertos en ciberseguridad la perspectiva necesaria para defender su ecosistema de TI de los actores de amenazas.

¿Cómo funciona BloodHound? Una aplicación web de una sola página compilada con Electron, almacena objetos de Windows AD como nodos en una base de datos Neo4j. Tiene un ingestor de PowerShell y soporta Azure a partir de la versión 4.0.

Auditoría y Reporting de Active Directory

Aprende másRecolección de permisos de Active Directory

Debido a que BloodHound es una herramienta de visualización y análisis de datos, debe usarla con una herramienta de recolección de datos como SharpHound o AzureHound. Para recopilar el conjunto de sus permisos de Active Directory, siga los siguientes pasos:

- Primero, descargue e instale la última versión de AzureHound o SharpHound, y luego ejecútelo.

- De forma predeterminada, creará varios archivos JSON y los colocará en un archivo zip. Arrastre y suelte ese archivo zip en BloodHound.

- Explore los datos utilizando BloodHound como se describe a continuación.

Cómo BloodHound trabaja con los permisos de Active Directory

BloodHound empodera a los probadores de penetración de AD para mapear rutas de ataque — cadenas de permisos de acceso y otras vulnerabilidades de seguridad que podrían permitir a los atacantes moverse lateralmente y elevar sus privilegios en el entorno. Por ejemplo, pueden usar la barra de búsqueda para encontrar el grupo de Usuarios del Dominio y ver si el grupo tiene derechos de administrador local en algún lugar y sobre qué objetos de AD tiene control.

La realidad es que, a lo largo de los años, muchas organizaciones pierden el control de los permisos de su Active Directory. A medida que la empresa crece y cambia, la organización olvida eliminar los derechos que los usuarios ya no necesitan, creando vulnerabilidades que los atacantes pueden aprovechar.

Los privilegios que comúnmente se abusan incluyen:

- Restablecer contraseña — El derecho a cambiar la contraseña de una cuenta de usuario sin conocer su contraseña actual

- Agregar miembros — La capacidad de añadir usuarios a un grupo en particular

- Control total — El derecho de hacer lo que quieras con un usuario o grupo

- Escribir propietario / Escribir DACL — El derecho a cambiar permisos y propiedad sobre un objeto

- Escribir — La capacidad de escribir atributos de objetos

- Derechos extendidos — Una combinación de varios derechos, incluyendo Restablecer contraseña (para una referencia completa de TechNet, haz clic aquí)

Cómo usar BloodHound para recopilar permisos de Active Directory

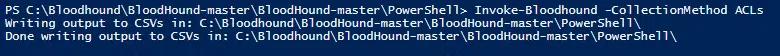

El primer paso para mapear rutas de ataque es la recolección de permisos. En un ordenador unido al dominio del que desea recopilar permisos, ejecute el siguiente comando de PowerShell:

Invoke-Bloodhound -CollectionMethod ACLs

Esto creará una exportación CSV de todos los permisos de Active Directory, que luego importaremos a BloodHound.

Ejemplos de Rutas de Ataque

Repasemos varios ejemplos de rutas de ataque.

Ruta de Ataque 1: Restablecer Contraseña

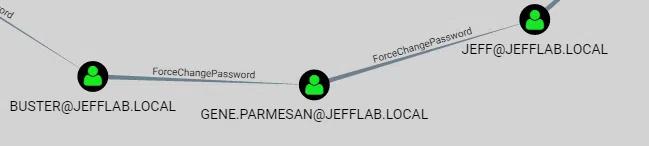

El primer camino de ataque de BloodHound que exploraremos es la capacidad de restablecer las contraseñas de usuario.

La capacidad de restablecer una contraseña aparecerá en BloodHound como una ruta de ataque etiquetada como “ForceChangePassword”:

Al vincular varios restablecimientos de contraseña, podría ser posible pasar de una cuenta sin privilegios a un Domain Admin, como se ilustra a continuación:

Tenga en cuenta que si un usuario está utilizando activamente su cuenta, notará si su contraseña es restablecida. Por lo tanto, un atacante podría verificar la última hora de inicio de sesión de la cuenta para ver si puede realizar un restablecimiento de contraseña sin ser descubierto.

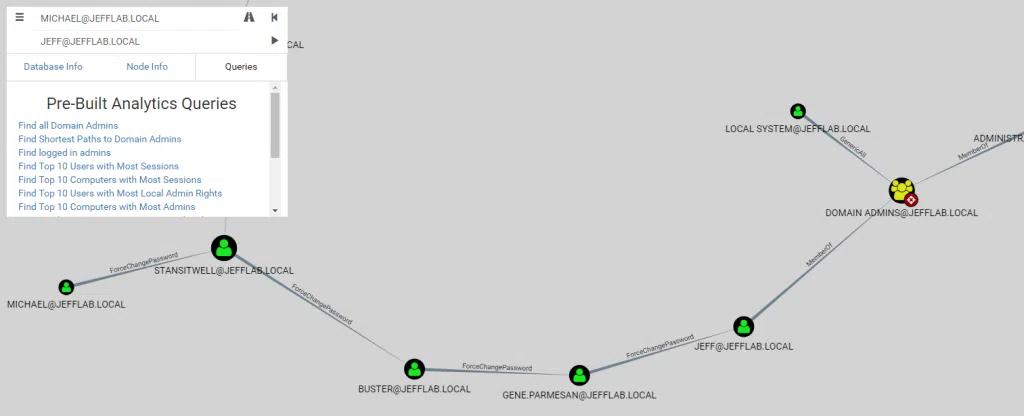

Ruta de Ataque 2: Membresía de Grupo

Otro camino de ataque abusa de la capacidad de escribir miembros en grupos. Al agregar usuarios a grupos, un atacante puede elevar lentamente su acceso hasta que puedan agregarse a un grupo que tiene acceso a los datos sensibles que están buscando. Este enfoque es muy útil para los adversarios porque raramente necesitan ser miembros de un grupo altamente privilegiado como Domain Admins para acceder a los datos que desean, y agregar un usuario a grupos menos privilegiados rara vez genera alarmas.

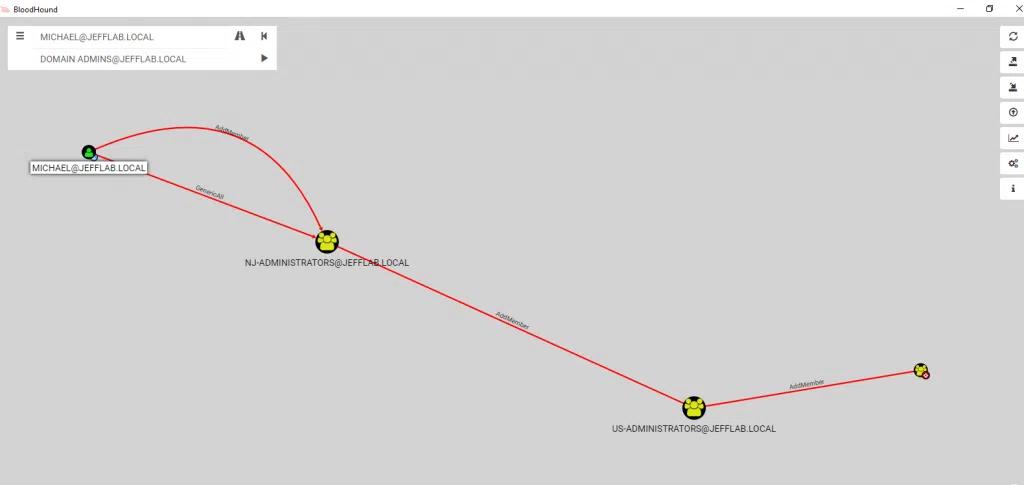

En BloodHound, la capacidad de cambiar un grupo se mostrará en una ruta de ataque con la etiqueta “AddMember”, como se muestra a continuación:

Al vincular una serie de cambios en la membresía de grupos, un atacante puede aumentar gradualmente sus derechos hasta alcanzar su objetivo. El ejemplo ilustra cómo un usuario sin privilegios puede convertirse en un Administrador de Dominio a través de cambios en la membresía de grupos:

Ruta de Ataque 3: Cambiar Permisos

Cambiar los permisos de un objeto te permite hacer prácticamente cualquier cosa que desees. Por ejemplo, puedes otorgarte los derechos para cambiar la membresía de un grupo, restablecer una contraseña o extraer información valiosa de atributos extendidos. Esto es especialmente peligroso al usar Local Administrator Password Solution (LAPS).

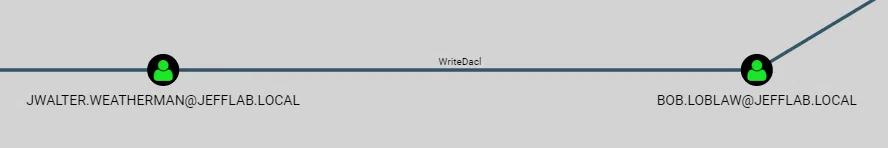

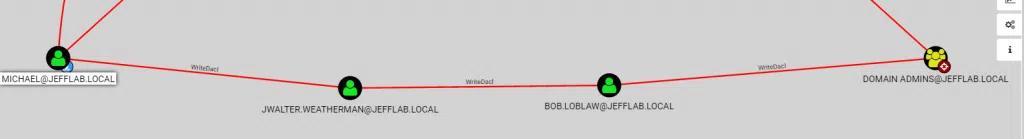

En BloodHound, la capacidad de cambiar permisos de un objeto se etiquetará como “WriteDacl”:

Al vincular varios cambios de permisos, un atacante puede moverse lateralmente y obtener derechos elevados, como se muestra a continuación:

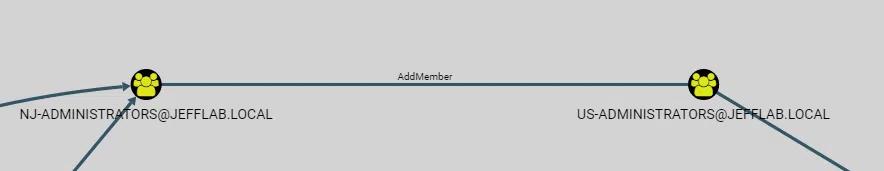

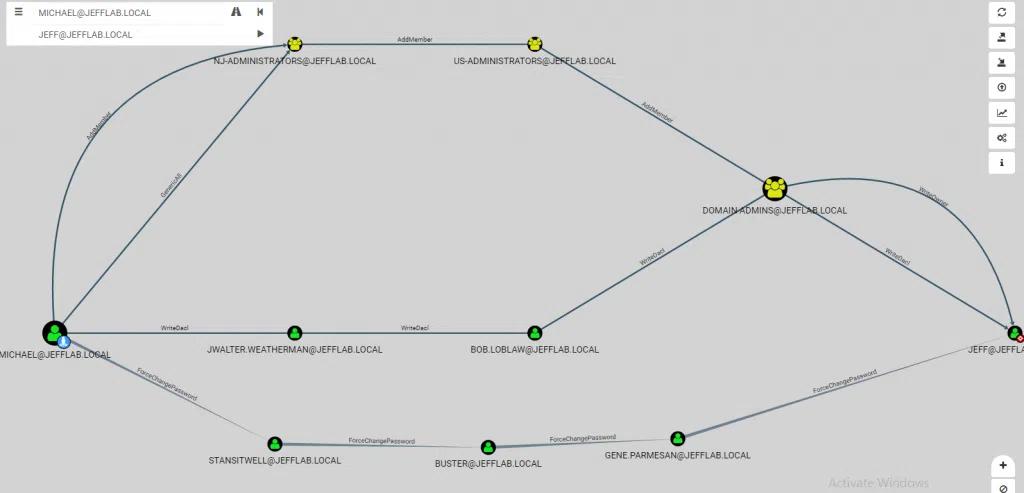

Ataque de Camino 4: Ataques Combinados

La mayoría de las rutas de ataque involucran múltiples tipos de permisos. El ejemplo a continuación ilustra tres rutas de ataque desde la cuenta de usuario no privilegiada “Michael” hasta una cuenta de Administrador de Dominio:

Cómo Netwrix puede ayudarte a proteger contra ataques de permisos de Active Directory

Para mejorar su seguridad, comience revisando los permisos mencionados anteriormente, ya que están entre los derechos más comúnmente explotados.

BloodHound es una excelente manera de visualizar problemas potenciales en su dominio de Windows AD. Sin embargo, requiere mucho trabajo manual. Por lo tanto, es posible que su equipo de ciberseguridad no pueda usar BloodHound para proteger sus activos y sistemas, especialmente cuando ya están ocupados con proyectos y solicitudes tecnológicas.

Una de las mejores maneras de disminuir la superficie de ataque de tu dominio de Windows Active Directory es utilizar la solución de seguridad de Active Directory de Netwrix de principio a fin. Potente, completa y fácil de usar, nuestro software te ayuda a asegurar tu Active Directory, priorizar tus esfuerzos de mitigación de riesgos y fortalecer tu postura de seguridad. Específicamente, nuestra herramienta te empodera para:

- Identifique, evalúe y priorice los riesgos en su postura de AD security posture

- Proteja contra el robo de identidad

- Mantenga un control sobre los cambios de privilegios

- Detecte y responda a amenazas de manera rápida, incluyendo amenazas avanzadas como ataques de Golden Ticket y Kerberoasting

- Minimice las interrupciones del negocio con una recuperación de AD a velocidad de rayo

Request a Free Trial of Netwrix Directory Manager

Compartir en

Aprende más

Acerca del autor

Joe Dibley

Investigador de seguridad

Investigador de seguridad en Netwrix y miembro del Equipo de Investigación de Seguridad de Netwrix. Joe es un experto en Active Directory, Windows y una amplia variedad de plataformas y tecnologías de software empresarial, Joe investiga nuevos riesgos de seguridad, técnicas de ataque complejas y las mitigaciones y detecciones asociadas.

Aprende más sobre este tema

Identidades no humanas (NHIs) explicadas y cómo asegurarlas

12 Riesgos Críticos de Seguridad de Shadow AI que Su Organización Necesita Monitorear en 2026

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

¿Qué es la gestión de registros electrónicos?

Expresiones Regulares para Principiantes: Cómo Empezar a Descubrir Datos Sensibles