Una guía para implementar Data Classification en Microsoft 365

Apr 2, 2024

Las organizaciones hoy en día almacenan enormes cantidades de datos. Para proteger su negocio y cumplir con las estrictas regulaciones modernas, necesitan gestionarlos y asegurarlos adecuadamente. Idealmente, cada documento recibiría la misma protección, pero este enfoque es poco realista tanto financieramente como operativamente. Por lo tanto, las organizaciones necesitan classify data para que puedan priorizar su contenido crítico y sensible.

La clasificación de datos es lo suficientemente desafiante en los almacenes de datos locales. Pero hoy en día, la mayoría de las organizaciones hacen un uso extensivo de cargas de trabajo en la nube de Microsoft 365 como SharePoint Online, OneDrive y Teams, lo que añade complejidad adicional. Los datos en la nube son altamente dinámicos y están distribuidos en múltiples servicios con diferentes controles de acceso, y la falta de control físico sobre la infraestructura aumenta la dificultad.

Este artículo muestra cómo funciona la data classification en entornos de nube de Microsoft y explica cómo puede superar algunas de sus limitaciones importantes.

Beneficios de Data Classification

Antes de adentrarnos en la clasificación de datos en Microsoft 365, revisemos los beneficios clave de la clasificación de datos. Una clasificación y etiquetado precisos de la información pueden ayudar a su organización:

- Logre y mantenga el cumplimiento con regulaciones como HIPAA, CCPA y GDPR — y adaptese rápidamente a nuevas regulaciones.

- Implemente políticas de privacidad, retención y confidencialidad de manera efectiva.

- Reduzca los costos de gestión, almacenamiento y respaldo de datos identificando y eliminando datos redundantes.

- Agilice las operaciones comerciales facilitando búsquedas más rápidas y eficientes.

- Optimice la arquitectura de la base de datos y mejore la funcionalidad de las plataformas de seguridad.

Lograr estos beneficios requiere una clasificación de datos precisa y confiable. Los procesos manuales son insuficientes por varias razones. Las personas pueden interpretar los criterios de clasificación de manera diferente, lo que lleva a etiquetas inconsistentes. Los empleados ocupados pueden descuidar la tarea por completo, o simplemente elegir etiquetas al azar para terminar rápidamente. Además, el etiquetado manual es tan engorroso y consume tanto tiempo que el enorme volumen de contenido ya almacenado en sus sistemas probablemente nunca se clasificará. Por lo tanto, es vital utilizar una solución de Netwrix Data Classification automatizada.

Contenido relacionado seleccionado:

Clasificación de datos con Microsoft Purview

La herramienta principal para la clasificación de datos de Microsoft es Microsoft Purview (anteriormente conocido como Microsoft 365 Compliance y Azure Purview). Esta solución ayuda a las organizaciones a descubrir, clasificar y proteger datos en entornos de Microsoft, incluyendo Microsoft 365 y servidores locales.

Microsoft Purview puede aplicar etiquetas de sensibilidad a documentos, correos electrónicos y otros datos automáticamente basándose en reglas creadas por los administradores. Por ejemplo, puede identificar automáticamente números de identificación personal, detalles financieros e información confidencial de proyectos y aplicar las etiquetas correspondientes. Esta automatización ayuda a asegurar que los datos sean clasificados de manera consistente y confiable. Las etiquetas de sensibilidad también pueden ser aplicadas manualmente por los usuarios en aplicaciones como Word, Excel, PowerPoint y Outlook.

Una vez aplicadas las etiquetas, los servicios de Microsoft 365 hacen cumplir la configuración de protección configurada en el contenido. Las etiquetas de sensibilidad son reconocidas en varias cargas de trabajo de Microsoft 365, incluyendo Word, Excel, PowerPoint, SharePoint Online, OneDrive for Business y Microsoft Teams. Las etiquetas también pueden ser utilizadas por procesos internos y soluciones de terceros para mejorar la protección de datos y el cumplimiento. Por ejemplo, una herramienta de data loss prevention (DLP) podría utilizar etiquetas de sensibilidad para controlar o prevenir la compartición de información sensible, mientras que una política de retención de datos podría aprovechar las etiquetas para archivar o eliminar datos de acuerdo a su ciclo de vida dado.

Contenido relacionado seleccionado:

Cómo crear y publicar etiquetas

Puede crear y publicar etiquetas utilizando la interfaz de Microsoft Purview o PowerShell.

Requisitos previos

Para crear y usar etiquetas de sensibilidad, debe tener una licencia activa de Microsoft 365 E5/A5/G5. Además:

- Su cuenta debe estar asignada al menos a uno de los siguientes roles o grupos de roles:

- Administrador Global

- Administrador de Cumplimiento

- Administrador de Seguridad

- Administrador de Datos de Cumplimiento

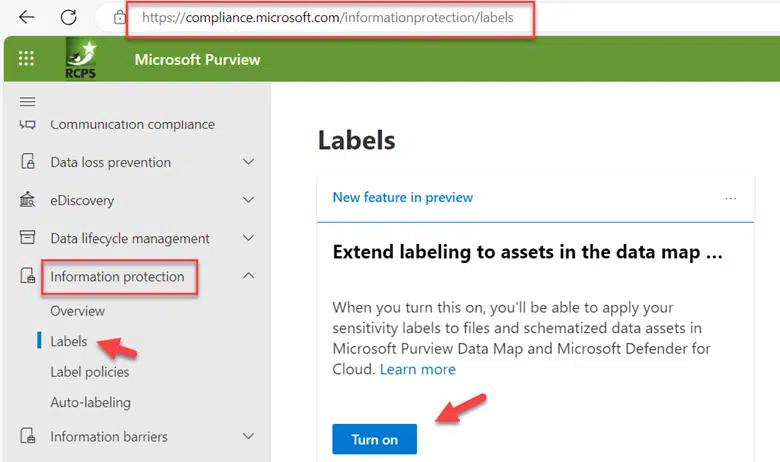

- Debe dar su consentimiento para usar etiquetas de sensibilidad. Para hacerlo, acceda al portal de cumplimiento de Microsoft Purview, vaya al menú de Protección de la información y diríjase a la página de Etiquetas. En la sección “Extender el etiquetado a los activos en el mapa de datos…” haga clic en el botón de Activar, como se muestra a continuación. En el cuadro de diálogo de confirmación que aparece, haga clic en Sí.

- Habilite las etiquetas de sensibilidad para archivos de Office en SharePoint y OneDrive en el Centro de administración de Microsoft 365.

Creación y publicación de etiquetas utilizando la interfaz de Purview

Paso 1. Crear una Etiqueta

Paso 1a. En la página de Etiquetas, haga clic en Create a label. Luego especifique la siguiente información:

- Nombre

- Nombre para mostrar, que será lo que los usuarios vean en las aplicaciones donde se publique la etiqueta

- Prioridad

- Descripción para usuarios empresariales

- Descripción para administradores que gestionarán la etiqueta

- Color de etiqueta

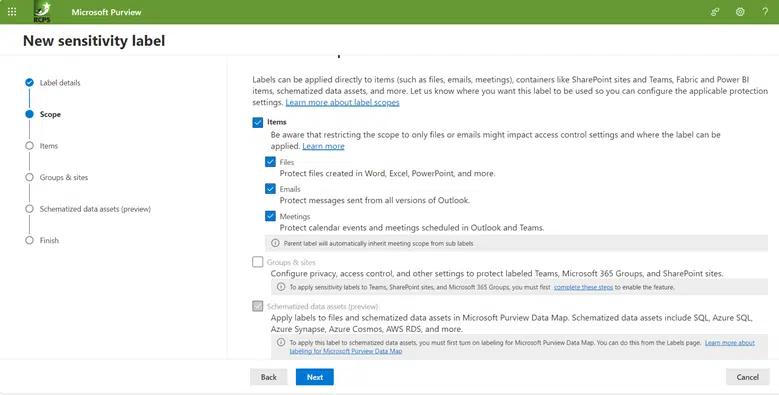

Paso 1b.En la siguiente pantalla, elija qué tipos de elementos clasificar, como archivos, correos electrónicos y reuniones:

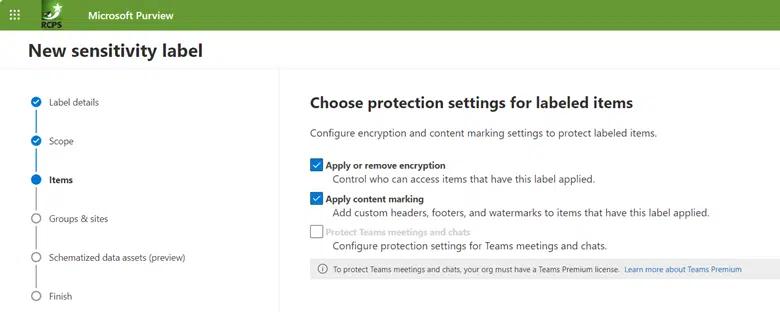

Paso 1c. Especifique si aplicar o quitar el cifrado y si añadir encabezados, pies de página o marcas de agua personalizados a los documentos, como se muestra a continuación. Si elige alguna de estas opciones, necesitará proporcionar información adicional.

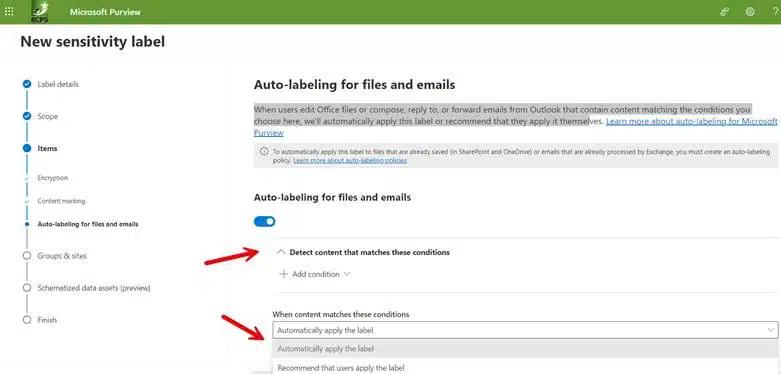

Paso 1d.Especifique si Microsoft Purview debe asignar automáticamente la etiqueta a un archivo o correo electrónico si coincide con las condiciones que usted especifique:

Paso 1e. Las etiquetas de sensibilidad también pueden aplicarse para proteger contenido en diferentes contenedores, incluyendo sitios de Microsoft Teams, grupos de Microsoft 365 y sitios de SharePoint. Al asignar una etiqueta de sensibilidad a cualquiera de estos contenedores compatibles, la clasificación de sensibilidad designada y la configuración de protección pre-configurada se aplican automáticamente en el sitio o grupo respectivo. Como se muestra a continuación, no estamos eligiendo contenedores adicionales en este ejemplo.

Ahora has creado una etiqueta.

Paso 2. Publicar la Etiqueta

Ahora es el momento de crear una política que distribuirá las etiquetas para su publicación.

Paso 2a.Navegue hasta Label policies > Publish labels y seleccione las etiquetas que desea publicar:

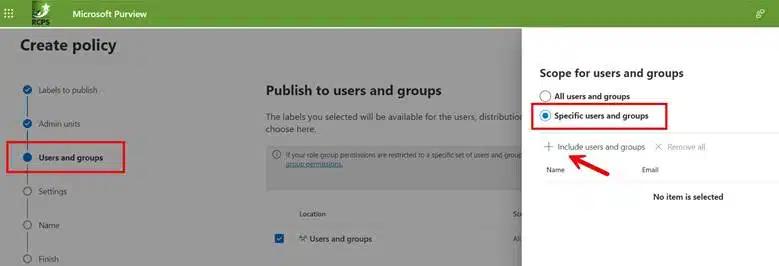

Paso 2b.Seleccione los usuarios y grupos que pueden usar la etiqueta. Puede elegir a todos los usuarios y grupos o asignar cuentas específicas como se muestra a continuación.

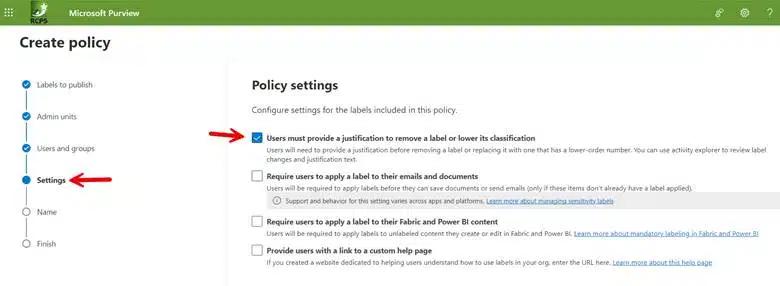

Paso 2c.Configure los ajustes de política que desea aplicar. En el ejemplo a continuación, hemos elegido requerir que los usuarios proporcionen una justificación antes de eliminar una etiqueta o reemplazarla por otra que tenga un número de orden inferior, como se muestra en la captura de pantalla a continuación.

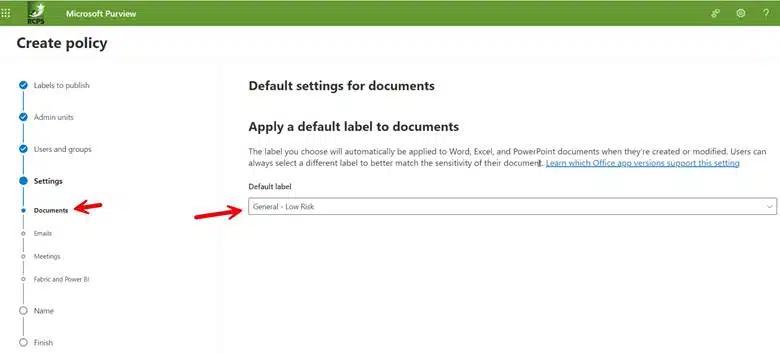

Paso 2d. Luego necesita elegir una etiqueta predeterminada para todos los elementos que especificó en el proceso de creación de etiquetas. Esto podría ser documentos, correos electrónicos, reuniones, etc. En la captura de pantalla a continuación hemos seleccionado la política llamada General – Bajo Riesgo como la etiqueta predeterminada para documentos de Word.

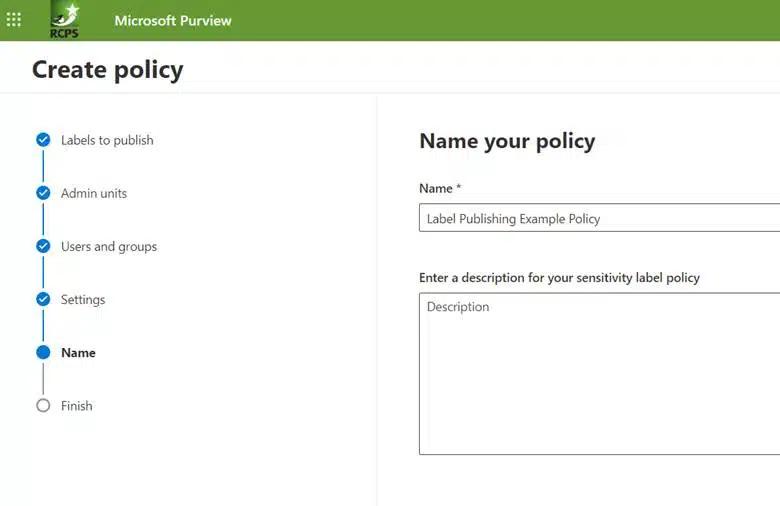

Paso 2e.El paso final es nombrar la política creada como se muestra a continuación. Luego revise y finalice para completar.

Creación y publicación de etiquetas utilizando PowerShell

También puedes usar PowerShell para crear y habilitar etiquetas de sensibilidad en Microsoft 365. Aquí tienes una visión general de cómo lograr la clasificación y etiquetado de Microsoft

1) Instale el módulo de PowerShell de Security & Compliance Center si aún no lo ha hecho

2) Establezca una sesión utilizando uno de los siguientes cmdlets:

Connect-ExchangeOnline o Connect-IpPsSession.

3) Cree una etiqueta de sensibilidad. Utilice el cmdlet New-Label y especifique parámetros como el nombre de la etiqueta, descripción, información sobre herramientas y configuraciones de protección. Aquí hay un ejemplo:

New-Label -Name "Confidential" -Description "Esta etiqueta aplica una protección fuerte al contenido sensible." -Tooltip "Usar para documentos de negocios sensibles."

4) Cree una política que publique sus etiquetas de sensibilidad. Utilice el cmdlet “New-LabelPolicy” para especificar qué etiquetas incluir y a quiénes se deben publicar, como en este ejemplo:

New-LabelPolicy -Name "Default Label Policy" -Labels "Confidencial" -Users "Todos"

Monitoreo del Uso de Etiquetas

Una vez que se crean y publican las etiquetas, Microsoft Purview etiquetará automáticamente el contenido sensible utilizando las reglas que haya configurado, y los usuarios podrán comenzar a aplicar estas etiquetas a documentos y correos electrónicos. Asegúrese de utilizar las herramientas de informes en Microsoft Purview para monitorear cómo se están utilizando las etiquetas; esto puede ayudarle a comprender su estado de cumplimiento e identificar áreas que requieren atención.

Desafíos al usar Microsoft Purview para Data Classification

La implementación de etiquetado automático con Microsoft Purview mejora la protección y gestión de la información. Sin embargo, debido a que depende de patrones predefinidos, palabras clave o tipos de datos para identificar información sensible, puede provocar ambos problemas siguientes:

- Falsos positivos — Etiquetar incorrectamente información no sensible como sensible puede resultar en que los usuarios sean bloqueados de acceder a datos que deberían poder utilizar, obstaculizando la productividad.

- Falsos negativos — No etiquetar datos que realmente son sensibles expone a la organización a violaciones de datos y riesgos de cumplimiento.

Además, el etiquetado automático está limitado a archivos de Office y puede no ser compatible con versiones anteriores de productos de Microsoft. Y, como se menciona en la sección de Prerrequisitos anterior, requiere planes de suscripción específicos de Microsoft 365.

Una alternativa a Microsoft 365 Data Classification

Para organizaciones que buscan mejorar las prácticas de gestión de datos y mantener el cumplimiento, las soluciones de Netwrix ayudan a garantizar la precisión y seguridad para clasificar sus datos más sensibles.

Netwrix Access Analyzer ofrece funcionalidades sólidas de auditoría e informes para ayudar a obtener visibilidad en su paisaje de datos y monitorear la actividad del usuario en diversos entornos de TI. Algunas características notables son las siguientes:

- Identifique y categorice datos sensibles a través de su infraestructura de TI.

- Detecte varios tipos de datos, incluyendo información personal identificable (PII), registros financieros, propiedad intelectual y más.

- Cree reglas y políticas de clasificación personalizables que pueden ayudar a definir criterios de manejo de datos, asegurando el cumplimiento de requisitos regulatorios como GDPR, HIPAA o PCI DSS.

- Proporcionar información sobre patrones de acceso a datos y comportamiento del usuario.

Netwrix Data Classification es otra solución integral diseñada para identificar y clasificar grandes cantidades de datos con alta precisión y fiabilidad. Sus ventajas notables incluyen lo siguiente:

- Resultados de clasificación más precisos, gracias a técnicas avanzadas como la búsqueda de términos compuestos y la derivación

- Soporte para una variedad de tipos de archivos, no solo documentos de Office

- Soporte para datos estructurados y no estructurados a través de una amplia gama de repositorios de datos locales y en la nube, incluyendo opciones que no son de Microsoft

- Taxonomías predefinidas alineadas con regulaciones específicas y tipos de datos

- Taxonomías personalizadas para manejar contenido específico de la empresa, como la propiedad intelectual

- Soporte al cliente dedicado y una comunidad de usuarios activa

- Una interfaz intuitiva y un proceso de configuración fácil

Además, Netwrix Data Classification puede ser una opción más rentable para las organizaciones que actualizar a un plan de Microsoft 365 que ofrece Microsoft Purview.

La clasificación de datos es una capacidad fundamental para toda organización hoy en día. Al elegir la solución automatizada adecuada, su organización puede reducir significativamente el riesgo de data breaches y sanciones de cumplimiento asegurando que la información sensible y regulada sea identificada con precisión y protegida adecuadamente. Además, puede mejorar la eficiencia operativa y la productividad de los usuarios. Microsoft Purview ofrece funcionalidades valiosas, pero asegúrese de considerar también soluciones de terceros, las cuales pueden ser más robustas y rentables.

Netwrix Data Classification

Preguntas frecuentes

¿Qué es la clasificación de datos en Microsoft?

La clasificación de datos de Microsoft se refiere al proceso de categorizar y organizar los datos basándose en su sensibilidad, importancia u otros atributos. Esta clasificación ayuda en la gestión y protección efectiva de los datos, asegurando que se tomen las medidas adecuadas para proteger la información sensible. La herramienta principal para la clasificación de datos de Microsoft es Microsoft Purview.

¿Cuáles son los 4 tipos de Netwrix Data Classification?

Generalmente hay cuatro tipos comunes de Netwrix Data Classification:

- Confidencial: Los datos confidenciales son altamente sensibles y solo deben ser accedidos por individuos autorizados. Este tipo de datos a menudo incluye secretos comerciales, información financiera, información personal identificable (PII) y otros datos críticos de negocios. El acceso a datos confidenciales suele estar restringido y se aplican medidas de seguridad adicionales para prevenir el acceso o divulgación no autorizados.

- Interno: Los datos internos son esenciales para la organización, pero pueden no ser tan sensibles como los datos confidenciales. Incluyen información que es crucial para las operaciones diarias, pero no representa un riesgo tan significativo si es accedida por empleados internos. Sin embargo, aún se implementan controles de acceso para asegurar que solo el personal autorizado pueda ver o modificar los datos internos.

- Público: Los datos públicos no son sensibles y pueden compartirse libremente con el público o dentro de la organización. Esta categoría incluye típicamente información destinada al consumo público, como materiales de marketing, catálogos de productos o información general de la empresa. Las medidas de seguridad son mínimas para los datos públicos, ya que su divulgación no representa un riesgo para la organización.

- Restringido: Los datos restringidos se encuentran entre las clasificaciones confidencial e interna. Son más sensibles que los datos internos, pero no tan críticos como los datos confidenciales. El acceso a los datos restringidos está limitado a individuos o equipos específicos dentro de la organización, y se pueden aplicar medidas de seguridad adicionales para protegerlos de accesos o divulgaciones no autorizados.

¿Qué es la clasificación de datos de Azure?

La clasificación de datos en Azure se refiere al proceso de categorizar y organizar datos dentro de Microsoft Azure basándose en su sensibilidad, importancia u otros atributos. Azure ofrece diversas herramientas y servicios para ayudar a las organizaciones a clasificar y proteger sus datos en la nube. Los componentes y características clave relacionados con Azure Data Classification incluyen:

- Azure Information Protection (AIP): AIP es una solución basada en la nube que permite a las organizaciones clasificar, etiquetar y proteger sus datos según políticas. Se integra con otros servicios de Azure y ofrece un enfoque unificado para la protección de datos en todo el entorno en la nube de la organización.

- Azure Purview: Azure Purview es un servicio de data governance que ayuda a las organizaciones a descubrir, clasificar y gestionar sus activos de datos en entornos locales, multi-nube y SaaS (Software as a Service). Proporciona una visión integral del panorama de datos de una organización, ayudando en el descubrimiento y clasificación de datos.

- Azure Security Center: Azure Security Center ayuda a las organizaciones a proteger sus cargas de trabajo en la nube. Incluye características relacionadas con la detección de amenazas, gestión de políticas de seguridad y cumplimiento. Netwrix Data Classification es parte de sus capacidades para ayudar a las organizaciones a identificar y proteger la información sensible.

- Azure Policy: Azure Policy es un servicio que permite a las organizaciones crear, asignar y gestionar políticas para los recursos en su entorno de Azure. Esto puede incluir políticas relacionadas con la Netwrix Data Classification, asegurando que se sigan prácticas específicas de manejo de datos en toda la organización.

- Azure Data Factory: Azure Data Factory es un servicio de integración de datos basado en la nube que permite a las organizaciones crear, programar y gestionar flujos de datos. Aunque se centra en el movimiento y la transformación de datos, las organizaciones pueden implementar Netwrix Data Classification como parte de sus flujos de trabajo de procesamiento de datos.

- Azure Sentinel: Azure Sentinel es un servicio de SIEM (Gestión de Información y Eventos de Seguridad) nativo de la nube que proporciona análisis de seguridad inteligentes. Incluye características para la detección e investigación de amenazas. La Netwrix Data Classification juega un papel en la identificación y protección de información sensible dentro del contexto de seguridad.

Compartir en

Aprende más

Acerca del autor

Ethan Israel

Product Manager

Ethan es Product Manager en Netwrix. Con más de 10 años de experiencia en la industria del software, es responsable de construir y entregar la hoja de ruta para el producto Netwrix Enterprise Auditor.

Aprende más sobre este tema

Identidades no humanas (NHIs) explicadas y cómo asegurarlas

12 Riesgos Críticos de Seguridad de Shadow AI que Su Organización Necesita Monitorear en 2026

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

¿Qué es la gestión de registros electrónicos?

Expresiones Regulares para Principiantes: Cómo Empezar a Descubrir Datos Sensibles