Cómo etiquetar sitios en Microsoft 365

Sep 1, 2021

No puedo decirte cuántas veces los clientes me han preguntado si podemos ayudarles a aplicar etiquetas de sensibilidad a gran escala a los datos en reposo en SharePoint Online. Desafortunadamente, he tenido que decirles que realmente solo hay una opción, y no es nada buena. Hasta la fecha, no existe una API que permita a un usuario final aplicar una etiqueta de sensibilidad directamente a un archivo en un sitio de SharePoint Online, por lo que la única opción real es descargar el archivo localmente, aplicar la etiqueta y luego subir el archivo. Probablemente no necesite entrar en la miríada de razones que hacen que este enfoque sea menos que ideal, como los costos de salida y los problemas de latencia.

Afortunadamente, hay otra opción en camino. Microsoft ha lanzado una función en vista previa que permite asignar etiquetas de sensibilidad a equipos de Microsoft, grupos de Microsoft 365 y sitios de SharePoint. Esto proporciona la protección de la etiqueta a nivel del contenedor, aplicando la clasificación y la configuración de protección configuradas al sitio o grupo. Algo que vale la pena mencionar de antemano es que hoy en día, los contenidos de estos contenedores no heredan la etiqueta para la clasificación ni la configuración para archivos y correos electrónicos. Sin embargo, Tony Themelis, MIP Principal PM Manager, indica que Microsoft está planeando agregar la capacidad para que las etiquetas del sitio etiqueten automáticamente todos los archivos dentro del sitio.

Contenido relacionado seleccionado:

En esta entrada de blog, les mostraré cómo aplicar una etiqueta de sensibilidad a un sitio de SharePoint Online, tanto a través de la interfaz de usuario como utilizando PowerShell.

Una breve descripción de las etiquetas de sensibilidad

Las etiquetas de sensibilidad existen desde hace bastante tiempo, habiendo evolucionado desde lo que una vez fue Information Rights Management hasta Azure Information Protection y su ubicación actual en el Microsoft 365 Security and Compliance Center. El propósito de estas etiquetas es ayudar a asegurar que solo las personas autorizadas puedan ver y acceder al contenido protegido. Las etiquetas también pueden proporcionar protección adicional, incluyendo el marcado de contenido, establecimiento de políticas de retención y deshabilitación del acceso sin conexión

Su nivel de licencia determinará si las etiquetas deben aplicarse manualmente por el usuario final o si pueden aplicarse automáticamente en función de los tipos de información sensible definidos. Lea más sobre cómo crear una etiqueta y clasificar contenido basado en el tipo de información en nuestra entrada de blog.

Antes de sumergirnos de lleno aquí, creo que vale la pena mencionar que Microsoft ha establecido un límite diario de 100 acciones de Apply label por aplicación por inquilino para proteger a los clientes de aplicar una etiqueta por error a un gran número de archivos. Este límite se puede ajustar, pero tienes que abrir un ticket de soporte para hacerlo.

Aplicación de etiquetas de sensibilidad a contenedores

Para aplicar etiquetas a contenedores con Microsoft 365, primero necesitará un administrador para habilitar la vista previa en Azure AD. Esto se puede lograr mediante PowerShell utilizando los pasos a continuación.

Cómo habilitar AzureADPreview y crear configuraciones a nivel de Directory Management

- Paso 1. Desinstale las versiones anteriores del módulo AzureADPreview:

Uninstall-Module AzureADPreview

- Paso 2. Instale el módulo AzureADPreview:

Install-Module AzureADPreview -AllowClobberx`

Import-Module AzureADPreview

- Paso 3. Conéctese al inquilino de Azure y cree la configuración a nivel de directorio. Se requieren credenciales de administrador para completar este paso.

Connect-AzureAD

Get-AzureADDirectorySettingTemplate

$TemplateId = (Get-AzureADDirectorySettingTemplate | where { $_.DisplayName -eq "Group.Unified" }).Id

$Template = Get-AzureADDirectorySettingTemplate | where -Property Id -Value

$TemplateId -EQ

$Setting = $Template.CreateDirectorySetting()

$Setting["EnableMIPLabels"] = "True"

New-AzureADDirectorySetting -DirectorySetting $Setting

$Setting.Values

Opciones adicionales de configuración habilitadas

Una vez que esto se haya habilitado, verá las siguientes opciones de configuración adicionales cuando esté creando o editando etiquetas de sensibilidad existentes en el Microsoft 365 Security & Compliance Center:

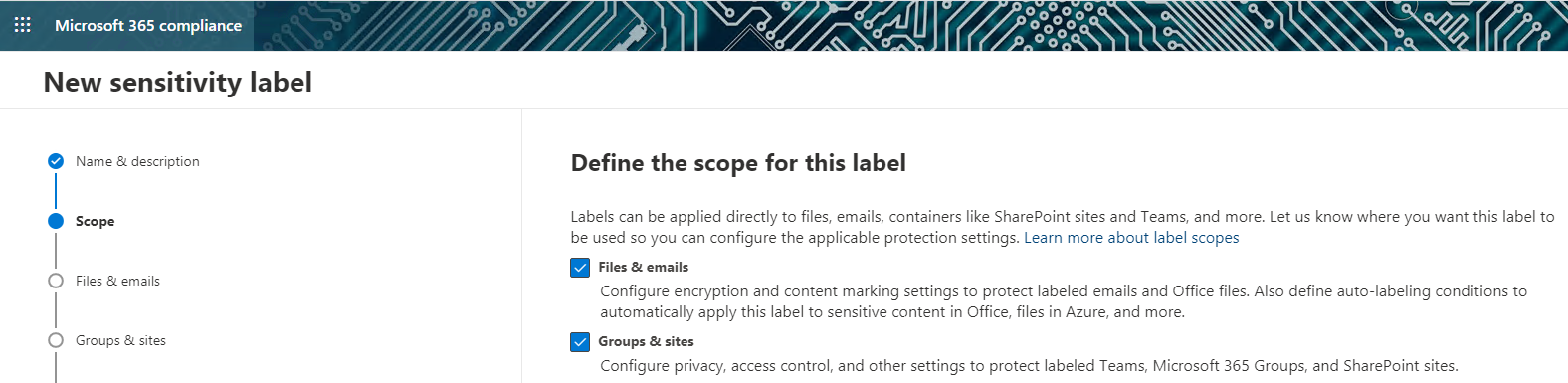

- Ámbito: Una nueva opción de Grupos y Sitios que permite aplicar la etiqueta de sensibilidad a nivel de contenedor:

Imagen 1: Alcance de la etiqueta de sensibilidad

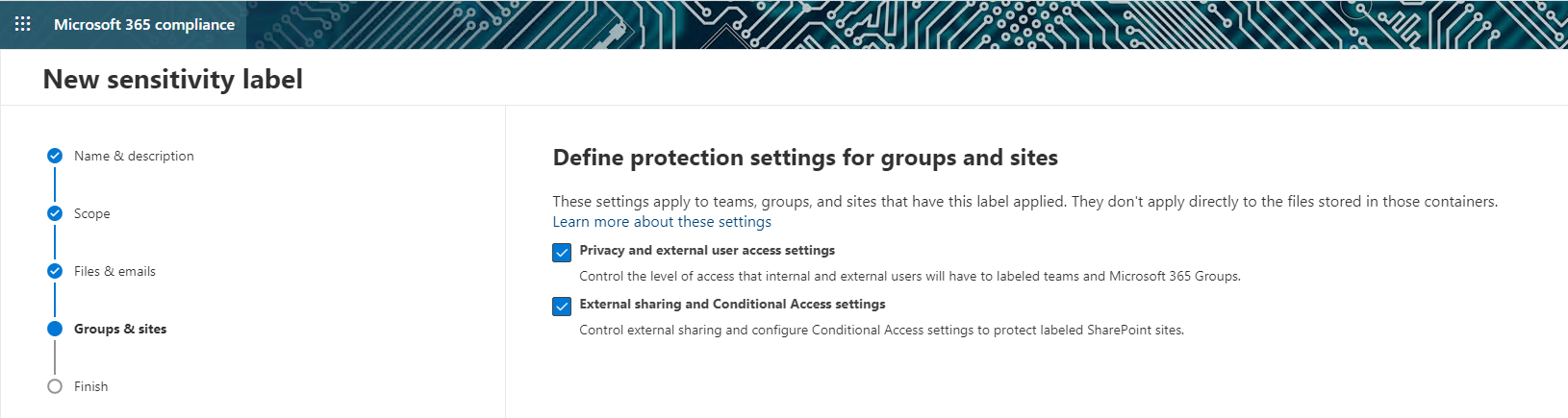

- Configuraciones de protección: Configuraciones de protección específicas que se aplican solo a equipos, grupos y sitios de Microsoft:

Imagen 2: Configuración de protección para Teams, Groups y Sites

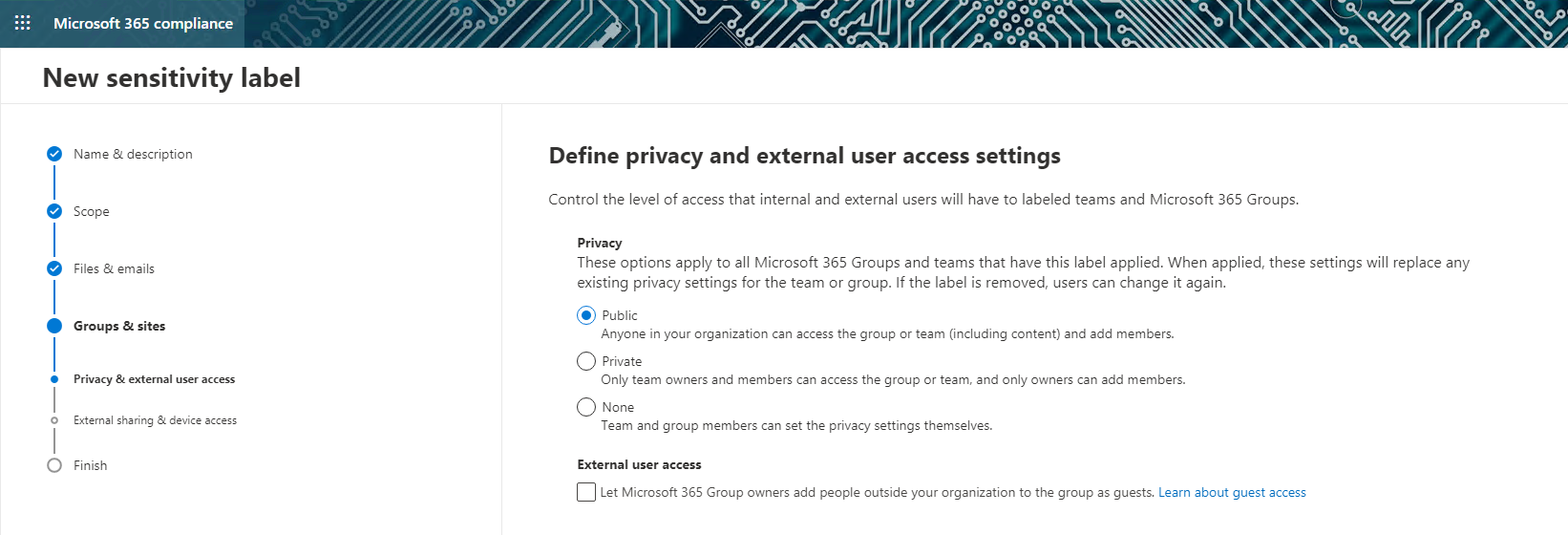

- Configuración de privacidad: Configuración de privacidad que se aplica solo a equipos etiquetados y grupos de Microsoft 365:

Imagen 3: Configuración de privacidad y acceso de usuarios externos

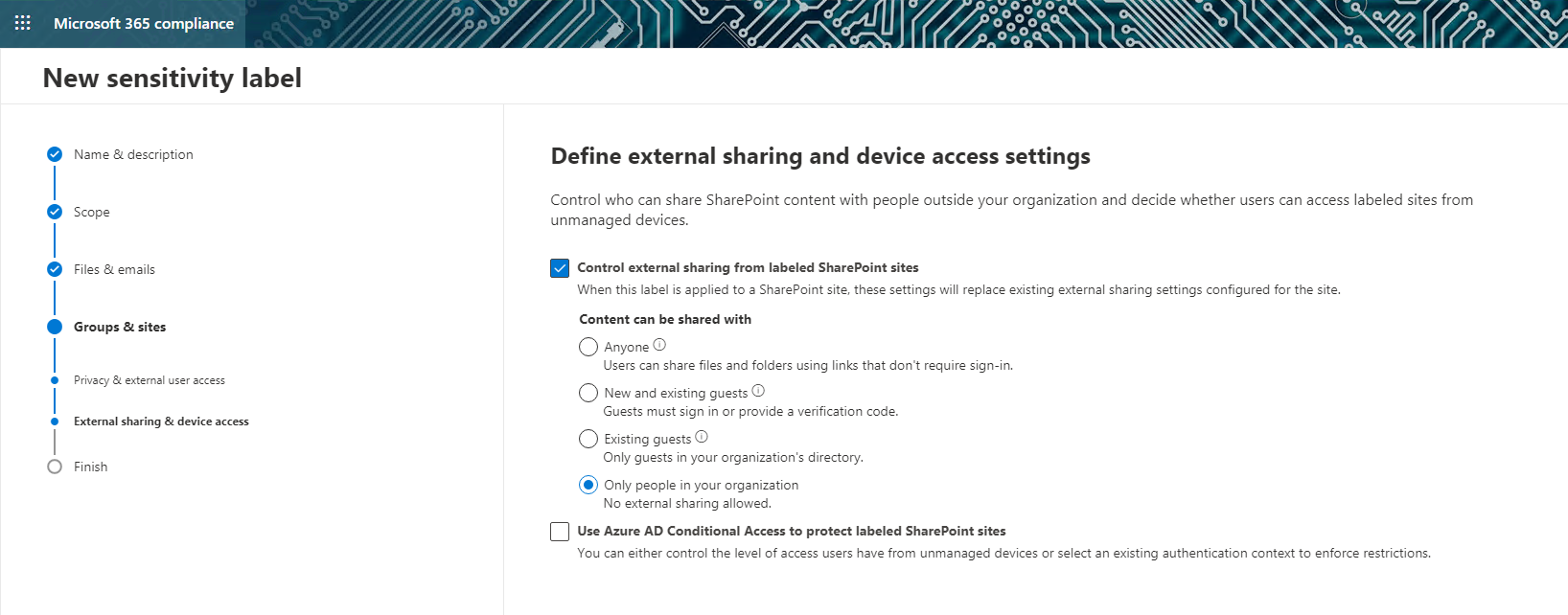

- Configuración de compartición: Configuración específica de compartición externa que se aplica a sitios etiquetados:

Imagen 4: Configuración de compartición externa y acceso a dispositivos

Aplicando una etiqueta a un sitio

Aplicando una etiqueta manualmente

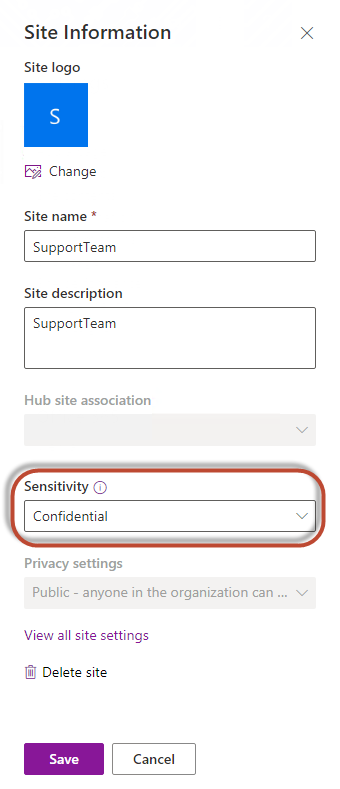

Una vez que haya configurado etiquetas que se pueden aplicar a nivel de contenedor, puede usar la configuración del sitio para aplicarlas fácilmente a un sitio existente o a un nuevo sitio que esté creando. El menú desplegable Sensitivity mostrará todas las etiquetas de sensibilidad disponibles a nivel de contenedor:

Imagen 5: Aplicando una Etiqueta de Sensibilidad a un Sitio

Aplicando una etiqueta de forma programática

Para aplicar etiquetas de sensibilidad a sitios de forma programática usando PowerShell, siga estos pasos:

- Paso 1. Conéctese al inquilino de SharePoint Online utilizando una cuenta de administrador:

Connect-SPOService -Url ‘https://TENANT-admin.sharepoint.com’

- Paso 2. Conéctese al Security and Compliance Center utilizando una cuenta de administrador:

Connect-IPPSSession -UserPrincipalName USERNAME@TENANT.ONMICROSOFT.COM

- Paso 3. Ejecute el comando Get-Label para recuperar la lista de etiquetas disponibles:

PS C:Windowssystem32> Get-Label |ft Name, Guid, ContentType

Name Guid ContentType

---- ---- -----------

HIPAA 9da4a767-6a34-4345-a2bd-a60d841bdcce File, Email

Internal Only 78576ad9-1724-48b3-b915-00b8c9d23323 File, Email

GDPR - IP Constraint 9085e9a5-8d63-4498-a7a8-e63ae1d3cecd File, Email

IsSensitive f23e934d-7df0-4964-a85e-512fa1893fad File, Email

Test 2ca82bb8-364a-4878-bb2b-ee6229b5a380 File, Email

Confidential 61f58b80-cb9d-457f-a2c2-f4d870e415de File, Email, Site, UnifiedGroup

936bffcc-298b-440f-84d3-1b0f839b0a73 936bffcc-298b-440f-84d3-1b0f839b0a73 File, Email

2a341499-bcbe-47e5-ad00-de254ed4bf45 2a341499-bcbe-47e5-ad00-de254ed4bf45 File, Email

66a5a032-508e-45ee-861f-2a7887180b60 66a5a032-508e-45ee-861f-2a7887180b60 File, Email

d95145c9-3f29-4ed1-ad28-5abc75c9aa29 d95145c9-3f29-4ed1-ad28-5abc75c9aa29 File, Email

Las etiquetas recién creadas tendrán un ContentType de “File, Email, Site, UnifiedGroup”.

- Paso 4. Aplique la etiqueta al sitio utilizando la Guía de Etiquetas:

Set-SPOSite –Identity “https://TENANT.sharepoint.com/sites/SupportTeam” –SensitivityLabel ’61f58b80-cb9d-457f-a2c2-f4d870e415de’

Asegúrese de usar el comando Get-SPOSite para validar que la etiqueta de sensibilidad fue aplicada:

PS C:Windowssystem32> get-sposite "https://TENANT.sharepoint.com/teams/SupportTeam" | Select SensitivityLabel

SensitivityLabel

----------------

61f58b80-cb9d-457f-a2c2-f4d870e415de

Cómo aparecen las etiquetas a los usuarios finales

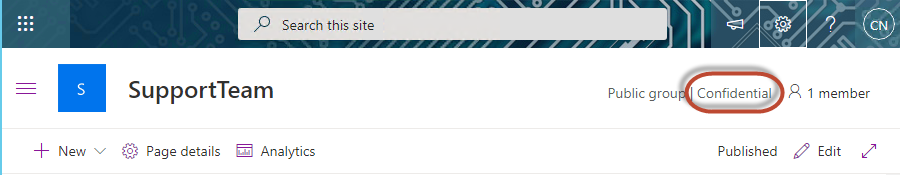

Una vez que se etiqueta un sitio, la etiqueta será visible para los usuarios finales mientras navegan por el sitio:

Imagen 6: Cómo se muestran las etiquetas de sensibilidad a los usuarios finales

Cómo los administradores pueden revisar sitios y etiquetas de sensibilidad

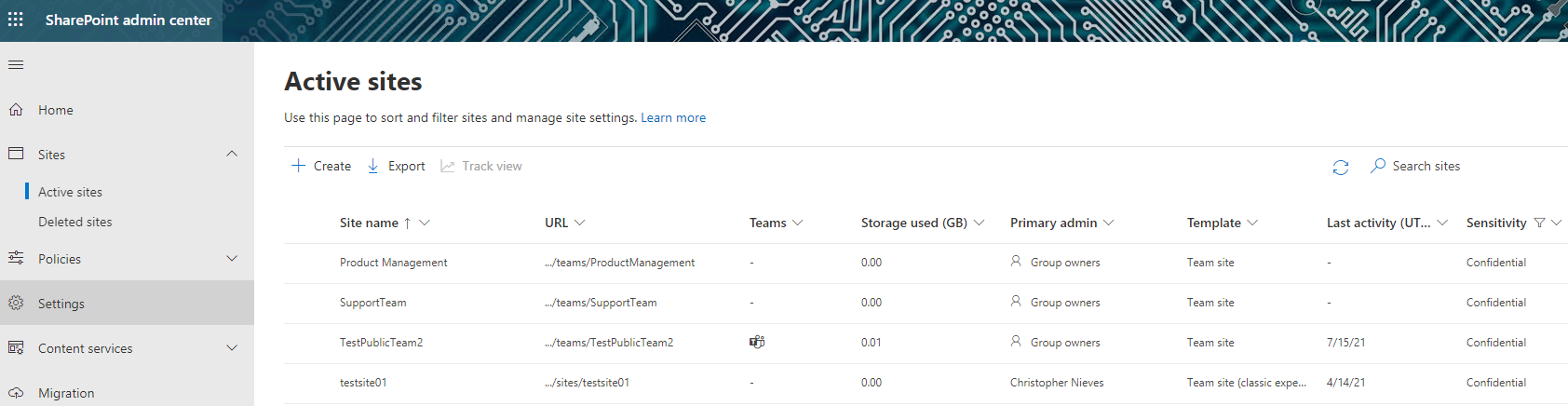

Puede ver la lista de sitios y las etiquetas de sensibilidad asociadas utilizando la página de Active sites en el centro de administración de SharePoint:

Imagen 7: Visualización de sitios y etiquetas de sensibilidad en el SharePoint Admin Center

Reflexiones finales

Esta funcionalidad de vista previa es una gran ventaja para cualquiera que haya tenido dificultades para clasificar y proteger sus datos en reposo en Microsoft 365. Aunque el objetivo final es lograr protección a nivel de archivo, las etiquetas a nivel de contenedor permiten a las organizaciones aplicar clasificación y configurar ajustes de protección de manera granular a sitios y grupos específicos para evitar restricciones innecesarias que podrían obstaculizar tanto la productividad como la seguridad.

Las organizaciones que buscan etiquetar y proteger contenido en SharePoint Online basado en la sensibilidad de los datos — especialmente aquellas que no cuentan con la licencia E5 que proporciona la capacidad de etiquetado automático — deberían considerar el uso de una plataforma como StealthAUDIT, que puede ayudar a identificar contenido sensible en SharePoint y también aplicar etiquetas de sensibilidad apropiadas a sitios y grupos a gran escala.

Compartir en

Aprende más

Acerca del autor

Farrah Gamboa

Sr. Director de Gestión de Producto

Directora Senior de Product Management en Netwrix. Farrah es responsable de construir y entregar la hoja de ruta de los productos y soluciones de Netwrix relacionados con Data Security y Audit & Compliance. Farrah tiene más de 10 años de experiencia trabajando con soluciones de seguridad de datos a escala empresarial, uniéndose a Netwrix desde Stealthbits Technologies donde se desempeñó como Technical Product Manager y QC Manager. Farrah tiene un BS en Ingeniería Industrial de la Universidad de Rutgers.

Aprende más sobre este tema

Identidades no humanas (NHIs) explicadas y cómo asegurarlas

12 Riesgos Críticos de Seguridad de Shadow AI que Su Organización Necesita Monitorear en 2026

De ruido a acción: convirtiendo el riesgo de datos en resultados medibles

Leyes de Privacidad de Datos por Estado: Diferentes Enfoques para la Protección de la Privacidad

¿Qué es la gestión de registros electrónicos?